Akamai はサイバーセキュリティとクラウドコンピューティングを提供することで、オンラインビジネスの力となり、守っています。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、そして世界中の運用チームが、あらゆるところで企業のデータとアプリケーションを多層防御で守ります。Akamai のフルスタック・クラウドコンピューティング・ソリューションは、世界で最も分散されたプラットフォーム上で、パフォーマンスと手頃な価格を両立します。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai はグローバル企業の信頼を獲得しています。

Conti ランサムウェアは、2020 年から活動が確認されている Ransomware as a Service(サービスとしてのランサムウェア、RaaS)です。ロシアを拠点とするサイバー犯罪者の集団によって運営されていると考えられており、さまざまな公共組織や民間組織に対するアグレッシブな攻撃で有名です。これには、ヘルスケア組織や教育機関、政府機関、重要インフラ、緊急サービス、その他さまざまな企業に対する攻撃が含まれます。Wizard Spider としても知られる Conti ランサムウェアのサイバー犯罪グループは、初期のランサムウェア亜種である Ryuk ランサムウェアから生まれたと考えられており、ロシア政府と密接な関係があると考えられています。Conti ランサムウェアグループは、2019 年 12 月から 2022 年 5 月にかけて主に活動し、2021 年には 1 億 8,000 万ドルの収益を記録しました。

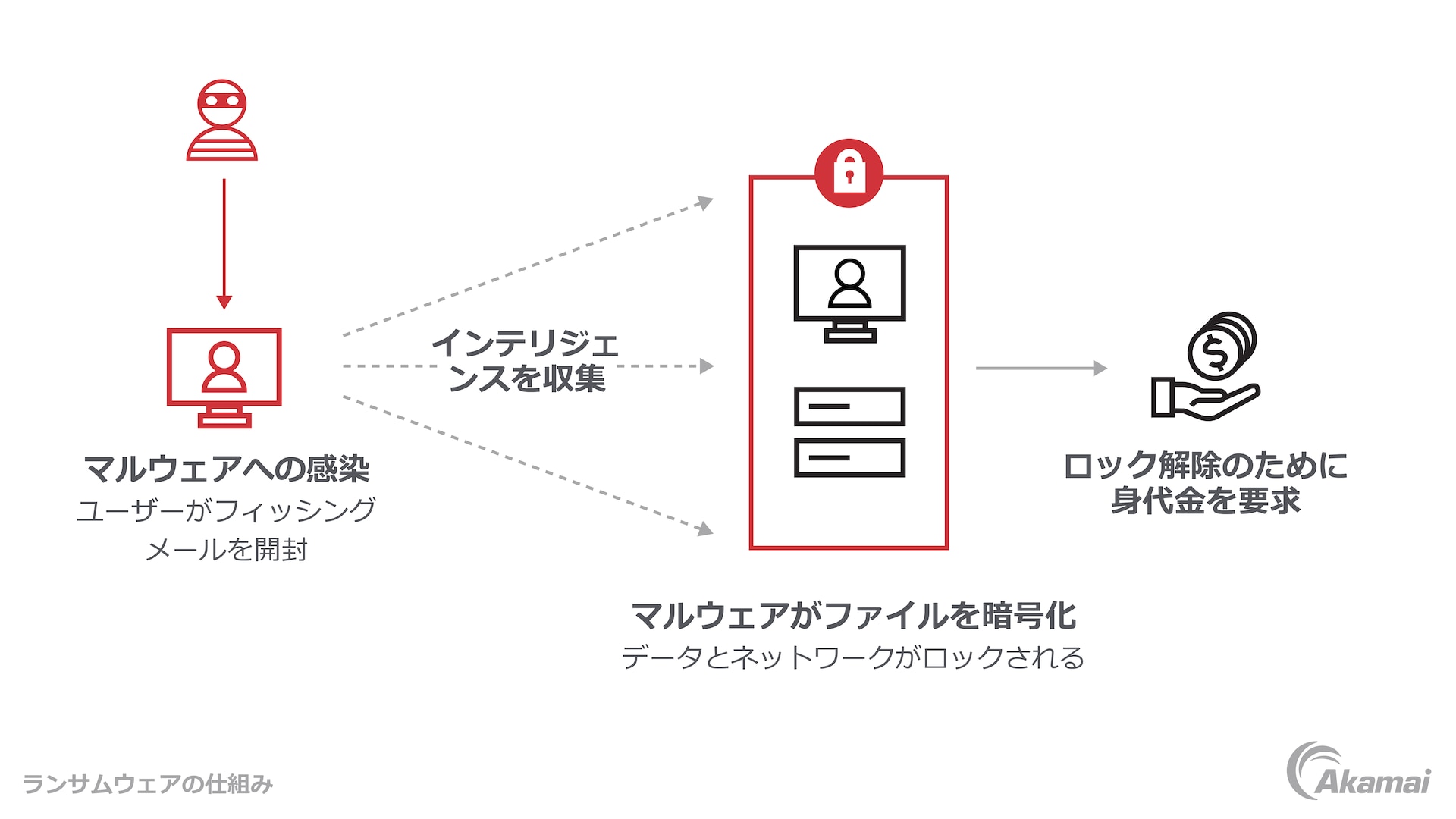

Conti ランサムウェアの仕組み

Conti ランサムウェアは RaaS モデルで運営されており、マルウェアの開発者はそれを他のサイバー犯罪者にリースします。このランサムウェアを展開する「アフィリエイト」は、それを使用して被害者に攻撃を仕掛け、集めた身代金の一部を Conti グループに支払います。

- 拡散。Conti ランサムウェアウイルスは、BazarLoader と呼ばれるマルウェア に感染した Google ドライブのダウンロードリンクを含むフィッシングメールなど、さまざまな手法を使用して IT 環境に感染を発生させます。その他の侵入方法には、Microsoft Windows Server Message Block(SMB)プロトコルなどソフトウェア脆弱性の悪用や、TrickBot などのマルウェア、Cobalt Strike のような正規の敵対的攻撃シミュレーションツールの使用などがあります。Conti ランサムウェアのオペレーターは、被害者のデバイスを Conti のコマンド & コントロール(C2)サーバーに接続するバックドアマルウェアも使用します。

- ラテラルムーブメント(横方向の移動)。Conti ランサムウェアのオペレーターは、IT 環境にアクセスした後、セキュリティツールを無効化し、ドメインアカウントにアクセスするために横方向に移動してファイルを探索します。

- 窃取。 攻撃者は、価値の高いファイルを見つけると、それらを外部サーバーに流出させて脅迫スキームに使用します。

- 暗号化。Conti ランサムウェアは、マルチスレッド暗号化を使用してファイルを迅速に暗号化します。また攻撃者は、被害者が身代金を支払うことなくデータを復元するために使用するバックアップファイルを削除することもあります。

- 二重脅迫。Conti は、盗んだデータを公開できる漏えいサイトを運営しています。Conti グループは、被害者のファイルアクセスを回復する復号キーの身代金を要求するだけでなく、機微な情報を漏えいしないための身代金を要求することもあります。

Conti グループは、身代金交渉時の約束を守らないことが知られており、身代金を支払った後も復号キーを提供せず、機微な情報を公開することがあります。

大きな注目を集めた攻撃

報告されている 1,000 件以上の Conti ランサムウェア攻撃には、注目を集めた感染事例がいくつか含まれています。

- JVCKenwood:この日本の電子機器メーカーは、2021 年 9 月に攻撃を受けました。

- アイルランドの Health Service Executive:HSE は、2021 年 5 月に Conti ランサムウェア攻撃を受け、シャットダウンを余儀なくされました。

- コスタリカ:2022 年 4 月に発生した攻撃により、コスタリカ政府は国家非常事態を宣言しました。

- タルサ市:2021 年 5 月に発生した攻撃により、同市はネットワークのシャットダウンを余儀なくされ、住民向けのオンラインサービスがすべて中断されました。

Conti ランサムウェアの消滅とリブランディング

ロシアがウクライナに侵攻した直後の 2022 年 2 月、Conti はこの戦争を支持する声明を発表しました。この宣言により、一連の被害者のほとんどがこのグループに身代金を支払うことを止め、実質的に収益源が失われました。同じ頃、Conti の内部関係者がウクライナの支持を表明し、何万ページにも及ぶ内部チャットがリークされました。その結果、同グループがどのように機能していたかが明らかになり、ソースコードが公開されました。

2023 年 9 月、米国司法省は、Conti ランサムウェアスキームに関与したとして複数の外国人を起訴しました。

Conti グループは 2022 年にグループの Web サイトをシャットダウンし、ランサムウェア攻撃を停止しましたが、専門家は同グループのブランドが消滅しただけであると考えています。そのメンバーはビジネスモデルを変え、必然的に他のタイプのランサムウェア攻撃の一員として復活することが見込まれます。

Conti ランサムウェア攻撃を防止する方法

Conti ランサムウェアのサイバー脅威やその他の同様のサイバー攻撃を緩和するために、組織には FBI や Cybersecurity and Infrastructure Security Agency(CISA)などの法執行機関が推奨するランサムウェア防御のベストプラクティスに従うことが推奨されます。

- 継続的な監視:Conti ランサムウェアなどの攻撃を検知するためには、異常なネットワークトラフィックを継続的に監視する必要があります。これには、既知の悪性 IP アドレスとの通信、ファイルへのアクセスパターンの異常、ネットワーク内での予期しないラテラルムーブメント(横方向の移動)などが含まれます。

- フィッシング防止テクノロジー:組織は、潜在的なフィッシングメールを監視してブロックするフィルタリングソリューションとエンドポイントソリューションを展開する必要があります。

- ゼロトラスト:重要なインフラや機微な情報へのアクセスを制限するゼロトラストのアプローチをセキュリティに採用することで、攻撃者による不正アクセスやラテラルムーブメントを防止できます。

- 多要素認証(MFA):すべてのリモートアクセスと内部システム、特に Remote Desktop Protocol(リモート・デスクトップ・プロトコル、RDP)に MFA セキュリティを必要とすることで、不正アクセスに対する保護レイヤーを追加できます。

- 最適な頻度のパッチ適用:システムを定期的に更新してパッチを適用することで、脅威アクターが悪用する可能性のあるソフトウェアとハードウェアの脆弱性に対処できます。

- セキュリティ意識向上トレーニング:ランサムウェアやフィッシングメールの危険性について従業員を教育することは、ヒューマンエラーを緩和する最も効果的な方法の 1 つです。

- 頻繁なバックアップ:機微な情報を定期的にバックアップし、バックアップをネットワーク接続から分離することで、Conti ランサムウェア攻撃から迅速に復旧できます。

セキュリティ部門は、さまざまなサイバー脅威に対する多層防御の一環として、ランサムウェア対策テクノロジーを採用することもできます。ランサムウェア除去ツールは、感染したマシンやサーバーから悪性コードを除去するために役立ちます。

FAQ

ランサムウェアとは、ハッカーが IT 環境にアクセスし、サーバーやマシン上のデータを暗号化して、ユーザーがファイルやアプリケーションにアクセスできないようにするサイバー犯罪の一種です。暗号化した後、サイバー犯罪者は被害者にデータへのアクセスを回復するための復号キーと引き換えに身代金を支払うよう要求します。

Ransomware as a Service(サービスとしてのランサムウェア、RaaS)は、ランサムウェア開発者が自分のコードを他のサイバー犯罪者に貸し出すビジネスモデルです。これらの「アフィリエイト」は、被害者に対してランサムウェア攻撃を行い、最初の開発者に収益から一定の割合を支払います。RaaS を使用することで、ランサムウェアの専門知識がほとんどないハッカーも高度な攻撃を実行できます。