Ransomware as a Service(サービスとしてのランサムウェア、RaaS)は、サイバー犯罪の一種のビジネスモデルで、ランサムウェアオペレーションの構築者は、自身のソフトウェアを他の犯罪者(アフィリエイト)にリースしたり、サービスとしてのランサムウェア攻撃を有料で実行したりします。REvil や BlackCat ランサムウェアなど、最も危険な亜種の一部は RaaS モデルで拡散されています。

WannaCry は、グローバル規模のランサムウェア攻撃として初めて報告されたものの 1 つであり、2017 年 5 月に出現しました。WannaCry は急速に拡散し、1 日のうちに米国、英国、インド、台湾、ロシア、ウクライナなど 150 か国にわたって 23 万台以上のコンピューターを感染させ、推定被害額は数十億ドルにのぼりました。

WannaCry は、注目を集めたランサムウェア攻撃の中でも、フィッシングメールやソーシャルエンジニアリングではなく、ワームとして拡散したという点が特異的です。この攻撃は、北朝鮮、あるいは北朝鮮のサイバー犯罪者グループである Lazarus Group によって仕掛けられたと考えられています。WannaCry ランサムウェア攻撃は、マルウェア研究者の Marcus Hutchins 氏がコードの中にキルスイッチを発見し、影響を受けたコンピューターがマルウェアをさらに拡散できないようにしたことで、1 日以内に無効化されました。

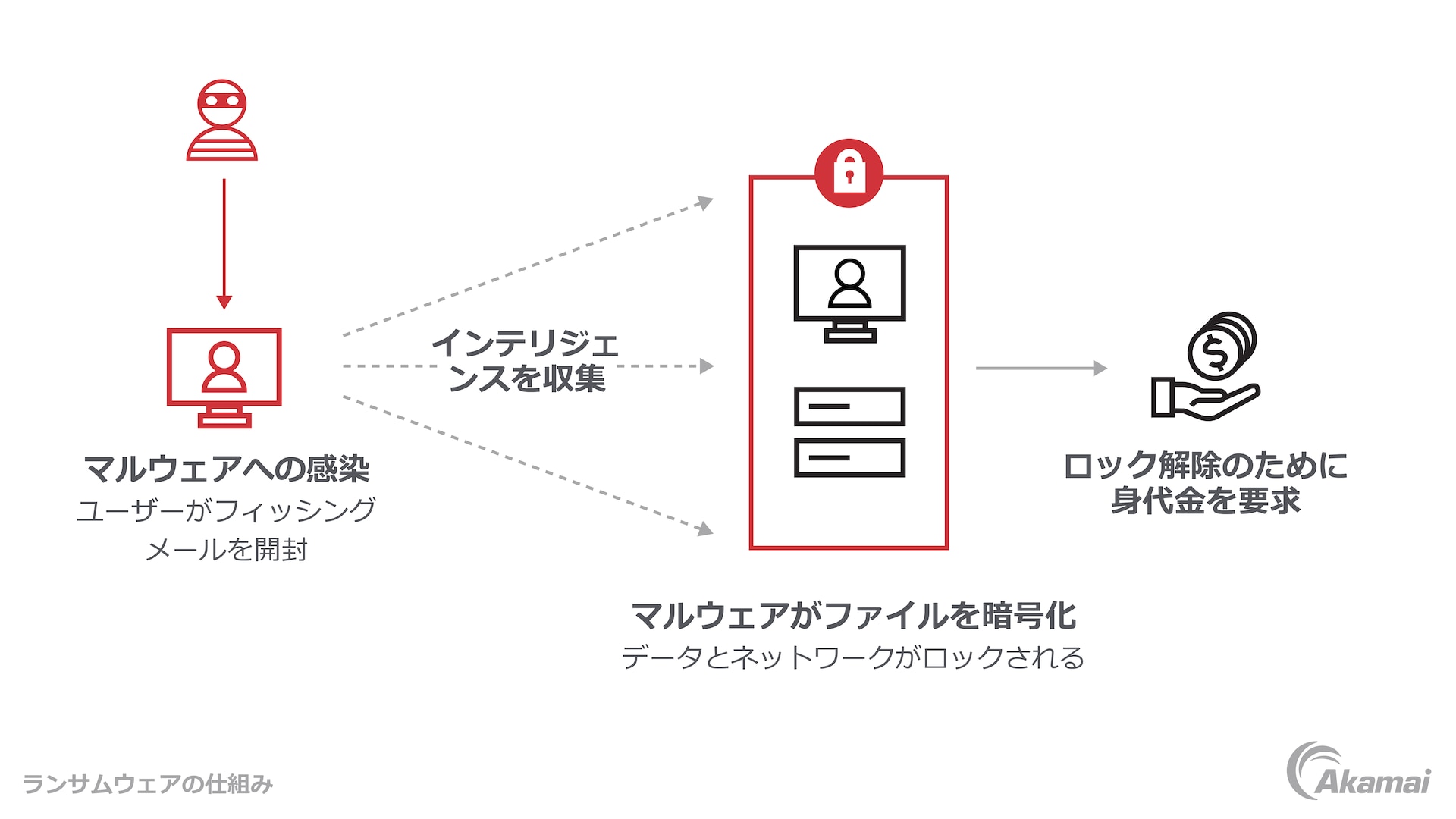

ランサムウェア攻撃の仕組みを示す図。

ランサムウェア攻撃の仕組みを示す図。

WannaCry ランサムウェアの仕組み

ランサムウェアの一形態である WannaCry は、被害者のコンピューターやサーバー上のファイルを暗号化してアクセスをブロックし、身代金が支払われるまで使用できないようにします。WannaCry の身代金は 300 ドルのビットコインで始まり、所定の期間内に支払われないと 600 ドルに増加していました。WannaCry は、ファイルやデータへのアクセスをブロックすることで、攻撃の影響を受けた企業の IT システムを簡単に麻痺させることができました。

WannaCry は、ホストファイルや人間の介入を必要とせずに急速に拡散するマルウェアの一種であるワームとして拡散するという点で、ランサムウェアの中でも特異的です。感染したコンピューターでは、マルウェアを配信してインストールするドロッパー(自己完結型プログラム)として現れました。WannaCry ドロッパー内のファイルには、データの暗号化と復号化用のアプリケーション、暗号鍵を持つファイル、そしてランサムウェアのオペレーターがコマンド & コントロール(C2)通信に使用した Tor のコピーが含まれていました。このマルウェアが 1 つのデバイス上に根付くと、感染したコンピューターと通信するパッチ未適用の他のデバイスにも感染が広がりました。

WannaCry は、米国国家安全保障局(NSA)が開発し、後に NSA 自体が攻撃を受けた際に Shadow Brokers と呼ばれるグループに盗まれた「EternalBlue」という脆弱性を悪用していました。EternalBlue の悪用は、特定のセキュリティパッチを適用していない古いバージョンの Microsoft Windows でのみ有効でしたが、2017 年時点では多くのマシンにパッチが適用されておらず、このマルウェアが急速に拡散しました。

WannaCry は、Windows がネットワークノード間の通信を可能にする Server Message Block(SMB)プロトコルを管理する方法の脆弱性を利用しました。セキュリティ上の欠陥により、EternalBlue と呼ばれる巧妙に細工されたパケットによって SMB に任意のコードを実行させることができました。Microsoft は数か月前にこの脆弱性に対するパッチをリリースしていましたが、世界中の何千台ものコンピューターがパッチを適用しておらず、保護されていませんでした。

WannaCry 感染の影響

スペインのモバイル企業 Telefónica や英国の National Health Service(NHS)など、世界中の多くの大規模組織が被害を受け、NHS では、影響を受けた病院の 3 分の 1 で救急車の受け入れができなくなりました。

WannaCry ランサムウェアを阻止した方法

WannaCry のソースコードを調べたところ、セキュリティのブロガー兼研究者の Marcus Hutchins 氏は、このマルウェアが実行前に架空のドメイン(iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com)をクエリーすることを発見しました。この偽のドメインから応答を受信しなかった WannaCry は、感染したマシンで暗号化プロセスの実行を開始しました。Hutchins 氏がドメインを登録した後もこのマルウェアは拡散し続けましたが、ドメインのクエリーが実際の結果を返したため、ファイルの暗号化が停止し、脅威は実質的に無力化されました。

Windows オペレーティングシステムに組み込まれた自動更新機能により、最新のパッチが適用されたすべての Windows 10 コンピューターが 2017 年 5 月までに WannaCry から保護されました。Microsoft は最終的に、Windows XP システムやより古いバージョンのオペレーティングシステムにも SMB パッチを提供しています。

WannaCry ランサムウェアは依然として脅威か?

WannaCry ランサムウェアのワームは依然として脅威です。WannaCry の新しいバージョンでは、キルスイッチのドメインがコードから削除されています。これらの亜種は同様に EternalBlue SMB の脆弱性を悪用しており、パッチが適用されていないシステムや Windows コンピューターに感染する可能性があります。

WannaCry ランサムウェアのような攻撃を防ぐ方法

WannaCry のような攻撃を防止するためには、サイバーセキュリティに対する包括的かつ多層的なアプローチを導入する必要があります。

更新とパッチ適用。最新のセキュリティ更新とパッチを適時に適用することで、WannaCry ランサムウェアを無効化するだけでなく、ハードウェアやソフトウェアの脆弱性を悪用するその他のさまざまな攻撃を防止できます。

ゼロトラスト・セキュリティ。ゼロトラストのアプローチは、何も信頼しないことで、多くの攻撃を防止し、ラテラルムーブメント(横方向の移動)を制限します。ゼロトラストでは、すべてのユーザー、デバイス、アプリケーションに対し、IT 資産へのアクセス要求ごとに、再認証と検証を要求します。最小権限の原則とは、必要に応じて限られた期間にのみアクセスが許可されることを意味します。

一元的なポリシー管理。IT 管理者が 1 か所からセキュリティを管理できれば、セキュリティギャップを回避し、最新の脅威インテリジェンスを活用するために役立つ、全社的なポリシーを設定することができます。

ウイルス対策とマルウェア対策のテクノロジー。ウイルス対策とマルウェア対策のソリューションは、ネットワークトラフィックを継続的に監視することで、ランサムウェア攻撃に関連する可能性のある有害なトラフィック、電子メール、添付ファイルをフィルタリングできます。

従業員の教育。ヒューマンエラーは多くの攻撃を可能にするうえで非常に重要な役割を果たすため、IT 部門は最新のサイバー犯罪の手口や、攻撃を防止するために従業員が使用すべきベストプラクティスについて、常に従業員を教育する必要があります。

暗号化。ファイルを暗号化することで、機密情報が窃取されるデータ漏えいやランサムウェア攻撃が発生しても、機微な情報の漏えいを防ぐことができます。

アイデンティティおよびアクセス制御。強力なパスワードや多要素認証 などのセキュリティ要素は、攻撃者によるアカウントや IT 環境への不正アクセスを防止するために役立ちます。

バックアップ。頻繁にバックアップを行い、各ファイルのコピーをランサムウェアの感染が及ばないオフサイトに保存することで、ランサムウェアから保護することができます。

継続的な監視。テクノロジー環境を継続的に監視して潜在的な脅威を検索することで、IT 部門は潜在的な攻撃の兆候を早期に把握できます。

ネットワークセグメンテーション。ネットワークをより小さなサブネットにセグメント化することで、ネットワークの一部で攻撃が成功しても、他の部分のファイルに感染が広がらないようにすることができます。ソフトウェア定義のマイクロセグメンテーションは、セキュリティをさらに強化し、個々のワークロードを分離することで、ハッカーがシステムを横方向に移動して機微な情報にアクセスすることを阻止できます。

セキュリティに関する認定。IT 部門は、セキュリティ認定を維持し、規制フレームワークへの準拠を監視して、組織や協力関係にあるベンダーが、ランサムウェアやその他のサイバー攻撃を防止するためのベストプラクティスに準拠していることを確認する必要があります。 たとえば、ヘルスケア組織や緊急対応要員は、セキュリティ制御の設定について米国防情報システム局(DISA)が定めた標準に準拠することで、データと患者記録のセキュリティを確保できます。

ランサムウェアは、マルウェア(悪性ソフトウェア)の一種で、サーバーやデバイス上のファイルを暗号化し、ファイルを復号化するためのキーと引き換えに身代金が支払われるまで、正当なユーザーや組織がそれらのファイルにアクセスできないようにします。ランサムウェアは、企業の重要な情報へのアクセスを妨害する可能性があるため、すぐに事業継続性に壊滅的な打撃を与える可能性があります。身代金の支払いは、被害者と暗号化されたデータの価値に応じて、暗号資産で数百ドルから数百万ドルに及ぶ可能性があります。

WannaCry ランサムウェアはワームとして拡散されますが、ほとんどのランサムウェア攻撃では、フィッシングメールや偽の Web サイトなどのソーシャルエンジニアリング手法を使用し、ユーザーをだまして認証情報を公開させ、攻撃者が IT 環境にアクセスできるようにします。また、Meris ボットネットのようなボットネットは、数千台あるいは数百万台のマシンにマルウェアを感染させ、攻撃者がデバイスをコントロールできるようにすることで、ランサムウェアの拡散を助長する可能性があります。

Akamai が選ばれる理由

Akamai はサイバーセキュリティとクラウドコンピューティングを提供することで、オンラインビジネスの力となり、守っています。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、そして世界中の運用チームが、あらゆるところで企業のデータとアプリケーションを多層防御で守ります。Akamai のフルスタック・クラウドコンピューティング・ソリューションは、世界で最も分散されたプラットフォーム上で、パフォーマンスと手頃な価格を両立します。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai はグローバル企業の信頼を獲得しています。