Akamai はサイバーセキュリティとクラウドコンピューティングを提供することで、オンラインビジネスの力となり、守っています。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、そして世界中の運用チームが、あらゆるところで企業のデータとアプリケーションを多層防御で守ります。Akamai のフルスタック・クラウドコンピューティング・ソリューションは、世界で最も分散されたプラットフォーム上で、パフォーマンスと手頃な価格を両立します。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai はグローバル企業の信頼を獲得しています。

Ryuk ランサムウェアは、組織のコンピューターやサーバー上のファイルを暗号化し、身代金が(通常はビットコインで)支払われるまでアクセスできないようにするマルウェア の一種です。Ryuk ランサムウェアは特に Microsoft Windows オペレーティングシステムを標的としています。ほとんどのランサムウェアファミリーとは異なり、Ryuk はホストシステムのクラッシュや不安定化を引き起こすシステムファイルの暗号化も試みます。

Ryuk は、多額の身代金を支払う経済力を持つ大規模な組織や機関を標的にしていることで知られています。この種のランサムウェア攻撃は、「大物狩り」(big game hunting、BGH)と呼ばれています。企業を標的にする際、Ryuk の攻撃者は広く網を張るのではなく、広範な監視を行い、手作業で標的を感染させます。

Ryuk は、Ransomware as a Service(サービスとしてのランサムウェア、RaaS)プログラムとして運用されています。このプログラムでマルウェアの開発者は、支払われる身代金の一部と引き換えに、他のハッカーに攻撃用のランサムウェアを提供します。

Ryuk ランサムウェアのタイムライン

Ryuk ランサムウェアは 2018 年に初めて観測されました。その起源は、ランサムウェアの初期の形態であり、サイバー犯罪の世界で広く拡散されている Hermes に遡ります。

Ryuk ランサムウェア攻撃の被害者には、政府機関、学校のシステム、IT 企業、公益事業が含まれます。Ryuk は、Universal Health Services(UHS)を含む多くのヘルスケアシステムを攻撃してきました。他の大きな注目を集めた攻撃には、Tribune 新聞社、フロリダ州の公益事業、フランスの IT サービス企業 Sopra Steria などが含まれます。

2021 年、Ryuk ランサムウェアは、ワームのような機能を備え、人間の介入を必要とせずにコンピューターやシステム間で拡散できる新しい亜種を開発しました。この開発により、攻撃シーケンスが高速化され、攻撃者はよりシステム全体に及ぶ混乱をもたらすことができます。

Ryuk ランサムウェア攻撃の背後にいる主なグループは、ロシアのサイバー犯罪集団である Wizard Spider であると考えられています。

Ryuk ランサムウェアの拡散方法

Ryuk ランサムウェアの脅威は、さまざまな戦術、技術、手順(TTP)を使用してコンピューターネットワークを掌握します。拡散方法には、以下のようなものがあります。

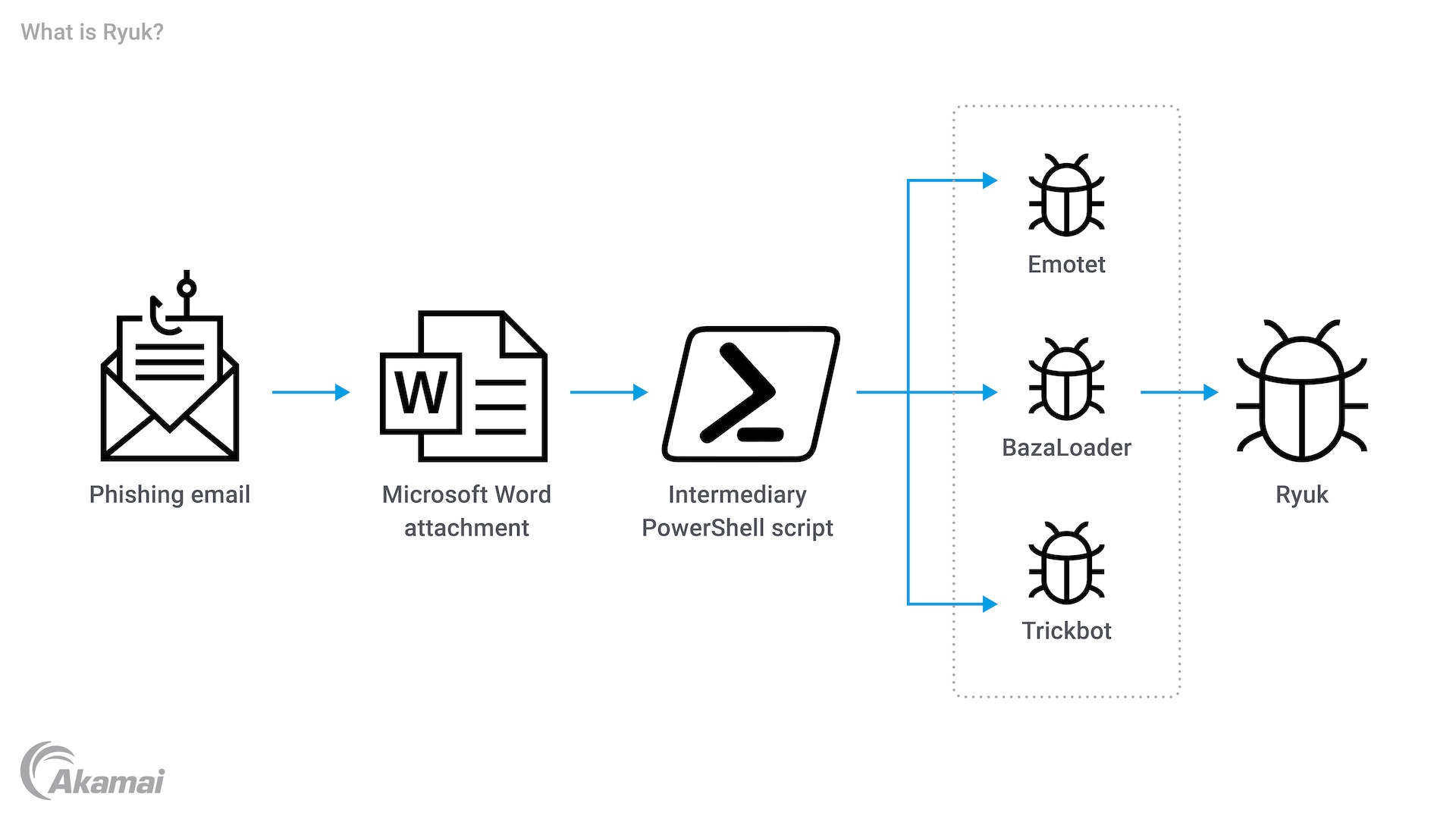

- ユーザーが悪性のリンクをクリックしたり、悪性の添付ファイルを開いたりすると、マルウェアをインストールするフィッシングメールやスパムメール。

- 攻撃者による IT 環境へのアクセスを可能にするリモート・デスクトップ・プロトコル(RDP)アプリケーションの脆弱性。

- システムの脆弱性を悪用してランサムウェアのペイロードを密かに展開する TrickBot や Emotet などの既存のマルウェアやトロイの木馬。

Ryuk ランサムウェア攻撃の仕組み

Ryuk ランサムウェアは IT 環境にアクセスした後、最終的な攻撃による損害を最大化するためにいくつかのタスクを実行します。

- ラテラルムーブメント(横方向の移動):Ryuk はまず、マルウェアのみをインストールします。このマルウェアは、ランサムウェアオペレーターが、後日ネットワークドライブ全体にランサムウェアを展開するために使用するマシンを制御できるようにするものです。システムが感染すると、脅威アクターはネットワーク内を横方向に移動し、セキュリティアラートをトリガーすることなく、より多くのデバイスに感染します。TrickBot スクリプトは、システムの上位レベルにアクセスできるパスワードを収集することで、権限を昇格させます。

- 復旧の妨害:Ryuk は、バックアップとシャドウコピーを無効にして被害者がファイルを簡単に復元できないようにします。

- 調査:Ryuk は IT 環境を調査し、管理者の認証情報を収集して、暗号化する重要な資産を特定します。

- 暗号化:Ryuk ランサムウェアは、RSA と AES-256 暗号化アルゴリズムの組み合わせを使用してファイルをロックし、暗号化キーを生成します。

- 身代金要求:身代金要求のメモが通常、RyukReadMe.txt などのテキストファイルとして残されます。このファイルは、攻撃者への連絡方法、身代金の支払い方法、復号キーの受信方法を被害者に指示するものです。

Ryuk ランサムウェアの防止と検知

Ryuk ランサムウェアを防止するためには、複数のサイバーセキュリティ防御レイヤーを含む戦略が必要です。

- バックアップ:重要なデータをバックアップし、コピーをオフラインのデータストレージに保存することで、組織は身代金を支払うことなく Ryuk 攻撃から迅速に復旧できる可能性があります。

- サイバーセキュリティ制御:堅牢なマルウェア対策、ウイルス対策ソリューション、ランサムウェア対策、ファイアウォール、リモートアクセス用の VPN、アプリケーション許可リストなどの戦略を導入することは、疑わしいアクティビティを検知して阻止する包括的なアプローチの一部です。

- 更新:システムを更新し、ソフトウェアに定期的にパッチを適用することで、攻撃者が脆弱性を悪用する可能性を最小限に抑えることができます。

- 多要素認証(MFA):IT リソースへのアクセスを要求する際に、ユーザーに 2 つ以上の識別形式の提供を要求することで、IT 環境への不正アクセスを防止します。

- マイクロセグメンテーション:ネットワークと個々の IT 資産をセグメント化することで、機微な情報を保護し、ランサムウェアやその他のサイバー攻撃が依存するラテラルムーブメント(横方向の移動)を防止します。

- セキュリティトレーニング:ランサムウェアのリスク、サイバーセキュリティのベストプラクティス、フィッシングメールの特定と回避の方法についてユーザーを教育することで、ヒューマンエラーに依存する多くの攻撃を回避します。

- エンドポイント防御:組織は、エンドユーザーのデバイスを監視して悪性のアクティビティを検知するエンドポイント保護ツールも導入する必要があります。

- 継続的な監視:脅威インテリジェンスフィードからの情報を使用してネットワークアクティビティをリアルタイムで継続的に監視することで、IT 部門はランサムウェア攻撃やマルウェア攻撃を迅速に特定し、緩和できます。

Ryuk ランサムウェア攻撃への対処

Ryuk 感染の修復には、迅速な対処と十分に練られたインシデント対応計画の実行が必要です。

- ネットワークから感染したシステムを分離することで、ランサムウェアのさらなる拡散を阻止するとともに、それらのシステムをインターネットから切断することで、攻撃者がマルウェアと通信できなくなります。

- ランサムウェア除去ツールを使用して、影響を受けたすべてのドライブをクリーニングし、マルウェアの実行可能ファイルとペイロードを除去することは、再感染の防止に不可欠です。

- Ryuk は通常、秘密鍵なしで復号化ができないため、暗号化されたファイルの復元はバックアップから行う必要があります。

- サイバーセキュリティの専門家に連絡することで、復旧を迅速化できます。

- FBI などの法執行機関に通知することで、当局がランサムウェア攻撃に対抗する後押しができます。

FAQ

Ryuk 感染の指標には、RyukReadMe.txt 身代金要求メモの存在、異常な「.exe」ファイルや「.dll」ファイルの実行、「.ryk」や「.rcrypted」などのファイル拡張子の存在などがあります。PowerShell やコマンド & コントロール(C2)サーバートラフィックのアクティビティ増加は、ファイル復元を阻止するための Windows シャドウコピー無効化と並ぶ危険信号です。

Ryuk(リューク)とは、日本の人気漫画・アニメシリーズのキャラクターの名前です。リュークというキャラクターは、作中では標的の殺害を可能にする死神です。