Akamai는 온라인 비즈니스를 지원하고 보호하는 사이버 보안 및 클라우드 컴퓨팅 기업입니다. 시장을 대표하는 보안 솔루션, 탁월한 위협 인텔리전스, 글로벌 운영 팀이 모든 곳에서 기업 데이터와 애플리케이션을 보호하는 심층적 방어 기능을 제공합니다. Akamai의 풀스택 클라우드 컴퓨팅 솔루션은 세계에서 가장 분산된 플랫폼을 통해 성능과 경제성을 제공합니다. 글로벌 기업들은 비즈니스 성장에 필요한 업계 최고의 안정성, 확장성, 전문성을 제공하는 Akamai를 믿고 신뢰합니다.

Conti 랜섬웨어는 2020년부터 활동이 확인된 RaaS(Ransomware as a Service) 운영 집단입니다. 이 단체는 러시아에 근거지를 두고 사이버 범죄자가 운영하는 것으로 알려져 있으며, 광범위한 공공 기업 및 민간 기업에 대한 공격으로 악명이 높습니다. 여기에는 헬스케어 기업, 교육 기관, 정부, 중요 인프라, 긴급 서비스를 비롯한 다양한 비즈니스에 대한 공격이 포함됩니다. Wizard Spider라고도 알려진 Conti 랜섬웨어 갱단은 이전의 랜섬웨어 변종인 Ryuk 랜섬웨어에서 유래한 것으로 추정되며 러시아 정부와 긴밀한 관계를 맺고 있는 것으로 알려져 있습니다. Conti 랜섬웨어 그룹은 2019년 12월부터 2022년 5월까지 주로 활동했으며 2021년에는 1억 8천만 달러의 이득을 거두었습니다.

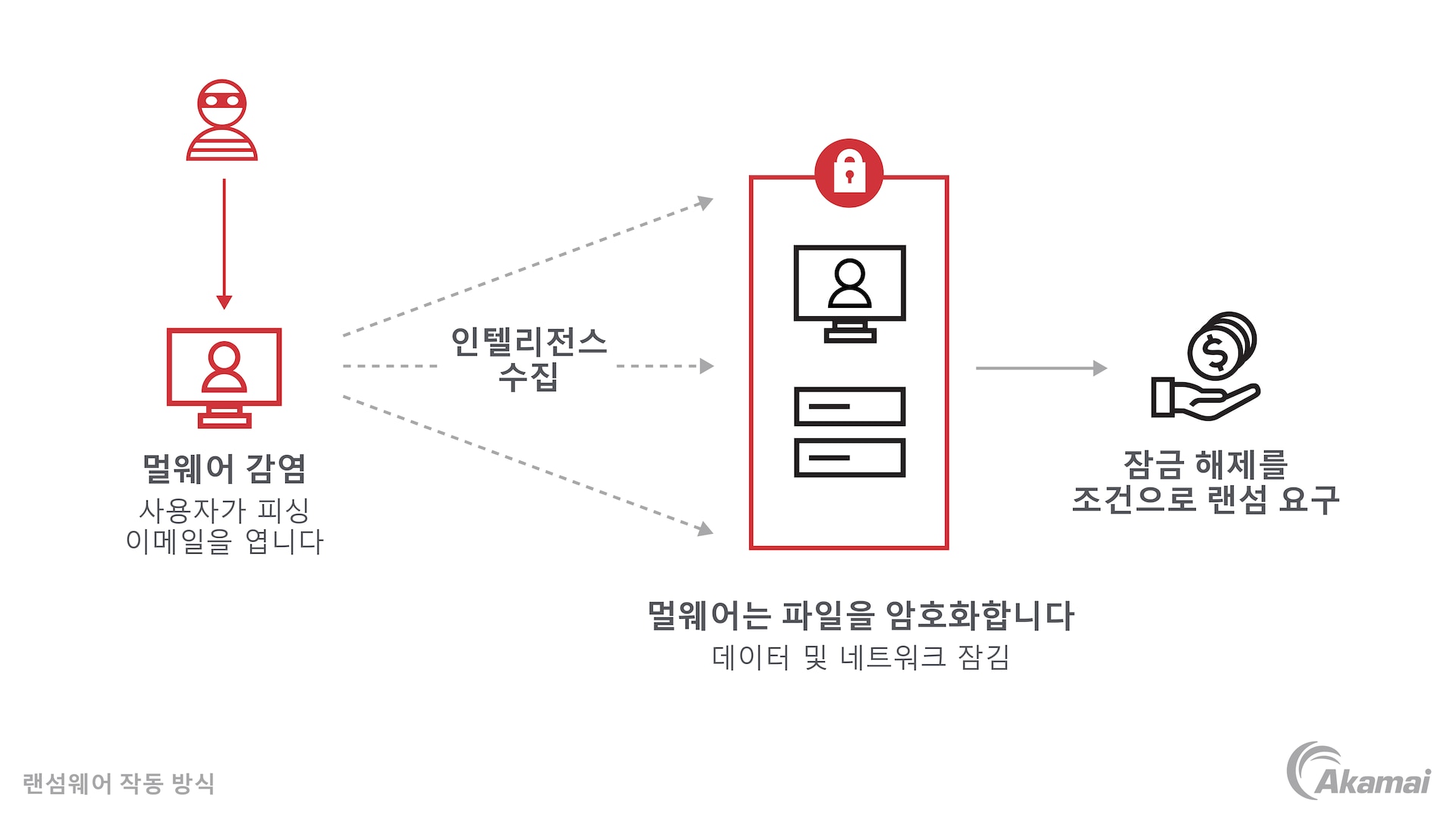

Conti 랜섬웨어의 작동 방식

Conti 랜섬웨어는 멀웨어 개발자가 다른 사이버 범죄자에게 해당 멀웨어를 임대하는 RaaS 모델에서 작동합니다. 랜섬웨어를 배포하는 이러한 '제휴사'는 이 랜섬웨어를 이용해 피해자에 대한 공격을 감행하고 수집한 랜섬의 일정 비율을 Conti 갱단에 지불합니다.

- 배포. Conti 랜섬웨어 바이러스는 BazarLoader라는 멀웨어에 감염된 Google Drive 다운로드 링크를 포함하는 피싱 이메일을 비롯한 다양한 기술을 통해 IT 환경을 감염시킵니다. 기타 침투 기법으로는 Microsoft Windows 서버 메시지 블록(SMB) 프로토콜의 취약점 악용, TrickBot 같은 멀웨어 또는 Cobalt Strike와 같은 정상적인 공격 시뮬레이션 도구가 있습니다. Conti 랜섬웨어 운영자는 피해자의 디바이스를 Conti의 명령 및 제어(C2) 서버에 연결하는 백도어 멀웨어도 사용합니다.

- 측면 이동. Conti 랜섬웨어 운영자는 IT 환경에 대한 접속 권한을 얻은 후 보안 툴을 비활성화하고 측면으로 이동해 파일을 탐색하고 도메인 계정에 접속합니다.

- 유출. 공격자는 가치가 높은 파일을 찾은 후 갈취 계획에 이용하기 위해 외부 서버로 유출합니다.

- 암호화. Conti 랜섬웨어는 멀티스레드 암호화를 사용해 파일을 빠르게 암호화합니다. 공격자는 피해자가 랜섬을 지불하지 않고 데이터를 복구하는 데 도움이 될 수 있는 파일 백업을 삭제할 수도 있습니다.

- 이중 갈취. Conti는 도난당한 데이터를 공개할 수 있는 유출 사이트를 운영합니다. Conti는 피해자의 파일에 대한 접속을 복원하는 암호 해독 키에 대한 랜섬을 요구할 뿐만 아니라 민감한 정보를 공개하지 않는 조건으로 랜섬을 요구할 수도 있습니다.

Conti 갱단은 피해자가 랜섬을 지불한 후에도 암호 해독 키를 주지 않고 민감한 데이터를 게시하는 등 랜섬 협상 약속을 지키지 않는 것으로도 유명합니다.

주요 보안 공격

1000건이 넘는 보고된 Conti 랜섬웨어 공격 중에는 주목할 만한 감염 사례가 다수 포함되어 있습니다.

- JVCKenwood: 이 일본 전자 제품 제조업체는 2021년 9월에 공격을 받았습니다.

- 아일랜드 HSE(Health Service Executive): HSE는 2021년 5월에 Conti 랜섬웨어 공격을 받고 강제로 운영을 중단했습니다.

- 코스타리카: 2022년 4월에 발생한 공격으로 코스타리카 정부는 국가 비상사태를 선포했습니다.

- 털사 시: 2021년 5월에 발생한 공격으로 도시의 네트워크는 물론, 주민을 위한 모든 온라인 서비스도 가동 중단되었습니다.

Conti 랜섬웨어의 몰락 및 승계

2022년 2월 러시아의 우크라이나 침공 직후 Conti는 전쟁을 지지하는 성명을 발표했습니다. 이 선언으로 대부분의 후속 피해자들이 이 단체에 랜섬을 지불하지 못하게 되면서 사실상 매출원이 사라졌습니다. 동시에 우크라이나를 지지하는 Conti 내부자가 이 단체의 운영 방식과 소스 코드를 공개하는 수만 페이지의 내부 채팅을 유출했습니다.

2023년 9월 미국 법무부는 Conti 랜섬웨어 사기에 연루된 여러 외국인을 기소했습니다.

Conti 그룹은 2022년에 웹사이트를 폐쇄하고 랜섬웨어 공격을 멈췄지만, 전문가들은 단체의 이름만 사라졌다고 믿고 있습니다. 구성원들이 비즈니스 모델을 바꾸었을 가능성이 크며, 다른 종류의 랜섬웨어 공격으로 다시 나타날 수밖에 없습니다.

Conti 랜섬웨어 공격을 방어하는 방법

Conti 랜섬웨어 사이버 위협 및 기타 유사한 사이버 공격을 방어하기 위해 기업은 FBI 및 CISA(Cybersecurity and Infrastructure Security Agency)와 같은 법 집행 기관이 권장하는 랜섬웨어 방어 모범 사례를 따르는 것이 좋습니다.

- 지속적인 모니터링: Conti 랜섬웨어와 같은 공격을 탐지하려면 비정상적인 네트워크 트래픽을 지속적으로 모니터링해야 합니다. 여기에는 알려진 악성 IP 주소와의 통신, 비정상적인 파일 접속 패턴, 네트워크 내 예상치 못한 측면 이동 등이 포함될 수 있습니다.

- 피싱 방지 기술: 기업은 잠재적인 피싱 이메일을 모니터링하고 차단하는 필터링 및 엔드포인트 솔루션을 배포해야 합니다.

- 제로 트러스트: 중요한 인프라 및 민감한 데이터에 대한 접속을 제한하는 제로 트러스트 보안 접근 방식을 도입하면 공격자의 무단 접속 및 측면 이동을 방지할 수 있습니다.

- MFA(멀티팩터 인증): 모든 원격 접속 및 내부 시스템, 특히 원격 데스크톱 프로토콜(RDP)에 MFA 보안을 요구하면 무단 접속을 차단할 수 있는 레이어가 추가됩니다.

- 최적의 패치 주기: 시스템을 정기적으로 업데이트하고 패치를 적용하면 공격자가 악용할 수 있는 소프트웨어 및 하드웨어 취약점을 해결하는 데 도움이 됩니다.

- 보안 인식 교육: 랜섬웨어와 피싱 이메일의 위험성에 대해 직원들을 교육하는 것도 인적 오류를 방어하는 가장 효과적인 방법 중 하나입니다.

- 빈번한 백업: 민감한 데이터를 정기적으로 백업하고 네트워크 연결에서 백업을 격리시키면 Conti 랜섬웨어 공격으로부터 신속하게 복구할 수 있습니다.

보안팀은 다양한 사이버 위협에 대한 멀티레이어 방어의 일환으로 안티랜섬웨어 기술을 도입할 수도 있습니다. 랜섬웨어 제거 툴은 감염된 머신과 서버에서 악성 코드를 제거하는 데 도움이 될 수 있습니다.

FAQ

랜섬웨어는 해커가 IT 환경에 접속해 서버와 머신의 데이터를 암호화함으로써 사용자들이 파일과 애플리케이션에 접속하지 못하게 만드는 일종의 사이버 범죄입니다. 그런 다음, 공격자들은 피해자에게 데이터에 대한 접속을 복구할 수 있는 암호 해독 키에 접속할 수 있는 대가로 랜섬을 지불할 것을 요구합니다.

RaaS(Ransomware as a Service)는 랜섬웨어 개발자가 다른 사이버 범죄자에게 코드를 대여하는 비즈니스 모델입니다. 이러한 '제휴사'는 피해자를 대상으로 랜섬웨어 공격을 감행하고 초기 개발자에게 랜섬 수익의 일정 비율을 지불합니다. RaaS는 랜섬웨어에 대한 전문 지식이 부족한 해커가 정교한 공격을 감행할 수 있도록 지원합니다.