Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Le ransomware Conti est une opération de ransomware en tant que service (RaaS) dont l'activité est connue depuis 2020. Réputé pour ses attaques agressives envers un large éventail d'organisations publiques et privées, on pense qu'il est géré par un groupe de cybercriminels basé en Russie. Ces attaques visent notamment des organismes de santé, des établissements d'enseignement, des gouvernements, des infrastructures critiques, des services d'urgence, et une grande variété d'entreprises. Également connu sous le nom de Wizard Spider, le groupe de ransomware Conti aurait émergé d'une ancienne variante de ransomware (Ryuk) et serait proche du gouvernement russe. Le groupe de ransomware Conti était principalement actif entre décembre 2019 et mai 2022 et a réalisé un chiffre d'affaires de 180 millions de dollars en 2021.

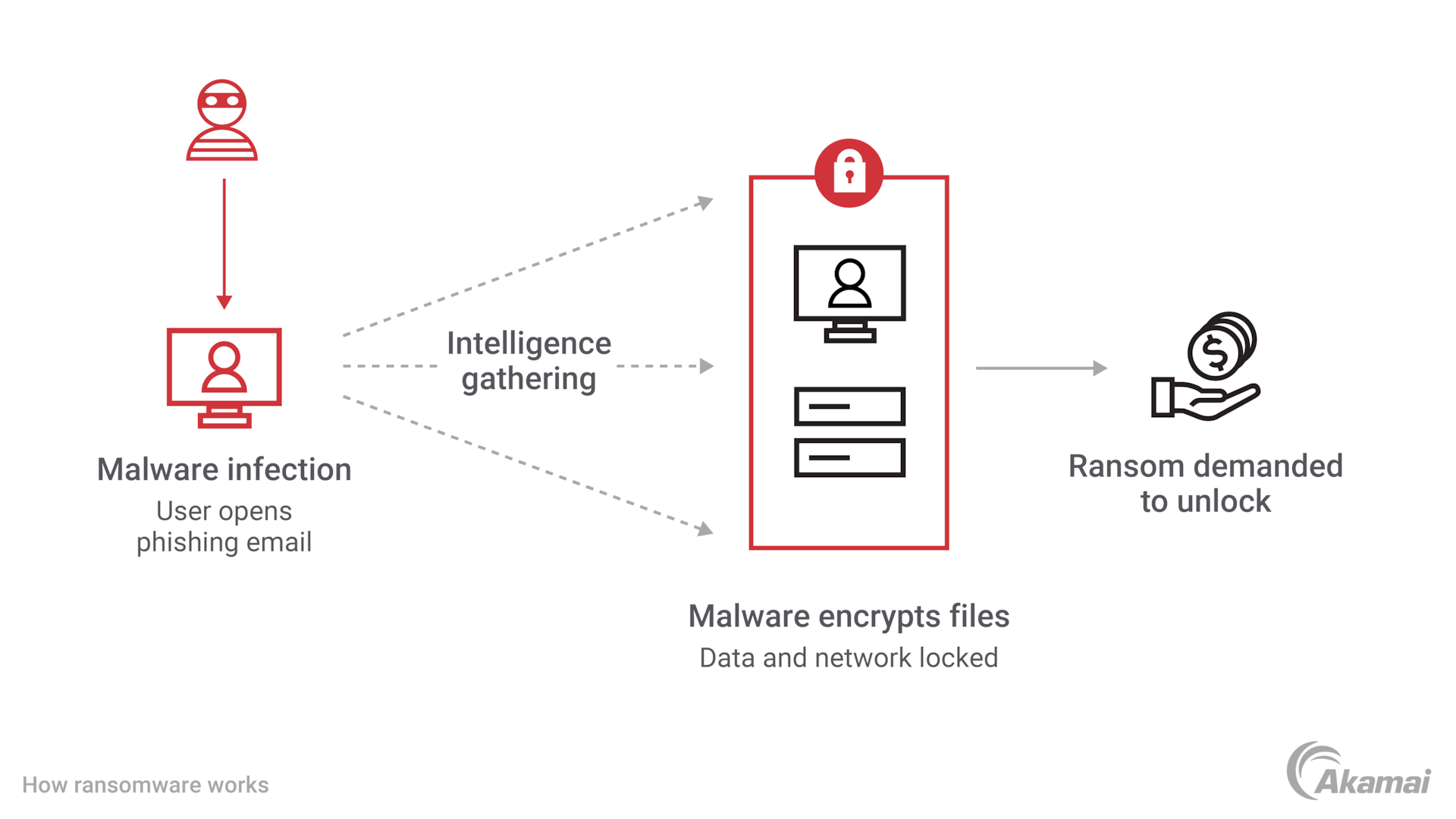

Fonctionnement du ransomware Conti

Le ransomware Conti fonctionne selon le modèle RaaS : les développeurs du programme malveillant le louent à d'autres cybercriminels. Les « affiliés » qui déploient le ransomware l'utilisent pour perpétrer des attaques sur leurs victimes et paient au groupe Conti un pourcentage des rançons qu'ils collectent.

- Diffusion. Le virus du ransomware Conti infecte les environnements informatiques via différentes techniques, notamment des e-mails d'hameçonnage contenant un lien vers un téléchargement Google Drive infecté par un logiciel malveillant appelé BazarLoader. Les autres techniques d'infiltration incluent l'exploitation de vulnérabilités logicielles, telles que celles du protocole SMB (Server Message Block) de Microsoft Windows, et l'utilisation de logiciels malveillants tels que TrickBot ou même d'outils légitimes d'émulation des menaces tels que Cobalt Strike. Les opérateurs du ransomware Conti utilisent également des logiciels malveillants de porte dérobée qui connectent les terminaux de la victime aux serveurs de commande et de contrôle (C2) de Conti.

- Mouvements latéraux. Après avoir accédé à un environnement informatique, les opérateurs du ransomware Conti désactivent les outils de sécurité et se déplacent latéralement pour explorer les fichiers et accéder aux comptes du domaine.

- Exfiltration. Une fois que les attaquants ont localisé les fichiers de grande valeur, ils les exfiltrent vers un serveur externe pour les utiliser à des fins d'extorsion.

- Chiffrement. Le ransomware Conti utilise le chiffrement multithread pour chiffrer rapidement les fichiers. Les attaquants peuvent également supprimer les sauvegardes de fichiers qui pourraient aider les victimes à rétablir les données sans payer de rançon.

- Double extorsion. Conti gère un site de fuite où les données volées peuvent être divulguées publiquement. En plus de demander une rançon en échange des clés de déchiffrement qui restaurent l'accès aux fichiers de la victime, le groupe Conti peut également exiger le paiement d'une rançon pour ne pas divulguer d'informations sensibles.

Le groupe de Conti s'est forgé une réputation de ne pas tenir ses promesses de négociation contre rançon : il ne fournit pas les clés de déchiffrement et divulgue les données sensibles, même après le paiement de la victime.

Attaques de grande envergure

Plus de 1 000 attaques par le ransomware Conti ont été signalées, dont certaines ont été largement médiatisées :

- JVCKenwood : le fabricant japonais d'électronique a été attaqué en septembre 2021.

- Health Service Executive d'Irlande : le HSE a été forcé de fermer après une attaque par le ransomware Conti en mai 2021.

- Costa Rica : une attaque en avril 2022 a poussé le gouvernement du Costa Rica à déclarer l'état d'urgence national.

- Ville de Tulsa : une attaque en mai 2021 a forcé la ville à fermer son réseau et a perturbé tous les services en ligne pour les résidents.

Disparition et changement de nom du ransomware Conti

En février 2022, peu après l'invasion de l'Ukraine par la Russie, Conti a publié une déclaration soutenant l'intervention russe. Cette déclaration a dissuadé la plupart des victimes successives de verser une rançon au groupe, éliminant ainsi quasiment toute source de revenus. À peu près dans le même temps, un membre de Conti soutenant l'Ukraine a divulgué des dizaines de milliers de pages de conversations internes qui ont révélé le fonctionnement du groupe et son code source.

En septembre 2023, le ministère américain de la Justice a inculpé plusieurs ressortissants étrangers pour leur implication dans les activités du ransomware Conti.

Alors que le groupe Conti a fermé son site Web et cessé ses attaques en 2022, les experts pensent que seule la marque du groupe a disparu. Ses membres ont probablement changé de modèle économique et vont inévitablement resurgir dans le cadre d'autres types d'attaques par ransomware.

Comment prévenir une attaque par le ransomware Conti

Pour prévenir la cybermenace du ransomware Conti et d'autres cyberattaques similaires, les entreprises sont invitées à suivre les meilleures pratiques de protection contre les ransomwares recommandées par les organismes chargés de l'application de la loi tels que le FBI et la Cybersecurity and Infrastructure Security Agency (CISA, agence américaine de sécurité en matière de cybersécurité et d'infrastructure).

- Surveillance continue : la détection d'attaques telles que le ransomware Conti nécessite une surveillance continue du trafic réseau inhabituel. Cela peut inclure la communication avec des adresses IP malveillantes connues, des anomalies dans l'accès aux fichiers et des mouvements latéraux inattendus au sein du réseau.

- Technologie antihameçonnage : les entreprises doivent déployer des solutions de filtrage et de points de terminaison qui surveillent et bloquent les e-mails d'hameçonnage potentiels.

- Zero Trust : l'adoption d'une approche Zero Trust de la sécurité qui limite l'accès à l'infrastructure critique et aux données sensibles peut aider à empêcher les accès non autorisés et les mouvements latéraux des acteurs malveillants.

- Authentification multifactorielle (MFA) : exiger une sécurité MFA pour tous les systèmes internes et d'accès à distance, en particulier pour le protocole RDP (Remote Desktop Protocol), permet de renforcer la protection contre les accès non autorisés.

- Application régulière des correctifs : la mise à jour et l'application régulière de correctifs sur les systèmes permettent de résoudre les vulnérabilités logicielles et matérielles susceptibles d'être exploitées par les acteurs malveillants.

- Formations de sensibilisation à la sécurité : informer les employés des dangers des ransomwares et des e-mails d'hameçonnage est le meilleur moyen de limiter les erreurs humaines.

- Sauvegardes fréquentes : la sauvegarde régulière de données sensibles et leur stockage hors ligne peuvent aider les entreprises à se rétablir rapidement après une attaque par le ransomware Conti.

Les équipes de sécurité peuvent également adopter la technologie anti-ransomware dans le cadre d'une défense multicouche contre un large éventail de cybermenaces. Les outils de suppression des ransomwares peuvent aider à éliminer le code malveillant des machines et serveurs infectés.

FAQ

Les ransomwares sont un type de cybercriminalité qui permet aux acteurs malveillants d'accéder à un environnement informatique et de chiffrer les données sur les serveurs et les machines, empêchant ainsi les utilisateurs d'accéder aux fichiers et aux applications. Les cybercriminels exigent ensuite que la victime paie une rançon pour accéder aux clés de déchiffrement, ce qui rétablira l'accès aux données.

Le ransomware en tant que service (RaaS) est un modèle économique dans lequel les développeurs de ransomware louent leur code à d'autres cybercriminels. Ces « affiliés » mènent des attaques par ransomware sur leurs victimes et versent au développeur initial un pourcentage du paiement des rançons. Le modèle RaaS permet aux cybercriminels peu expérimentés dans le domaine des ransomwares de lancer des attaques sophistiquées.