A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresa globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

O ransomware Conti é uma operação de RaaS (ransomware como serviço) que é conhecida por estar ativa desde 2020. Acredita-se que ela seja operada por uma quadrilha de cibercriminosos sediada na Rússia e é notória por ataques agressivos a uma ampla variedade de organizações públicas e privadas, entre elas, organizações de saúde, instituições educacionais, governos, infraestrutura crítica, serviços de emergência e diversas empresas. Também conhecido como Wizard Spider, acredita-se que a quadrilha de ransomware Conti surgiu de uma variante de ransomware anterior, o ransomware Ryuk, e que tenha laços próximos com o governo russo. O grupo de ransomware Conti esteve ativo principalmente entre dezembro de 2019 e maio de 2022, e registrou uma receita de US$ 180 milhões em 2021.

Como funciona o ransomware Conti

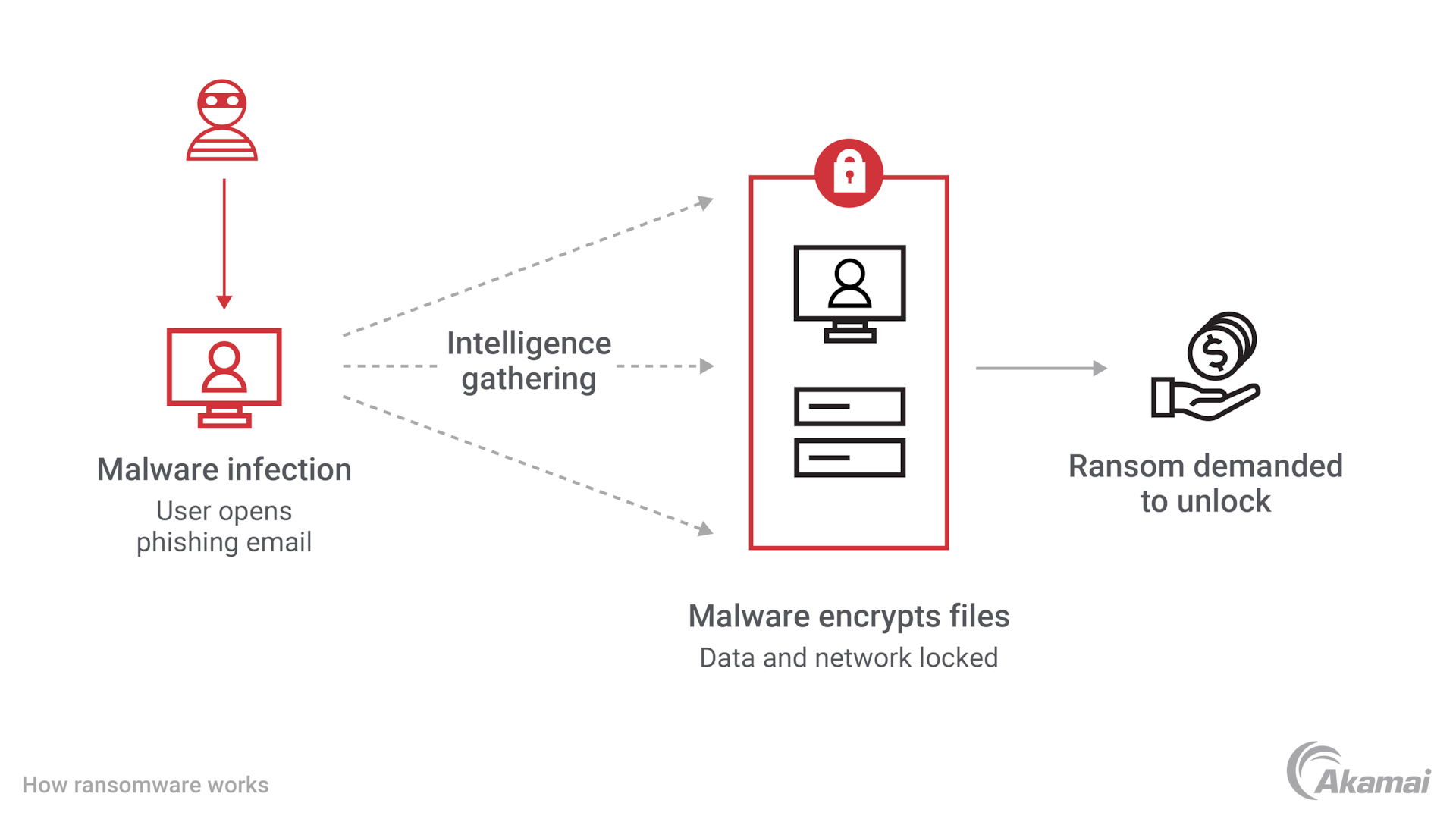

O ransomware Conti opera em um modelo RaaS, em que os desenvolvedores do malware o alugam a outros cibercriminosos. Os "afiliados" que implantam o ransomware o utilizam para realizar ataques às vítimas e pagar à quadrilha Conti uma porcentagem dos resgates que eles coletam.

- Distribuição. O vírus de ransomware Conti infecta ambientes de TI por meio de várias técnicas, incluindo e-mails de phishing que contêm um link para um download do Google Drive infectado por um malware chamado BazarLoader. Outras técnicas de infiltração incluem a exploração de vulnerabilidades de software, como as do protocolo SMB (Server Message Block) do Microsoft Windows e o uso de malware como o TrickBot ou até mesmo ferramentas legítimas de simulação de adversários, como Cobalt Strike. Os operadores do ransomware Conti também usam backdoor de malware que conecta os dispositivos da vítima aos servidores de C2 (comando e controle) do Conti.

- Movimentação lateral. Depois de obter acesso a um ambiente de TI, os operadores do ransomware Conti desabilitam as ferramentas de segurança e se movem lateralmente para explorar arquivos e obter acesso a contas de domínio.

- Exfiltração. Depois que os invasores localizam arquivos de alto valor, eles os exfiltram para um servidor externo para uso em seus esquemas de extorsão.

- Criptografia. O ransomware Conti usa criptografia multithread para criptografar arquivos rapidamente. Os invasores também podem excluir backups de arquivos que poderiam ajudar as vítimas a recuperar dados sem pagar um resgate.

- Extorsão dupla. O Conti opera um website de vazamento onde dados roubados podem ser revelados publicamente. Além de exigir um resgate por chaves de descriptografia que restauram o acesso aos arquivos da vítima, o grupo Conti também pode exigir o pagamento de resgate para não revelar informações confidenciais.

A quadrilha Conti ganhou a reputação de não cumprir suas promessas de negociação de resgate, não fornecendo chaves de descriptografia e publicando dados confidenciais mesmo depois que a vítima paga.

Ataques de alto perfil

Os mais de mil ataques de ransomware Conti relatados incluem uma série de infecções notáveis:

- JVCKenwood: a fabricante japonesa de eletrônicos foi atacada em setembro de 2021.

- Health Service Executive da Irlanda: o HSE foi forçado a fechar após um ataque de ransomware Conti em maio de 2021.

- Costa Rica: um ataque em abril de 2022 levou o governo da Costa Rica a declarar uma emergência nacional.

- Cidade de Tulsa: um ataque em maio de 2021 forçou a cidade a desligar sua rede e interrompeu todos os serviços online para os residentes.

Fim e reformulação do ransomware Conti

Em fevereiro de 2022, logo após a invasão da Ucrânia pela Rússia, o Conti divulgou uma declaração de apoio à guerra. Essa declaração desencorajou a maioria das vítimas posteriores de pagar resgate ao grupo, praticamente eliminando sua fonte de receita. Na mesma época, um membro do Conti, expressando apoio à Ucrânia, vazou dezenas de milhares de páginas de conversas internas que revelavam como o grupo funcionava e expunham seu código-fonte.

Em setembro de 2023, o Departamento de Justiça dos EUA indiciou vários estrangeiros por seu envolvimento nos esquemas de ransomware Conti.

Embora o grupo Conti tenha encerrado seu website e interrompido ataques de ransomware em 2022, os especialistas acreditam que apenas a marca do grupo desapareceu. Seus membros provavelmente mudaram seu modelo de negócios e inevitavelmente ressurgirão como parte de outros tipos de ataques de ransomware.

Como evitar um ataque de ransomware Conti

Para mitigar a ciberameaça de ransomware Conti e outros ataques cibernéticos semelhantes, as organizações são aconselhadas a seguir as práticas recomendadas de proteção contra ransomware indicadas por agências de segurança pública, como o FBI e a CISA (Agência de Segurança de Infraestrutura e Cibersegurança).

- Monitoramento contínuo: detectar ataques como o ransomware Conti requer monitoramento contínuo em busca de tráfego de rede incomum. Isso pode incluir comunicação com endereços IP mal-intencionados conhecidos, anomalias nos padrões de acesso a arquivos e movimentação lateral inesperada na rede.

- Tecnologia antiphishing: as organizações devem implantar soluções de filtragem e ponto de extremidade que monitorem e bloqueiem possíveis e-mails de phishing.

- Zero Trust: a adoção de uma abordagem de segurança Zero Trust que limita o acesso à infraestrutura crítica e aos dados confidenciais pode ajudar a evitar o acesso não autorizado e a movimentação lateral dos invasores.

- MFA (autenticação multifator): exigir segurança de MFA para todos os sistemas internos e de acesso remoto, especialmente para RDP (Remote Desktop Protocol), acrescenta uma camada adicional de proteção contra acesso não autorizado.

- Cadência ideal de aplicação de patches: atualizar e aplicar patches regularmente ajuda a resolver as vulnerabilidades de software e hardware que podem ser exploradas por agentes de ameaças.

- Treinamento de conscientização sobre segurança: educar os funcionários sobre os perigos de ransomware e e-mails de phishing é uma das maneiras mais eficazes de mitigar erros humanos.

- Backups frequentes: fazer backup de dados confidenciais regularmente e garantir que sejam isolados de conexões de rede pode ajudar as organizações a se recuperar rapidamente de um ataque de ransomware Conti.

As equipes de segurança também podem adotar a tecnologia anti-ransomware como parte de uma defesa em várias camadas contra uma ampla variedade de ciberameaças. As ferramentas de remoção de ransomware podem ajudar a erradicar códigos mal-intencionados de máquinas e servidores infectados.

Perguntas frequentes

O ransomware é um tipo de crime cibernético em que os hackers obtêm acesso a um ambiente de TI e criptografam dados em servidores e máquinas, impedindo que os usuários acessem arquivos e aplicações. Em seguida, os invasores exigem que a vítima pague um resgate para obter acesso a chaves de descriptografia, o que restaurará o acesso aos dados.

RaaS (ransomware como serviço) é um modelo de negócios no qual os desenvolvedores de ransomware alugam seu código a outros cibercriminosos. Esses "afiliados" realizam ataques de ransomware às vítimas e pagam ao desenvolvedor inicial uma porcentagem de sua receita. O RaaS permite que hackers com pouca experiência em ransomware realizem ataques sofisticados.