Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.

El ransomware Conti es una operación de ransomware como servicio (RaaS) que ha estado activa desde 2020. Se cree que la dirige una banda de ciberdelincuentes que opera desde Rusia, conocida por realizar ataques agresivos a una amplia gama de organizaciones públicas y privadas. Estos ataques están dirigidos a organizaciones sanitarias, instituciones educativas, gobiernos, infraestructura crítica, servicios de emergencia y una amplia variedad de empresas. La banda del ransomware Conti, también llamada Wizard Spider, ha surgido de una variante de ransomware anterior, el ransomware Ryuk, y se cree que mantiene estrechos vínculos con el gobierno ruso. El grupo de ransomware Conti estuvo activo principalmente entre diciembre de 2019 y mayo de 2022, y registró unos ingresos de 180 millones de dólares en 2021.

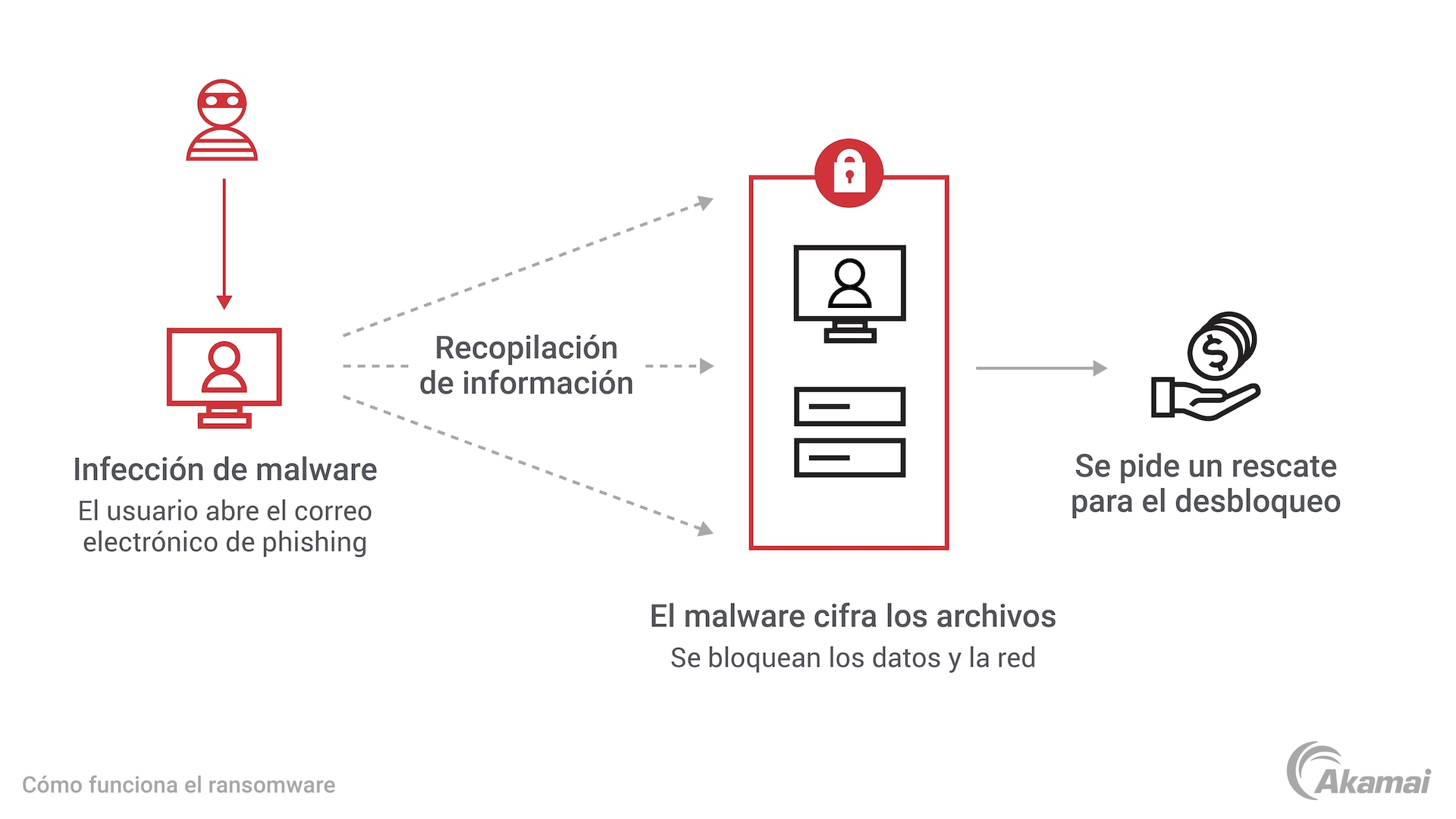

Cómo funciona el ransomware Conti

El ransomware Conti opera dentro de un modelo de ransomware como servicio (RaaS), en el que los desarrolladores del malware lo alquilan a otros ciberdelincuentes. Los "afiliados" que implementan el ransomware lo utilizan para montar ataques a las víctimas y pagan a la banda Conti un porcentaje de los rescates que cobran.

- Distribución. El virus de ransomware Conti infecta los entornos de TI mediante diversas técnicas, como correos electrónicos de phishing que contienen un enlace a una descarga de Google Drive infectada con un malware llamado BazarLoader. Otras técnicas de infiltración incluyen la explotación de vulnerabilidades de software, como las del protocolo Microsoft Windows Server Message Block (SMB), y el uso de malware, como TrickBot, o incluso de herramientas de simulación de adversarios legítimos, como Cobalt Strike. Los operadores del ransomware Conti también utilizan malware de puerta trasera que conecta los dispositivos de la víctima a los servidores de mando y control (C2) de Conti.

- Movimiento lateral. Después de obtener acceso a un entorno de TI, los operadores de ransomware de Conti desactivan las herramientas de seguridad y se mueven lateralmente para explorar archivos y obtener acceso a las cuentas del dominio.

- Exfiltración. Una vez que los atacantes han localizado archivos de gran valor, los exfiltran a un servidor externo para utilizarlos en sus esquemas de extorsión.

- Cifrado. El ransomware Conti utiliza cifrado multihilo para cifrar archivos rápidamente. Los atacantes también pueden eliminar copias de seguridad de archivos que podrían ayudar a las víctimas a recuperar datos sin pagar un rescate.

- Doble extorsión. Conti gestiona un sitio de filtración en el que los datos robados se pueden hacer públicos. Además de exigir un rescate para las claves de descifrado que restauran el acceso a los archivos de la víctima, el grupo Conti también puede exigir el pago de un rescate para no revelar información confidencial.

La banda Conti tiene fama por no cumplir las promesas de la negociación del rescate, ya que no proporciona las claves de descifrado y publica los datos confidenciales incluso después de que la víctima pague.

Ataques de alto nivel

Los más de 1000 ataques de ransomware Conti notificados incluyen una serie de infecciones destacadas:

- JVCKenwood: este fabricante japonés de electrónica fue atacado en septiembre de 2021.

- Servicio de Salud de Irlanda: este servicio sanitario se vio obligado a cerrar tras un ataque de ransomware Conti en mayo de 2021.

- Costa Rica: un ataque en abril de 2022 provocó que el gobierno costarricense declarara la emergencia nacional.

- La ciudad de Tulsa: un ataque en mayo de 2021 obligó a la ciudad a cerrar su red e interrumpió todos los servicios online para los residentes.

Desaparición y renovación del ransomware Conti

En febrero de 2022, poco después de la invasión rusa de Ucrania, Conti publicó una declaración en apoyo de la guerra. Esta declaración disuadió a la mayoría de sus víctimas posteriores de pagar rescates al grupo, eliminando prácticamente su fuente de ingresos. Por la misma época, un infiltrado en Conti que expresó su apoyo a Ucrania filtró decenas de miles de páginas de chats internos que revelaron cómo funcionaba el grupo y expuso su código fuente.

En septiembre de 2023, el Departamento de Justicia de EE. UU. acusó a varios ciudadanos extranjeros de participar en la trama del ransomware Conti.

Aunque el grupo Conti cerró su sitio web y detuvo los ataques de ransomware en 2022, los expertos creen que solo ha desaparecido la marca. Es probable que sus miembros hayan cambiado su modelo de negocio y que inevitablemente resurjan como parte de otros tipos de ataques de ransomware.

Cómo evitar un ataque de ransomware Conti

Para mitigar la ciberamenaza del ransomware Conti y otros ciberataques similares, se recomienda a las organizaciones que sigan las prácticas recomendadas de protección frente al ransomware que recomiendan las fuerzas del orden, como el FBI y la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) de EE. UU.

- Supervisión continua: la detección de ataques como el ransomware Conti requiere una supervisión continua del tráfico de red inusual. Esto puede incluir la comunicación con direcciones IP maliciosas conocidas, anomalías en los patrones de acceso a archivos, y movimientos laterales inesperados dentro de la red.

- Tecnología antiphishing: las organizaciones deben implementar soluciones de filtrado y terminales que supervisen y bloqueen los posibles correos electrónicos de phishing.

- Zero Trust: adoptar un enfoque de seguridad Zero Trust que limite el acceso a la infraestructura crítica y a los datos confidenciales puede ayudar a evitar el acceso no autorizado y el movimiento lateral de los atacantes.

- Autenticación multifactorial (MFA): la exigencia de seguridad de MFA para todos los sistemas internos y de acceso remoto, especialmente para el protocolo de escritorio remoto (RDP), añade una capa adicional de protección contra el acceso no autorizado.

- Cadencia de aplicación de parches óptima: la actualización y la aplicación de parches en los sistemas de forma regular contribuye a solucionar las vulnerabilidades de software y hardware que podrían explotar los atacantes.

- Formación sobre concienciación en materia de seguridad: formar a los empleados sobre los peligros del ransomware y los correos electrónicos de phishing es una de las formas más eficaces de minimizar el error humano.

- Copias de seguridad frecuentes: realizar copias de seguridad de datos confidenciales con regularidad y garantizar que las copias de seguridad estén aisladas de las conexiones de red puede ayudar a las organizaciones a recuperarse rápidamente de un ataque de ransomware Conti.

Los equipos de seguridad también pueden adoptar una tecnología antiransomware como parte de una defensa multicapa frente a una amplia gama de ciberamenazas. Las herramientas de eliminación de ransomware pueden ayudar a erradicar el código malicioso de los equipos y los servidores infectados.

Preguntas frecuentes

El ransomware es un tipo de ciberdelincuencia que permite a los hackers acceder a un entorno de TI y cifrar datos en servidores y equipos, lo que impide a los usuarios acceder a archivos y aplicaciones. A continuación, los atacantes exigen que la víctima pague un rescate para obtener acceso a las claves de descifrado, lo que restaurará el acceso a los datos.

El ransomware como servicio (RaaS) es un modelo de negocio en el que los desarrolladores de ransomware alquilan su código a otros ciberdelincuentes. Estos "afiliados" llevan a cabo ataques de ransomware a las víctimas y pagan al desarrollador inicial un porcentaje de sus ingresos. RaaS hace posible que hackers con poca experiencia en ransomware lleven a cabo ataques sofisticados.