Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

Il ransomware Conti è un'operazione RaaS (Ransomware-as-a-Service) nota per essere attiva dal 2020, che si ritiene sia gestita da una banda di criminali informatici con sede in Russia e caratterizzata da attacchi aggressivi sferrati contro un'ampia gamma di organizzazioni pubbliche e private, tra cui attacchi contro strutture sanitarie, istituti scolastici, governi, infrastrutture critiche, servizi di emergenza e un'ampia varietà di aziende. Si ritiene che la banda di ransomware Conti, nota anche come Wizard Spider, sia emersa da una precedente variante (il ransomware Ryuk) e che abbia stretti legami con il governo russo. Il gruppo di ransomware Conti è stato attivo principalmente tra dicembre 2019 e maggio 2022 e ha registrato un fatturato di 180 milioni di dollari nel 2021.

Come funziona il ransomware Conti

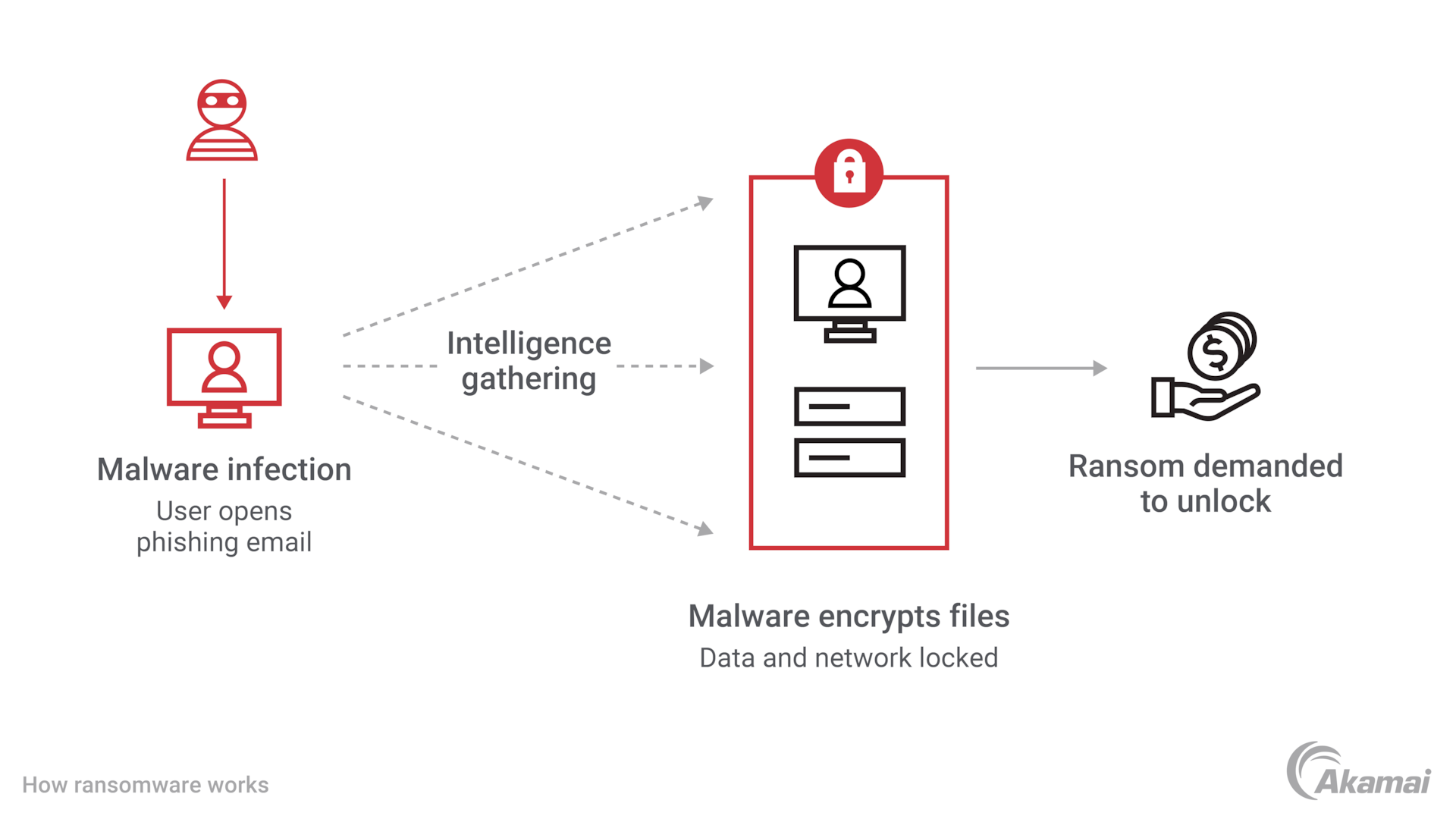

Il ransomware Conti opera sulla base di un modello RaaS, in cui gli sviluppatori del malware lo affittano ad altri criminali informatici. Le "affiliate" che implementano il ransomware lo utilizzano per sferrare attacchi contro le vittime e pagare alla banda Conti una percentuale dei riscatti che raccolgono.

- Distribuzione. Il virus ransomware Conti infetta gli ambienti IT tramite varie tecniche, tra cui e-mail di phishing che contengono un collegamento a un download di Google Drive infettato da malware chiamato BazarLoader. Altre tecniche di infiltrazione includono lo sfruttamento delle vulnerabilità software, come quelle presenti nel protocollo SMB (Server Message Block) di Microsoft Windows, e l'uso di malware come TrickBot o persino di strumenti di simulazione legittimi come Cobalt Strike. Gli autori del ransomware Conti utilizzano anche il malware backdoor che collega i dispositivi della vittima ai server C2 (Command and Control) di Conti.

- Movimento laterale. Dopo aver ottenuto l'accesso a un ambiente IT, gli autori del ransomware Conti disabilitano gli strumenti di sicurezza e si spostano lateralmente per esplorare i file e ottenere l'accesso agli account del dominio.

- Esfiltrazione. Una volta individuati file di alto valore, i criminali li esfiltrano in un server esterno per utilizzarli nei loro schemi di estorsione.

- Crittografia. Il ransomware Conti utilizza la crittografia multi-threaded per crittografare rapidamente i file. I criminali possono anche eliminare i backup dei file che potrebbero aiutare le vittime a recuperare i dati senza pagare un riscatto.

- Doppia estorsione. Il gruppo di ransomware Conti gestisce un sito dannoso in cui i dati rubati possono essere rivelati pubblicamente. Oltre a richiedere un riscatto per le chiavi di decrittografia che ripristinano l'accesso ai file della vittima, il gruppo Conti può anche richiedere il pagamento di un riscatto per non rivelare informazioni sensibili.

La banda Conti si è guadagnata la reputazione di non riuscire a mantenere le promesse di negoziazione del riscatto, non fornendo le chiavi di decrittografia e pubblicando dati sensibili anche dopo il pagamento delle vittime.

Attacchi di alto profilo

Gli oltre 1.000 attacchi ransomware Conti segnalati includono una serie di infezioni degne di nota:

- JVCKenwood: il produttore di elettronica giapponese è stato attaccato a settembre 2021.

- Health Service Executive (Irlanda): HSE è stata costretta a chiudere dopo aver subito un attacco ransomware Conti a maggio 2021.

- Costa Rica: un attacco sferrato ad aprile 2022 ha spinto il governo costaricano a dichiarare un'emergenza nazionale.

- Città di Tulsa: un attacco sferrato a maggio 2021 ha costretto la città a chiudere la sua rete e ad interrompere tutti i servizi online offerti ai residenti.

Scomparsa e ribrandizzazione del ransomware Conti

A febbraio 2022, poco dopo l'invasione russa dell'Ucraina, il gruppo Conti ha rilasciato una dichiarazione a sostegno della guerra. Questa dichiarazione ha dissuaso la maggior parte delle vittime successive dal pagare un riscatto al gruppo, eliminando virtualmente la sua fonte di ricavi. Nello stesso periodo, un esperto del gruppo Conti che ha espresso il suo supporto per l'Ucraina ha fatto trapelare decine di migliaia di pagine di chat interne, rivelando come funzionava il gruppo ed esponendo il suo codice sorgente.

A settembre 2023, il Dipartimento di giustizia degli Stati Uniti ha incriminato diversi cittadini stranieri per il loro coinvolgimento negli schemi del ransomware Conti.

Anche se il gruppo Conti ha chiuso il proprio sito web e ha fermato gli attacchi ransomware nel 2022, gli esperti ritengono che solo il brand del gruppo sia scomparso. I suoi membri hanno probabilmente cambiato il proprio modello imprenditoriale e riemergeranno inevitabilmente come parte di altri tipi di attacchi ransomware.

Come prevenire un attacco ransomware Conti

Per mitigare la minaccia informatica del ransomware Conti e altri attacchi informatici simili, si consiglia alle organizzazioni di seguire le best practice per la protezione dai ransomware consigliate dalle forze dell'ordine, come l'FBI e la CISA (Cybersecurity and Infrastructure Security Agency).

- Monitoraggio continuo: il rilevamento di attacchi come il ransomware Conti richiede un monitoraggio continuo per rilevare il traffico di rete insolito, tra cui comunicazioni con noti indirizzi IP dannosi, anomalie nei modelli di accesso ai file e un movimento laterale imprevisto all'interno della rete.

- Tecnologia anti-phishing: le organizzazioni devono implementare soluzioni di filtraggio e di endpoint in grado di monitorare e bloccare potenziali e-mail di phishing.

- Zero Trust: l'adozione di un approccio alla sicurezza Zero Trust che limita l'accesso all'infrastruttura critica e ai dati sensibili può aiutare a prevenire l'accesso non autorizzato e il movimento laterale da parte dei criminali.

- MFA (Multi-Factor Authentication): la necessità di una sicurezza MFA per tutti gli accessi remoti e i sistemi interni, specialmente per il protocollo RDP (Remote Desktop Protocol), aggiunge un ulteriore livello di protezione contro gli accessi non autorizzati.

- Ottimizzazione della frequenza di applicazione delle patch: l'aggiornamento regolare e l'applicazione di patch ai sistemi aiutano ad affrontare le vulnerabilità software e hardware che possono essere sfruttate dai criminali.

- Formazione sulla consapevolezza della sicurezza: istruire i dipendenti sui pericoli dei ransomware e delle e-mail di phishing è uno dei modi più efficaci per mitigare l'errore umano.

- Backup frequenti: il backup regolare dei dati sensibili e la garanzia che i backup siano isolati dalle connessioni di rete possono aiutare le organizzazioni a riprendersi rapidamente da un attacco ransomware Conti.

I team addetti alla sicurezza possono anche adottare una tecnologia anti-ransomware come parte di una difesa multilivello contro un'ampia gamma di minacce informatiche. Gli strumenti di rimozione dei ransomware possono aiutare ad eliminare il codice dannoso dai computer e dai server infetti.

Domande frequenti (FAQ)

Il ransomware è un tipo di crimine informatico, in cui gli hacker ottengono l'accesso ad un ambiente IT e crittografano i dati su server e computer, impedendo agli utenti di accedere a file e applicazioni. I criminali chiedono, quindi, alla vittima di pagare un riscatto per ottenere l'accesso alle chiavi di decrittografia, che ripristineranno l'accesso ai dati.

Il RaaS (Ransomware-as-a-Service) è un modello imprenditoriale in cui gli sviluppatori di ransomware affittano il proprio codice ad altri criminali informatici. Questi "affiliati" conducono attacchi ransomware contro le vittime e pagano allo sviluppatore iniziale una percentuale del loro ricavo. Il RaaS consente agli hacker con poca esperienza nel ransomware di condurre attacchi sofisticati.