El ransomware como servicio (RaaS) es un modelo de negocio para la ciberdelincuencia en el que los creadores de una operación de ransomware alquilan su software a otros delincuentes, llamados afiliados, o realizan ataques de ransomware como servicio a cambio de una tarifa. Algunas de las variantes más peligrosas, como el ransomware REvil y BlackCat, se han propagado en el modelo RaaS.

WannaCry, uno de los primeros ataques de ransomware a nivel mundial que se han notificado, surgió en mayo de 2017. WannaCry se propagó tan rápidamente que infectó más de 230 000 ordenadores en un día en 150 países, incluidos EE. UU., Inglaterra, India, Taiwán, Rusia y Ucrania, lo que provocó daños estimados en miles de millones de dólares.

WannaCry es único entre los ataques de ransomware de alta visibilidad, ya que se propagó como un gusano, en lugar de a través de correos electrónicos de phishing o ingeniería social. Se cree que el ataque lo inició Corea del Norte o Lazarus Group, un grupo norcoreano de ciberdelincuentes. El ataque de ransomware WannaCry se neutralizó en un día, cuando el investigador de malware Marcus Hutchins descubrió un interruptor de desactivación dentro del código, lo que impidió que los ordenadores afectados siguieran propagando el malware.

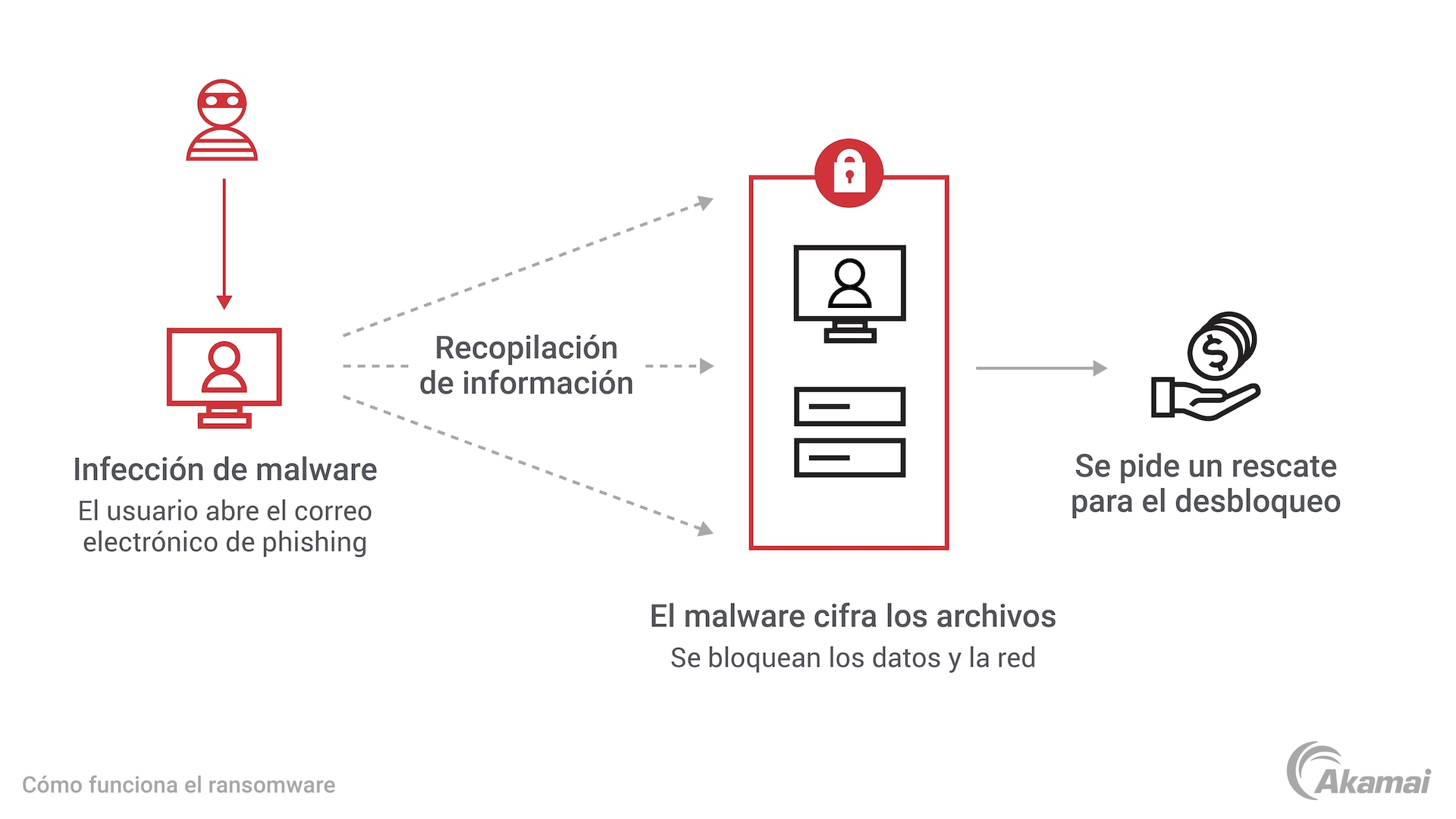

El diagrama ilustra cómo funciona un ataque de ransomware.

El diagrama ilustra cómo funciona un ataque de ransomware.

¿Cómo funciona el ransomware WannaCry?

Como forma de ransomware, WannaCry cifra los archivos en el ordenador o el servidor de la víctima, bloqueando el acceso o el uso hasta que se pague un rescate. El rescate original de WannaCry era de 300 dólares en bitcoins, que subía a 600 dólares si no se pagaba en un determinado período de tiempo. Al bloquear el acceso a archivos y datos, WannaCry pudo paralizar fácilmente los sistemas de TI en las empresas afectadas por el ataque.

WannaCry es único entre el ransomware, ya que se propaga como un gusano, un tipo de malware que puede propagarse rápidamente sin necesidad de un archivo host o intervención humana. Apareció en un ordenador infectado como dropper o programa independiente que distribuye e instala malware. Los archivos del dropper WannaCry incluían una aplicación para cifrar y descifrar datos, archivos con claves de cifrado y una copia de Tor, que los operadores de ransomware utilizaron para las comunicaciones de mando y control (C2). Una vez que el malware se estableció en un dispositivo, se propagó y afectó a otros dispositivos sin parches aplicados que se comunicaban con el ordenador infectado.

WannaCry explotó una vulnerabilidad llamada "EternalBlue" que fue desarrollada por la Agencia de Seguridad Nacional (NSA) de Estados Unidos y fue robada por un grupo denominado Shadow Brokers en un ataque contra la propia NSA. El ataque EternalBlue solo fue eficaz en versiones anteriores de Microsoft Windows que no habían recibido un determinado parche de seguridad, pero en 2017, muchos equipos no tenían el parche aplicado, lo que permitió la rápida propagación del malware.

WannaCry aprovechó una vulnerabilidad en la forma en que Windows gestionaba el protocolo de bloques de mensajes de servidor (SMB), que permite la comunicación de los nodos de red. Un defecto de seguridad permitió engañar a SMB para que ejecutara código arbitrario mediante paquetes especialmente diseñados conocidos como EternalBlue. Microsoft había emitido un parche para esta vulnerabilidad varios meses antes, pero miles de ordenadores de todo el mundo seguían sin parche y sin protección.

¿Cuál fue el impacto de las infecciones de WannaCry?

Una gran número de grandes organizaciones de todo el mundo se vieron perjudicadas, como la empresa de telefonía móvil española Telefónica y el Servicio Nacional de Salud (NHS) del Reino Unido, que tuvieron que redirigir las ambulancias de un tercio de sus hospitales afectados.

¿Cómo se detuvo el ransomware WannaCry?

Al examinar el código fuente de WannaCry, el bloguero e investigador de seguridad Marcus Hutchins descubrió que, antes de ejecutarlo, el malware consultaba un dominio inexistente: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Al no recibir respuesta de este dominio falso, WannaCry comenzó a ejecutar procesos de cifrado en el equipo afectado. Después de que Hutchins registrara el dominio, el malware siguió propagándose, pero como la consulta del dominio devolvía un resultado real, detuvo el cifrado de archivos, lo que básicamente neutralizó la amenaza.

Una función de actualización automática integrada en el sistema operativo Windows implicaba que todos los equipos con Windows 10 y los parches más recientes aplicados estaban protegidos de WannaCry en mayo de 2017. Finalmente, Microsoft puso el parche SMB a disposición de los sistemas Windows XP y versiones anteriores del sistema operativo.

¿Sigue siendo una amenaza el ransomware WannaCry?

En efecto, el gusano de ransomware WannaCry sigue siendo una amenaza. En una versión más reciente de WannaCry, el dominio de interrupción de activación se ha eliminado del código. Estas variantes siguen explotando la vulnerabilidad EternalBlue de SMB y pueden infectar sistemas sin parches aplicados y ordenadores con Windows.

¿Cómo se pueden prevenir ataques como el ransomware WannaCry?

La prevención de ataques como WannaCry requiere que las organizaciones adopten un enfoque integral y multicapa de la ciberseguridad.

Actualizaciones y parches. Además de neutralizar el ransomware WannaCry, aplicar las últimas actualizaciones y parches de seguridad de manera puntual puede contribuir a evitar una amplia gama de ataques adicionales que explotan vulnerabilidades en el hardware y el software.

Seguridad Zero Trust. El enfoque Zero Trust evita muchos ataques y limita el movimiento lateral al no confiar en nada. Zero Trust requiere que cada usuario, dispositivo y aplicación se vuelva a autenticar y validar en cada solicitud de acceso a los activos de TI. Este principio de privilegios mínimos implica que solo se concede acceso según sea necesario y únicamente durante un periodo de tiempo limitado.

Gestión centralizada de políticas. Cuando los administradores de TI pueden gestionar la seguridad desde una única ubicación, pueden establecer políticas para toda la empresa que ayuden a evitar brechas de seguridad y utilizar la inteligencia contra amenazas más actualizada.

Tecnología antivirus y antimalware. Al supervisar continuamente el tráfico de red, las soluciones antivirus y antimalware pueden filtrar el tráfico, el correo electrónico y los archivos adjuntos potencialmente dañinos que puedan estar vinculados a los ataques de ransomware.

Formación de los empleados. Teniendo en cuenta que el error humano juega un papel primordial a la hora de facilitar muchos de los ataques, los equipos de TI deben formar constantemente a los empleados sobre las tácticas de ciberdelincuencia más actuales, así como sobre las prácticas recomendadas que deben utilizar para evitar los ataques.

Cifrado. El cifrado de archivos ayuda a evitar que se filtren datos confidenciales en caso de una filtración de datos o un ataque de ransomware en el que se exfiltre información confidencial.

Control de acceso e identidades. Algunos elementos de seguridad, como las contraseñas seguras y la autenticación multifactorial , pueden ayudar a evitar que los atacantes obtengan acceso no autorizado a las cuentas y los entornos de TI.

Copias de seguridad. Realizar copias de seguridad con frecuencia puede proteger contra el ransomware, ya que garantiza que haya una copia de cada archivo almacenada externamente, donde el ransomware no pueda infectarla.

Supervisión continua. Mediante una supervisión constante del entorno tecnológico para buscar posibles amenazas, los equipos de TI pueden obtener una indicación más temprana de posibles ataques.

Segmentación de la red. La segmentación de la red en subredes más pequeñas evita que un ataque exitoso en una parte de la red infecte archivos en otras partes. La microsegmentación definida por software proporciona una mayor seguridad, ya que aísla las cargas de trabajo individuales para evitar que los hackers se muevan lateralmente por el sistema y accedan a los datos confidenciales.

Certificaciones de seguridad. Los equipos de TI deben mantener las certificaciones de seguridad y supervisar el cumplimiento de los marcos normativos para garantizar que su organización y los proveedores con los que trabajen cumplan las prácticas recomendadas para prevenir el ransomware y otros ciberataques. Por ejemplo, las organizaciones sanitarias y los equipos de respuesta de emergencia pueden garantizar la seguridad de los datos y de los historiales de pacientes cumpliendo con los estándares establecidos por la Agencia de Sistemas de Información de Defensa (DISA) de EE. UU. para configurar los controles de seguridad.

El ransomware es un tipo de malware, o software malicioso, que cifra los archivos de un servidor o dispositivo, lo que impide que los usuarios y las organizaciones legítimos accedan a ellos hasta que se pague un rescate por las claves que descifrarán los archivos. Debido a que el ransomware puede impedir el acceso a la información esencial de la empresa, puede provocar rápidamente una interrupción devastadora de la continuidad del negocio. Los pagos de rescate pueden oscilar entre varios cientos de dólares y millones de dólares en criptomonedas, dependiendo de la víctima y el valor de los datos cifrados.

Aunque el ransomware WannaCry se propaga como un gusano, la mayoría de ataques de ransomware utilizan técnicas de ingeniería social, como correos electrónicos de phishing o sitios web falsos que engañan a los usuarios para que revelen sus credenciales, lo que permite a los atacantes acceder a un entorno de TI. Como alternativa, las botnets, como la botnet Meris, pueden ayudar a propagar el ransomware infectando miles o millones de equipos con un malware que permite a los atacantes controlar los dispositivos.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.