Protection Contre L'Hameçonnage en Temps Réel

Dans mes billets de blog précédents, j'ai évoqué la façon dont l'hameçonnage s'était affranchi du simple problème de messagerie, insisté sur l'industrialisation de l'hameçonnage sous l'effet du caractère accessible et bon marché des outils d'hameçonnage, et expliqué comment les pirates étaient aujourd'hui en mesure de déjouer les mécanismes de protection contre l'hameçonnage actuels.

Dans cet article, je vais aborder un autre aspect délicat des attaques par hameçonnage : la nature fugace des campagnes d'hameçonnage.

D'après des recherches d'Akamai, plus une attaque par hameçonnage est sophistiquée et ciblée, plus sa durée est courte.

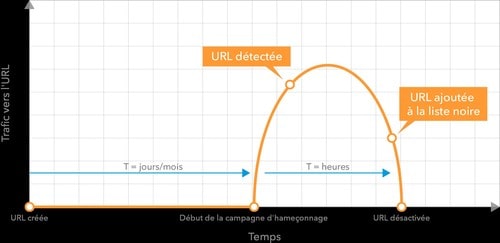

Examinons l'approche usuelle d'identification et de blocage de l'accès à une page d'hameçonnage, qui consiste à dresser une liste noire des URL ou des domaines d'hameçonnage notables, puis à déployer une solution de sécurité bloquant l'accès aux pages d'hameçonnage.

Pour ce faire, les fournisseurs de solutions de sécurité doivent généralement scruter le trafic inhabituel d'un domaine, analyser ce dernier, déterminer s'il s'agit d'un domaine d'hameçonnage, l'ajouter dans ce cas à une liste noire et enfin déployer une mise à jour de sécurité adaptée.

Cette opération peut prendre de longues heures.

En observant le schéma ci-dessous, nous constatons que bien qu'il soit possible de créer un domaine ou une URL à tout moment, on y constate la présence de trafic uniquement après le lancement d'une campagne d'hameçonnage. Une fois le comportement anormal constaté, le fournisseur de sécurité déclenche son processus. Mais surtout, la liste noire ne peut être mise à jour qu'après la fin de la campagne.

En d'autres termes, c'est lors des premières heures d'une campagne que le niveau de risque est le plus élevé, lorsque l'URL ou le domaine n'a pas encore été identifié comme malveillant ni ajouté à la liste noire.

Cela révèle l'existence d'une faille de sécurité.

L'équipe Enterprise Threat Research d'Akamai a procédé à une analyse approfondie des campagnes et des outils d'hameçonnage. Elle est arrivée à la conclusion que bien que les campagnes soient de courte durée, bon nombre de leurs éléments constitutifs se retrouvent systématiquement dans le code des pages d'hameçonnage.

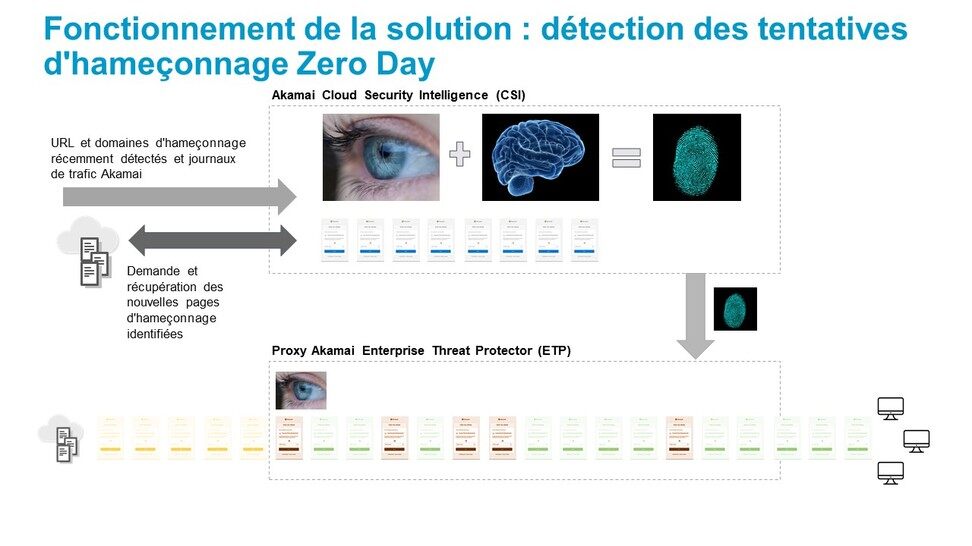

Grâce à ces résultats, l'équipe a pu développer une nouvelle méthode d'identification précise et en temps réel des pages d'hameçonnage, basée sur leur contenu. Dans les grandes lignes, c'est ce qu'Akamai est en train d'implémenter dans le moteur de détection des attaques par hameçonnage Zero Day d'Entreprise Threat Protector : la possibilité d'analyser les pages Web demandées et de les comparer aux « empreintes » de pages d'hameçonnage identifiées précédemment.

Cette protection en temps réel intervient dès que la page est demandée, même si celle-ci n'a encore jamais été identifiée comme une page d'hameçonnage.

Comment procédons-nous ? Akamai reçoit en permanence de nombreuses listes d'URL et de domaines d'hameçonnage récemment identifiés. Le contenu des pages Web de ces nouveaux domaines et URL identifiés est récupéré, après quoi toutes les pages similaires sont regroupées et analysées, l'objectif étant d'extraire leurs pans de code communs et de créer les « marqueurs d'hameçonnage » visant à alimenter le moteur de détection.

Une source de données supplémentaire a récemment été ajoutée à ces mécanismes d'identification. Le trafic transitant par la plateforme d'Akamai est désormais examiné afin de déceler des requêtes inhabituelles destinées aux sites Web qui utilisent le réseau de diffusion de contenu (CDN) d'Akamai à des fins de diffusion du contenu. Cette analyse pourrait, par exemple, mettre en évidence une requête de navigateur visant le logo d'une marque

ou d'une entreprise. Cela pourrait indiquer qu'une victime est en train d'accéder à une page d'hameçonnage, laquelle enverrait une requête au site Web légitime pour récupérer son logo, le tout sur le réseau de diffusion de contenu (CDN) d'Akamai.

Akamai utilise les en-têtes du référent en vue de récupérer le contenu des pages d'hameçonnage. Celui-ci est alors ajouté à l'ensemble de données à des fins d'analyse, afin de détecter les pages d'hameçonnage récemment créées. Il s'agit d'une source de données unique et d'une grande pertinence, à laquelle seul Akamai a accès.

Laissez-moi vous donner un exemple pratique pour illustrer mes propos.

Imaginez que je rentre chez moi ce soir et que j'enregistre un nouveau domaine, puis que je configure une page d'hameçonnage qui usurpe une page de connexion Office 365 à l'aide de l'un des nombreux outils disponibles. Imaginons que je lance ensuite ma campagne par e-mail.

Avec l'approche de mise en liste noire, au cours des premières heures de ma campagne, les victimes cliquent sur le lien figurant dans l'e-mail que je leur ai adressé et saisissent leurs noms d'utilisateur et mots de passe de bonne grâce. La liste noire n'a pas encore été mise à jour. Mon attaque va donc porter ses fruits.

En revanche, avec la détection des attaques d'hameçonnage Zero Day d'Enterprise Threat Protector, la toute première personne qui tente d'accéder à la page de connexion usurpée est protégée, car l'empreinte de l'outil d'hameçonnage a été identifiée, entraînant le blocage de l'accès en temps réel. Cette URL ou ce domaine est alors ajouté automatiquement aux informations sur les menaces d'Enterprise Threat Protector. Cette fois-ci, mon attaque n'a pas abouti.

Cette protection en temps réel contre les attaques par hameçonnage Zero Day contribue à combler la faille de sécurité évoquée plus tôt. N'oubliez pas que les pirates n'ont besoin que d'un ensemble d'identifiants. Désormais, vous pouvez prévenir plutôt que guérir.

Pour en savoir plus sur la protection de vos utilisateurs et de vos terminaux contre l'hameçonnage Zero Day et d'autres menaces ciblées, rendez-vous sur enterprise threat protector.