目次

エグゼクティブサマリー

- Akamai の研究者は、BadSuccessor(CVE-2025-53779)として知られる脆弱性に対する Microsoft のパッチを分析し、その有効性を評価しました。

- このパッチは BadSuccessor に関連するリスクの大部分を緩和するのに有効だが、この手法は現在も有効であり、特定のシナリオでは引き続き問題であると Akamai は結論付けました。

- このブログ記事では、同じ BadSuccessor の原理を利用する 2 つの手法について詳しく説明します。攻撃者は、これらの手法を使用することで、認証情報をダンプしてユーザーアカウントを侵害できてしまいます。

DEF CON 2025 において、私たちは BadSuccessor をテーマにプレゼンテーションを行いました。これは、Windows Server 2025 の新しいアカウントタイプである委任管理サービスアカウント(dMSA)を悪用する Active Directory(AD)の脆弱性です。この脆弱性を利用することで、権限の低いユーザーが一気にドメイン管理者に上りつめることができます。

それから 1 週間も経たずして、Microsoft はその脆弱性に CVE-2025-53779 という識別番号を割り当て、パッチを配信しました。このパッチにより、直接のエスカレーションを可能にするパスは断たれました。

このブログ記事では、このパッチを分析して、何が変更されたのか、何が変更されなかったのかを説明します。また、BadSuccessor は今後即座にエスカレーションすることはできなくなりましたが、その基盤となる仕組みは依然として問題であることを示します。

これまでの経緯をご存知ない方は、BadSuccessor に関する以前のブログ記事をお読みください。

かつての BadSuccessor(パッチ適用前)

BadSuccessor は dMSA を悪用しました。dMSA とは、サービスアカウント管理をシンプル化するための Windows Server 2025 のアカウントタイプです。制御された dMSA が AD 内のアカウントにリンクされた場合、キー配布センター(KDC)は認証中に dMSA を継承者(Successor)として処理しました。

この単一リンクは、2 つの危険なことを同時に実行しました。それは、ターゲットアカウントの有効な権限を dMSA の特権属性証明(PAC)に結合することと、ターゲットの Kerberos キー(認証情報)を含む dMSA キーパッケージを返すことです。グループの変更や専門的なツールは不要であり、必要なのは密かなリンクと組み込みの Windows ユーティリティだけです。

重要なのは、ハードルが低く、組織単位(OU)の制御だけで十分だったということです。攻撃者はそこに dMSA を作成して、任意のターゲット(ドメインコントローラー、ドメイン管理者、保護対象ユーザー、または「機密であり委任できない」とマークされたアカウントなど)にリンクし、すぐにそれらを侵害することができました。

詳細とデモについては、BadSuccessor に関する以前のブログ記事をご覧ください。

CVE-2025-53779 に対する Microsoft のパッチ

パッチ適用前、私たちは単純に、根本的なバグは、rootDSE migrateADServiceAccount 操作で実際の移行を実行する必要がなく、dMSA のリンク属性を編集するだけで KDC がそれを受け入れることであったと推定していました。

Microsoft がその属性を保護し、適切な移行パスのみがそれを設定できるようにして、「偽」の移行を防ぐことを期待していました。

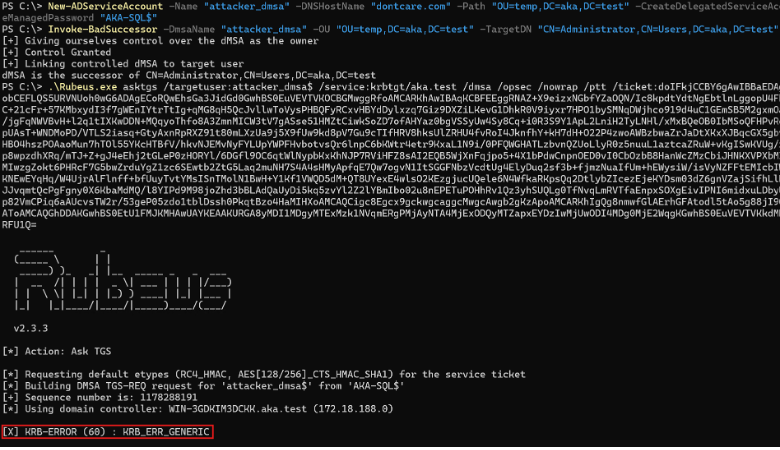

パッチをインストールした後、私たちはわかりやすいテストを実行しました。dMSA を制御するユーザーとして、私は、以前とまったく同じようにリンク属性を書き込みました。書き込みは依然として成功しました。属性に新たな保護は適用されておらず、dMSA を任意のアカウントにリンクできました。しかし、ターゲットの権限とキーを「継承」するための dMSA として認証した場合、KDC はチケットの発行を拒否しました(図を参照)。

そのため、KDC 自体を調べることにしました。kdcsvc.dll の変更に伴い、KDC はチケット発行時に関係を検証することが強制されます。dMSA からターゲットへの一方向のリンクは、もはや機能しません。

私たちの実施したテストでは、パッチ適用後に別のアカウントにリンクされている dMSA の有効なチケットを取得する方法は、相互リンクにすることだけでした。また、ターゲットは dMSA を参照し、実際の移行で生成されるものをミラーリングする必要があります。したがって、以前とは異なり、「継承」するためには、dMSA だけでなくアカウントのオブジェクト自体を制御する必要があります。

つまり、パッチは、属性のディレクトリ側の保護ではなく、KDC の検証に適用されています。依然として属性を書き込むことはできますが、ペアリングが正当な移行のように装われている場合を除き、KDC はそれを受け入れません。

また、もう 1 つの興味深い事実として、ターゲットアカウントが有効なままであっても移行が機能することがあげられます(正式な移行フローでは、移行が完了すると無効になります)。

現在の BadSuccessor(パッチ適用後)

この脆弱性にパッチを適用することはできますが、BadSuccessor は依然として手法として生き続けています。つまり、KDC の検証により、パッチ適用前のエスカレーションパスは排除されますが、問題全体が緩和されるわけではありません。

このパッチではリンク属性に保護が導入されなかったため、攻撃者は依然として、制御された dMSA とターゲットアカウントをリンクすることで別のアカウントを継承できます。

したがって、(少なくとも)次の 2 つの実践的なプリミティブが有効になるため、防御担当者はそれらを想定し、監視する必要があります。

- 認証情報と権限の取得

- すでに支配されているドメインにおけるターゲットの認証情報のダンプ

プリミティブ 1:認証情報と権限の取得(シャドークレデンシャルの代替手段)

現在、攻撃者がターゲットプリンシパルを制御している場合(例えば、ユーザーまたはコンピューターに GenericWrite がある場合)、シャドークレデンシャルを追加するか、ターゲットを定めた Kerberoasting 攻撃を実行することによって、ターゲットプリンシパルを侵害することができます。

BadSuccessor により、攻撃者が dMSA を制御している場合、相互ペアリングを実行し、dMSA のチケットを要求するという新たな攻撃経路が開かれます。これにより、次のことが可能になります。

- dMSA のアイデンティティを使用しながら、ターゲットの有効な権限で操作する(ターゲットアカウントが厳密に監視されている場合に有用)

- ターゲットのキーを dMSA キーパッケージから取得する。これは、SPN と Kerberoasting(ユーザー専用、クラック依存、ノイズが多い)を追加するよりも高速で、信頼性が高い

- 攻撃が dMSA↔ ターゲットリンクの編集と dMSA への Ticket Granting Ticket(TGT)の発行に関するログだけを生成するようにテレメトリを変える

プリミティブ 2:すでに支配されているドメインにおいて標的となった認証情報のダンプ(DCSync の代替手段)

すでに侵害されているドメインにおいて、BadSuccessor は通常のチケット発行を通じてプリンシパルのキーをダンプする手段を提供します。これは DCSync の代替手段ではなく、信号の異なる別のパスであり、既存の検知を回避する可能性があります。

パッチ適用後に BadSuccessor の悪用を検知する方法

Microsoft のパッチが発行された後でも、BadSuccessor は 2 つの異なるプリミティブを介して悪用される可能性があります。潜在的なアクティビティを検知するためには、次のいずれかを試してください。

- システムアクセス制御リスト(SACL):dMSA の作成と、双方(dMSA のリンクと後継/先行アカウントのリンク)の移行リンク属性の変更を監査してください

- 示唆的なふるまい:

- 短期間で dMSA パスワードが取得されたことを示すログエントリーが繰り返されている

- 有効なユーザーが dMSA にリンクされている(めったにないはずです)

- 以前に無効化したユーザーが新しい dMSA にリンクされている

検知に関する詳細なガイダンスについては、以前の BadSuccessor に関するブログ記事をご覧ください。

緩和策

- まずはパッチ適用:Windows Server 2025 ドメインコントローラーをアップデートし、CVE-2015-53779 に対応させます。

- アタックサーフェスの縮小:OU、コンテナ、および dMSA オブジェクト自体に対する権限を確認します。委任を厳格化し、広範な権限を削除して、Tier 0 の管理者だけが dMSA とその移行リンク属性を作成または変更できるようにします。

結論

Microsoft は、本物の移行のように見える相互ペアリングを要求することで、直接のエスカレーションを可能にするパスをクローズしました。つまり、一方向のリンクでは、権限やキーを取得できなくなったのです。しかし、BadSuccessor はもともと単なるバグではなく、手法です。これは、業界内で増大している問題です。脆弱性の入口が閉ざされても、脅威アクターは抜け道から侵害する手段を見つける可能性があります。

BadSuccessor は、パッチ適用後も、(1)攻撃者がターゲットプリンシパルと dMSA を制御している場合の認証情報および権限取得プリミティブ、(2)すでに支配されているドメインにおいて機密情報をダンプするためのレプリケーションフリーのパスであり続けています。

これらの成果は目新しいものではなく、その両方を達成する方法は他にもあります。しかし、要件とテレメトリはそれぞれに異なります。攻撃者が BadSuccessor を悪用しようと試みる可能性があるのはこのためです。

おわりに

dMSA 自体に関する簡単な注意事項:私の見解では、パッチ適用後の dMSA により、AD セキュリティが強化されると考えています。意図されたとおりに使用されれば、サービスアカウントの衛生状態が向上し、長期間有効な機密情報は減少します。今後のブログ記事で dMSA についてさらに深堀りし、それが優れた新機能であると考えられる理由を説明する予定です。ご期待ください。

タグ