実環境で動く Coyote:UI Automation を悪用する初のマルウェア

エグゼクティブサマリー

Akamai の研究者は、UIA が悪用される可能性について以前に説明していました。

今回、Akamai の研究者は、Coyote マルウェアの新たな亜種を分析しました。これは、悪意を持って実環境下で Microsoft の UI Automation(UIA)フレームワークを使用することが初めて確認されたケースです。

Coyote の新しい亜種はブラジルのユーザーをターゲットにしており、UIA を使用して 75 の銀行機関の Web アドレスと暗号通貨の交換にリンクされた認証情報を抽出しています。

Coyote の感染と UIA 悪用をより広範囲に阻止できるように、このブログ記事では、侵害の兆候と追加の検知手段について説明します。

概要

2024 年 12 月に当社では、攻撃者が Microsoft の UIA フレームワークを悪用して資格情報を盗んだり、コードを実行したりするなどの方法を明らかにしたブログ記事を公開しました。これまで、攻撃は概念実証(PoC)に過ぎませんでした。

このブログ記事の公開から約 2 か月後、当社の懸念は現実のものとなり、UIA を悪用するバンキング型トロイの木馬マルウェア Coyote の亜種が出回っていることが観測され、そのような悪用が初めて確認されたケースとなりました。

この UI Automation(UIA)の悪用は、2024 年 2 月の Coyote 発見以来、これら悪性の Coyote がデジタル環境に残した最新の足跡です。

このブログ記事では、UIA が悪意のある目的にどのように利用されているか、それが防御者にとって何を意味するのかをより深く理解するために、この亜種について詳しく見ていきます。

Coyote マルウェアとは?

Coyote は、2024 年 2 月に発見された有名なマルウェアファミリーで、それ以降、中南米地域に重大な被害をもたらしています。Coyote は、キーロギングやフィッシングオーバーレイなど、さまざまな悪性の手法を使用して銀行情報を盗むトロイの木馬マルウェアです。

このマルウェアは、Squirrel インストーラーを使用して伝播します(「Coyote」という名前は、リスを狩るコヨーテの特質を表して付けられたものです)。Coyote はその最も注目を集めたキャンペーンの 1 つで、ブラジル企業をターゲットに、情報を盗むリモートアクセス型のトロイの木馬を企業のシステム内に展開しようとしました。

Coyote が最初に発見された後、多くのセキュリティ研究者たちはその運用の詳細を明らかにし、詳細な技術分析を提供しました。2025 年 1 月に Fortinet によって発表された調査では、Coyote の社内業務と攻撃チェーンの詳細が明らかになりました。

UIA の悪用

Akamai は、これらの分析を拡張し、新しい重要な情報を 1 つ発見しました。Coyote は現在、オペレーションの一環として UIA を利用しています。他のバンキング型トロイの木馬と同様に、Coyote も銀行情報を窃取しようとしますが、Coyote はこの情報の入手に UIA の(悪性な)利用を伴う点が特異的です。

Coyote が狂暴化

Coyote は感染プロセス中に、各被害者に関する詳細なコマンド & コントロールサーバー情報を送信します。これには、コンピューター名、ユーザー名、およびその他のさまざまなシステム属性が含まれます。ただし、Coyote が大きな労力を使って取得している最も重要な情報は、被害者が利用する金融サービスです。

最初、マルウェアは、従来の非常に一般的なアプローチを使用します。Coyote は GetForegroundWindow() Windows API を呼び出して、現在アクティブなウィンドウに対応します。ウィンドウに対応すると、マルウェアはウィンドウのタイトルを、ターゲットバンクおよび暗号取引所に属するハードコードされた Web アドレスのリストと比較します。

タイトルと Coyote が探しているアドレスが一致しない場合、興味深い UIA ロジックが開始されます。一致が見つからない場合、Coyote は UIA を使用してウィンドウの UI 子要素を解析し、ブラウザータブまたはアドレスバーを識別しようとします。これらの UI 要素のコンテンツは、最初の比較から同じアドレスのリストで相互参照されます。

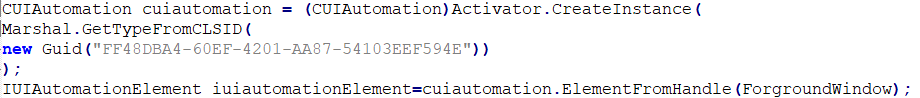

これを行うため、Coyote は最上位要素としてフォアグラウンドウィンドウを使用して UIAutomation COM オブジェクトを作成します(図 1)。

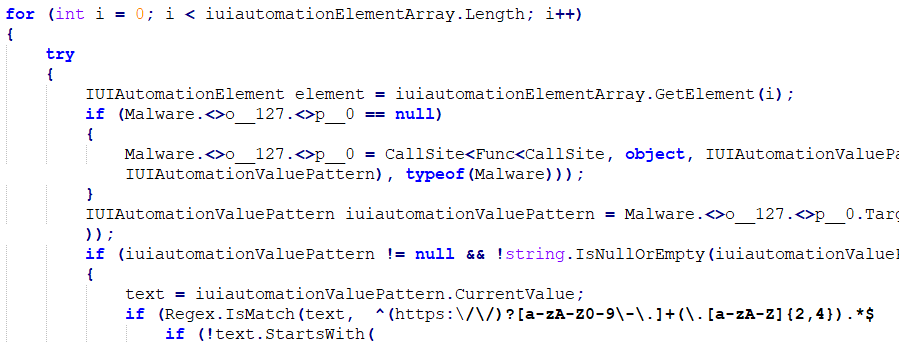

その後、Coyote はフォアグラウンドアプリケーションの各サブ要素を反復処理し、タブの Web アドレスを見つけます(図 2)。

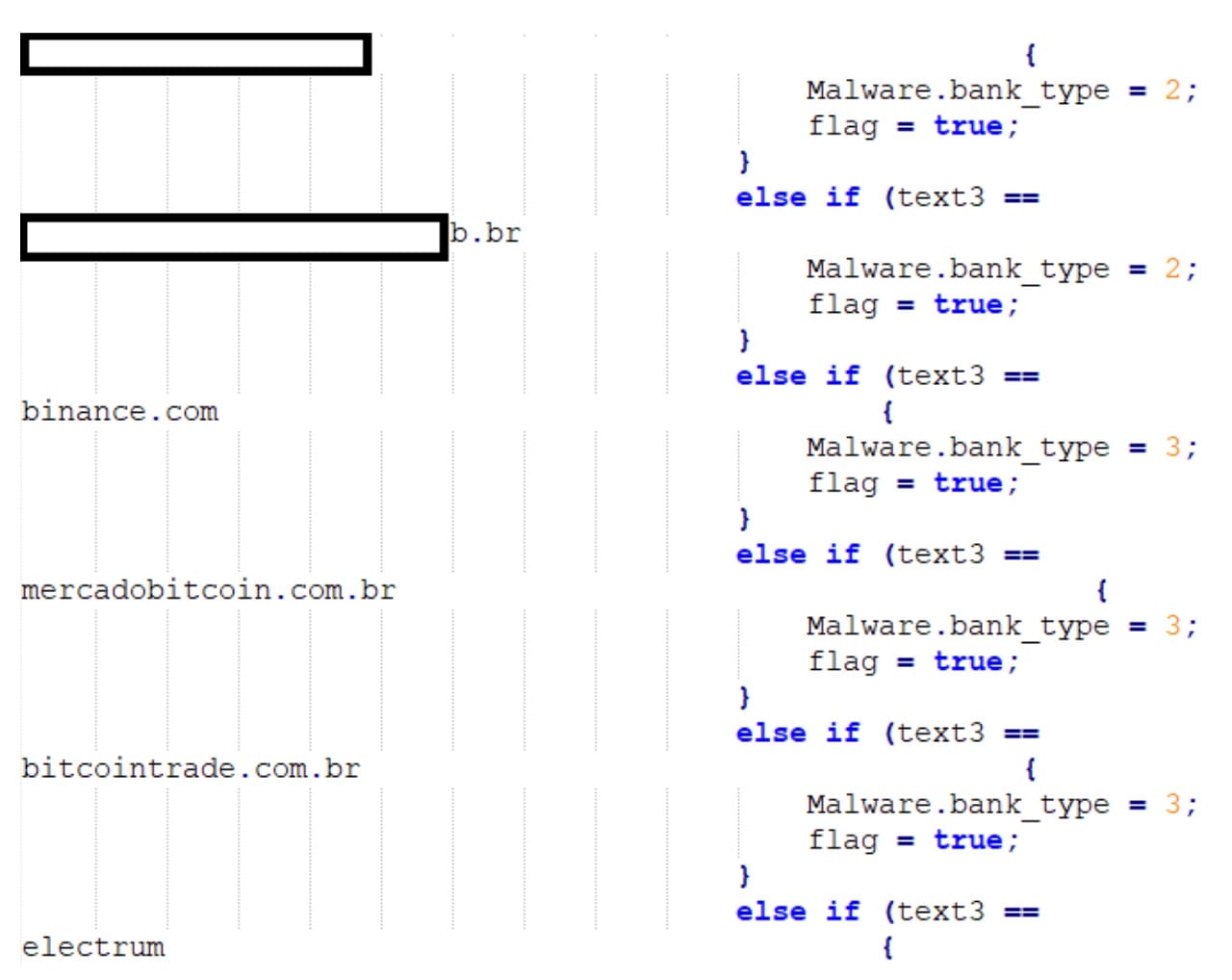

Web アドレスが見つかると、Coyote はそのアドレスを定義済みのリストと照合します(図 3)。

Coyote は銀行および暗号通貨取引所を名前または Web アドレスを使用して分類します。各クラスで、Coyote は複数の異なるアドレスを検索しています。当社の調査によると、75 の異なるアドレスが存在します。

UIA を使用しない場合、別のアプリケーションのサブ要素を解析するのは容易ではありません。別のアプリケーション内のサブ要素のコンテンツを効果的に読み取るには、開発者が特定のターゲットアプリケーションがどのように構成されているかを十分に理解している必要があります。

Coyote は、マルウェアがオンラインかオフラインモードで動作しているかに関係なく、チェックを実行できます。これにより、被害者の銀行または暗号通貨取引所を正しく識別するため、資格情報が盗まれる可能性は高まります。

マルウェア開発者が別のアプリケーションのサブ要素を解析するための簡単なソリューションなど、UIA は、攻撃者が利用するようないくつかの機能を提供します。

さらなる UIA 戦術、手口、および手順

これは、UIA を使用したマルウェアの最初の事例であり、マルウェア開発者が新しい手口をどれほど迅速に導入しているかを示しています。注:これは、UIA が悪用される可能性の一例にすぎません。

図 4 は、UIA を使用して重要な UI コンポーネントを識別するだけでなく、それらから機密データを抽出する方法を示しています。

図 5 では、攻撃者がどのように UI コンポーネントを操作して、ソーシャルエンジニアリング攻撃を気づかれないように実行できるかを示しています。攻撃者は、ブラウザーのアドレスバーを変更し、クリックをシミュレートして、被害者を悪意のあるサーバーにシームレスにリダイレクトします。しかも、視覚的な表示は最小限に抑えられます。

Fig. 5: PoC of abusing UIA for social engineering

Fig. 5: PoC of abusing UIA for social engineering

詳細については、当社が独自に作成した UIA に関するブログ記事をご覧ください。

UIA の異常な使用を検知

UIA 自体の検知に関して、管理者は UIAutomationCore.dll の使用を監視できます。それが未知のプロセスにロードされる場合、正当な懸念の根拠となるはずです。

同様に、ネットワーク管理者は UIA によってエンドポイントで開かれた名前付きパイプをその使用の別の指標として監視できます。図 6 と図 7 は、このようなアクティビティの検知に使用できる osquery です。

SELECT DISTINCT pid, name, proc.path FROM process_memory_map AS pmm JOIN processes AS proc USING(pid) WHERE pmm.path LIKE '%uiautomationcore.dll'

図 6:UIAutomationCore.dll を読み込むプロセス

WITH uia_pipes AS (SELECT name AS pipe_name, SUBSTR(name, 10, INSTR(SUBSTR(name, 10), '_')-1) AS pid FROM pipes WHERE name LIKE 'UIA_PIPE_%' ) SELECT DISTINCT pid, name AS process_name, path, pipe_name FROM uia_pipes JOIN processes USING(pid)

図 7:UIA 名前付きパイプを開いたプロセス

Akamai のマネージド脅威ハンティングサービス、Akamai Hunt は、さまざまな異常検知の手法で環境を常に監視し、悪性のアクティビティの検知を試みるという形で、お客様を保護します。Akamai Hunt をご利用のお客様には、UIA の異常な使用を特定するためのスキャンが実行され、疑わしいアクティビティがあれば警告が行われました。

結論

マルウェアは絶えず進化しています。この現在進行中のいたちごっこ(この場合はコヨーテとリス)では、防御者と攻撃者の両方が新たな脅威を追跡することで、常に先手を打つことが重要です。

UIA は、以前のブログ記事で取り上げたような無害なツールに見えますが、その機能が悪用されると組織に深刻な損害をもたらす可能性があります。Coyote の戦術を公開することで、防御担当者が複数の方法を装備して、この脅威を検知し、対応できるようになることを願っています。

UIA は、真剣に警戒する必要がある、実行可能で危険な攻撃ベクトルであり、当社では将来的に悪用が増加する可能性が高いと考えています。

このマルウェアに最初に注意を喚起していただいた @johnk3r 氏に謝意を表します。