Coyote in the Wild: Erste Malware, die UI-Automatisierung missbraucht

Zusammenfassung

Die Forscher von Akamai haben das Potenzial für die böswillige Nutzung von UIA zuvor bereits dargelegt.

Jetzt haben die Forscher von Akamai eine neue Variante der Coyote-Malware analysiert. Diese ist der erste bestätigte Fall eines Exploits des Microsoft-Frameworks für die UI-Automatisierung (UIA).

Die neue Coyote-Variante zielt auf brasilianische Nutzer ab und verwendet UIA, um Anmeldeinformationen zu extrahieren, die mit den Webadressen von 75 Bankinstituten und Kryptowährungsbörsen verknüpft sind.

Um Coyote-Infektionen und UIA-Missbrauch umfassender zu verhindern, haben wir in diesem Blog-Beitrag Indicators of Compromise und zusätzliche Erkennungsmaßnahmen hinzugefügt.

Einführung

Im Dezember 2024 veröffentlichten wir einen Blogbeitrag, in dem erläutert wurde, wie Angreifer das UIA-Framework von Microsoft missbrauchen könnten, um Anmeldedaten zu stehlen, Code auszuführen und vieles mehr. Der Exploit war nur ein Proof of Concept (PoC) – bis jetzt.

Etwa zwei Monate nach der Veröffentlichung dieses Blogposts wurden unsere Bedenken bestätigt, als eine Variante des Banking-Trojaners Coyote im freien Internet dabei beobachtet wurde, wie sie UIA ausnutzte. Dies stellt zugleich den ersten bekannten Fall einer solchen Ausnutzung dar.

Dieser UIA-Missbrauch ist seit seiner Entdeckung im Februar 2024 die neueste der bösartigen Coyote-Spuren im freien Internet.

In diesem Blogbeitrag werfen wir einen genaueren Blick auf die Variante, um besser zu verstehen, wie UIA für böswillige Zwecke genutzt wird und was das für Verteidiger bedeutet.

Was ist Coyote-Malware?

Coyote ist eine bekannte Malware-Familie, die im Februar 2024 entdeckt wurde und seitdem erhebliche Schäden in Lateinamerika verursacht hat. Coyote ist eine Trojaner-Malware, die verschiedene schädliche Techniken wie Keylogging und Phishing-Overlays nutzt, um Bankdaten zu stehlen.

Sie verwendet den Squirrel-Installer zur Verbreitung (daher der Name „Coyote“, weil Kojoten üblicherweise Eichhörnchen jagen). In einer der bekanntesten Kampagnen zielte Coyote auf brasilianische Unternehmen ab, um in ihren Systemen einen Remote-Access-Trojaner für den Diebstahl von Informationen bereitzustellen.

Nach der ursprünglichen Entdeckung von Coyote fanden viele Sicherheitsforscher Details zu ihren Betriebsabläufen und lieferten detaillierte technische Analysen. Eine solche Untersuchung, die im Januar 2025 von Fortinet veröffentlicht wurde, zeigt die internen Abläufe und die Angriffskette von Coyote.

UIA-Missbrauch

Wir haben diese Analysen erweitert und ein neues wichtiges Detail entdeckt: Coyote nutzt jetzt UIA als Teil seines Angriffs. Wie jeder andere Banking-Trojaner, sammelt Coyote Bankdaten. Was Coyote jedoch von anderen unterscheidet, ist die Art und Weise, wie die Malware diese Informationen erhält, denn das beinhaltet die (Aus)Nutzung von UIA.

Cojote wird tollwütig

Während des Infektionsprozesses sendet Coyote dem Command-and-Control-Server detaillierte Informationen über jedes Angriffsziel. Dazu gehören der Computername, der Benutzername und verschiedene andere Systemattribute. Die wichtigsten Informationen – für deren Erhalt Coyote erhebliche Anstrengungen unternimmt – sind jedoch die vom Angriffsziel verwendeten Finanzdienstleistungen.

Zunächst nutzt die Malware einen klassischen, sehr verbreiteten Ansatz: Coyote ruft die Windows-API GetForegroundWindow() auf, um ein Handle für das aktuell aktive Fenster erhalten. Sobald die Malware das Fenster-Handle abgerufen hat, vergleicht sie den Fenstertitel mit einer Liste fest codierter Webadressen, die Zielbanken und Kryptobörsen zugeordnet sind.

Die interessante UIA-Logik greift ein, wenn der Fenstertitel mit keiner der Adressen übereinstimmt, die Coyote sucht. Wenn keine Übereinstimmung gefunden wird, verwendet Coyote UIA, um die untergeordneten UI-Elemente des Fensters zu analysieren, um Browser-Registerkarten oder Adressleisten zu identifizieren. Der Inhalt dieser UI-Elemente wird dann mit der Adressliste aus dem ersten Durchgang verglichen.

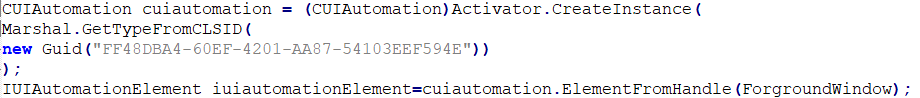

Dazu erstellt Coyote das COM-Objekt UIAutomation mit dem Fenster im Vordergrund als oberstes Element (Abbildung 1).

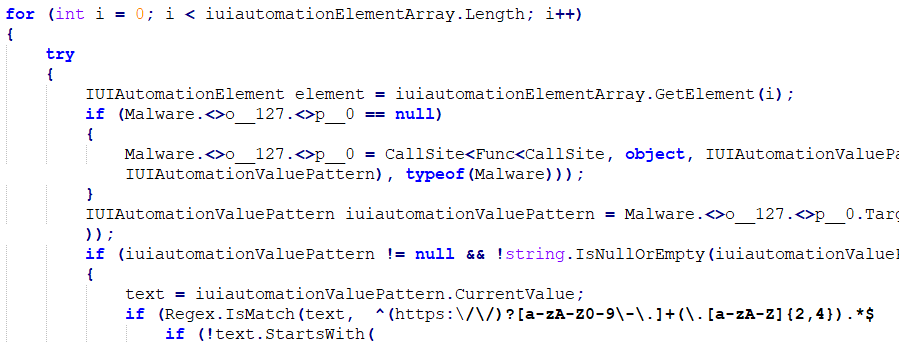

Coyote wiederholt den Schritt dann für jedes untergeordnete Element der Awendung im Vordergrund, um die Webadresse einer Registerkarte zu finden (Abbildung 2).

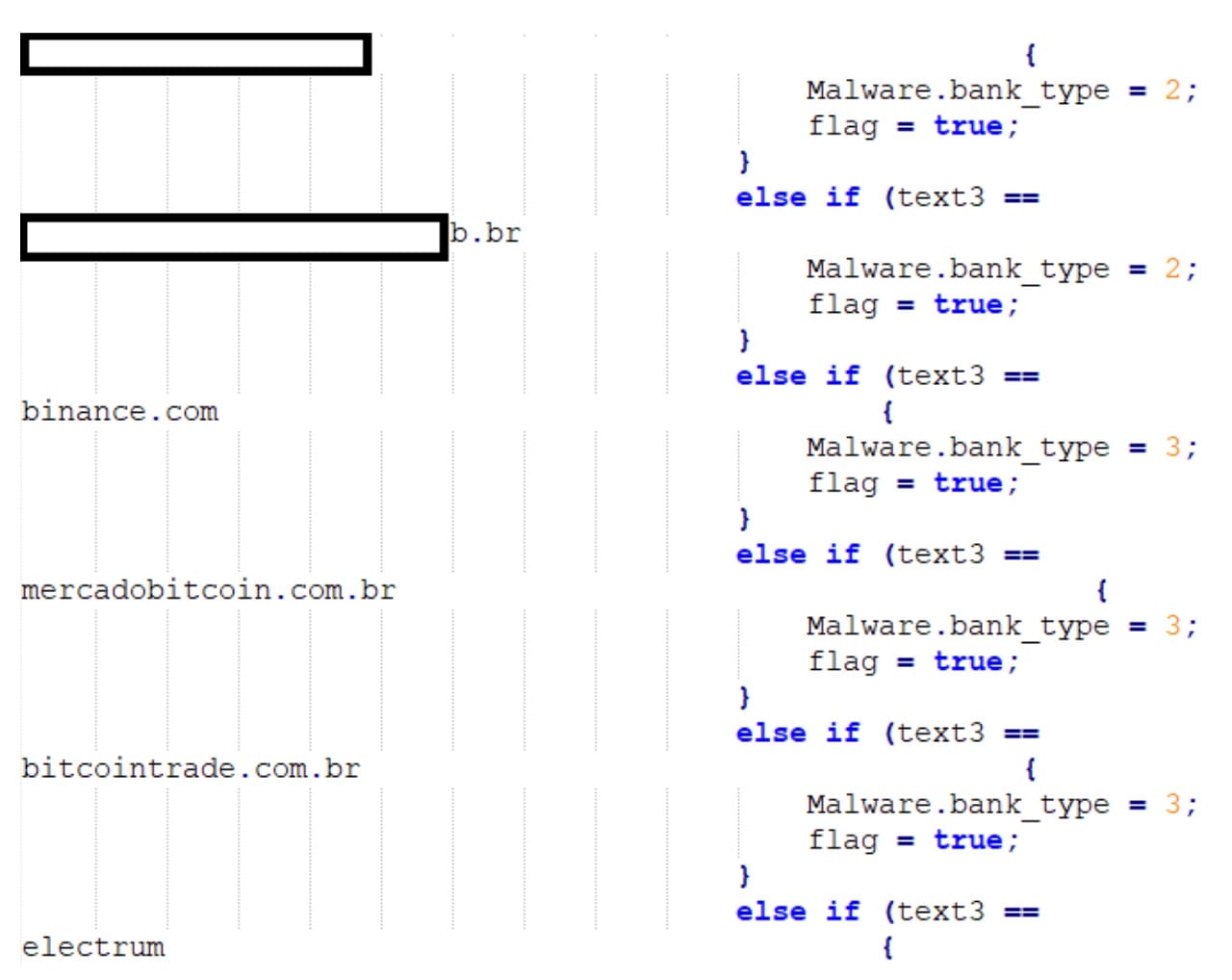

Sobald die Webadresse gefunden wurde, vergleicht Coyote sie mit der vordefinierten Liste (Abbildung 3).

Coyote klassifiziert die Banken und Kryptobörsen anhand ihres Namens oder ihrer Webadresse. In jeder Klasse sucht Coyote nach einer Reihe von verschiedenen Adressen – laut unserer Recherche gibt es 75 verschiedene Adressen.

Ohne UIA ist das Parsen der Unterelemente einer anderen Anwendung eine nicht triviale Aufgabe. Um die Inhalte von Unterelementen in einer anderen Anwendung effektiv lesen zu können, müsste ein Entwickler sehr gut wissen, wie die konkrete Zielanwendung strukturiert ist.

Coyote kann Prüfungen durchführen, unabhängig davon, ob die Malware online ist oder im Offline-Modus betrieben wird. Dies erhöht die Chancen, die Bank oder Kryptobörse eines Opfers erfolgreich zu identifizieren und seine Anmeldedaten zu stehlen.

UIA bietet Angreifern mehrere nützliche Funktionen, darunter eine einfache Lösung für Malware-Entwickler, um Unterelemente einer anderen Anwendung zu analysieren.

Weitere UIA-Taktiken, -Techniken und -Verfahren

Dies ist der erste Fall von Malware, die UIA nutzt, den wir gesehen haben, was zeigt, wie schnell Malware-Entwickler neue Techniken in ihre Kreationen integrieren. Hinweis: Dies ist nur ein Beispiel für die potenzielle böswillige Nutzung von UIA.

Abbildung 4 zeigt, wie UIA nicht nur zur Identifizierung kritischer UI-Komponenten, sondern auch zum Extrahieren vertraulicher Daten verwendet werden kann.

In Abbildung 5 zeigen wir, wie Angreifer UI-Komponenten manipulieren können, um getarnte Social-Engineering-Angriffe durchzuführen. Der Angreifer ändert die Adressleiste des Browsers und simuliert einen Klick, wodurch das Opfer nahtlos zu einem schädlichen Server weiterleitet wird – und das alles mit minimaler visueller Anzeige.

Fig. 5: PoC of abusing UIA for social engineering

Fig. 5: PoC of abusing UIA for social engineering

Die genauen Details finden Sie in unserem ursprünglichen UIA-Blogbeitrag.

Anormale Nutzung von UIA erkennen

Bei der Erkennung von UIA können Admins die Verwendung der UIAutomationCore.dll überwachen. Wenn sie in einen zuvor unbekannten Prozess geladen wird, sollte dies berechtigte Gründe zur Besorgnis geben.

Auf ähnliche Weise können Netzwerkadmins die benannten Pipes überwachen, die von der UIA auf einem Endpunkt geöffnet werden. Dies dient als weiterer Indikator für deren Verwendung. Abbildung 6 und Abbildung 7 sind osqueries, mit denen solche Aktivitäten erkannt werden können.

SELECT DISTINCT pid, name, proc.path FROM process_memory_map AS pmm JOIN processes AS proc USING(pid) WHERE pmm.path LIKE '%uiautomationcore.dll'

Abb. 6: Prozesse, die die UIAutomationCore.dll laden

WITH uia_pipes AS (SELECT name AS pipe_name, SUBSTR(name, 10, INSTR(SUBSTR(name, 10), '_')-1) AS pid FROM pipes WHERE name LIKE 'UIA_PIPE_%' ) SELECT DISTINCT pid, name AS process_name, path, pipe_name FROM uia_pipes JOIN processes USING(pid)

Abb. 7: Prozesse, die die benannte UIA-Pipe geöffnet haben

Akamai Hunt, der Managed Threat Hunting Service von Akamai, bietet seinen Kunden Schutz in Form einer Vielzahl von Techniken zur Erkennung von Anomalien, die die Umgebung ständig überwachen und versuchen, bösartiges Verhalten zu erkennen. Kunden von Akamai Hunt wurden gescannt, um ungewöhnliche UIA-Nutzung zu erkennen, und bei verdächtigen Aktivitäten benachrichtigt.

Fazit

Malware entwickelt sich ständig weiter – und in diesem fortwährenden Katz-und-Maus-Spiel (oder in diesem Fall Kojote- und Eichhörnchen-Spiel) ist es sowohl für Verteidiger als auch Angreifer entscheidend, dass sie immer einen Schritt voraus sind, indem sie neue und aufkommende Bedrohungen verfolgen.

Obwohl UIA als harmloses Tool erscheinen mag, wie wir in unserem vorherigen Blog-Beitrag betont haben, kann der Missbrauch ihrer Funktionen zu schweren Schäden für Unternehmen führen. Indem wir die Taktiken von Coyote offenlegen, hoffen wir, dass die Verteidiger besser dafür gerüstet sind, um diese Bedrohung mit mehreren Methoden zu erkennen und darauf zu reagieren.

Wir glauben, dass UIA einen realen und gefährlichen Angriffsvektor darstellt, der ernsthafte Aufmerksamkeit verdient – und dass wir in Zukunft wahrscheinlich einen verstärkten Missbrauch sehen werden.

Besonderer Dank gilt @johnk3r, der uns ursprünglich auf diese Schadsoftware aufmerksam gemacht hat.