Coyote in rete: il primo malware in grado di sfruttare l'automazione dell'interfaccia utente (UIA)

Analisi riassuntiva

In precedenza, i ricercatori di Akamai hanno sottolineato il potenziale offerto da un uso dannoso dell'UIA

e, recentemente, hanno analizzato una nuova variante del malware Coyote che è il primo caso confermato di un utilizzo dannoso del framework di automazione dell'interfaccia utente (UIA) su Windows in rete.

La nuova variante Coyote prende di mira gli utenti brasiliani e utilizza l'UIA per estrarre le credenziali collegate agli indirizzi web e ai tassi di cambio delle criptovalute di 75 istituti bancari.

Per aiutare a prevenire le infezioni del malware Coyote e gli abusi dell'UIA in modo più ampio, abbiamo incluso in questo blog gli indicatori di compromissione (IOC) e ulteriori misure di rilevamento.

Introduzione

A dicembre 2024, abbiamo pubblicato un blog che ha evidenziato come i criminali possono abusare del framework UIA di Microsoft per rubare le credenziali, eseguire il codice e molto altro. Fino a questo momento, lo sfruttamento è stato solo una PoC (Proof-of-Concept).

Circa due mesi dopo la pubblicazione di questo blog, le nostre preoccupazioni sono state confermate quando abbiamo osservato una variante del malware trojan bancario Coyote abusare dell'UIA in rete, che è stato il primo caso noto di uno sfruttamento di questo tipo.

Questo abuso dell'UIA è il più recente rilevamento del malware Coyote nel suo habitat digitale fin dalla sua prima individuazione a febbraio 2024.

In questo blog, esamineremo in dettaglio questa variante per comprendere meglio come l'UIA viene sfruttata per scopi dannosi e cosa implica per gli addetti alla sicurezza.

Che cos'è il malware Coyote?

Il malware Coyote appartiene ad una nota famiglia di malware che è stata scoperta a febbraio 2024 e, da allora, ha causato danni significativi in America Latina. Si tratta di un malware trojan che utilizza varie tecniche dannose, come la registrazione dei tasti digitati e il phishing, per rubare informazioni bancarie.

Questo malware utilizza il programma di installazione Squirrel (letteralmente, "scoiattolo") per propagarsi (da qui, il nome "Coyote", che rende omaggio alla natura del coyote, un predatore di scoiattoli). In una delle sue campagne più famose, il malware Coyote ha preso di mira alcune aziende brasiliane nel tentativo di implementare un RAT (Remote Access Trojan) nei loro sistemi con l'intento di rubare informazioni.

Dopo l'individuazione iniziale del malware Coyote, molti ricercatori che si occupano di sicurezza hanno scoperto alcuni dettagli sulle sue attività e fornito approfondite analisi tecniche. Una di queste analisi, pubblicata da Fortinet a gennaio 2025, ha fatto luce sul funzionamento interno del malware Coyote e sulla relativa catena di attacchi.

Abuso delle UIA

Dopo aver approfondito le nostre analisi, abbiamo scoperto un nuovo dettaglio importante: il malware Coyote ora sfrutta l'UIA come parte delle sue attività. Come altri trojan bancari, il malware Coyote va alla ricerca di informazioni bancarie, ma ciò che lo distingue dagli altri è il modo con cui ottiene tali informazioni, ossia tramite un (ab)uso dell'UIA.

Il malware Coyote diventa "rabbioso"

Durante il suo processo di infezione, il malware Coyote invia al server C2 (Command and Control) informazioni dettagliate su ciascuna vittima, tra cui il nome del computer e dell'utente, nonché altri vari attributi del sistema. Tuttavia, le informazioni più importanti da ottenere (con un notevole impegno da parte del malware Coyote) sono quelle relative ai servizi finanziari utilizzati dalla vittima.

Inizialmente, il malware adotta un approccio molto comune di tipo tradizionale: richiama l'API GetForegroundWindow() di Windows per ottenere un handle alla finestra attualmente attiva. Una volta recuperato l'handle della finestra, il malware confronta il titolo della finestra con un elenco di indirizzi web integrati nel codice sorgente, che appartengono alle banche e alle borse crittografiche prese di mira.

L'interessante logica dell'UIA si manifesta quando il titolo non corrisponde ad alcuno degli indirizzi cercati dal malware Coyote. In tal caso, il malware Coyote utilizza l'UIA per analizzare gli elementi secondari dell'interfaccia utente presenti nella finestra nell'intento di identificare le schede del browser o le barre degli indirizzi. Quindi, viene eseguito un riferimento incrociato tra il contenuto di questi elementi dell'interfaccia utente e lo stesso elenco di indirizzi utilizzato per il primo confronto.

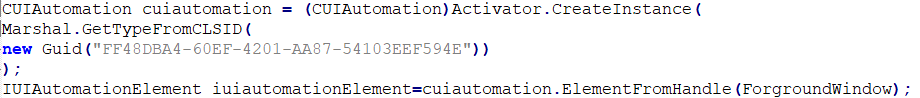

Per eseguire questa operazione, il malware Coyote crea l'oggetto COM UIAutomation con la finestra in primo piano come elemento principale (Figura 1).

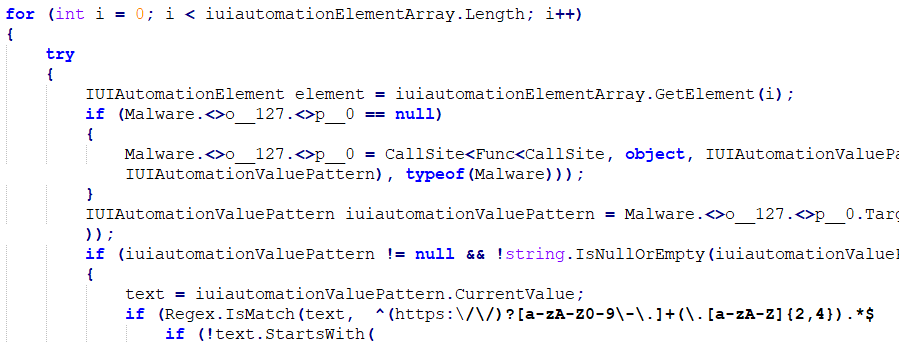

Quindi, il malware Coyote procede ad iterare tramite ciascun sottoelemento dell'applicazione in primo piano per individuare l'indirizzo web di una scheda (Figura 2).

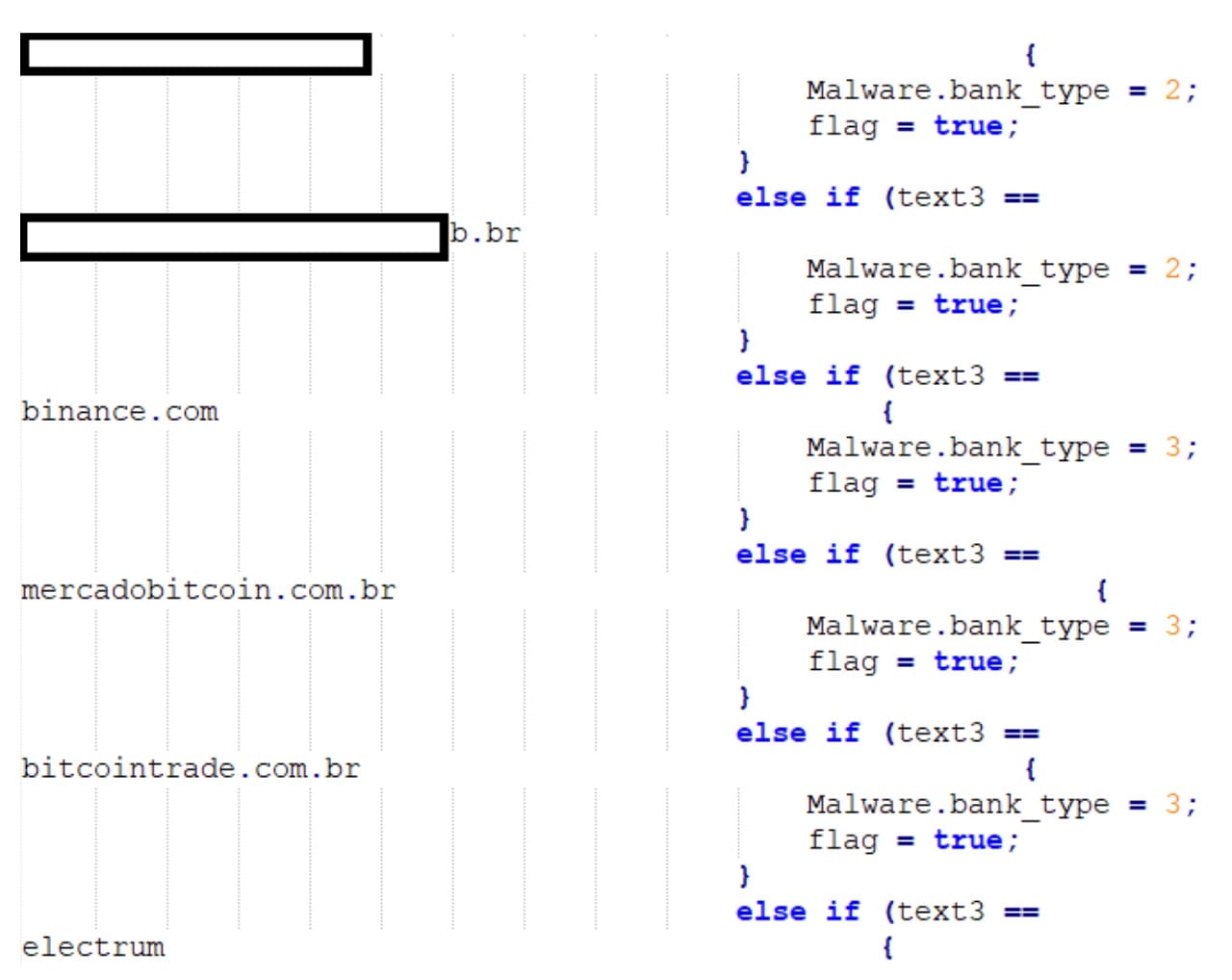

Una volta individuato l'indirizzo web, il malware Coyote prova ad associarlo ad un suo elenco predefinito (Figura 3).

Il malware Coyote classifica banche e borse crittografiche tramite il loro nome o indirizzo web. In ogni classe, il malware Coyote cerca una serie di indirizzi diversi e, secondo la nostra ricerca, ce ne sono 75.

Senza l'UIA, l'analisi dei sottoelementi di un'altra applicazione rimane un'operazione non banale. Per riuscire a leggere in modo efficace i contenuti dei sottoelementi all'interno di un'altra applicazione, uno sviluppatore deve disporre di ottime conoscenze sulla struttura della specifica applicazione presa di mira.

Il malware Coyote può eseguire controlli, indipendentemente dal fatto che venga eseguito online o in modalità offline, il che aumenta le possibilità di identificare correttamente la banca o la borsa crittografica della vittima e di rubare le sue credenziali.

L'UIA fornisce vari componenti ad un criminale, tra cui una semplice soluzione che consente agli sviluppatori di malware di analizzare i sottoelementi di un'altra applicazione.

Altre tattiche, tecniche e procedure basate sull'UIA

Questo è il primo caso di malware basato sull'UIA che abbiamo osservato a indicare quanto rapidamente gli sviluppatori di malware stiano adottando nuove tecniche nelle loro creazioni. Nota: questo è solo un esempio del potenziale uso dannoso dell'UIA.

Nella Figura 4, viene illustrato come sia possibile utilizzare l'UIA non solo per identificare i componenti critici dell'interfaccia utente, ma anche per estrarre da essi i dati sensibili.

Nella Figura 5, viene mostrato come i criminali possono manipolare i componenti dell'interfaccia utente per sferrare attacchi di social engineering in modo furtivo. Il criminale altera la barra degli indirizzi del browser e simula un'operazione di clic, reindirizzando facilmente la vittima ad un server dannoso, il tutto con una minima indicazione visiva.

Fig. 5: PoC of abusing UIA for social engineering

Fig. 5: PoC of abusing UIA for social engineering

Per i dettagli completi, potete consultare il nostro blog sull'UIA originale.

Rilevamento di un uso anomalo dell'UIA

Come per il rilevamento dell'UIA, gli amministratori possono monitorare l'utilizzo del file UIAutomationCore.dll, che, se caricato in un processo in precedenza sconosciuto, dovrebbe sollevare legittime preoccupazioni.

Allo stesso modo, gli amministratori possono monitorare le named pipe aperte su un endpoint da parte dell'UIA, come altro indicatore di utilizzo. Nelle Figure 6 e 7 vengono illustrate le osquery da poter usare per rilevare questa attività.

SELECT DISTINCT pid, name, proc.path FROM process_memory_map AS pmm JOIN processes AS proc USING(pid) WHERE pmm.path LIKE '%uiautomationcore.dll'

Figura 6. I processi di caricamento del file UIAutomationCore.dll

WITH uia_pipes AS (SELECT name AS pipe_name, SUBSTR(name, 10, INSTR(SUBSTR(name, 10), '_')-1) AS pid FROM pipes WHERE name LIKE 'UIA_PIPE_%' ) SELECT DISTINCT pid, name AS process_name, path, pipe_name FROM uia_pipes JOIN processes USING(pid)

Figura 7. I processo di apertura della named pipe dell'UIA

Akamai Hunt, il servizio gestito di ricerca delle minacce di Akamai, offre ai suoi clienti la massima protezione grazie ad un'ampia gamma di tecniche di rilevamento delle anomalie, che monitorano costantemente l'ambiente nel tentativo di rilevare le attività dannose. I clienti di Akamai Hunt sono stati esaminati per identificare un utilizzo anomalo dell'UIA e sono stati avvisati di eventuali attività dannose.

Conclusione

Il malware è in costante evoluzione e, come nel rincorrersi tra gatto e topo (o, in questo caso, tra coyote e scoiattolo), è fondamentale per gli addetti alla sicurezza e per i criminali tenersi aggiornati sulle tendenze monitorando le nuove minacce emergenti.

Anche se l'UIA potrebbe sembrare uno strumento innocuo, come abbiamo evidenziato nel nostro blog precedente, abusare delle sue funzionalità può condurre a seri danni per le organizzazioni. Divulgando le tattiche utilizzate dal malware Coyote, la nostra speranza è che gli addetti alla sicurezza siano equipaggiati meglio con più strumenti per poter rilevare e rispondere a questa minaccia.

Riteniamo che l'UIA rappresenti un vettore di attacco pericoloso che merita la dovuta attenzione e di cui, probabilmente, vedremo incrementare l'abuso in futuro.

Un ringraziamento speciale a @johnk3r per averci inizialmente segnalato questo malware.