Coyote en el mundo real: primer malware que usa indebidamente la automatización de la interfaz de usuario

Resumen ejecutivo

Los investigadores de Akamai han descrito anteriormente el potencial de uso malicioso de la UIA.

Ahora, los investigadores de Akamai han analizado una nueva variante del malware Coyote que es el primer caso confirmado de uso malicioso del marco de automatización de la interfaz de usuario (UIA) de Microsoft en el mundo real.

El objetivo de la nueva variante de Coyote son los usuarios brasileños. Esta variante utiliza la UIA para extraer credenciales vinculadas a direcciones web y exchanges de criptomonedas de 75 institutos bancarios.

Para ayudar a prevenir las infecciones por Coyote y el uso indebido de la UIA de forma más amplia, hemos incluido indicadores de compromiso y medidas de detección adicionales en esta entrada del blog.

Introducción

En diciembre de 2024, publicamos una entrada de blog en la que se destacaba la forma en que los atacantes podían usar indebidamente el marco de la UIA de Microsoft para robar credenciales, ejecutar código y mucho más. La explotación era solo una prueba de concepto (PoC). Hasta ahora.

Aproximadamente dos meses después de la publicación de esa entrada del blog, nuestras preocupaciones se confirmaron cuando se observó una variante del malware troyano bancario Coyote, que hacía un uso indebido de la UIA en el mundo real y que marcó el primer caso conocido de tal explotación.

Este uso indebido de la automatización de la interfaz de usuario (UIA, por sus siglas en inglés) es el más reciente de estos métodos maliciosos de Coyote en su hábitat digital desde su descubrimiento en febrero de 2024.

En esta entrada del blog, analizamos más de cerca la variante para comprender mejor cómo se utiliza la UIA con fines maliciosos y lo que significa para los defensores.

¿Qué es el malware Coyote?

Coyote es una conocida familia de malware descubierta en febrero de 2024. Desde entonces ha causado daños significativos en la región de Latinoamérica. Coyote es un malware troyano que emplea diversas técnicas maliciosas, como el registro de claves y las superposiciones de phishing, para robar información bancaria.

Utiliza el instalador Squirrel para propagarse (de ahí el nombre Coyote, que rinde homenaje a la naturaleza de los coyotes para cazar ardillas o squirrels en inglés). En una de sus campañas más conocidas, Coyote atacó a empresas brasileñas en un intento de introducir un troyano de acceso remoto para robar información en sus sistemas.

Después del descubrimiento inicial de Coyote, muchos investigadores de seguridad descubrieron detalles de sus operaciones y proporcionaron análisis técnicos en profundidad. Uno de esos exámenes, publicado por Fortinet en enero de 2025, arrojó luz sobre el funcionamiento interno y la cadena de ataque de Coyote.

Uso indebido de la UIA

Hemos ampliado estos análisis y hemos descubierto un nuevo detalle clave: Coyote aprovecha ahora la UIA como parte de forma de actuar. Como cualquier otro troyano bancario, Coyote busca información bancaria, pero lo que distingue a Coyote es la forma en que obtiene esta información, lo que implica el uso (indebido) de la UIA.

Coyote se vuelve rabioso

Durante su proceso de infección, Coyote envía al servidor de mando y control información detallada sobre cada víctima. Esta información incluye el nombre del equipo, el nombre de usuario y otros atributos del sistema. Sin embargo, la información más destacada —en la que Coyote invierte un esfuerzo significativo para obtenerla— son los servicios financieros utilizados por la víctima.

Inicialmente, el malware aplicará un enfoque clásico y muy común: Coyote invoca la API Windows GetForegroundWindow() para obtener un identificador para la ventana activa actualmente. Cuando recupera el identificador de la ventana, el malware compara el título de la ventana con una lista de direcciones web codificadas pertenecientes a bancos y exchanges de criptomonedas objetivo.

La interesante lógica de la UIA entra en juego cuando el título no coincide con ninguna de las direcciones que Coyote está buscando. Si no se encuentra ninguna coincidencia, Coyote utilizará la UIA para analizar los elementos secundarios de la interfaz de usuario de la ventana en un intento de identificar las pestañas del navegador o las barras de direcciones. El contenido de estos elementos de interfaz de usuario se cruza entonces con la misma lista de direcciones de la primera comparación.

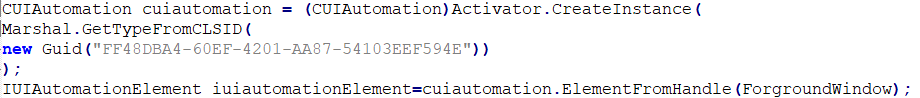

Para ello, Coyote crea el objeto COM UIAutomation con la ventana de primer plano como elemento superior (Figura 1).

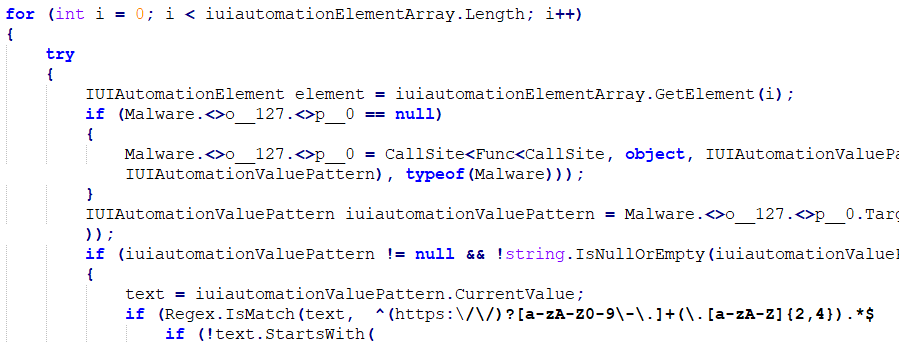

Seguidamente, Coyote recorrerá cada subelemento de la aplicación en primer plano para encontrar la dirección web de una pestaña (Figura 2).

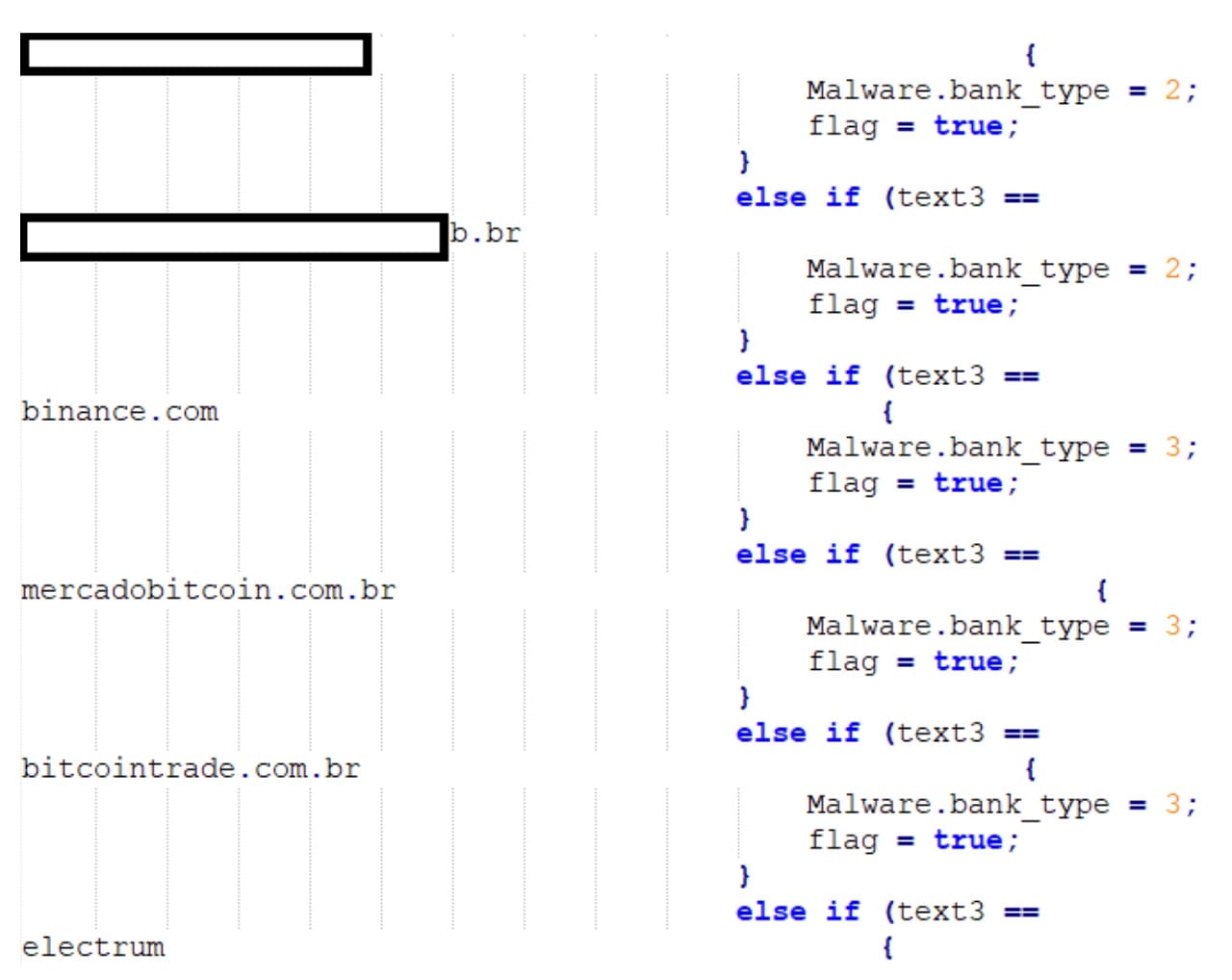

Una vez encontrada la dirección web, Coyote intentará identificarla con su lista predefinida (Figura 3).

Coyote clasifica los bancos y los intercambios de criptomonedas usando su nombre o dirección web. En cada clase, Coyote busca un número de direcciones diferentes; según nuestra investigación, hay 75 direcciones diferentes.

Sin la UIA, el análisis de los subelementos de otra aplicación no es una tarea sencilla. Para poder leer de forma eficaz el contenido de los subelementos de otra aplicación, los desarrolladores necesitan tener muy buen conocimiento de la forma en la está estructurada la aplicación de destino dada.

Coyote puede realizar comprobaciones, independientemente de si el malware está en línea o en modo sin conexión. Esto aumenta las posibilidades de identificar el banco o el exchange de criptomonedas de una víctima y robar sus credenciales.

La UIA proporciona varios elementos a un atacante, incluida una solución sencilla para que los desarrolladores de malware analicen subelementos de otra aplicación.

Tácticas, técnicas y procedimientos adicionales de la UIA

Este es el primer caso que hemos visto de un malware que utiliza la UIA, lo que demuestra la rapidez con la que los desarrolladores de malware están adoptando nuevas técnicas en sus creaciones. Nota: Este es solo un ejemplo del posible uso malicioso de la UIA.

La Figura 4 muestra cómo se puede utilizar la UIA no solo para identificar los componentes críticos de la interfaz de usuario, sino también para extraer datos confidenciales de ellos.

En la Figura 5, se muestra cómo los atacantes pueden manipular los componentes de la interfaz de usuario para perpetrar ataques sigilosos de ingeniería social. El atacante modifica la barra de direcciones del navegador y simula un clic, para redirigir eficazmente a la víctima a un servidor malicioso, todo ello con una indicación visual mínima.

Fig. 5: PoC of abusing UIA for social engineering

Fig. 5: PoC of abusing UIA for social engineering

Para obtener más información, consulta nuestra entrada original del blog de la UIA.

Detección del uso anómalo de la UIA

En cuanto a la detección, los administradores pueden supervisar el uso de la UIAutomationCore.dll. Si se carga a un proceso previamente desconocido, debería generar una preocupación legítima.

De forma similar, los administradores de red pueden supervisar los canales con nombre que la UIA abre en un terminal, como otro indicador de su uso. Las Figuras 6 y 7 son herramientas que pueden utilizarse para detectar este tipo de actividad.

SELECT DISTINCT pid, name, proc.path FROM process_memory_map AS pmm JOIN processes AS proc USING(pid) WHERE pmm.path LIKE '%uiautomationcore.dll'

Fig. 6: Procesos que cargan UIAutomationCore.dll

WITH uia_pipes AS (SELECT name AS pipe_name, SUBSTR(name, 10, INSTR(SUBSTR(name, 10), '_')-1) AS pid FROM pipes WHERE name LIKE 'UIA_PIPE_%' ) SELECT DISTINCT pid, name AS process_name, path, pipe_name FROM uia_pipes JOIN processes USING(pid)

Fig. 7: Procesos que abrieron el canal con nombre de la UIA

Akamai Hunt, el servicio de búsqueda gestionada de amenazas de Akamai, brinda protección a sus clientes mediante un amplio conjunto de técnicas de detección de anomalías que supervisan el entorno de manera constante en un intento de detectar lo desconocido. Los clientes de Akamai Hunt fueron analizados para identificar cualquier uso anómalo de la UIA y se les alertó de cualquier actividad sospechosa.

Conclusión

El malware no deja de evolucionar, y en este juego continuo del gato y el ratón (o, en este caso, del coyote y la ardilla), es crucial que tanto los defensores como los atacantes se mantengan a la vanguardia mediante el seguimiento de las amenazas nuevas y emergentes.

Aunque la UIA puede parecer una herramienta inofensiva, como destacamos en nuestra publicación anterior del blog, el uso indebido de sus capacidades puede provocar graves daños a las organizaciones. Exponiendo las tácticas de Coyote, esperamos que los defensores estén mejor equipados con distintas formas de detectar y responder a esta amenaza.

Creemos que la UIA representa un vector de ataque viable y peligroso que merece una atención seria, y es probable aumente el uso indebido en el futuro.

Un agradecimiento especial a @johnk3r por haber llamado la atención sobre este malware.