Coyote à solta: o primeiro malware que viola a automação de IU

Resumo executivo

Os pesquisadores da Akamai descreveram anteriormente o potencial de uso mal-intencionado da UIA.

Agora, eles analisaram uma nova variante do malware Coyote, que é o primeiro caso confirmado de uso mal-intencionado da estrutura de UIA (UI Automation, automação de interface de usuário) da Microsoft no mundo real.

A nova variante do Coyote tem como alvo os usuários brasileiros e usa a UIA para extrair credenciais vinculadas a endereços da Web de 75 empresas de serviços bancários e exchanges de criptomoeda.

Para ajudar a prevenir infecções pelo Coyote e a violação da UIA de forma mais ampla, incluímos indicadores de comprometimento e medidas de detecção adicionais nesta publicação no blog.

Introdução

Em dezembro de 2024, fizemos uma publicação no blog que destacou como os invasores podem violar a estrutura da UIA da Microsoft para roubar credenciais, executar código e muito mais. A exploração era apenas uma prova de conceito (PoC). Até agora.

Aproximadamente dois meses após a publicação no blog, nossas preocupações foram validadas quando uma variante do malware de Cavalo de Troia bancário Coyote foi observada violando a UIA ativamente, marcando o primeiro caso conhecido dessa exploração.

Essa violação de UIA é a mais recente das marcas maliciosas deixadas pelo Coyote no seu habitat digital desde a sua descoberta em fevereiro de 2024.

Nesta publicação no blog, analisamos a variante de forma mais detalhada para entender melhor como a UIA está sendo aproveitada para fins mal-intencionados e o que isso significa para defensores.

O que é o malware Coyote?

Coyote é uma família de malware conhecida que foi descoberta em fevereiro de 2024 e vem causando danos significativos na região da América Latina desde então. O Coyote é um malware de Cavalo de Troia que emprega várias técnicas maliciosas, como keylogging e sobreposições de phishing, para roubar informações bancárias.

Ele utiliza o instalador Squirrel para se propagar (daí o nome "Coyote", que presta homenagem à natureza dos coiotes de caçar esquilos). Em uma de suas campanhas mais conhecidas, o Coyote visou empresas brasileiras na tentativa de implantar um Cavalo de Troia de acesso remoto para roubo de informações em seus sistemas.

Após a descoberta inicial do Coyote, muitos pesquisadores de segurança descobriram detalhes de suas operações e forneceram análises técnicas detalhadas. Um desses exames, publicado pela Fortinet em janeiro de 2025, esclareceu o funcionamento interno e a cadeia de ataque do Coyote.

Violação da UIA

Expandimos essas análises e descobrimos um novo detalhe importante: o Coyote agora aproveita a UIA como parte de sua operação. Como qualquer outro Cavalo de Troia bancário, o Coyote está caçando informações bancárias, mas o que o diferencia é a forma como ele obtém essas informações, o que envolve o (ab)uso da UIA.

O Coyote fica raivoso

Durante o processo de infecção, o Coyote envia ao servidor de comando e controle informações detalhadas sobre cada vítima. Isso inclui o nome do computador, o nome de usuário e vários outros atributos do sistema. No entanto, as informações mais importantes (aquelas nas quais o Coyote investe um esforço significativo para obter) são os serviços financeiros utilizados pela vítima.

Inicialmente, o malware usará uma abordagem clássica e muito comum: o Coyote chama a API do Windows GetForegrundWindow() para obter um identificador da janela ativa no momento. Assim que recupera o identificador da janela, o malware compara o título da janela com uma lista de endereços da Web codificados pertencentes a bancos e exchanges de criptomoedas alvos.

A interessante lógica da UIA começa quando o título não corresponde a nenhum dos endereços que o Coyote está procurando. Se nenhuma correspondência for encontrada, o Coyote usará a UIA para analisar os elementos filho da IU da janela em uma tentativa de identificar guias ou barras de endereço do navegador. Em seguida, o conteúdo desses elementos da IU será comparado com a mesma lista de endereços da primeira comparação.

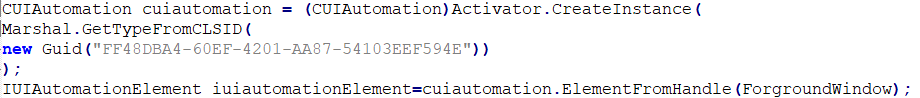

Para fazer isso, o Coyote cria o objeto COM UIAutomation com a janela em primeiro plano como seu elemento principal (Figura 1).

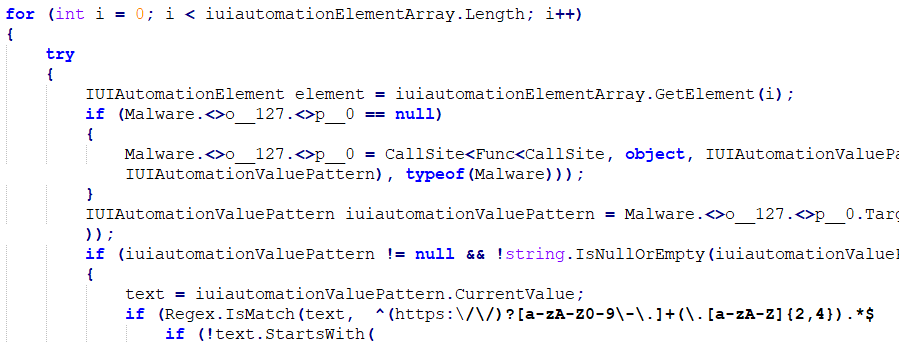

Depois, ele fará a iteração por meio de cada subelemento da aplicação em primeiro plano para encontrar o endereço da Web de uma guia (Figura 2).

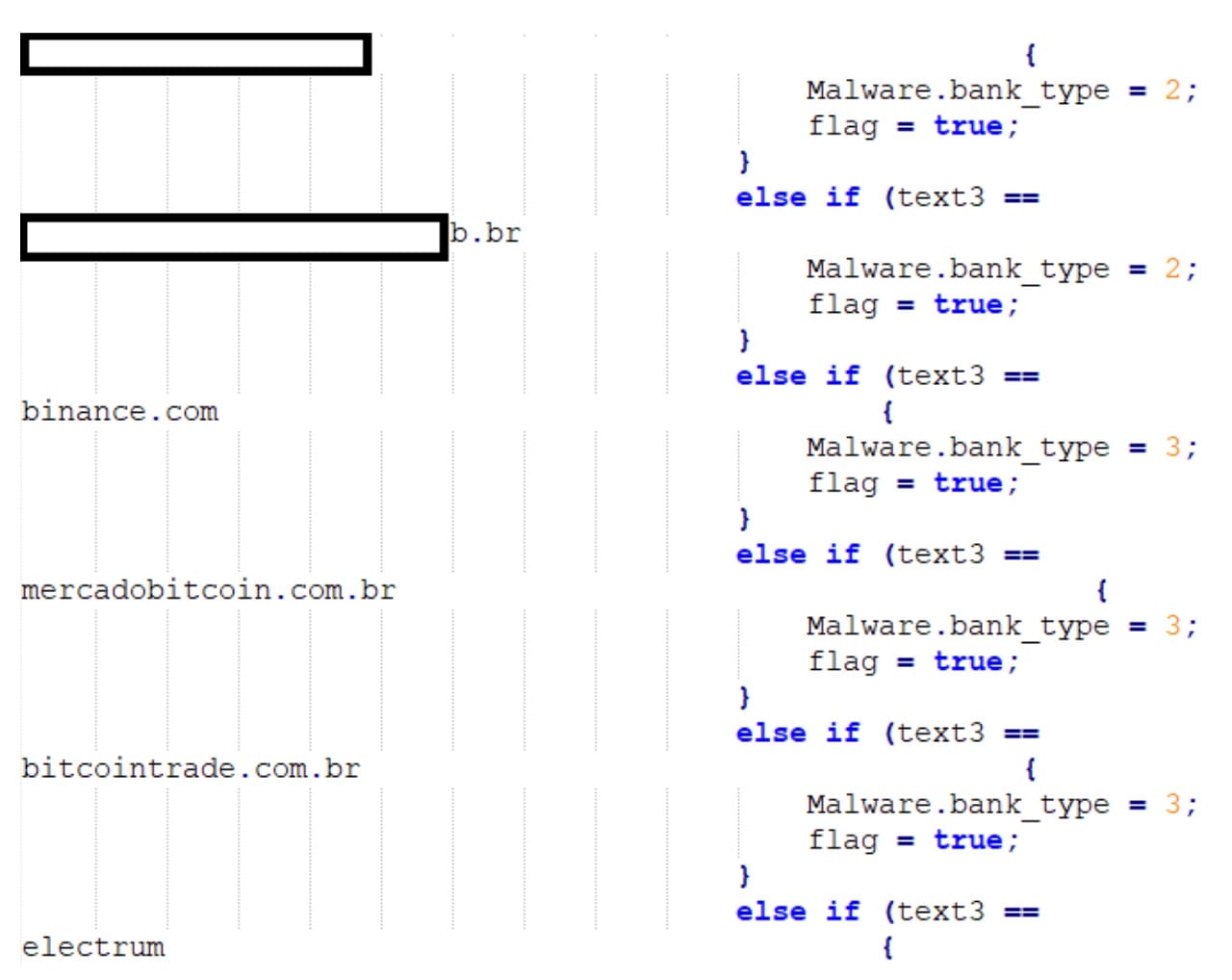

Após o endereço da Web ser encontrado, o Coyote tentará correspondê-lo com sua lista predefinida (Figura 3).

O Coyote classifica os bancos e os exchanges de criptomoeda usando seu nome ou endereço da Web. Em cada classe, o Coyote procura vários endereços diferentes; de acordo com nossa pesquisa, existem 75 endereços diferentes.

Sem a UIA, analisar os subelementos de outra aplicação é uma tarefa mais complicada. Para poder ler efetivamente o conteúdo dos subelementos em outra aplicação, um desenvolvedor precisaria ter um bom entendimento de como a aplicação alvo específica está estruturada.

O Coyote pode realizar verificações, independentemente de o malware estar on-line ou operando em modo off-line. Isso aumenta as chances de identificar com sucesso o banco ou o exchange de criptomoeda de uma vítima e roubar suas credenciais.

A UIA fornece várias coisas para um invasor, incluindo uma solução simples para desenvolvedores de malware analisarem subelementos de outra aplicação.

Táticas, técnicas e procedimentos adicionais da UIA

Essa é a primeira vez que vemos um malware utilizando a UIA, o que demonstra a rapidez com que os desenvolvedores de malware estão adotando novas técnicas em suas criações. Observação: este é apenas um exemplo do uso mal-intencionado potencial da UIA.

A Figura 4 mostra como a UIA pode ser usada não apenas para identificar componentes críticos da IU, mas também para extrair dados confidenciais deles.

Na Figura 5, demonstramos como os invasores podem manipular componentes da IU para realizar ataques de engenharia social furtivos. O invasor altera a barra de endereços do navegador e simula um clique, redirecionando a vítima para um servidor mal-intencionado, tudo com indicação visual mínima.

Fig. 5: PoC of abusing UIA for social engineering

Fig. 5: PoC of abusing UIA for social engineering

Para obter todos os detalhes, confira nossa publicação do blog sobre UIA.

Detecção de uso anômalo da UIA

Quanto à detecção da UIA, os administradores podem monitorar o uso do UIAutomationCore.dll. Se for carregado em um processo previamente desconhecido, isso deve levantar uma preocupação legítima.

Da mesma forma, os administradores de rede podem monitorar os pipes nomeados que são abertos no ponto de extremidade pela UIA como outro indicador de seu uso. As Figuras 6 e 7 são as consultas que podem ser usadas para detectar essa atividade.

SELECT DISTINCT pid, name, proc.path FROM process_memory_map AS pmm JOIN processes AS proc USING(pid) WHERE pmm.path LIKE '%uiautomationcore.dll'

Fig. 6: processos que carregam UIAutomationCore.dll

WITH uia_pipes AS (SELECT name AS pipe_name, SUBSTR(name, 10, INSTR(SUBSTR(name, 10), '_')-1) AS pid FROM pipes WHERE name LIKE 'UIA_PIPE_%' ) SELECT DISTINCT pid, name AS process_name, path, pipe_name FROM uia_pipes JOIN processes USING(pid)

Fig. 7: processos que abriram o pipe nomeado da UIA

O Akamai Hunt, serviço gerenciado de busca de ameaças da Akamai, oferece aos seus clientes proteção na forma de um grande conjunto de técnicas de detecção de anomalias que monitoram constantemente o ambiente em uma tentativa de detectar atividades maliciosas. Os clientes do Akamai Hunt foram verificados para identificar o uso atípico da UIA e foram alertados sobre qualquer atividade suspeita.

Conclusão

O malware está em constante evolução e, neste jogo contínuo de gato e rato (ou, neste caso, coiote e esquilo), é crucial para os defensores e os invasores manterem-se à frente da curva rastreando ameaças novas e emergentes.

Embora a UIA possa parecer uma ferramenta inofensiva, como destacamos em nossa publicação anterior no blog, o abuso de suas capacidades pode levar a sérios danos para as organizações. Ao expor as táticas do Coyote, esperamos que os defensores estejam mais bem equipados com várias formas de detectar e responder a essa ameaça.

Consideramos que a UIA representa um vetor de ataque viável e perigoso que merece uma atenção séria, e é provável que haja um aumento na sua violação no futuro.

Um agradecimento especial a @johnk3r por ter inicialmente chamado a nossa atenção para esse malware.