Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsdaten und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Zero Trust erfordert die Einhaltung der einschlägigen Kernprinzipien: Standardmäßige Einstufung aller Entitäten als nicht vertrauenswürdig, Durchsetzung der geringstmöglichen Zugriffsberechtigungen und Aufrechterhaltung einer umfassenden Sicherheitsüberwachung.

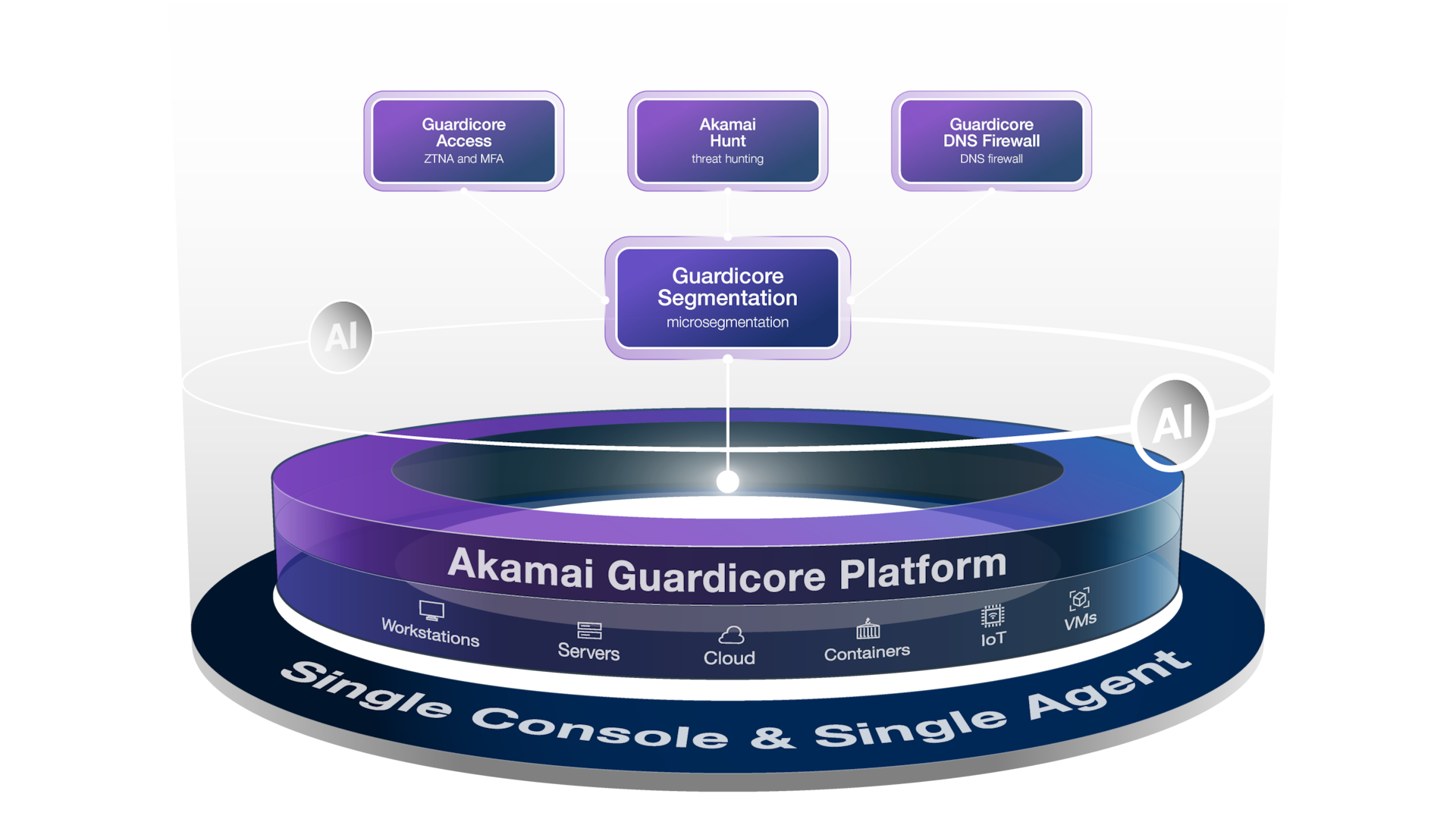

Eine Zero-Trust-Plattform setzt durch eine vollständig integrierte Kombination aus Mikrosegmentierung, Zero Trust Network Access, Multi-Faktor-Authentifizierung, DNS-Firewall und Threat Hunting einfach und effizient Zero Trust um.

Wie definiert Akamai eine Zero-Trust-Plattform? Welche Komponenten sollte diese Plattform haben?

Die Akamai Guardicore Platform vereint eine integrierte Mikrosegmentierung, Zero Trust Network Access, eine DNS-Firewall und Managed Threat Hunting. In Kombination bieten diese Komponenten Unternehmen die richtige Lösung, um die Kernprinzipien von Zero Trust zu erfüllen. Dazu gehört auch die standardmäßige Behandlung aller Entitäten als nicht vertrauenswürdig, die Durchsetzung der geringstmöglichen Zugriffsberechtigungen und die Aufrechterhaltung einer umfassenden Sicherheitsüberwachung.

Warum Mikrosegmentierung, Zero Trust Network Access, MFA, DNS-Firewall und Threat Hunting in einer Zero-Trust-Plattform?

Analysten gehen davon aus, dass Unternehmen nach stärker integrierten Lösungen von einem einzigen Anbieter suchen werden, anstatt Produkte weiterhin an mehreren Stellen zu kaufen und zu verwalten. Die Integration von Mikrosegmentierung, Zero Trust Network Access, MFA, DNS-Firewall und Threat Hunting in einer Plattform bietet Kunden das erste einheitliche Zero Trust Network Access- und Mikrosegmentierungsangebot auf dem Markt. Dieses Angebot bietet führende North-South- und East-West-Lösungen in Kombination mit End-to-End-Transparenz und KI-gestützten Funktionen. Wir glauben, dass diese Kombination von Lösungen Unternehmen dabei unterstützt, ihre Angriffsfläche zu minimieren und das Risiko von Datenschutzverletzungen zu reduzieren, indem jede Zugriffsanfrage unabhängig von ihrem Ursprung überprüft wird.

Was ist der Hauptunterschied zwischen der neu eingeführten Zero-Trust-Plattform und dem aktuellen Produktportfolio?

Anders als heute, wo jedes Produkt isoliert ist, vereint die neue Akamai Guardicore Platform mehrere Funktionen in einem einzigen Agent und einer einzigen Konsole. So wird Ihre Einrichtung und Wartung vereinfacht und gleichzeitig eine klare End-to-End-Transparenz gewährleistet, sodass Sie Ihre Zugriffs- und Mikrosegmentierungsrichtlinien besser verwalten können.

Wie trägt die Zero-Trust-Plattform zur allgemeinen Sicherheitsstrategie eines Unternehmens bei?

Die Akamai Guardicore Platform setzt durch eine vollständig integrierte Kombination aus Mikrosegmentierung, Zero Trust Network Access, Multi-Faktor-Authentifizierung, DNS-Firewall und Threat Hunting einfach und effizient Zero Trust um. Analysten gehen davon aus, dass Zero-Trust-Käufer in naher Zukunft eher von einem einzigen Anbieter kaufen werden, als weiterhin Produkte an mehreren Stellen zu kaufen und zu verwalten. Die Akamai Guardicore Platform bietet mehr als das. Wenn Sie auf einer einzigen Plattform und einem einheitlichen Agent arbeiten, können Sie schneller bereitstellen, verwalten und reagieren.

Was unterscheidet die Akamai Guardicore Platform von anderen Sicherheitslösungen/Zero-Trust-Plattformen?

Die Akamai Guardicore Platform ist das erste vereinheitlichte Angebot für Zero Trust Network Access und Mikrosegmentierung auf dem Markt. Sie bietet führende North-South- und East-West-Sicherheitslösungen, End-to-End-Transparenz und KI-gestützte Funktionen.

Wie profitiert mein Unternehmen vom Zero-Trust-Ansatz?

Der Zero-Trust-Ansatz minimiert die Angriffsfläche und reduziert das Risiko von Datenschutzverletzungen, indem jede Zugriffsanfrage unabhängig vom Ursprung überprüft wird. Er stellt sicher, dass nur authentifizierte und autorisierte Nutzer und Geräte auf Ihr Netzwerk und Ihre Ressourcen zugreifen können, was ein höheres Maß an Sicherheit bietet.

Wer sind die Zielkunden dieser Zero-Trust-Plattform?

Zielkunden der Akamai Guardicore Platform sind alle Unternehmen, die über eine weitreichende Angriffsfläche verfügen und die Zero Trust erreichen, das Risiko von Ransomware reduzieren und Auflagen einhalten möchten.

Wie unterstützt diese Plattform Kunden bei der Bewältigung der rasanten Zero-Day- und One-Day-Exploits?

Wenn eine Schwachstelle angekündigt wird, ist es ein Wettlauf gegen die Uhr, um potenziell kompromittierte Systeme zu identifizieren und zu schützen. Die Plattform, insbesondere das Segmentierungsmodul, verfügt bereits über Funktionen zur „Abschirmung“ potenziell kompromittierter Systeme, wodurch jegliche Kommunikation mit diesen Systemen verhindert wird, bis ein Patch ausgegeben oder eine andere Problemlösung ausgearbeitet wurde. Doch damit wurde die Frage, wie all diese kompromittierten Systeme auf sinnvolle Weise gefunden werden können, noch nicht gelöst. Die Plattform löst dieses Problem jetzt durch unseren KI-basierten Chatbot, der in einer einzigen Abfrage alle möglicherweise anfälligen Kommunikationsmaschinen in Ihrer Umgebung aufdecken kann. So können Sicherheitsteams schnell Richtlinien erstellen und durchsetzen, um diese Maschinen zu schützen, bevor die Schwachstelle ausgenutzt werden kann.

Was wird sich für unsere aktuellen Kunden ändern?

Die Akamai Guardicore Platform ist Ihr neuer Partner auf dem Weg zu Zero Trust. Die Plattform umfasst die branchenführende Mikrosegmentierungslösung von Akamai, Zugriffskontrollfunktionen, DNS-Firewall und mehr. Sie müssen lediglich Ihre Agents aktualisieren, um diese neuen Funktionen zu unterstützen.

Bestehende Kunden von Akamai Guardicore Segmentation müssen ihre Endpoint-Agents aktualisieren, um von den Zugriffsfunktionen zu profitieren. Enterprise Application Access-Kunden müssen migrieren.

Kernbestandteile

Welche Komponenten sind in der Plattform enthalten?

Akamai Guardicore Platform setzt durch eine vollständig integrierte Kombination aus Mikrosegmentierung, Zero Trust Network Access, DNS-Firewall und Threat Hunting einfach und effizient Zero Trust um.

- Mikrosegmentierung: Agentbasierte/agentlose Mikrosegmentierung

- Zero Trust Network Access: Schneller und sicherer Zugriff für Ihre hybride Belegschaft (ehemals Enterprise Application Access)

- Multi-Faktor-Authentifizierungs: Minimieren Sie Risiken, indem Sie MFA als Teil Ihrer Mikrosegmentierungsrichtlinie anfordern

- DNS-Firewall: Hochmoderne DNS-Firewall mit einzigartigen Akamai-Feeds (ehemals Secure Internet Access)

- Hunt: Verbessern Sie die Anwendungs- und Netzwerksicherheit durch fortschrittliche Erkennung von Bedrohungen und Sicherheitsrisiken

Können die integrierten Produkte (Enterprise Application Access, Secure Internet Access) weiterhin als eigenständige Produkte verkauft werden?

Ja, jede Funktion, die als Teil der Akamai Guardicore Platform verkauft wird, kann auch separat verkauft werden. Die Plattform enthält vorhandene Portfolioprodukte und bietet gleichzeitig neue integrierte Funktionen, die nur in der Plattform verfügbar sind.

Wie verbessert Zero Trust Network Access die Zero-Trust-Plattform?

Neben der Mikrosegmentierung bietet Akamai Guardicore Platform auch Zero Trust Network Access-Funktionen. Ausgangspunkt von Zero Trust Network Access ist ein Zero Trust-Sicherheitsmodell. Das bedeutet, dass kein Nutzer oder Gerät standardmäßig als vertrauenswürdig gilt, selbst wenn diese sich innerhalb des Unternehmensnetzwerks befinden. Stattdessen wird der Zugriff auf Ressourcen auf der Grundlage einer strengen Überprüfung der Identität, des Geräteprofils und anderer kontextbezogener Faktoren gewährt. Dieser Ansatz minimiert das Risiko unberechtigter Zugriffe und hilft Unternehmen, Datenschutzverletzungen und Bedrohungen durch interne Mitarbeiter zu verhindern. Nutzer auf der ganzen Welt haben Zugriff auf jede Art von Rechenzentrum, von vollständig vor Ort bis hin zu Hybrid-Multicloud.

Welche Rolle spielt die MFA in der Zero-Trust-Plattform?

Die Multi-Faktor-Authentifizierung (MFA) fügt eine zusätzliche Schutzebene hinzu, da von Nutzern eine starke Authentifizierung erforderlich ist, bevor sie Netzwerkzugriff auf die sensiblen Ports in Ihrem Rechenzentrum erhalten. Durch die Nutzung von MFA können Sie die Kompromittierung von Workloads erheblich reduzieren. Selbst wenn es Angreifern gelingt, Anmeldedaten zu erhalten oder auf einem internen System zu landen, müssten sie dennoch zusätzliche Authentifizierungsherausforderungen bewältigen. MFA verbessert nicht nur die Sicherheit, sondern bietet Sicherheitsteams auch mehr Kontrolle und Transparenz über Zugriffsberechtigungen. Durch das dynamische Öffnen von Firewall-Ports basierend auf authentifizierten Anfragen können Sie sicherstellen, dass nur autorisierte Personen auf bestimmte Ressourcen zugreifen können.

Was ist Akamai Hunt und wie lässt es sich in die Plattform integrieren?

Akamai Hunt ist ein adaptiver Segmentierungsservice, der die Sicherheit des Kunden im Laufe der Zeit verbessert und es ihm ermöglicht, effektiv auf neue Bedrohungen und Risiken zu reagieren.

Wie funktioniert Mikrosegmentierung innerhalb der Zero-Trust-Plattform?

Eine der Kernkomponenten der Akamai Guardicore Platform ist die Mikrosegmentierung. Üblicherweise basierte die Netzwerksicherheit auf Abwehrmechanismen am Netzwerkübergang, die sich auf die Sicherung der äußeren Netzwerkgrenzen konzentrieren. Mit der Weiterentwicklung von Cyberbedrohungen wird jedoch immer deutlicher, dass der Netzwerkschutz nicht mehr ausreicht, um sich vor ausgeklügelten Angriffen zu schützen. Bei der Mikrosegmentierung wird ein anderer Ansatz verfolgt und das Netzwerk in kleinere, besser verwaltbare Segmente unterteilt, auf die jeweils auf dem Prinzip der geringsten Berechtigungen basierende Sicherheitsrichtlinien angewendet werden. Dieser granulare Sicherheitsansatz stellt sicher, dass das übrige Netzwerk auch dann geschützt bleibt, wenn ein Segment angegriffen wird. Mit Guardicore Segmentation wird jedes Asset geschützt, einschließlich On-Premise-Rechenzentren, Cloudinstanzen, Legacy-Betriebssysteme, IoT-Geräte, Kubernetes-Cluster, und vieles mehr – ohne dass dafür Konsolen gewechselt werden müssen.

Welche neuen Segmentierungsfunktionen wurden in der Akamai Guardicore Platform eingeführt?

Die Akamai Guardicore Platform führt mehrere neue Mikrosegmentierungsfunktionen ein, die Workflows optimieren und die Cyberresilienz verbessern. Um sicherzustellen, dass nur authentifizierte Nutzer auf bestimmte Ressourcen zugreifen können, fügt die neue Funktion der Multi-Faktor-Segmentierung jeder Segmentierungsregel ein zusätzliches Maß an Schutz hinzu. Essential Policy bietet globale Regeln, die die Netzwerksicherheit vereinfachen. Schließlich bieten Worksites Richtlinien, die sich auf Standorte oder Abteilungen beziehen, um die Segmentierung mehrerer Standorte zu vereinfachen.

Akamai Guardicore Access

Akamai Guardicore Access kombiniert Mikrosegmentierung und Zero Trust Network Access in einer einheitlichen Endpunkt-Lösung, die eine einzige Richtlinie für den Anwendungszugriff und die Segmentierung bietet. Sie bietet umfassende End-to-End-Transparenz von der Nutzer- zur Workload-Ebene, identitätsbasierte Anwendungszugriffskontrolle für Nutzer unabhängig von ihrem Standort und Anwendungszugriff mit echter Endpoint-Segmentierung.

Warum benötigt ein Kunde sowohl Zugriff als auch Segmentierung?

Zugriff und Mikrosegmentierung setzen die Grundprinzipien von Zero-Trust-Sicherheit durch – alle Entitäten gelten als nicht vertrauenswürdig, die geringstmöglichen Zugriffsberechtigungen werden durchgesetzt und die Sicherheit wird kontinuierlich überwacht. Derzeit implementieren und verwalten Unternehmen zur Durchsetzung dieser Prinzipien voneinander getrennte Lösungen. Dies führt zu Komplexität und betrieblichem Mehraufwand – beides kann den Übergang eines Unternehmens zu Zero Trust verzögern.

Akamai Guardicore Access kombiniert Mikrosegmentierung und Zero Trust Network Access in einer einheitlichen Lösung, die eine einzige Strategie für den Anwendungszugriff und die Segmentierung bietet. Sie bietet umfassende End-to-End-Transparenz von der Nutzer- zur Workload-Ebene, identitätsbasierte Anwendungszugriffskontrolle für Nutzer unabhängig von ihrem Standort und Anwendungszugriff mit echter Endpoint-Segmentierung.

Wie unterscheidet sich Akamai Guardicore von ZTNA und Firewalls der nächsten Generation?

Zero Trust Network Access und Mikrosegmentierung sind die beiden wichtigsten Produkte für Unternehmen, die auf eine Zero-Trust-Architektur umsteigen möchten. Je nach Sicherheitspriorität beginnt ein Unternehmen in der Regel eine Transformation mit dem einen oder anderen. Mit einer einheitlichen Zero-Trust-Plattform können Unternehmen mit beiden Lösungen beginnen – mit der Zeit profitieren sie jedoch von einem einzigen Agent, einer Konsole und einer einzigen Richtlinie. Dies reduziert die Komplexität bei der Verwaltung unterschiedlicher Lösungen und beschleunigt die Implementierung einer Zero-Trust-Architektur.

Speziell für Zero Trust Network Access können Kunden Zero Trust Network Access implementieren und Firewalls der nächsten Generation verwenden, um ihre internen Netzwerke und Workloads zu segmentieren. Dies ist jedoch ein komplexer und ineffizienter Ansatz. Eine einheitliche Lösung für Zero Trust Network Access und Mikrosegmentierung bietet einen einfacheren und sichereren Ansatz und bewältigt einige der Herausforderungen, mit denen Unternehmen bei der Implementierung von Zero Trust Network Access konfrontiert sind.

Erstens verfügen viele Unternehmen nicht über ein vollständiges Bild der von ihnen verwendeten Geschäftsanwendungen – und je größer das Unternehmen, desto größer die Herausforderung. Mit der Kennzeichnung der Mikrosegmentierung können Kunden schnell erkennen, welche privaten Anwendungen sie haben und wer auf sie zugreift.

Zweitens müssen sie, sobald sie eine Anwendungszugriffsrichtlinie mit Zero Trust Network Access selbst erstellt haben, sicherstellen, dass die Anwendungen zugänglich sind, was bedeutet, dass Firewall-Regeln bearbeitet werden müssen. Mit der einheitlichen Lösung wird sofort eine Mikrosegmentierungsrichtlinie erstellt, sobald eine Zugriffsrichtlinie erstellt wurde.

Schließlich bietet die einheitliche Lösung einen Überblick über den gesamten Pfad, vom Gerät des Nutzers über die Anwendung bis hin zur Prozessebene der Anwendung. Diese End-to-End-Transparenz ermöglicht es Netzwerkteams, Probleme beim Anwendungszugriff schnell zu untersuchen und zu beheben.

Welchen Mehrwert bietet die Installation eines Agent auf meinen Endgeräten?

Nur ein Agent kann Ihre Endpunkte mit Zero-Trust-Segmentierung versehen und sie vor Ransomware schützen, indem der Endpoint-Traffic eingeschränkt wird und Zugriffsrichtlinien basierend auf der Sicherheitslage des Geräts angewendet werden.

Was ist der Unterschied zwischen Guardicore Access und den vorhandenen identitätsbasierten Segmentierungsfunktionen in Akamai Guardicore Segmentation?

Mit der vorhandenen identitätsbasierten Segmentierung können Kunden Zugriffsregeln basierend auf Active Directory-Nutzergruppen erstellen, um einen detaillierten Nutzerzugriff auf Anwendungen zu ermöglichen. Active Directory muss bei Akamai Guardicore registriert werden, um Gruppen- und Nutzerinformationen abzurufen. Danach können Sicherheitsadministratoren eine Gruppe basierend auf einer oder mehreren Active Directory-Gruppen erstellen.

Mit dem einheitlichen Endpoint werden durch Guardicore Access alle Funktionen der eigenständigen Zero Trust Network Access-Lösung von Akamai genutzt, die sich in jeden modernen Identitätsanbieter integrieren lässt. Darüber hinaus umfasst sie zusätzliche Zero-Trust-Netzwerkzugriffsfunktionen wie Gerätestatus, kontextbasierter Zugriff usw.

Was ist der Unterschied zwischen den Funktionen von Akamai Enterprise Application Access und Guardicore Access?

Kunden können jetzt alle Funktionen von Enterprise Application Access in Guardicore Access nutzen. Vorerst erfolgt ein Teil der ersten Einrichtung und Konfiguration im vorhandenen Enterprise Application Access-Portal, während die täglichen Abläufe über Guardicore Access unterstützt werden.

Warum wird Zero Trust Network Access für sicheren Remotezugriff als sicherer als VPN betrachtet?

Zero Trust Network Access (ZTNA) und Virtual Private Networks (VPNs) sind beides Tools, die für sicheren Remotezugriff entwickelt wurden, weisen jedoch erhebliche Unterschiede in ihrem Sicherheitsansatz auf. Zero Trust Network Access gilt im Allgemeinen als fortschrittlicher und sicherer als herkömmliche VPNs. Hier erfahren Sie, warum:

- Zero-Trust-Ansatz: Zero Trust Network Access basiert auf dem Zero-Trust-Ansatz „niemals vertrauen, immer überprüfen“ – standardmäßig wird keinem Nutzer oder Gerät vertraut, unabhängig vom Standort. Der Zugriff wird basierend auf einer Kombination aus Identität, Kontext und Richtlinie gewährt. Im Gegensatz dazu gewähren VPNs in der Regel den Zugriff basierend auf dem Netzwerkstandort und setzen das Netzwerk potenziell Bedrohungen aus, sobald ein Nutzer verbunden ist.

- Detaillierte Zugriffskontrolle: Zero Trust Network Access bietet eine detaillierte Kontrolle darüber, auf welche Anwendungen und Ressourcen Nutzer zugreifen können. Dies führt zu einer sichereren Haltung und einem abgewehrten Umfang des Angriffs, wenn eine Gefährdung oder Schwachstelle auftritt. VPNs hingegen bieten oft einen umfassenden Netzwerkzugriff, was das Risiko erhöht, wenn ein Nutzer oder Gerät kompromittiert wird.

- Verbesserte Transparenz und Überwachung: Zero Trust Network Access ermöglicht bessere Einblicke in Nutzerverhalten und Zugriffsmuster. Dies erleichtert eine proaktive Überwachung und eine schnelle Reaktion auf Sicherheitsbedrohungen. VPNs bieten in der Regel weniger detaillierte Überwachung, wodurch es schwieriger wird, Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

Wie können Kunden Guardicore Access aktivieren?

Guardicore Access ist ein Add-on-Modul, das separat lizenziert wird. Kunden können die Funktionen jedoch 60 Tage lang kostenlos testen. Nach der Aktivierung müssen Kunden den Access Connector implementieren, den Zugriff in ihren Identity Provider und Verzeichnisservices integrieren und die Anwendungszugriffsrichtlinien konfigurieren.

DNS-Firewall

Was ist eine Guardicore DNS-Firewall?

Die DNS-Firewall analysiert alle DNS-Abfragen Ihres Unternehmens anhand einer kontinuierlich aktualisierten Threat Intelligence-Bibliothek, blockiert risikoreiche Verbindungen und erkennt andere Arten schädlicher Aktivitäten. Dies verhindert eine Geräteinfektion sowie die böswillige Verwendung von DNS für Command and Control und Datenextraktion bei Angriffen.

Welche Arten von Bedrohungen blockiert die DNS-Firewall?

Die DNS-Firewall blockiert eine Vielzahl von Bedrohungen, darunter Malware-Domains, Phishing-Angriffe, Ransomware und andere schädliche Aktivitäten, die über DNS-Abfragen erkannt werden. Die Lösung nutzt kontinuierlich aktualisierte Threat Intelligence, um die Effizienz gegenüber neuen und aufkommenden Bedrohungen aufrechtzuerhalten.

Wie hebt sich die Guardicore DNS-Firewall von Mitbewerbern ab?

Akamai nutzt seinen Ruf als führendes Unternehmen für die Inhaltsbereitstellung und verfügt über umfassende Einblicke in den globalen Webtraffic und ist zudem einer der weltweit größten DNS-Anbieter.

Darüber hinaus sammeln wir umfangreiche Protokolldaten aus allen Produktreihen, um zusätzliche Einblicke in neue Bedrohungen auf globaler Ebene zu bieten. Unsere Elite-Forscher im Bereich Sicherheit und maschinelles Lernen kombinieren unsere eigenen Daten aus erster Hand mit Forschungsergebnissen der Security Intelligence Group von Akamai, Bedrohungsinformationen von Drittanbietern und öffentlichen Informationen, um einen umfassenden Cloud-basierten Threat-Intelligence-Feeds zu erstellen.

Weitere Vorteile:

- DNS-Schutz überall: Mit dem Akamai Guardicore Segmentation Agent können wir Assets überall schützen.

- Schutz vor hochkomplexen Angriffen: Um DNS-Sicherheitstools zu umgehen, verwendet Malware häufig DNS-Nameserver von Kunden für ihre Domain, sodass sie nicht vom DNS-Nameserver der DNS-Sicherheit erkannt wird. Der Akamai Guardicore-Agent, der den gesamten Netzwerktraffic analysiert, kann schädliche Domänenanfragen erkennen, die an beliebige DNS-Nameserver gerichtet sind.

Wie funktionieren DNS-Firewall und Mikrosegmentierung zusammen?

In Kombination bieten DNS-Firewall und Mikrosegmentierung einen mehrschichtigen Sicherheitsansatz. Die DNS-Firewall blockiert schädliche DNS-Anfragen und stoppt so viele Bedrohungen, bevor sie sich ausbreiten können. Gleichzeitig isoliert die Mikrosegmentierung kritische Assets. Selbst wenn ein Angriff auftritt, wird er auf die einzelne Workload begrenzt und breitet sich nicht lateral aus, um so weitere Assets zu infizieren.

Generative KI: Produktfunktionen und -sicherheit

Wie nutzt Akamai KI für Zero Trust?

Viele Aspekte der effektiven Implementierung von Zero Trust können mit KI optimiert werden. Im Folgenden finden Sie einige Möglichkeiten, wie die Akamai Guardicore Platform KI nutzt:

- Einfache Kommunikation mit Ihrem Netzwerk: Durch den Einsatz von KI ermöglicht die Akamai Guardicore Platform ihren Nutzern die Kommunikation mit ihren Netzwerkprotokollen in natürlicher Sprache, um Compliance-Bemühungen und zeitkritische Vorfallsreaktionen zu beschleunigen.

- KI-Kennzeichnung: Die Erstellung einer Zero-Trust-Richtlinie erfordert, dass der Nutzer über eine genaue Bestandsaufnahme jedes Assets verfügt, für den er verantwortlich ist. Das beginnt mit der Kennzeichnung: eine berüchtigte, manuelle und zeitaufwendige Aufgabe. Die Akamai Guardicore Platform setzt auf KI, um das Verhalten von Assets zu untersuchen und Kennzeichnungen vorzuschlagen. Diese Vorschläge werden mit einem Vertrauenswert und einer Erklärung für die Wahl der jeweiligen Kennzeichnung bereitgestellt.

- KI-Abfragen: Osquery ist ein leistungsstarkes Tool, das in den Zero-Trust-Client von Akamai integriert ist. So können Unternehmen Fragen stellen, die Antworten aus jedem geschützten Asset in ihrer Umgebung abrufen. Der einzige Nachteil ist, dass diese Fragen eine bestimmte SQL-ähnliche Syntax erfordern. Die meisten CISOs wissen, was sie fragen müssen, kennen aber die erforderliche Syntax nicht. Die Akamai Guardicore Platform nutzt KI, um natürliche Sprache in Anfragen zu übersetzen, sodass selbst die nicht so technischen Sicherheitsexperten schnell Antworten erhalten können. Dies ist besonders nützlich bei der Bewertung von Schwachstellen, z. B. um festzustellen, ob und wie Sie für einen Exploit wie Log4j anfällig sind.

- KI-Richtlinien: Die Durchsetzung von Richtlinien ist das ultimative Ziel von Zero Trust, es kann jedoch schwierig sein, genau zu wissen, was durchgesetzt werden soll. An einem Ende des Spektrums befinden sich übermäßig freizügige Regeln, die häufig unerwünschten Traffic zulassen. Auf der anderen Seite sind Richtlinien, die den erforderlichen Traffic verhindern und das Geschäft unterbrechen. KI kann genutzt werden, um genau die richtige Richtlinie für Ihre individuellen Trafficmuster vorzuschlagen.

Wie kann generative KI bei der Kennzeichnung verwendet werden?

Die Kennzeichnung ist der zentrale Bestandteil jeder softwarebasierten Segmentierung. Das Problem besteht darin, dass es in vielen Unternehmen keine zentrale Datenquelle mit einem vollständigen und aktuellen Satz der Servermetadaten gibt, die erforderlich sind, um die Richtigkeit der Kennzeichnung und die korrekte Durchsetzung einer umfassenden Sicherheitsrichtlinie zu gewährleisten.

Um dies zu lösen, führen wir eine KI-Kennzeichnungsfunktion ein. Sie nutzt die Fähigkeiten generativer KI, um auf der Grundlage der Prozesskommunikation, die unsere Lösung identifiziert, geeignete Etiketten vorzuschlagen. Das hier verwendete Large Language Model (LLM) wurde darauf trainiert, Eingabeaufforderungen in englischer Sprache zu erkennen. Es identifiziert die wahrscheinlichste Identität für Computer, auf denen kommerzielle Anwendungen ausgeführt werden, wie Active Directory, SAP-Produkte, Splunk und viele mehr. Anschließend werden sowohl Anwendungs- als auch Rollenbezeichnungen für diesen Computer vorgeschlagen.

Was ist der Guardicore Copilot?

Guardicore AI ist ein auf generativer KI basierender Chatbot, der als integrierter Experte für Segmentierung und Zero Trust sowie als firmeninterner Berater für Cybersicherheit fungiert. Angetrieben von dem Wunsch unserer Kunden, ihre Netzwerke mit natürlicher Sprache abzufragen, manuelle Aufgaben zu beschleunigen und eine Lösung zu haben, die sie basierend auf Best Practices beraten kann, zielt der Copilot darauf ab, Funktionen in zwei Schlüsselbereichen bereitzustellen: Beschleunigung des Betriebs und Bereitstellung von Support.

Wie verhindern wir, dass der Copilot halluziniert?

Es gibt zwei Strategien, die wir verwenden:

- Wir versorgen die LLM-Eingabeaufforderung mit aktuellen Informationen, die speziell auf die Kundenumgebung zugeschnitten sind, um sicherzustellen, dass sie relevante Informationen basierend auf der Eingabeaufforderung bereitstellt.

- Das LLM gibt Antworten in einem strengen Format zurück, das einem gut definierten Schema entspricht, das validiert werden kann. Bevor wir die Antwort dann mit dem Nutzer teilen, validieren wir das Antwortformat und den Inhalt anhand des Schemas und des Umgebungskontexts des Kunden (Labels, Assets usw.).

Kann Guardicore AI (Copilot) Anfragen und Anweisungen in anderen Sprachen als Englisch erhalten?

Gegenwärtig ist das nicht möglich.

Verändert der Einsatz von KI die Arten von Angriffen, denen Unternehmen ausgesetzt sind?

Nein, KI verändert nicht die Arten von Angriffen, denen Unternehmen ausgesetzt sind. Malware und Ransomware sind nach wie vor die häufigsten Bedrohungen. Doch KI ermöglicht es Angreifern, ihre Bemühungen zu automatisieren und drastisch zu multiplizieren, sodass sie Angriffe schneller, präziser und vor allem in einem viel größeren Umfang abwehren können.

Wie gewährleistet Akamai die Sicherheit seiner generativen KI-Funktionen?

KI ist gleichzeitig in die Hände von Angreifern und Verteidigern gelangt. Dies sollte uns – den Abwehrspezialisten – zugutekommen, da wir mit dieser Technologie nicht unvorsichtig sind. Es ist besser (und sogar sicherer), KI zu nutzen, anstatt sie zu ignorieren.

Zu diesem Zweck befolgt Akamai etablierte Richtlinien von Behörden und führenden Anbietern sowie gemeinsame Best Practices. Es ist jedoch wichtig zu beachten, dass es derzeit keinen Compliance-Standard für KI gibt (wie SOC 2 für SaaS).

Welche KI-Modelle und Trainingsdaten hat Akamai für KI-Assistenten und KI-Kennzeichnung verwendet?

Wir nutzen die Azure OpenAI-Infrastruktur, die verwaltete dedizierte Instanzen des LLMs von OpenAI bietet. Wir trainieren diese Modelle dann intern. Der LLM-Prompt wird mit aktuellen Informationen versorgt, die speziell auf die Kundenumgebung zugeschnitten sind, um sicherzustellen, dass relevante Informationen basierend auf der Eingabeaufforderung bereitgestellt werden.

Wenn ein Kunde Akamai Guardicore AI eine Frage stellt, wo werden diese Daten schließlich gespeichert?

Kundenanfragen werden ausschließlich in der Akamai Guardicore SaaS-Cloudinfrastruktur gespeichert – genau wie alle anderen Kundendaten. Der Text wird ebenfalls lokal verarbeitet.

Auf welche Datentypen kann Akamai Guardicore AI zugreifen? Nur Netzwerkprotokolle und Gerätekonfigurationen oder tatsächliche Dateien wie Dokumente usw.?

Der Copilot hat Zugriff auf Akamai Guardicore APIs, wie Assets, Labels usw.

Kann Copilot Regeln automatisch durchsetzen? Oder schlägt er nur Regeln vor, die vorhanden sein sollten?

Als KI-Assistent ruft der Copilot nur Informationen ab und schlägt Änderungen vor. Änderungen werden nicht eigenständig durch ihn angewendet. Die Durchsetzung von Richtlinien liegt weiterhin in der Hauptverantwortung des Nutzers.

Wie lange wird der Chat-Verlauf gespeichert? Und wie werden diese Daten verwendet?

Wir speichern den Chatverlauf 180 Tage lang. Der Chatverlauf wird hauptsächlich gespeichert, damit Nutzer zu Gesprächen zurückkehren können, die sie mit dem Copilot in der Vergangenheit hatten. Wir verwenden den Chatverlauf jedoch auch zur Überwachung und Verbesserung der Performance des Copilot.

Der Akamai Hunt-Service verwendet KI, um Anomalien zu erkennen. Kann Akamai Guardicore Copilot das auch tun?

Derzeit ist die KI-basierte Anomalieerkennung ein Service, der nur Kunden von Akamai Hunt zur Verfügung steht.

Wie unterscheidet sich der Copilot von allen anderen KI-Bots?

Copilot ist auf Cybersicherheit spezialisiert, insbesondere auf die Verwendung der Akamai Guardicore Platform zum Schutz Ihres Netzwerks.

Integration und Kompatibilität

Kann die Plattform einfach in meine bestehende Infrastruktur integriert werden?

Die Akamai Guardicore Platform wurde für die nahtlose Integration in die vorhandene IT-Infrastruktur entwickelt. Sie unterstützt eine Vielzahl von Umgebungen, einschließlich Cloud-, On-Premise- und Hybrid-Setups, um Flexibilität und einfache Bereitstellung zu gewährleisten.

Kann die Plattform in mehreren Cloudumgebungen verwendet werden?

Die Akamai Guardicore Platform kann in IaaS-Umgebungen in allen Cloudumgebungen verwendet werden. Derzeit kann sie in PaaS-Umgebungen in Azure-Bereitstellungen verwendet werden.

Welche Einschränkungen hat der Unified Agent?

- Die Integration ist nur für SaaS-Kunden relevant.

- Clientlose Anwendungen werden derzeit nicht unterstützt.