A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, a inteligência avançada contra ameaças e a equipe de operações globais oferecem defesa completa para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.

O Zero Trust exige a adesão aos seus princípios fundamentais: tratar todas as entidades como não confiáveis por padrão, aplicar o acesso com privilégios mínimos e manter um monitoramento de segurança abrangente.

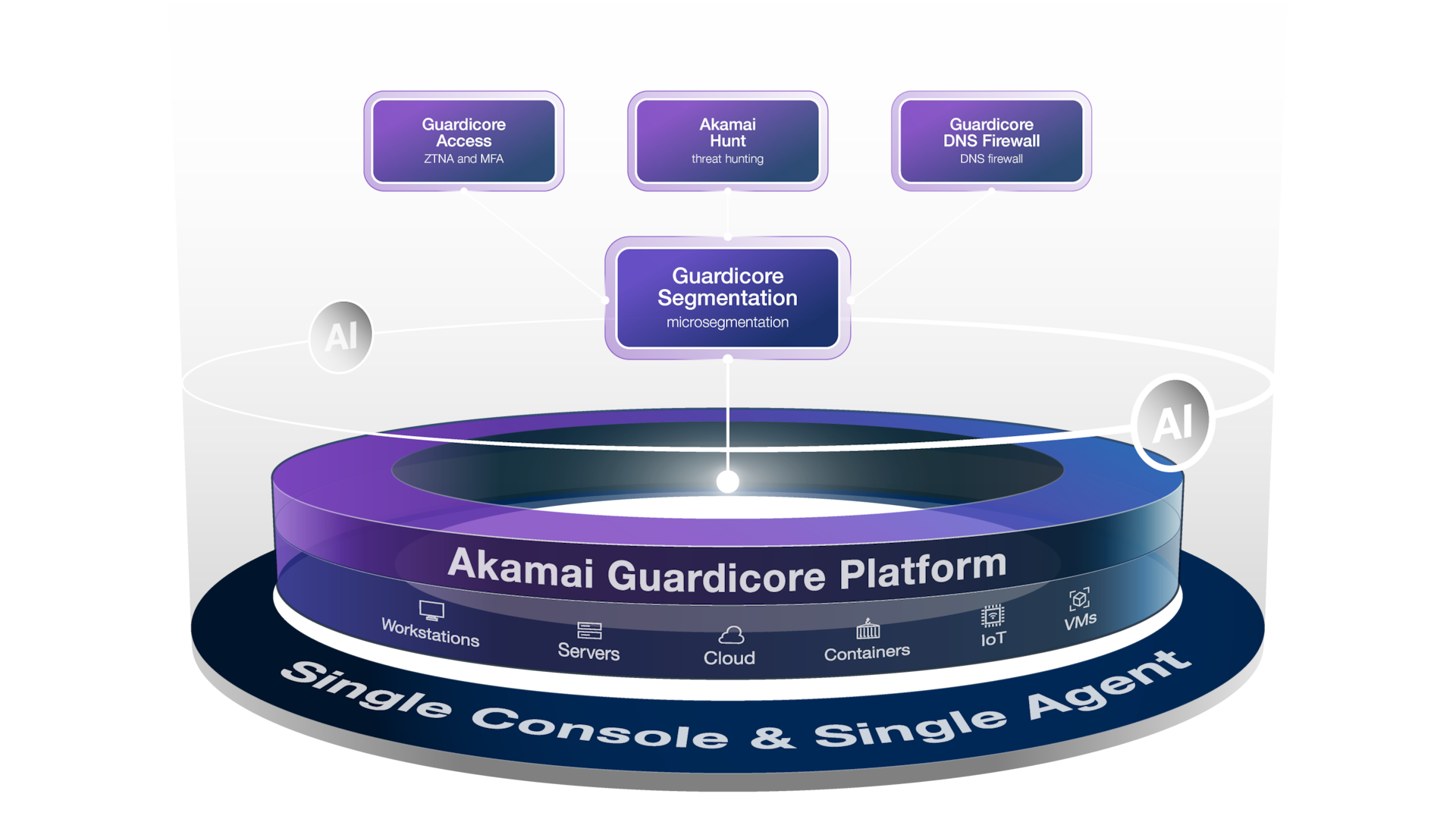

Uma plataforma Zero Trust habilita o Zero Trust de maneira simples e eficiente por meio de uma combinação totalmente integrada de microsegmentação, ZTNA, MFA, firewall DNS e caça a ameaças.

Qual é a definição da Akamai de uma plataforma Zero Trust? Quais componentes essa plataforma deve ter?

A plataforma Akamai Guardicore reúne microsegmentação integrada, ZTNA firewall DNS e recursos gerenciados de caça a ameaças. Esses componentes combinados fornecem às organizações a solução certa para aderir aos princípios básicos do Zero Trust, incluindo tratar todas as entidades como não confiáveis por padrão, aplicar o acesso com privilégios mínimos e manter um monitoramento de segurança abrangente.

Por que colocar microssegmentação, ZTNA, MFA, firewall de DNS e busca de ameaças em uma única plataforma Zero Trust?

Os analistas previram que as organizações procurarão soluções mais integradas de um único fornecedor, em vez de continuar comprando e gerenciando vários produtos pontuais. Colocar microssegmentação, ZTNA, MFA, firewall de DNS e busca de ameaças em uma única plataforma oferece aos clientes a primeira oferta unificada de ZTNA e microssegmentação do mercado. Essa oferta oferece soluções líderes norte-sul e leste-oeste combinadas com visibilidade completa e recursos capacitados por IA. Acreditamos que essa combinação de soluções ajudará as organizações a minimizar sua superfície de ataque e reduzir o risco de violações de dados verificando todas as solicitações de acesso, independentemente de sua origem.

Qual é a principal diferença entre a recém-lançada plataforma Zero Trust e o portfólio de produtos atual?

Ao contrário de hoje, em que cada produto é isolado, a nova plataforma Akamai Guardicore consolida vários recursos em um único agente e console, facilitando seus esforços de configuração e manutenção e, ao mesmo tempo, fornecendo visibilidade clara de ponta a ponta, permitindo que você gerencie melhor suas políticas de acesso e microssegmentação.

Como a plataforma Zero Trust contribui para a estratégia geral de segurança de uma organização?

A Akamai Guardicore Platform permite a aplicação simples e eficiente da segurança Zero Trust através de uma combinação totalmente integrada de microssegmentação, ZTNA, autenticação multifator, firewall de DNS e busca de ameaças. Os analistas prevêem que os compradores de Zero Trust em um futuro próximo terão mais probabilidade de comprar de um único fornecedor do que continuar comprando e gerenciando vários produtos pontuais. A plataforma Akamai Guardicore faz mais do que isso. Ao trabalhar em uma única plataforma e um agente unificado, você pode implantar mais rapidamente, gerenciar e reagir mais rapidamente.

O que diferencia a plataforma Akamai Guardicore de outras soluções de segurança/plataformas Zero Trust?

A plataforma Akamai Guardicore é a primeira oferta unificada de ZTNA e microssegmentação do mercado, fornecendo soluções de segurança líderes norte-sul e leste-oeste, visibilidade de ponta a ponta e recursos capacitados por IA.

Como a abordagem Zero Trust beneficia minha organização?

A abordagem Zero Trust minimiza a superfície de ataque e reduz o risco de violações de dados verificando todas as solicitações de acesso, independentemente de sua origem. Ela garante que somente usuários e dispositivos autenticados e autorizados possam acessar sua rede e seus recursos, fornecendo um nível mais alto de segurança.

Quem são os clientes-alvo dessa plataforma Zero Trust?

Os clientes-alvo da plataforma Akamai Guardicore são qualquer organização que tenha uma superfície de ataque expansiva e esteja procurando alcançar o Zero Trust, reduzir o risco de ransomware e cumprir as exigências.

Como essa plataforma ajuda os clientes a lidar com a crescente exploração de dia zero e de dia um?

Quando uma vulnerabilidade é anunciada, é uma corrida contra o relógio para identificar e proteger sistemas potencialmente comprometidos. A plataforma, e especialmente o módulo de segmentação, já demonstrou ter recursos para "ringfence" sistemas potencialmente comprometidos, impedindo qualquer comunicação com esses sistemas até que um patch seja emitido ou outra correção seja feita. Mas isso ainda não resolveu a questão de como encontrar todos esses sistemas comprometidos de maneira conveniente. A plataforma agora resolve isso por meio de nosso chatbot alimentado por IA, que em uma única consulta pode expor todas as máquinas de comunicação em seu ambiente que podem estar vulneráveis, permitindo que as equipes de segurança criem e apliquem políticas rapidamente para proteger essas máquinas antes que a vulnerabilidade possa ser explorada.

O que mudará para nossos clientes atuais?

A plataforma Akamai Guardicore é seu novo parceiro para a jornada Zero Trust. A plataforma inclui a solução de microssegmentação líder do setor da Akamai, recursos de controle de acesso, firewall de DNS e muito mais. Tudo o que você precisa fazer é atualizar seus agentes para oferecer suporte a esses novos recursos.

Os clientes existentes da Akamai Guardicore Segmentation precisarão atualizar seus agentes de ponto de extremidade para se beneficiar dos recursos de acesso. Os clientes do Enterprise Application Access precisarão migrar.

Componentes principais

Que componentes estão incluídos na plataforma?

A plataforma Akamai Guardicore permite a implementação simples e eficiente do modelo Zero Trust por meio de uma combinação totalmente integrada de microsegmentação, ZTNA, firewall DNS e caça a ameaças.

- Microssegmentação: Microssegmentação baseada em agente/sem agente

- ZTNA: acesso rápido e seguro para sua força de trabalho híbrida (antigo Enterprise Application Access)

- MFA: reduza os riscos exigindo a MFA como parte de sua política de microssegmentação

- Firewall de DNS: firewall de DNS de última geração com feeds exclusivos da Akamai (antigo Secure Internet Access)

- Hunt: melhorar a postura de segurança de aplicações e redes por meio da detecção avançada de ameaças e riscos de segurança

Os produtos integrados (Enterprise Application Access, Secure Internet Access) ainda podem ser vendidos como produtos autônomos?

Sim, todos os recursos vendidos como parte da plataforma Akamai Guardicore também podem ser vendidos separadamente. A plataforma contém produtos de portfólio existentes, ao mesmo tempo em que introduz novos recursos integrados que estão disponíveis apenas na plataforma.

Como o ZTNA aprimora a plataforma Zero Trust?

Além da microsegmentação, o Akamai Guardicore também oferece recursos de ZTNA (Zero Trust Network Access). ZTNA é um modelo de segurança que assume Zero Trust, o que significa que nenhum usuário ou dispositivo deve ser confiável por padrão, mesmo que esteja dentro da rede corporativa. Em vez disso, o acesso aos recursos é concedido com base na verificação rigorosa de identidade, postura do dispositivo e outros fatores contextuais. Essa abordagem minimiza o risco de acesso não autorizado e ajuda as organizações a evitar violações de dados e ameaças internas. Os usuários localizados em todo o mundo têm acesso a qualquer tipo de data center, desde totalmente no local até multinuvem híbrida.

Qual é o papel da MFA na plataforma Zero Trust?

A MFA (autenticação multifator) adiciona uma camada extra de proteção, exigindo que os usuários se autentiquem fortemente antes de obter acesso de rede às portas confidenciais em todo o data center. Ao utilizar a MFA, você pode reduzir significativamente o comprometimento de qualquer workloads. Mesmo que os invasores consigam obter credenciais ou acessar um sistema interno, eles ainda precisarão passar por desafios de autenticação adicionais. A MFA não só melhora a segurança, mas também oferece às equipes de segurança maior controle e visibilidade sobre as permissões de acesso. Ao abrir dinamicamente portas de firewall com base em solicitações autenticadas, você pode garantir que apenas indivíduos autorizados possam acessar recursos específicos.

O que é o Akamai Hunt e como ele se integra à plataforma?

O Akamai Hunt é um serviço de segmentação adaptável projetado para melhorar a postura de segurança do cliente ao longo do tempo e permitir que ele responda efetivamente a ameaças e riscos emergentes.

Como funciona a microssegmentação dentro da plataforma Zero Trust?

Um dos principais componentes da Plataforma Akamai Guardicore é a microssegmentação. Tradicionalmente, a segurança de rede conta com defesas baseadas em perímetro que se concentram na proteção dos limites externos da rede. No entanto, à medida que as ciberameaças evoluem, fica cada vez mais claro que as defesas de perímetro não são mais suficientes para se proteger contra ataques sofisticados. A microssegmentação tem uma abordagem diferente dividindo a rede em segmentos menores e mais gerenciáveis e aplicando políticas de segurança a cada segmento com base no princípio do privilégio mínimo. Essa abordagem granular à segurança garante que, mesmo se um segmento for comprometido, o restante da rede permanecerá protegido. Com o Guardicore Segmentation, cada ativo é protegido, incluindo data centers locais, instâncias de nuvem, sistemas operacionais legados, dispositivos de Internet das coisas, clusters de Kubernetes e muito mais, sem precisar trocar de console.

Quais são alguns dos novos recursos de segmentação introduzidos na plataforma Akamai Guardicore?

A plataforma Akamai Guardicore apresenta vários novos recursos de microssegmentação que simplificarão os fluxos de trabalho e aumentarão a resiliência cibernética. Para garantir que apenas usuários autenticados possam acessar determinados recursos, o novo recurso MFS adiciona um nível extra de proteção a cada regra de segmentação. A Política essencial fornece regras globais que simplificam a segurança da rede. Por fim, os locais de trabalho oferecem políticas específicas para locais ou divisões para simplificar a segmentação de vários locais.

Akamai Guardicore Access

O Akamai Guardicore Access combina recursos de microsegmentação e ZTNA em uma solução unificada para pontos de extremidade que fornece uma política única para acesso e segmentação de usuários a aplicações. Ele oferece visibilidade abrangente de ponta a ponta, do usuário ao nível da workload, controlo de acesso a aplicações baseado em identidade para usuários, independentemente de onde estejam localizados, e acesso a aplicações com segmentação real de pontos de extremidade.

Por que um cliente precisa de acesso e segmentação?

O acesso e a microsegmentação reforçam os princípios básicos da segurança Zero Trust, em que todas as entidades são consideradas não confiáveis, o acesso com privilégios mínimos é imposto e a segurança é monitorada continuamente. Atualmente, as empresas implantam e gerenciam essas soluções pontuais diferentes. Isso cria complexidade e sobrecarga operacional, o que pode atrasar a transição da empresa para o Zero Trust.

O Akamai Guardicore Access combina microssegmentação e ZTNA em uma solução unificada que oferece um plano de política único para acesso e segmentação de aplicações. Ela proporciona visibilidade completa de ponta a ponta, desde o nível do usuário até a workload, controle de acesso a aplicações baseado em identidade para usuários, independentemente de onde estejam localizados, e acesso a aplicações com verdadeira segmentação de pontos de extremidade.

Como o Akamai Guardicore funciona de forma diferente do ZTNA e dos firewalls de última geração?

O ZTNA e a microssegmentação são os dois principais produtos para qualquer organização que queira migrar para uma arquitetura Zero Trust. Dependendo de sua prioridade de segurança, uma empresa normalmente inicia uma transformação com um ou outro. Com uma plataforma Zero Trust unificada, as empresas podem começar com qualquer uma das soluções, mas, ao longo do tempo, elas obtêm benefícios de um único agente, console e política. Isso reduz a complexidade do gerenciamento de soluções diferentes e acelera o tempo necessário para chegar a uma arquitetura Zero Trust.

Especificamente para o ZTNA, os clientes podem implantar o ZTNA e usar firewalls de última geração para segmentar suas redes e workloads internas. No entanto, essa é uma abordagem complexa e ineficiente. Uma solução unificada de ZTNA e microssegmentação oferece uma abordagem mais simples e segura e aborda alguns dos desafios enfrentados pelas empresas ao implantar o ZTNA.

Em primeiro lugar, muitas organizações não têm uma visão completa das aplicações de negócios que estão usando, e quanto maior a organização, maior o desafio. A rotulagem por microssegmentação permite que um cliente descubra rapidamente as aplicações privadas que ele tem e quem as está acessando.

Em segundo lugar, depois que criam uma política de acesso a aplicações, com o ZTNA por conta própria, eles precisariam garantir que as aplicações estejam acessíveis, o que significa editar regras de firewall. Com a solução unificada, depois que uma política de acesso é criada, com um único clique, uma política de microssegmentação é criada instantaneamente.

Por fim, a solução unificada fornece visibilidade de todo o caminho, desde o dispositivo do usuário até a aplicação e até mesmo o nível de processo da aplicação. Essa visibilidade completa permite que as equipes de rede investiguem e resolvam rapidamente quaisquer problemas de acesso a aplicações.

Qual é o valor agregado da instalação de um agente em meus pontos de extremidade?

Apenas um agente pode fornecer segmentação Zero Trust aos seus pontos de extremidade, protegendo-os contra ransomware limitando o tráfego de pontos de extremidade, bem como aplicando políticas de acesso com base na postura de segurança do dispositivo.

Qual é a diferença entre o Guardicore Access e os recursos de segmentação baseados em identidade existentes no Akamai Guardicore Segmentation?

Com a segmentação baseada em identidade existente, os clientes podem criar regras de acesso com base em grupos de usuários do Active Directory para fornecer acesso granular por usuário às aplicações. O Active Directory precisa ser registrado no Akamai Guardicore para recuperar informações de grupo e usuário. Feito isso, os administradores de segurança podem criar um grupo com base em um ou mais grupos do Active Directory.

Com o ponto de extremidade unificado, o Guardicore Access utiliza todos os recursos da solução ZTNA independente da Akamai que pode se integrar a qualquer provedor de identidade moderno. Além disso, ele inclui recursos adicionais de ZTNA, como postura do dispositivo, acesso baseado em contexto e assim por diante.

Qual é a diferença entre os recursos do Akamai Enterprise Application Access e o Guardicore Access?

Os clientes agora podem aproveitar todos os recursos do Enterprise Application Access no Guardicore Access. Por enquanto, parte da instalação e configuração iniciais será feita no portal existente do Enterprise Application Access, enquanto o trabalho diário terá suporte por meio do Guardicore Access.

Por que o ZTNA é considerado mais seguro do que a VPN para acesso remoto seguro?

O Zero Trust Network Access (ZTNA) e as VPNs (Virtual Private Networks) são ferramentas projetadas para acesso remoto seguro, mas têm diferenças significativas em sua abordagem de segurança. O ZTNA é geralmente considerado mais avançado e seguro em comparação com VPNs tradicionais. Veja por quê:

- Abordagem Zero Trust: o ZTNA é baseado na abordagem Zero Trust "nunca confie, sempre verifique": nenhum usuário ou dispositivo é confiável por padrão, independentemente de sua localização. O acesso é concedido com base em uma combinação de identidade, contexto e política. Em contraste, as VPNs geralmente concedem acesso com base na localização da rede, potencialmente expondo a rede a ameaças quando um usuário é conectado.

- Controle de acesso granular: o ZTNA fornece controle granular sobre quais aplicações e recursos os usuários podem acessar. Isso resulta em uma postura mais segura e mitigou o escopo do ataque caso ocorra comprometimento ou vulnerabilidade. As VPNs, por outro lado, geralmente fornecem amplo acesso à rede, aumentando o risco se um usuário ou dispositivo for comprometido.

- Visibilidade e monitoramento aprimorados: o ZTNA permite melhor visibilidade do comportamento do usuário e dos padrões de acesso. Isso facilita o monitoramento proativo e a resposta rápida às ameaças de segurança. As VPNs geralmente oferecem monitoramento menos detalhado, dificultando a detecção e a resposta a incidentes de segurança.

Como os clientes podem habilitar o Guardicore Access?

O Guardicore Access é um módulo complementar licenciado separadamente. No entanto, os clientes podem testar os recursos por 60 dias gratuitamente. Uma vez ativado, os clientes precisam implantar o conector de acesso, integrar o acesso ao provedor de identidade e aos serviços de diretório e configurar as políticas de acesso a aplicações.

Firewall de DNS

O que é o firewall de DNS do Guardicore?

O firewall de DNS analisa todas as consultas de DNS da sua organização em relação a uma biblioteca de inteligência contra ciberameaças continuamente atualizada, bloqueia conexões de alto risco e detecta outros tipos de atividades mal-intencionadas. Isso impede a infecção do dispositivo, bem como os esforços para usar o DNS de forma mal-intencionada para comando e controle e exfiltração de dados durante ataques.

Que tipos de ameaças o firewall de DNS bloqueia?

O firewall de DNS bloqueia uma variedade de ameaças, incluindo domínios de malware, ataques de phishing, ransomware e outras atividades mal-intencionadas que são reconhecidas por meio de consultas de DNS. Ele usa inteligência contra ciberameaças continuamente atualizada para manter a eficácia contra ameaças novas e emergentes.

Como o firewall de DNS Guardicore se destaca dos concorrentes?

Utilizando nossa reputação como líder em entrega de conteúdo, a Akamai tem ampla visibilidade do tráfego global da Web e também é um dos maiores provedores de DNS do mundo.

Também agregamos dados de registro abrangentes de todas as nossas linhas de produtos, fornecendo visibilidade adicional das ameaças emergentes em escala global. Nossos pesquisadores de elite em segurança e aprendizado de máquina combinam nossos próprios dados internos com pesquisas do Grupo de inteligência de segurança da Akamai, inteligência contra ciberameaças de terceiros e informações públicas para criar um amplo feed de inteligência contra ciberameaças baseado em nuvem.

As vantagens adicionais incluem:

- Proteção de DNS em todos os lugares: o uso do agente Akamai Guardicore Segmentation nos permite proteger ativos em todos os lugares.

- Proteção contra ataques altamente sofisticados: para burlar as ferramentas de segurança de DNS, o malware geralmente usa servidores de nomes de DNS do cliente para seu domínio, evitando, assim, ser detectado pelo servidor de nomes de DNS de segurança de DNS. O agente Akamai Guardicore que analisa todo o tráfego de rede pode detectar solicitações de domínio mal-intencionadas endereçadas a qualquer servidor de nomes de DNS.

Como o firewall de DNS e a microssegmentação funcionam juntos?

Quando combinados, o firewall de DNS e a microsegmentação oferecem uma abordagem de segurança em várias camadas. O firewall de DNS bloqueia solicitações de DNS mal-intencionadas, interrompendo muitas ameaças antes que elas consigam se espalhar, enquanto a microssegmentação isola ativos críticos, portanto, mesmo que exista uma violação, ela está contida na única workload e não se espalha lateralmente para continuar infectando outros ativos.

IA generativa: recursos e segurança do produto

Como a Akamai utiliza a IA para o Zero Trust?

Muitos aspectos da implementação eficaz do Zero Trust podem ser simplificados com o uso de IA. Aqui estão algumas maneiras pelas quais a plataforma Akamai Guardicore está utilizando a IA:

- Comunicação fácil com sua rede: por meio do uso de IA, a plataforma Akamai Guardicore permite que seus usuários se comuniquem com seus registros de rede usando linguagem natural para ajudar a acelerar os esforços de conformidade e a atividade de resposta a incidentes com prazo limitado.

- Rotulagem por IA: a criação da política Zero Trust exige que o profissional tenha um inventário preciso de cada ativo que é responsável por proteger. Isso começa com a rotulagem: uma tarefa notoriamente difícil, manual e demorada. A plataforma Akamai Guardicore usa a IA para examinar o comportamento desses ativos e sugerir rótulos. Essas sugestões vêm com uma pontuação de confiabilidade e uma explicação para a escolha do rótulo.

- Consultas por IA: o Osquery é uma ferramenta avançada integrada ao cliente Zero Trust da Akamai. Ele permite que as empresas façam perguntas que extraiam respostas de todos os ativos protegidos em seu ambiente. A única desvantagem é que fazer essas perguntas requer uma sintaxe específica semelhante ao SQL. A maioria dos CISOs sabe o que precisa perguntar, mas não conhece a sintaxe necessária. A plataforma Akamai Guardicore utiliza IA para traduzir linguagem natural em consultas, para que mesmo os profissionais de segurança menos técnicos possam obter respostas rapidamente. Isso é especialmente útil em avaliações de vulnerabilidades, como para determinar se e como é possível estar vulnerável a um exploit como o Log4j.

- Política de IA: a aplicação da política é o objetivo final quando se trata de Zero Trust, mas saber exatamente o que aplicar é difícil. Em uma extremidade do espectro estão regras excessivamente permissivas que geralmente permitem tráfego indesejado. Por outro lado, está a política que realmente impede o tráfego necessário e interrompe os negócios. A IA pode ser utilizada para sugerir apenas a política certa, considerando seus padrões de tráfego exclusivos.

Como a IA generativa pode ser usada na rotulagem?

A rotulagem é a espinha dorsal da segmentação baseada em software. O problema é que muitas organizações não têm uma única fonte de dados com um conjunto completo e atualizado de metadados de servidor, o que é necessário para garantir a rotulagem correta e, por extensão, garantir a aplicação correta de uma política de segurança abrangente.

Para resolver isso, estamos introduzindo um recurso de rotulagem de IA. Ele utiliza recursos de IA generativa para sugerir rótulos apropriados com base nas comunicações de processo identificadas pela solução. O modelo de linguagem grande (LLM) utilizado aqui foi treinado para reconhecer prompts em inglês de conversação e identificará a identidade mais provável de máquinas que estão executando aplicações comerciais, como Active Directory, produtos SAP, Splunk e muito mais. Em seguida, ele sugerirá rótulos de aplicação e função para essa máquina.

O que é o Guardicore Copilot?

O Guardicore Copilot é um chatbot generativo alimentado por IA que atuará como um especialista integrado em segmentação e Zero Trust, bem como um consultor interno de segurança cibernética. Impulsionado pelo desejo de nossos clientes de usar linguagem natural para consultar suas redes, acelerar tarefas manuais e ter algo que possa aconselhá-los com base nas práticas recomendadas, o Copilot visa fornecer recursos em duas áreas principais: Acelerar as operações e fornecer suporte.

Como evitar que o Copilot se alucine?

Há duas estratégias que usamos:

- estamos alimentando o prompt do LLM com informações atualizadas que são específicas do ambiente do cliente, para garantir que ele forneça informações relevantes com base no prompt de entrada.

- O LLM retorna respostas em um formato rigoroso que adere a um esquema bem definido que pode ser validado. Em seguida, antes de compartilhar a resposta com o usuário, validamos o formato e o conteúdo da resposta em relação ao esquema e ao contexto do ambiente do cliente (rótulos, ativos entre outros).

O Guardicore AI (Copilot) pode receber consultas e instruções em outros idiomas além do inglês?

Por ora, não.

O uso da IA está mudando os tipos de ataques que as organizações enfrentam?

Não, a IA não está mudando os tipos de ataques que as organizações enfrentam. Malware e ransomware continuam sendo as ameaças mais comuns. Mas a IA permite que os invasores automatizem e multipliquem drasticamente seus esforços para que possam realizar ataques mais rapidamente, com maior precisão e, o mais importante, em uma escala muito maior.

Como a Akamai garante a segurança de seus recursos de IA generativa?

A IA chegou às mãos de invasores e defensores ao mesmo tempo. Isso deve nos beneficiar de forma realista, os defensores, pois não estamos sendo pegos desprevenidos com essa tecnologia. É melhor (e, na verdade, mais seguro) adotar a IA em vez de ignorá-la.

Para isso, a Akamai está seguindo diretrizes estabelecidas de governos e fornecedores líderes, bem como compartilhando práticas recomendadas, mas é importante observar que, neste momento, não há um padrão de conformidade para IA (como SOC 2 para SaaS).

Que modelos de IA e dados de treinamento a Akamai usou para o assistente de IA e rotulagem de IA?

Estamos utilizando a infraestrutura do Azure OpenAI, que oferece instâncias dedicadas gerenciadas dos LLMS do OpenAI. Em seguida, treinamos esses modelos internamente. O prompt do LLM é alimentado com informações atualizadas que são específicas do ambiente do cliente para garantir que ele forneça informações relevantes com base no prompt de entrada.

Quando um cliente faz uma pergunta ao Akamai Guardicore AI, onde esses dados acabam sendo armazenados?

As consultas dos clientes são armazenadas exclusivamente na infraestrutura de nuvem SaaS da Akamai Guardicore, assim como qualquer outro dado do cliente. O texto também é processado localmente.

Que tipos de dados o Akamai Guardicore AI é capaz de acessar? Apenas logs de rede e configurações da máquina ou arquivos reais, como documentos entre outros?

O Copilot tem acesso às APIs da Akamai Guardicore, como ativos, rótulos entre outros.

O Copilot pode aplicar regras automaticamente? Ou apenas sugere regras que devem estar em vigor?

Como assistente de IA, o Copilot recupera apenas informações e sugere alterações. Ele não aplica alterações por conta própria. A aplicação de políticas continua sendo a principal responsabilidade do usuário.

Por quanto tempo o histórico de bate-papo é armazenado? E como esses dados serão usados?

Estamos armazenando o histórico de bate-papo por 180 dias. O histórico de bate-papo é armazenado principalmente para permitir que os usuários voltem às conversas que tiveram com o Copilot no passado, mas também estamos usando o histórico de bate-papo para monitorar e melhorar o desempenho do Copilot.

O serviço Akamai Hunt usa IA para detectar anomalias. O Akamai Guardicore Copilot também pode fazer isso?

Atualmente, a detecção de anomalias impulsionada por IA é um serviço disponível apenas para os clientes do Akamai Hunt.

Em que o Copilot se diferencia de todos os outros bots de IA?

O Copilot é especializado em cibersegurança e, especificamente, no uso da plataforma Akamai Guardicore para proteger sua rede.

Integração e compatibilidade

A plataforma pode se integrar facilmente à minha infraestrutura existente?

A plataforma Akamai Guardicore foi projetada para se integrar perfeitamente à infraestrutura de TI existente. Ela oferece suporte uma ampla variedade de ambientes, incluindo configurações de nuvem, no local e híbridas, garantindo flexibilidade e facilidade de implantação.

A plataforma pode ser usada em vários ambientes de nuvem?

A plataforma Akamai Guardicore pode ser usada em ambientes IaaS em todos os ambientes de nuvem e, no momento, pode ser usada em ambientes PaaS em implantações do Azure.

Quais são as limitações conhecidas do agente unificado?

- A integração é relevante apenas para clientes SaaS.

- Atualmente, aplicações sem cliente não têm suporte.