Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Le Zero Trust exige l'adhésion à ses principes fondamentaux : traiter toutes les entités comme non fiables par défaut, appliquer l'accès au moindre privilège et maintenir une surveillance complète de la sécurité.

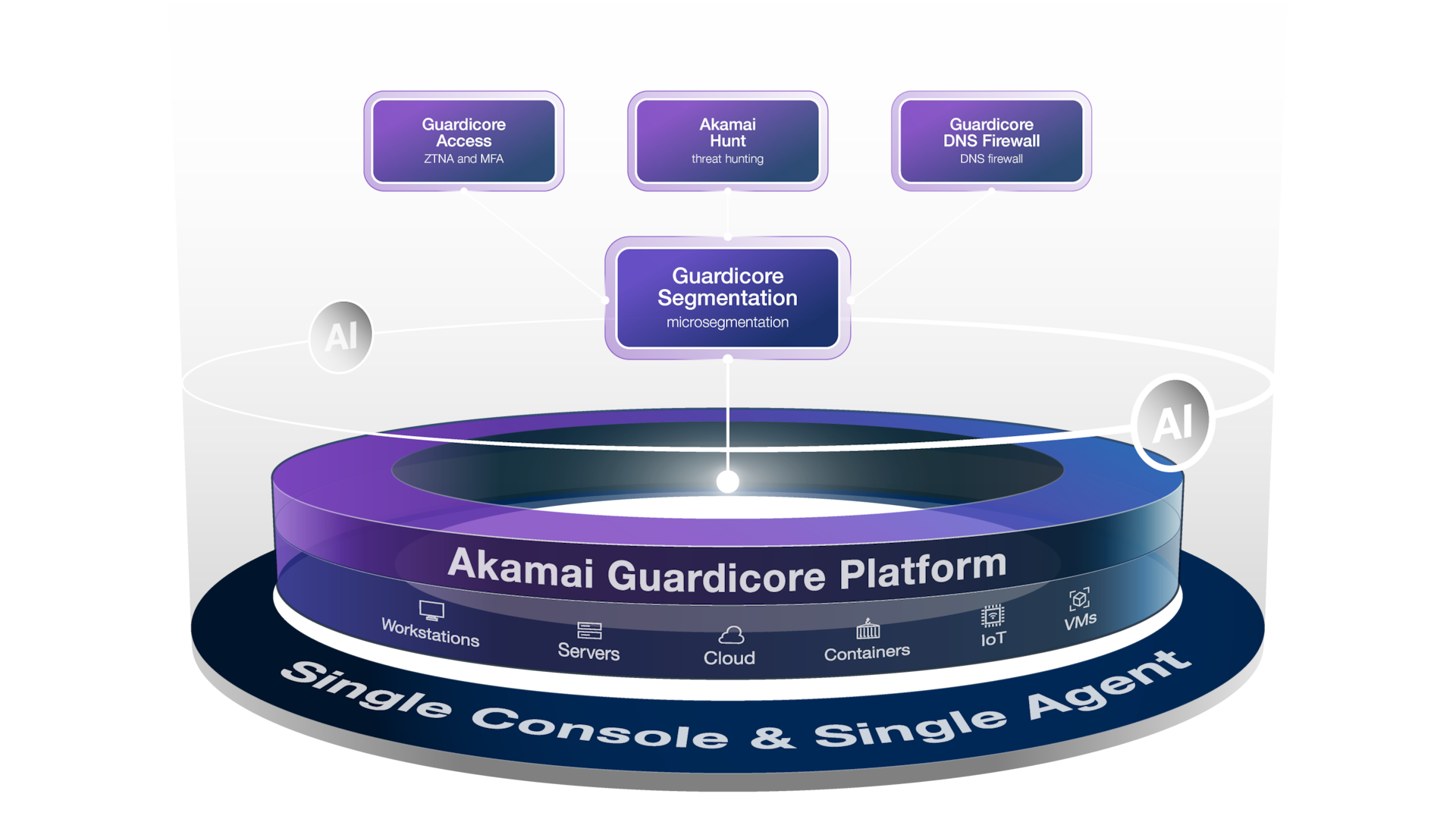

Une plateforme Zero Trust permet de mettre en place la sécurité Zero Trust de manière simple et efficace grâce à une combinaison entièrement intégrée de microsegmentation, de ZTNA, d'authentification multifactorielle, de pare-feu DNS et de recherche de menaces.

Quelle est la définition d'Akamai d'une plateforme Zero Trust ? Quels sont les composants de cette plateforme ?

La plateforme Akamai Guardicore combine nos capacités de microsegmentation, de Zero Trust Network Access (ZTNA), de pare-feu DNS et de détection des menaces gérées. Ensemble, ces composants offrent aux entreprises une solution unique pour adhérer aux principes fondamentaux de l'approche Zero Trust, notamment le traitement de toutes les entités comme étant non fiables par défaut, l'application de l'accès au moindre privilège et le maintien d'une surveillance complète de la sécurité.

Pourquoi placer la microsegmentation, ZTNA, MFA, le pare-feu DNS et la détection de menaces dans une plateforme Zero Trust unique ?

Les analystes ont prédit que les entreprises rechercheraient des solutions plus intégrées auprès d'un seul fournisseur plutôt que de continuer à acheter et à gérer plusieurs produits de manière ponctuelle. En intégrant la microsegmentation, ZTNA, MFA, le pare-feu DNS et la détection de menaces dans une seule plateforme, les clients bénéficient de la première offre unifiée de ZTNA et de microsegmentation sur le marché. Cette offre fournit des solutions de pointe du nord au sud et d'est en ouest, combinées à une visibilité de bout en bout et à des capacités optimisées par l'IA. Nous pensons que cette combinaison de solutions aidera les entreprises à réduire leur surface d'attaque et à réduire le risque de violation de données en vérifiant chaque demande d'accès, quelle que soit son origine.

Quelle est la principale différence entre la nouvelle plateforme Zero Trust et le portefeuille de produits actuel ?

Contrairement à la situation actuelle où chaque produit est cloisonné, la nouvelle plateforme Akamai Guardicore consolide plusieurs fonctionnalités en un seul agent et une seule console, ce qui facilite vos efforts de configuration et de maintenance tout en offrant une visibilité claire de bout en bout, ce qui vous permet de mieux gérer vos stratégies d'accès et de microsegmentation.

Comment la plateforme Zero Trust contribue-t-elle à la stratégie de sécurité globale d'une entreprise ?

La plateforme Akamai Guardicore permet de mettre en place la sécurité Zero Trust de manière simple et efficace grâce à une combinaison entièrement intégrée de microsegmentation, de ZTNA, d'authentification multi-facteurs, de pare-feu DNS et de recherche de menaces. Les analystes prévoient que les acheteurs de la solution Zero Trust seront plus susceptibles, dans un avenir proche, d'acheter auprès d'un seul fournisseur que de continuer à acheter et à gérer plusieurs produits de manière ponctuelle. La plateforme Akamai Guardicore fait plus que cela. Lorsque vous travaillez sur une plateforme unique et un agent unifié, vous pouvez déployer, gérer et réagir plus rapidement.

Qu'est-ce qui différencie la plateforme Akamai Guardicore des autres solutions de sécurité/plateformes Zero Trust ?

La plateforme Akamai Guardicore est la première solution ZTNA et de microsegmentation unifiée du marché. Elle offre à la fois des solutions de sécurité de pointe du nord au sud et d'est en ouest, une visibilité de bout en bout et des fonctionnalités optimisées par l'IA.

Quels sont les avantages de l'approche Zero Trust pour mon entreprise ?

L'approche Zero Trust minimise la surface d'attaque et réduit le risque de violation de données en vérifiant chaque demande d'accès, quelle que soit son origine. Elle garantit que seuls les utilisateurs et les terminaux authentifiés et autorisés peuvent accéder à votre réseau et à vos ressources, offrant ainsi un niveau de sécurité plus élevé.

Qui sont les clients cibles de cette plateforme Zero Trust ?

Les clients cibles de la plateforme Akamai Guardicore sont toutes les entreprises qui disposent d'une vaste surface d'attaque et cherchent à atteindre le niveau Zero Trust, à réduire le risque de ransomware et à se conformer aux directives.

Comment cette plateforme aide-t-elle les clients à faire face à l'augmentation de l'exploitation « zero day » et « one day » ?

Lorsqu'une vulnérabilité est annoncée, il s'agit d'une course contre la montre pour identifier et protéger les systèmes potentiellement compromis. Il a déjà été démontré que la plateforme, et en particulier le module de segmentation, dispose de fonctionnalités de « cloisonnement » des systèmes potentiellement compromis, empêchant ainsi toute communication avec ces systèmes jusqu'à l'émission d'un correctif ou l'élaboration d'un autre correctif. Mais cela n'a toujours pas résolu le problème de trouver rapidement tous ces systèmes compromis. La plateforme résout désormais ce problème grâce à notre chatbot basé sur l'IA, qui, dans une seule requête, peut faire apparaître toutes les machines de communication de votre environnement qui peuvent être vulnérables, ce qui permet aux équipes de sécurité de créer et d'appliquer rapidement une règle pour protéger ces machines avant que la vulnérabilité ne puisse être exploitée.

Qu'est-ce qui va changer pour nos clients actuels ?

La plateforme Akamai Guardicore est votre nouveau partenaire pour la transition Zero Trust. La plateforme comprend la solution de microsegmentation leader du secteur d'Akamai, des fonctionnalités de contrôle d'accès, un pare-feu DNS et bien plus encore. Il vous suffit de mettre à jour vos agents pour prendre en charge ces nouvelles fonctionnalités.

Les clients actuels d'Akamai Guardicore Segmentation devront mettre à niveau leurs agents de point de terminaison pour bénéficier des fonctionnalités d'accès. Les clients Enterprise application Access devront migrer.

Composants principaux

Quels sont les composants inclus dans la plateforme ?

La plateforme Akamai Guardicore permet de mettre en place la sécurité Zero Trust de manière simple et efficace grâce à une combinaison entièrement intégrée de microsegmentation, de Zero Trust Network Access, de pare-feu DNS et de recherche des menaces.

- Microsegmentation : Microsegmentation basée sur des agents/sans agent

- ZTNA : Accès rapide et sécurisé pour votre personnel hybride (anciennement Enterprise application Access)

- Authentification multifactorielle : Limitez les risques en exigeant l'authentification multifactorielle dans le cadre de votre règle de microsegmentation

- Pare-feu DNS : Pare-feu DNS de pointe avec flux Akamai uniques (anciennement Secure Internet Access)

- Hunt : Améliorez la sécurité des applications et du réseau grâce à la détection avancée des menaces et des risques de sécurité

Les produits intégrés (Enterprise application Access, Secure Internet Access) peuvent-ils toujours être vendus en tant que produits autonomes ?

Oui, toutes les fonctionnalités vendues dans le cadre de la plateforme Akamai Guardicore peuvent également être vendues séparément. La plateforme contient des produits de portefeuille existants, tout en introduisant de nouvelles fonctionnalités intégrées qui sont uniquement disponibles dans la plateforme.

Comment le ZTNA met-il en avant sa plateforme Zero Trust ?

Outre la microsegmentation, la plateforme Akamai Guardicore offre également des fonctionnalités ZTNA (Zero Trust Network Access). ZTNA est un modèle de sécurité qui repose sur le Zero Trust, ce qui signifie qu'aucun utilisateur ou terminal ne doit être approuvé par défaut, même s'il se trouve à l'intérieur du réseau de l'entreprise. Au lieu de cela, l'accès aux ressources est accordé sur la base d'une vérification stricte de l'identité, de la posture du terminal et d'autres facteurs contextuels. Cette approche minimise le risque d'accès non autorisé et aide les entreprises à prévenir les violations de données et les menaces internes. Les utilisateurs du monde entier ont accès à n'importe quel type de centre de données, qu'il s'agisse d'un centre entièrement sur site ou d'un multicloud hybride.

Quel est le rôle de l'authentification multifactorielle dans la plateforme Zero Trust ?

L'authentification multifactorielle (MFA) ajoute une couche de protection supplémentaire en exigeant des utilisateurs qu'ils s'authentifient fortement avant d'obtenir un accès réseau aux ports sensibles de votre centre de données. En tirant parti de l'authentification multifactorielle, vous pouvez réduire de manière significative les compromis entre les charges de travail. Même si les pirates parviennent à obtenir des informations d'identification ou à accéder à un système interne, ils doivent malgré tout relever d'autres défis en matière d'authentification. Non seulement l'authentification multifactorielle améliore la sécurité, mais elle offre également aux équipes de sécurité un contrôle et une visibilité accrus sur les autorisations d'accès. En ouvrant dynamiquement des ports de pare-feu en fonction des demandes authentifiées, vous pouvez vous assurer que seules les personnes autorisées peuvent accéder à des ressources spécifiques.

Qu'est-ce qu'Akamai Hunt et comment s'intègre-t-il à la plateforme ?

Akamai Hunt est un service de segmentation adaptative conçu pour améliorer la stratégie de sécurité du client au fil du temps et lui permettre de réagir efficacement aux menaces et risques émergents.

Comment fonctionne la microsegmentation au sein de la plateforme Zero Trust ?

La microsegmentation est l'un des composants clés de la plateforme Akamai Guardicore. Traditionnellement, la sécurité du réseau reposait sur des défenses périmétriques qui se concentraient sur la sécurisation des limites extérieures du réseau. Cependant, avec l'évolution des cybermenaces, il est de plus en plus évident que les défenses périmétriques ne suffisent plus à se protéger contre les attaques sophistiquées. La microsegmentation adopte une approche différente en divisant le réseau en segments plus petits et plus faciles à gérer, et en appliquant des règles de sécurité à chaque segment basées sur le principe du moindre privilège. Cette approche granulaire de la sécurité garantit que même si un segment est compromis, le reste du réseau est protégé. Avec Guardicore Segmentation, chaque ressource est protégée, y compris les centres de données sur site, les instances de cloud, les anciens systèmes d'exploitation, les terminaux IoT, les clusters Kubernetes et bien plus encore, sans jamais avoir à changer de console.

Quelles sont les nouvelles fonctionnalités de segmentation introduites dans la plateforme Akamai Guardicore ?

La plateforme Akamai Guardicore introduit plusieurs nouvelles fonctionnalités de microsegmentation qui rationalisent les flux de travail et améliorent la cyber-résilience. Afin de garantir que seuls les utilisateurs authentifiés peuvent accéder à certaines ressources, la nouvelle fonctionnalité de segmentation multifactorielle ajoute un niveau de protection supplémentaire à chaque règle de segmentation. Essential Policy fournit des règles mondiales qui simplifient la sécurité du réseau. Enfin, les sites de travail proposent des règles spécifiques aux sites ou divisions afin de simplifier la segmentation multisite.

Akamai Guardicore Access

Akamai Guardicore Access combine la microsegmentation et le ZTNA dans une solution de point de terminaison unifiée qui fournit une règle unique pour l'accès des utilisateurs aux applications et pour la segmentation. Cette solution offre une visibilité complète de bout en bout, du niveau de l'utilisateur à celui de la charge de travail, un contrôle d'accès aux applications basé sur l'identité pour les utilisateurs, quel que soit l'endroit où ils se trouvent, et un accès aux applications avec une véritable segmentation des points de terminaison.

Pourquoi un client a-t-il besoin à la fois d'un accès et d'une segmentation ?

Le ZTNA et la microsegmentation appliquent les principes de base de la sécurité Zero Trust : toutes les entités ne sont pas fiables, l'accès au moindre privilège est appliqué et la sécurité est surveillée en permanence. Actuellement, les entreprises déploient et gèrent ces solutions ponctuelles disparates. Cette situation engendre une complexité et des frais généraux opérationnels qui peuvent retarder la transition d'une entreprise vers l'approche Zero Trust.

Akamai Guardicore Access combine la microsegmentation et le ZTNA dans une solution unifiée qui fournit un programme de règle unique pour l'accès aux applications et la segmentation. Cette solution offre une visibilité complète de bout en bout, du niveau de l'utilisateur à celui de la charge de travail, un contrôle d'accès aux applications basé sur l'identité pour les utilisateurs, quel que soit l'endroit où ils se trouvent, et un accès aux applications avec une véritable segmentation des points de terminaison.

En quoi Akamai Guardicore fonctionne-t-il différemment de ZTNA et des pare-feux de nouvelle génération ?

ZTNA et la microsegmentation sont les deux produits clés pour toute entreprise qui souhaite passer à une architecture Zero Trust. En fonction de sa priorité de sécurité, une entreprise commence normalement une transformation avec l'une ou l'autre. Avec une plateforme Zero Trust unifiée, les entreprises peuvent commencer avec l'une ou l'autre solution, mais au fil du temps, elles bénéficient d'un agent, d'une console et d'une règle uniques. Cela réduit la complexité liée à la gestion de solutions disparates et accélère le temps nécessaire à l'adoption d'une architecture Zero Trust.

Spécifiquement pour ZTNA, les clients peuvent déployer ZTNA et utiliser des pare-feux de nouvelle génération pour segmenter leurs réseaux internes et leurs charges de travail. Cependant, il s'agit d'une approche complexe et inefficace. Une solution ZTNA et de microsegmentation unifiée offre une approche plus simple et plus sécurisée, et elle résout certains des défis auxquels les entreprises sont confrontées lors du déploiement de ZTNA.

Tout d'abord, de nombreuses entreprises n'ont pas une vue d'ensemble complète des applications métiers qu'elles utilisent, et plus l'entreprise est grande, plus le défi est grand. L'étiquetage de microsegmentation permet à un client de découvrir rapidement les applications privées dont il dispose et qui y accède.

Ensuite, une fois qu'il a créé une règle d'accès aux applications, ZTNA étant seul, il doit s'assurer que les applications sont accessibles, ce qui implique de modifier les règles de pare-feu. Avec la solution unifiée, une fois qu'une règle d'accès est créée, une règle de microsegmentation est créée instantanément en un seul clic.

Enfin, la solution unifiée offre une visibilité sur l'ensemble du chemin, du terminal de l'utilisateur jusqu'à l'application, et même jusqu'au niveau du processus de l'application. Cette visibilité de bout en bout permet aux équipes réseau d'étudier et de résoudre rapidement les problèmes d'accès aux applications.

Quelle est la valeur ajoutée de l'installation d'un agent sur mes points de terminaison ?

Seul un agent peut fournir à vos points de terminaison une segmentation Zero Trust, les protégeant contre les ransomware en limitant le trafic sur les points de terminaison et en appliquant des règles d'accès en fonction de la position de sécurité du terminal.

Quelle est la différence entre Guardicore Access et les capacités de segmentation basées sur l'identité existantes dans Akamai Guardicore Segmentation ?

Grâce à la segmentation basée sur les identités existante, les clients peuvent créer des règles d'accès basées sur des groupes d'utilisateurs Active Directory afin de fournir un accès granulaire par utilisateur aux applications. Active Directory doit être enregistré auprès d'Akamai Guardicore pour récupérer les informations sur les groupes et les utilisateurs. Une fois cette opération effectuée, les administrateurs de sécurité peuvent créer un groupe basé sur un ou plusieurs groupes Active Directory.

Avec le point de terminaison unifié, Guardicore Access exploite toutes les fonctionnalités de la solution ZTNA autonome d'Akamai qui peut s'intégrer à n'importe quel fournisseur d'identité moderne. En outre, il inclut des fonctionnalités Zero Trust Network Access supplémentaires, telles que la posture du terminal, l'accès contextuel, etc.

Quelle est la différence entre les fonctionnalités Akamai Enterprise Application Access et Guardicore Access ?

Les clients peuvent désormais profiter de toutes les fonctionnalités d'Enterprise Application Access dans Guardicore Access. Pour le moment, une partie de la configuration initiale sera effectuée dans le portail Enterprise Application Access existant, tandis que le travail quotidien sera pris en charge via Guardicore Access.

Pourquoi ZTNA est-il considéré comme plus sécurisé que le VPN pour un accès à distance sécurisé ?

Zero Trust Network Access (ZTNA) et les réseaux privés virtuels (VPN) sont tous deux des outils conçus pour un accès distant sécurisé, mais leur approche de la sécurité est très différente. Le ZTNA est généralement considéré comme plus avancé et plus sécurisé que les VPN traditionnels. Voici pourquoi :

- Approche Zero Trust : ZTNA est basé sur l'approche Zero Trust « ne jamais faire confiance, toujours vérifier » : aucun utilisateur ou terminal n'est approuvé par défaut, quel que soit son emplacement. L'accès est accordé en fonction d'une combinaison d'identité, de contexte et de règle. En revanche, les VPN accordent généralement un accès en fonction de l'emplacement du réseau, ce qui peut exposer le réseau à des menaces une fois qu'un utilisateur est connecté.

- Contrôle d'accès granulaire : ZTNA offre un contrôle granulaire des applications et des ressources auxquelles les utilisateurs peuvent accéder. Il en résulte une posture plus sécurisée et une portée d'attaque réduite en cas de compromission ou de vulnérabilité. En revanche, les VPN fournissent souvent un accès étendu au réseau, ce qui augmente le risque si un utilisateur ou un terminal est compromis.

- Visibilité et surveillance améliorées : ZTNA offre une meilleure visibilité sur le comportement des utilisateurs et les modèles d'accès. Cela facilite la surveillance proactive et la réponse rapide aux menaces de sécurité. Les VPN offrent généralement une surveillance moins détaillée, ce qui rend plus difficile la détection et la réponse aux incidents de sécurité.

Comment les clients peuvent-ils activer Guardicore Access ?

Guardicore Access est un module complémentaire sous licence séparée. Cependant, les clients peuvent tester gratuitement ces fonctionnalités pendant 60 jours. Une fois activé, les clients doivent déployer le connecteur Access, intégrer Access avec leur fournisseur d'identité et leurs services d'annuaire, et configurer les règles d'accès aux applications.

pare-feu DNS

Qu'est-ce qu'un pare-feu Guardicore DNS ?

Le pare-feu DNS analyse toutes les requêtes DNS de votre entreprise par rapport à une bibliothèque de renseignements sur les menaces mise à jour en continu, bloque les connexions à haut risque et détecte d'autres types d'activités malveillantes. Cela permet d'éviter les infections des terminaux, ainsi que les efforts visant à utiliser le DNS de manière malveillante pour les commandes, le contrôle et l'exfiltration des données pendant les attaques.

Quels types de menaces le pare-feu DNS bloque-t-il ?

Le pare-feu DNS bloque toute une série de menaces, notamment les domaines de logiciels malveillants, les attaques par hameçonnage, les ransomware et d'autres activités malveillantes reconnues par les requêtes DNS. Il utilise des renseignements actualisés en permanence sur les menaces pour maintenir l'efficacité contre les menaces nouvelles et émergentes.

Comment le pare-feu DNS Guardicore se démarque-t-il de ses concurrents ?

S'appuyant sur notre réputation de leader de la diffusion de contenu, Akamai bénéficie d'une visibilité étendue sur le trafic Web mondial et est également l'un des plus grands fournisseurs de DNS au monde.

Nous regroupons également des données de journaux complètes provenant de toutes nos gammes de produits, offrant ainsi une visibilité supplémentaire sur les menaces émergentes à l'échelle mondiale. Nos chercheurs d'élite en matière de sécurité et d'apprentissage automatique associent nos propres données internes à des recherches menées par le groupe Security Intelligence d'Akamai, des renseignements sur les menaces tiers et des informations publiques pour créer un flux complet de renseignements sur les menaces dans le cloud.

Avantages supplémentaires :

- Une protection DNS partout : L'agent Akamai Guardicore Segmentation nous permet de protéger nos actifs partout.

- Une protection contre les attaques hautement sophistiquées : Pour contourner les outils de sécurité DNS, les logiciels malveillants utilisent souvent les serveurs de noms DNS des clients pour leur domaine, évitant ainsi d'être détectés par le serveur de noms DNS de sécurité DNS. L'agent Guardicore d'Akamai qui analyse tout le trafic réseau peut détecter les requêtes de domaine malveillantes adressées à n'importe quel serveur de noms DNS.

Comment le pare-feu DNS et la microsegmentation fonctionnent-ils ensemble ?

Lorsqu'ils sont combinés, le pare-feu DNS et la microsegmentation offrent une approche de sécurité multicouche. Le pare-feu DNS bloque les requêtes DNS malveillantes, stoppant de nombreuses menaces avant qu'elles ne se propagent, tandis que la microsegmentation isole les ressources critiques. Ainsi, même en cas de violation, elle est contenue dans la charge de travail unique et ne se propage pas latéralement pour continuer à infecter d'autres ressources.

L'IA générative : Caractéristiques et sécurité du produit

Comment Akamai tire-t-il parti de l'IA pour Zero Trust ?

De nombreux aspects d'une mise en œuvre efficace du Zero Trust peuvent être rationalisés avec l'utilisation de l'IA. Voici quelques façons dont la plateforme Akamai Guardicore tire parti de l'IA :

- Communication facile avec votre réseau : Grâce à l'IA, la plateforme Akamai Guardicore permet à ses utilisateurs de communiquer avec leurs journaux réseau en utilisant un langage naturel pour accélérer les efforts de conformité et les activités de réponse aux incidents urgentes.

- Étiquetage basé sur l'IA : La création d'une règle Zero Trust exige que le praticien dispose d'un inventaire précis de chaque ressource qu'il est responsable de protéger. Cela commence par l'étiquetage : une tâche connue pour être difficile, manuelle et chronophage. La plateforme Akamai Guardicore exploite l'IA pour examiner le comportement des ressources et suggérer des étiquettes en conséquence. Ces suggestions sont accompagnées d'un score de confiance et d'une explication quant à la raison pour laquelle l'étiquette a été choisie.

- Requêtes basées sur l'IA : Oschery est un outil puissant intégré au client Zero Trust d'Akamai. Il permet aux entreprises de poser des questions qui tirent des réponses de chaque ressource protégée de leur environnement. Le seul inconvénient est que le fait de poser ces questions nécessite une syntaxe SQL spécifique. La plupart des RSSI savent ce qu'ils doivent demander, mais ne connaissent pas la syntaxe requise. La plateforme Akamai Guardicore utilise l'IA pour traduire le langage naturel en requêtes, de sorte que même un professionnel peu compétent puisse obtenir rapidement des réponses. Ceci est particulièrement utile pour les évaluations de failles de sécurité, par exemple pour déterminer si et comment vous êtes vulnérable à un exploit tel que Log4j.

- Règles basées sur l'IA : L'application de la règle est l'objectif ultime de la fonctionnalité Zero Trust, mais il peut être difficile de savoir exactement quelle règle appliquer. À une extrémité du spectre se trouvent des règles trop permissives qui autorisent souvent le trafic indésirable. À l'autre extrémité, une règle empêche réellement le trafic nécessaire et perturbe l'entreprise. L'IA peut être utilisée pour suggérer la bonne règle en fonction de vos modèles de trafic uniques.

Comment l'IA générative peut-elle être utilisée pour l'étiquetage ?

L'étiquetage est la colonne vertébrale de la segmentation logicielle. Le problème est que de nombreuses entreprises ne disposent pas d'une source de données unique avec un ensemble complet et à jour de métadonnées de serveur, ce qui est nécessaire pour garantir un étiquetage correct et, par extension, pour garantir l'application correcte d'une règle de sécurité complète.

Pour résoudre ce problème, nous lançons une fonction d'étiquetage par IA. Cette nouvelle fonctionnalité exploite les capacités d'IA générative pour suggérer des étiquettes appropriées en fonction des communications de processus identifiées par notre solution. Le modèle linguistique étendu (LLM) utilisé ici a été entraîné pour reconnaître les invites en anglais conversationnel et il identifiera l'identité la plus probable des machines qui exécutent des applications commerciales, telles qu'Active Directory, les produits SAP, Splunk et bien d'autres encore. Il suggère ensuite des étiquettes d'application et de rôle pour cette machine.

Qu'est-ce que Guardicore Copilot ?

Guardicore Copilot est un chatbot alimenté par l'IA générative qui jouera le rôle d'expert en segmentation intégrée et en Zero Trust, et conseiller en cybersécurité interne. Motivé par le désir de nos clients d'utiliser un langage naturel pour interroger leurs réseaux, d'accélérer les tâches manuelles et de disposer d'un outil capable de les conseiller en fonction des meilleures pratiques, Copilot vise à fournir des fonctionnalités dans deux domaines clés : l'accélération des opérations et l'assistance.

Comment empêcher Copilot d'halluciner ?

Nous utilisons deux stratégies :

- Nous fournissons à l'invite LLM des informations à jour spécifiques à l'environnement du client, afin de nous assurer qu'elles fournissent des informations pertinentes en fonction du prompt saisi.

- Le LLM renvoie des réponses dans un format strict qui respecte un schéma bien défini qui peut être validé. Ensuite, avant de partager la réponse avec l'utilisateur, nous validons le format et le contenu de la réponse par rapport au schéma et au contexte de l'environnement du client (étiquettes, ressources, etc.).

Guardicore AI (Copilot) peut-il recevoir des requêtes et des instructions dans d'autres langues que l'anglais ?

Pas pour le moment.

L'utilisation de l'IA modifie-t-elle les types d'attaques auxquelles les entreprises sont confrontées ?

Non, l'IA ne change pas les types d'attaques auxquelles les entreprises sont confrontées. Les logiciels malveillants et les ransomware restent les menaces les plus courantes. Mais l'IA permet aux pirates d'automatiser et de multiplier considérablement leurs efforts afin qu'ils puissent lancer les attaques plus rapidement, avec une plus grande précision, et surtout, à une plus grande échelle.

Comment Akamai garantit-il la sécurité de ses fonctionnalités d'IA générative ?

L'IA est entre les mains des attaquants et des défenseurs en même temps. Cela devrait être un avantage réaliste pour nous, les défenseurs, car nous ne sommes pas pris au dépourvu avec cette technologie. Il est préférable (et en fait plus sûr) d'adopter l'IA plutôt que de l'ignorer.

À cette fin, Akamai suit les directives établies des gouvernements et des principaux fournisseurs, ainsi que les meilleures pratiques partagées, mais il est important de noter qu'il n'existe actuellement aucune norme de conformité pour l'IA (comme SOC 2 pour SaaS).

Quels modèles d'IA et données d'entraînement Akamai a-t-il utilisés pour l'assistant d'IA et l'étiquetage basé sur l'IA ?

Nous utilisons l'infrastructure OpenAI d'Azure, qui offre des instances dédiées gérées des LLMS d'OpenAI. Nous entraînons ensuite ces modèles en interne. Le prompt LLM est alimenté avec des informations à jour spécifiques à l'environnement du client afin de s'assurer qu'il fournit des informations pertinentes en fonction du prompt saisi.

Lorsqu'un client pose une question à l'IA Akamai Guardicore, où les données sont-elles stockées ?

Les requêtes des clients sont stockées exclusivement dans l'infrastructure cloud SaaS d'Akamai Guardicore, comme toutes les autres données clients. Le texte est également traité localement.

À quels types de données l'IA Akamai Guardicore peut-elle accéder ? Uniquement des journaux réseau et des configurations de machine, ou des fichiers réels tels que des documents, etc. ?

Copilot a accès aux API Akamai Guardicore, comme les ressources, les étiquettes, etc.

Copilot peut-il appliquer automatiquement des règles ? Ou suggère-t-il simplement des règles qui devraient être mises en place ?

En tant qu'assistant IA, Copilot récupère uniquement des informations et suggère des modifications. Il n'applique pas les modifications de lui-même. L'application des règles demeure la responsabilité principale de l'utilisateur.

Quelle est la durée de stockage de l'historique des discussions ? Et comment ces données seront-elles utilisées ?

Nous stockons l'historique des discussions pendant 180 jours. L'historique des discussions est principalement stocké pour permettre aux utilisateurs de revenir aux conversations qu'ils ont eues avec Copilot par le passé, mais nous utilisons également l'historique des discussions pour surveiller et améliorer les performances de Copilot.

Le service Akamai Hunt utilise l'IA pour détecter les anomalies. Est-ce que Akamai Guardicore Copilot peut également le faire ?

Actuellement, la détection des anomalies basée sur l'IA est un service qui n'est disponible que pour les clients d'Akamai Hunt.

En quoi Copilot est-il différent de tous les autres bots IA ?

Copilot est spécialisé dans la cybersécurité, et notamment dans l'utilisation de la plateforme Akamai Guardicore pour sécuriser votre réseau.

Intégration et compatibilité

La plateforme peut-elle s'intégrer facilement à mon infrastructure existante ?

La plateforme Akamai Guardicore est conçue pour s'intégrer de manière fluide à l'infrastructure informatique existante. Elle prend en charge un large éventail d'environnements, y compris les configurations cloud, sur site et hybrides, garantissant ainsi flexibilité et facilité de déploiement.

La plateforme peut-elle être utilisée dans plusieurs environnements cloud ?

La plateforme Akamai Guardicore peut être utilisée dans tous les environnements IaaS, dans tous les environnements cloud, et peut actuellement être utilisée dans les environnements PaaS des déploiements Azure.

Quelles sont les limites connues de l'agent unifié ?

- L'intégration n'est pertinente que pour les clients SaaS.

- Les applications sans client ne sont actuellement pas prises en charge.