Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

Zero Trust exige el cumplimiento de sus principios fundamentales: tratar a todas las entidades como no fiables de forma predeterminada, aplicar el acceso con privilegios mínimos y mantener una supervisión integral de la seguridad.

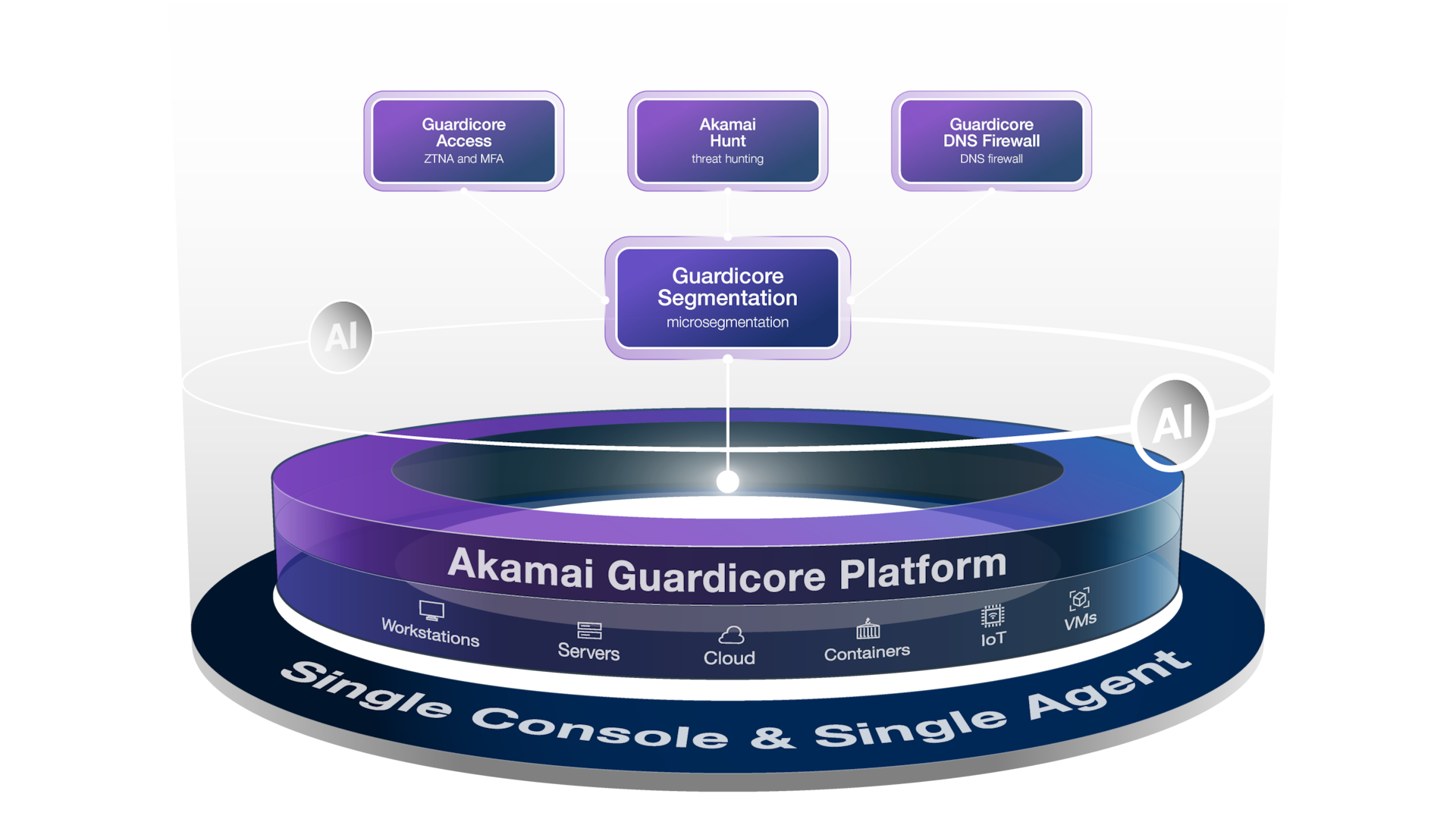

Una plataforma Zero Trust permite implementar Zero Trust de forma sencilla y eficiente mediante una combinación totalmente integrada de microsegmentación, acceso de red Zero Trust (ZTNA), autenticación multifactorial, firewall de DNS y búsqueda de amenazas.

¿Cuál es la definición de Akamai de una plataforma Zero Trust? ¿Qué componentes debe tener esta plataforma?

La plataforma Akamai Guardicore reúne capacidades de microsegmentación integrada, acceso de red Zero Trust (ZTNA), firewall de DNS y búsqueda de amenazas gestionada. Estos componentes combinados proporcionan a las organizaciones la solución adecuada para cumplir los principios básicos de Zero Trust, incluido tratar a todas las entidades como no fiables de forma predeterminada, aplicar el acceso con privilegios mínimos y mantener una supervisión integral de la seguridad.

¿Por qué incorporar la microsegmentación, el ZTNA, la MFA, el firewall de DNS y la búsqueda de amenazas en una plataforma Zero Trust?

Los analistas predicen que las organizaciones buscarán soluciones más integradas de un único proveedor en lugar de seguir comprando y gestionando varios productos puntuales. La incorporación de la microsegmentación, el ZTNA, la MFA, el firewall de DNS y la búsqueda de amenazas en una única plataforma proporciona a los clientes la primera oferta unificada de microsegmentación y ZTNA del mercado. Esta oferta proporciona soluciones líderes tanto de norte a sur como de este a oeste combinadas con una visibilidad integral y capacidades basadas en IA. Creemos que esta combinación de soluciones ayudará a las organizaciones a minimizar su superficie de ataque y a reducir el riesgo de filtraciones de datos mediante la verificación de todas las solicitudes de acceso, independientemente de su origen.

¿Cuál es la principal diferencia entre la plataforma Zero Trust recién lanzada y la cartera actual de productos?

A diferencia de lo que ocurre en la actualidad, donde cada producto está aislado, la nueva plataforma Akamai Guardicore consolida varias capacidades en un único agente y consola, lo que facilita las tareas de configuración y mantenimiento, al tiempo que proporciona una visibilidad clara de forma integral, lo que le permite gestionar mejor sus políticas de acceso y microsegmentación.

¿Cómo contribuye la plataforma Zero Trust a la estrategia de seguridad general de una organización?

La plataforma Akamai Guardicore permite implementar Zero Trust de forma sencilla y eficiente mediante una combinación totalmente integrada de microsegmentación, ZTNA, autenticación multifactorial, firewall de DNS y búsqueda de amenazas. Los analistas predicen que los compradores de Zero Trust en un futuro próximo tendrán más probabilidades de comprar a un único proveedor que seguir comprando y gestionando varios productos para fines específicos. La plataforma Akamai Guardicore hace mucho más que eso. Cuando se trabaja en una sola plataforma y un agente unificado, se puede realizar la implementación más rápido, y gestionar y reaccionar más rápido.

¿Qué diferencia a la plataforma Akamai Guardicore de otras soluciones de seguridad/plataformas Zero Trust?

La plataforma Akamai Guardicore es la primera solución de microsegmentación y ZTNA unificada del mercado, que proporciona soluciones de seguridad líderes tanto de norte a sur como de este a oeste, una visibilidad integral y capacidades basadas en IA.

¿Cómo beneficia a mi organización el enfoque Zero Trust?

El enfoque Zero Trust minimiza la superficie de ataque y reduce el riesgo de filtraciones de datos mediante la verificación de todas las solicitudes de acceso, independientemente de su origen. Garantiza que solo los usuarios y dispositivos autenticados y autorizados puedan acceder a la red y los recursos, lo que proporciona un mayor nivel de seguridad.

¿Quiénes son los clientes objetivo de la plataforma Zero Trust?

Los clientes objetivo de la plataforma Akamai Guardicore son cualquier organización que tenga una amplia superficie de ataque y que desee lograr una seguridad Zero Trust, reducir el riesgo de ransomware y cumplir con las normativas.

¿Cómo ayuda esta plataforma a los clientes a hacer frente a la creciente frecuencia de los ataques de día cero y primer día?

Cuando se anuncia una vulnerabilidad, comienza una carrera contrarreloj para identificar y proteger los sistemas potencialmente comprometidos. La plataforma, y especialmente el módulo de segmentación, ya ha demostrado tener capacidades para "aislar" sistemas potencialmente comprometidos, impidiendo cualquier comunicación con esos sistemas hasta que se aplique un parche o se resuelva otro problema. Sin embargo, esto seguía sin abordar la cuestión de cómo encontrar todos esos sistemas comprometidos de una manera oportuna. La plataforma ahora resuelve este problema a través de nuestro chatbot con tecnología de IA, que en una sola consulta puede mostrar todos los equipos que se comunican en el entorno que pueden ser vulnerables, lo que permite a los equipos de seguridad crear y aplicar rápidamente políticas para proteger esos equipos antes de que se pueda aprovechar la vulnerabilidad.

¿Qué va a cambiar para nuestros clientes actuales?

La plataforma Akamai Guardicore es su nuevo partner para la transición a Zero Trust. La plataforma incluye la solución de microsegmentación líder del sector de Akamai, funciones de control de acceso, firewall de DNS y mucho más. Lo único que tiene que hacer es actualizar sus agentes para que sean compatibles con estas nuevas capacidades.

Los clientes actuales de Akamai Guardicore Segmentation tendrán que actualizar los agentes de sus terminales para beneficiarse de las capacidades de acceso. Los clientes de Enterprise Application Access tendrán que realizar la migración.

Componentes básicos

¿Qué componentes se incluyen en la plataforma?

La plataforma Akamai Guardicore permite implementar Zero Trust de forma sencilla y eficiente mediante una combinación totalmente integrada de microsegmentación, acceso de red Zero Trust, firewall de DNS y búsqueda de amenazas.

- Microsegmentación: microsegmentación basada en agentes o sin agentes.

- ZTNA: acceso rápido y seguro para su plantilla híbrida (anteriormente Enterprise Application Access).

- Soluciones de autenticación multifactorial: mitigue el riesgo al exigir la autenticación multifactorial (MFA) como parte de su política de microsegmentación.

- Firewall de DNS: firewall de DNS de vanguardia con fuentes exclusivas de Akamai (anteriormente Secure Internet Access).

- Hunt: mejore la estrategia de seguridad de las aplicaciones y la red mediante la detección avanzada de amenazas y riesgos de seguridad.

¿Se pueden seguir vendiendo los productos integrados (Enterprise Application Access, Secure Internet Access) como productos independientes?

Sí, todas las capacidades vendidas como parte de la plataforma Akamai Guardicore también se pueden vender por separado. La plataforma contiene productos de la cartera existente, al tiempo que introduce nuevas capacidades integradas que solo están disponibles en la plataforma.

¿Cómo mejora ZTNA la plataforma Zero Trust?

Además de la microsegmentación, Akamai Guardicore también ofrece capacidades de acceso de red Zero Trust (ZTNA). ZTNA es un modelo de seguridad que incorpora el principio de Zero Trust, lo que significa que, de forma predeterminada, ningún dispositivo o usuario es de confianza, incluso si forman parte de la red corporativa. En su lugar, el acceso a los recursos se concede en función de una estricta verificación de la identidad, el nivel de seguridad del dispositivo y otros factores contextuales. Este enfoque minimiza el riesgo de acceso no autorizado y ayuda a las organizaciones a evitar las filtraciones de datos y las amenazas internas. Los usuarios de todo el mundo tienen acceso a cualquier tipo de centro de datos, desde entornos totalmente locales hasta entornos multinube híbridos.

¿Cuál es la función de la MFA en la plataforma Zero Trust?

La autenticación multifactorial (MFA) añade un nivel adicional de protección al solicitar a los usuarios que proporcionen una autenticación sólida antes de obtener acceso de red a los puertos confidenciales de su centro de datos. Al aprovechar la MFA, puede reducir significativamente la vulnerabilidad de cualquier carga de trabajo. Incluso si los atacantes logran obtener credenciales o acceder a un sistema interno, aún tendrían que superar desafíos de autenticación adicionales. La MFA no solo mejora la seguridad, sino que también proporciona a los equipos de seguridad un mayor control y visibilidad sobre los permisos de acceso. Mediante la apertura dinámica de puertos de firewall basados en solicitudes autenticadas, puede asegurarse de que solo las personas autorizadas puedan acceder a recursos específicos.

¿Qué es Akamai Hunt y cómo se integra en la plataforma?

Akamai Hunt es un servicio de segmentación adaptable diseñado para mejorar la estrategia de seguridad del cliente a lo largo del tiempo y permitir una respuesta eficaz a las amenazas y los riesgos emergentes.

¿Cómo funciona la microsegmentación en la plataforma Zero Trust?

Uno de los componentes clave de la plataforma Akamai Guardicore es la microsegmentación. Tradicionalmente, la seguridad de la red se ha basado en defensas perimetrales que se centran en proteger los límites externos de la red. No obstante, a medida que evolucionan las ciberamenazas, es más que evidente que estas defensas perimetrales ya no son suficientes para protegerse de ataques sofisticados. La microsegmentación adopta un enfoque diferente al dividir la red en segmentos más pequeños y manejables, a los que aplica políticas de seguridad individuales en función del principio de privilegios mínimos. Este enfoque detallado de la seguridad garantiza que, incluso si un segmento se ve comprometido, el resto de la red permanezca protegida. Gracias a Guardicore Segmentation, todos los activos están protegidos, incluidos los centros de datos locales, las instancias de nube, los sistemas operativos heredados, los dispositivos del IoT y los clústeres de Kubernetes, entre otros, sin tener que cambiar de consola.

¿Cuáles son algunas de las nuevas capacidades de segmentación introducidas en la plataforma Akamai Guardicore?

La plataforma Akamai Guardicore presenta varias capacidades nuevas de microsegmentación que optimizarán los flujos de trabajo y mejorarán la ciberresiliencia. Para garantizar que solo los usuarios autenticados puedan acceder a determinados recursos, la nueva capacidad de segmentación multifactor añade un nivel adicional de protección a cada regla de segmentación. Una política esencial proporciona reglas globales que simplifican la seguridad de la red. Por último, los centros de trabajo ofrecen políticas específicas para ubicaciones o divisiones para simplificar la segmentación de varios sitios.

Akamai Guardicore Access

Akamai Guardicore Access combina capacidades de microsegmentación y ZTNA en una solución unificada de terminales que proporciona una única política para el acceso de los usuarios a los aplicaciones y la segmentación. Ofrece una visibilidad integral desde el nivel de usuario hasta el de carga de trabajo, control de acceso a las aplicaciones basado en identidades, independientemente de dónde se encuentren los usuarios, y acceso a las aplicaciones con segmentación real de los terminales.

¿Por qué un cliente necesita acceso y segmentación?

El acceso y la microsegmentación aplican los principios básicos de la seguridad Zero Trust: se desconfía de todas las entidades de forma predeterminada, se aplica el acceso con privilegios mínimos y la seguridad se supervisa continuamente. En la actualidad, las empresas implementan y gestionan estas soluciones puntuales dispares. Esto genera complejidad y sobrecarga operativa que puede retrasar la transición de una empresa a Zero Trust.

Akamai Guardicore Access combina microsegmentación y ZTNA en una solución unificada que proporciona un único plan de políticas para acceder y segmentar el acceso. Ofrece una visibilidad integral desde el nivel de usuario hasta el de carga de trabajo, control de acceso a las aplicaciones basado en identidades, independientemente de dónde se encuentren los usuarios, y acceso a las aplicaciones con segmentación real de los terminales.

¿En qué se diferencia el funcionamiento de Akamai Guardicore del de ZTNA y los firewalls de última generación?

ZTNA y la microsegmentación son los dos productos clave para cualquier organización que desee migrar a una arquitectura Zero Trust. En función de su prioridad de seguridad, una empresa suele iniciar una transformación con una u otra. Con una plataforma Zero Trust unificada, las empresas pueden empezar por cualquiera de las dos soluciones, pero con el tiempo obtienen ventajas gracias a un único agente, consola y política. Esto reduce la complejidad de la gestión de soluciones dispares y acelera el tiempo que se tarda en conseguir una arquitectura Zero Trust.

Específicamente para ZTNA, los clientes pueden implementar ZTNA y utilizar firewalls de última generación para segmentar sus redes y cargas de trabajo internas. Sin embargo, se trata de un enfoque complejo e ineficiente. Una solución de microsegmentación y ZTNA unificada ofrece un enfoque más sencillo y seguro, y aborda algunos de los desafíos a los que se enfrentan las empresas al implementar ZTNA.

En primer lugar, muchas organizaciones no tienen una visión completa de las aplicaciones empresariales que utilizan y, cuanto más grande sea la organización, mayor será el desafío. El etiquetado de microsegmentación permite al cliente descubrir rápidamente las aplicaciones privadas que tiene y quién accede a ellas.

En segundo lugar, una vez que crean una política de acceso a las aplicaciones, con ZTNA por sí solo, tendrían que asegurarse de que las aplicaciones son accesibles, lo que significa editar las reglas del firewalls. Con la solución unificada, una vez que se crea una política de acceso, con un solo clic se crea una política de microsegmentación al instante.

Por último, la solución unificada proporciona visibilidad de toda la ruta, desde el dispositivo del usuario hasta la aplicación e incluso hasta el nivel de proceso de la aplicación. Esta visibilidad integral permite a los equipos de red investigar y resolver rápidamente cualquier problema de acceso a las aplicaciones.

¿Cuál es el valor añadido de instalar un agente en los terminales?

Solo un agente puede proporcionar a los terminales segmentación Zero Trust, que los protege contra el ransomware limitando el tráfico de los terminales, así como aplicando políticas de acceso basadas en la estrategia de seguridad del dispositivo.

¿Cuál es la diferencia entre Guardicore Access y las capacidades de segmentación basadas en identidades existentes en Akamai Guardicore Segmentation?

Con la segmentación basada en identidades existente, los clientes pueden crear reglas de acceso basadas en grupos de usuarios de Active Directory para proporcionar acceso granular por usuario a las aplicaciones. Active Directory debe estar registrado en Akamai Guardicore para recuperar información de grupos y usuarios. Una vez hecho esto, los administradores de seguridad pueden crear un grupo basado en uno o más grupos de Active Directory.

Con el terminal unificado, Guardicore Access aprovecha todas las capacidades de la solución de ZTNA independiente de Akamai, que se puede integrar con cualquier proveedor de identidades moderno. Además, incluye funciones adicionales de acceso de red Zero Trust, como el nivel de seguridad del dispositivo, el acceso basado en contexto, etc.

¿Cuál es la diferencia entre las capacidades de Akamai Enterprise Application Access y Guardicore Access?

Los clientes ahora pueden disfrutar de todas las capacidades y funciones de Enterprise Application Access en Guardicore Access. Por el momento, parte de la configuración inicial se realizará en el portal de Enterprise Application Access existente, mientras que el trabajo diario se realizará a través de Guardicore Access.

¿Por qué se considera que ZTNA es más seguro que las VPN para el acceso remoto seguro?

El acceso de red Zero Trust (ZTNA) y las redes privadas virtuales (VPN) son herramientas diseñadas para un acceso remoto seguro, pero presentan diferencias significativas en su enfoque de seguridad. Por lo general, ZTNA se considera más avanzado y seguro que las VPN tradicionales. Estas son las razones:

- Enfoque Zero Trust: ZTNA se basa en el enfoque Zero Trust de "nunca confiar, siempre comprobar": de forma predeterminada, ningún usuario o dispositivo es de confianza, independientemente de su ubicación. El acceso se concede en función de una combinación de identidad, contexto y política. Por el contrario, las VPN suelen conceder acceso en función de la ubicación de la red, lo que podría exponer la red a amenazas una vez que se conecta un usuario.

- Control de acceso granular: ZTNA proporciona un control detallado sobre las aplicaciones y los recursos a los que pueden acceder los usuarios. Esto conduce a un nivel de seguridad más alto y mitiga el alcance del ataque si se produce una vulnerabilidad o un riesgo. Por otro lado, las VPN suelen proporcionar un acceso amplio a la red, lo que aumenta el riesgo si un usuario o dispositivo se ve comprometido.

- Mejora de la visibilidad y la supervisión: ZTNA permite una mejor visibilidad del comportamiento de los usuarios y los patrones de acceso. Esto facilita la supervisión proactiva y la respuesta rápida a las amenazas de seguridad. Las VPN suelen ofrecer una supervisión menos detallada, lo que dificulta la detección y la respuesta ante incidentes de seguridad.

¿Cómo pueden los clientes habilitar Guardicore Access?

Guardicore Access es un módulo complementario cuya licencia se concede por separado. Sin embargo, los clientes pueden probar las capacidades durante 60 días sin coste alguno. Una vez habilitado, los clientes deben implementar Access Connector, integrar Access con su proveedor de identidades y servicios de directorio, y configurar las políticas de acceso a las aplicaciones.

Firewall de DNS

¿Qué es un firewall de Guardicore DNS?

El firewall de DNS analiza todas las consultas de DNS de la organización con respecto a una biblioteca de inteligencia contra ciberamenazas actualizada continuamente, bloquea las conexiones de alto riesgo y detecta otros tipos de actividad maliciosa. Esto evita la infección del dispositivo, así como los esfuerzos por utilizar DNS de forma malintencionada para el mando y control, y la exfiltración de datos durante los ataques.

¿Qué tipos de amenazas bloquea el firewall de DNS?

El firewall de DNS bloquea una gran variedad de amenazas, como dominios de malware, ataques de phishing, ransomware y otras actividades maliciosas que se reconocen a través de consultas de DNS. Utiliza inteligencia contra ciberamenazas continuamente actualizada para mantener la eficacia frente a amenazas nuevas y emergentes.

¿En qué se diferencia el firewall de Guardicore DNS de la competencia?

Akamai aprovecha su reputación como líder en distribución de contenido, tiene una su amplia visibilidad del tráfico web global y es también uno de los mayores proveedores de DNS del mundo.

También agregamos amplios datos de registro de todas nuestras líneas de productos, lo que proporciona una visibilidad adicional de las amenazas emergentes a escala mundial. Nuestros investigadores de élite en materia de seguridad y aprendizaje automático combinan nuestros datos propios con las investigaciones del Security Intelligence Group de Akamai, la inteligencia contra ciberamenazas de terceros y la información pública para crear una amplia fuente de inteligencia contra ciberamenazas basada en la nube.

Estas son algunas de las ventajas adicionales:

- Protección de DNS en cualquier lugar: el uso del agente de Akamai Guardicore Segmentation nos permite proteger los activos en cualquier lugar.

- Protección contra ataques altamente sofisticados: para evitar las herramientas de seguridad de DNS, el malware suele utilizar servidores de nombres DNS del cliente para su dominio, lo que evita que el servidor de nombres DNS de seguridad de DNS lo detecte. El agente Akamai Guardicore, que analiza todo el tráfico de red, puede detectar solicitudes de dominio maliciosas dirigidas a cualquier servidor de nombres DNS.

¿Cómo funcionan conjuntamente el firewall de DNS y la microsegmentación?

Cuando se combinan, el firewall de DNS y la microsegmentación proporcionan un enfoque de seguridad multicapa. El firewall de DNS bloquea las solicitudes de DNS maliciosas, lo que detiene muchas amenazas antes de que se propaguen, mientras que la microsegmentación aísla los activos críticos, por lo que, incluso si se produce una vulneración, se contiene en una sola carga de trabajo y no se propaga lateralmente para seguir infectando otros activos.

IA generativa: Funciones y seguridad del producto

¿Cómo aprovecha Akamai la IA para Zero Trust?

Muchos aspectos de la implementación eficaz de Zero Trust se pueden optimizar con el uso de la IA. A continuación se muestran algunas formas en las que la plataforma Akamai Guardicore aprovecha la IA:

- Comunicación sencilla con la red: mediante el uso de la IA, la plataforma Akamai Guardicore permite a los usuarios comunicarse con sus registros de red mediante un lenguaje natural para ayudar a agilizar los esfuerzos de cumplimiento y las actividades de respuesta a incidentes con restricciones de tiempo.

- Etiquetado con IA: la creación de una política Zero Trust requiere que el profesional tenga un inventario preciso de cada activo que debe proteger. Esto comienza con el etiquetado: una tarea considerablemente difícil, manual y que consume mucho tiempo. La plataforma Akamai Guardicore usa la IA para analizar el comportamiento de los activos y sugerir etiquetas. Estas sugerencias van acompañadas de una puntuación de confianza y de una explicación de por qué se ha elegido esa etiqueta.

- Consultas a la IA: Osquery es una potente herramienta integrada en Akamai Zero Trust Client. Permite a las empresas hacer preguntas que obtienen respuestas de todos los activos protegidos del entorno. El único inconveniente es que hacer estas preguntas requiere una sintaxis específica similar a SQL. La mayoría de los directores de seguridad de la información (CISO) saben lo que quieren preguntar, pero desconocen la sintaxis necesaria. La plataforma Akamai Guardicore aprovecha la IA para traducir el lenguaje natural a consultas específicas, lo que permite a todo tipo de profesionales de seguridad obtener sus respuestas rápidamente. Esta capacidad resulta especialmente útil en la evaluación de vulnerabilidades, por ejemplo, para determinar si podría sufrir una vulnerabilidad como Log4j.

- Políticas con IA: aplicar las políticas es el principal objetivo en lo que respecta a Zero Trust, pero saber exactamente qué es lo que hay que hacer cumplir resulta difícil. En un extremo del espectro hay reglas demasiado permisivas que a menudo permiten tráfico no deseado. En el otro, hay una política que evita el tráfico necesario e interrumpe el negocio. La IA se puede utilizar para sugerir la política adecuada en función de los patrones de tráfico específicos.

¿Cómo se puede utilizar la IA generativa en el etiquetado?

El etiquetado es el eje central de la segmentación basada en software. El problema es que muchas organizaciones no tienen una sola fuente de datos con un conjunto completo y actualizado de metadatos de servidor, lo cual es necesario para garantizar un etiquetado correcto y, por extensión, garantizar la aplicación correcta de una política de seguridad integral.

Para solucionar este problema, presentamos una función de etiquetado con IA. Aprovecha las capacidades de IA generativa para sugerir etiquetas adecuadas en función de las comunicaciones de procesos que identifica la solución. El modelo de lenguaje de gran tamaño (LLM) que se utiliza aquí se ha entrenado para reconocer mensajes en inglés conversacional e identificará la identidad más probable para los equipos que ejecutan aplicaciones comerciales, como Active Directory, productos SAP, Splunk y muchas más. A continuación, sugerirá etiquetas de aplicación y de función para ese equipo.

¿Qué es Guardicore Copilot?

Guardicore Copilot es un chatbot con tecnología de IA generativa que actuará como experto en segmentación y Zero Trust integrado, y como asesor de ciberseguridad interno. Impulsados por el deseo de nuestros clientes de utilizar un lenguaje natural para consultar sus redes, acelerar las tareas manuales y disponer de algo que pueda ofrecerles consejos basados en las prácticas recomendadas, Copilot tiene como objetivo proporcionar capacidades en dos áreas clave: acelerar las operaciones y proporcionar asistencia.

¿Cómo evitamos las alucinaciones de Copilot?

Utilizamos dos estrategias:

- Proporcionamos a la instrucción del LLM información actualizada específica del entorno del cliente para asegurarnos de que proporciona información relevante basada en la instrucción de entrada.

- El LLM devuelve respuestas en un formato estricto que se adhiere a un esquema bien definido que se puede validar. A continuación, antes de compartir la respuesta con el usuario, validamos el formato y el contenido de la respuesta con el esquema y el contexto del entorno del cliente (etiquetas, activos, etc.).

¿Puede Guardicore AI (Copilot) recibir consultas e instrucciones en idiomas distintos del inglés?

En este momento, no.

¿Está cambiando el uso de la IA los tipos de ataques a los que se enfrentan las organizaciones?

No, la IA no está cambiando los tipos de ataques a los que se enfrentan las organizaciones. El malware y el ransomware siguen siendo las amenazas más comunes. Sin embargo, la IA permite a los atacantes automatizar y multiplicar drásticamente sus esfuerzos para poder lanzar ataques más rápido, con mayor precisión y, lo que es más importante, a una escala mucho mayor.

¿Cómo garantiza Akamai la seguridad de sus funciones de IA generativa?

La IA ha llegado tanto a atacantes como a defensores al mismo tiempo. Como defensores, esto debería beneficiarnos de manera realista, ya que esta tecnología no nos pilla por sorpresa. Es mejor (y, en realidad, más seguro) adoptar la IA en lugar de ignorarla.

Con este fin, Akamai sigue las directrices establecidas de los gobiernos y los principales proveedores, así como las prácticas recomendadas compartidas, pero es importante tener en cuenta que en este momento no existe un estándar de cumplimiento para la IA (como SOC 2 para SaaS).

¿Qué modelos de IA y datos de entrenamiento utilizó Akamai para el asistente de IA y el etiquetado con IA?

Utilizamos la infraestructura Azure OpenAI, que ofrece instancias dedicadas gestionadas de LLM de OpenAI. A continuación, entrenamos estos modelos internamente. La instrucción del LLM recibe información actualizada que es específica del entorno del cliente para asegurarse de proporcionar información relevante basada en la instrucción de entrada.

Cuando un cliente hace una pregunta a Akamai Guardicore AI, ¿dónde se almacenan esos datos?

Las consultas de los clientes se almacenan exclusivamente en la infraestructura de nube de SaaS de Akamai Guardicore, al igual que cualquier otro dato de los clientes. El texto también se procesa localmente.

¿A qué tipos de datos puede acceder Akamai Guardicore AI? ¿Solo registros de red y configuraciones de equipos, o archivos reales, como documentos, etc.?

Copilot tiene acceso a API de Akamai Guardicore, como activos, etiquetas, etc.

¿Puede Copilot aplicar reglas automáticamente? ¿O simplemente sugiere reglas que se deberían establecer?

Como asistente de IA, Copilot solo recupera información y sugiere cambios. No aplica cambios por sí solo. La aplicación de políticas sigue siendo la responsabilidad principal del usuario.

¿Cuánto tiempo se almacena el historial de chat? ¿Y cómo se utilizarán esos datos?

Almacenamos el historial de chat durante 180 días. El historial de chat se almacena principalmente para permitir a los usuarios volver a las conversaciones mantenidas con Copilot en el pasado, pero también estamos utilizando el historial de chat para supervisar y mejorar el rendimiento de Copilot.

El servicio Akamai Hunt utiliza IA para detectar anomalías. ¿Puede Akamai Guardicore Copilot hacerlo también?

Actualmente, la detección de anomalías basada en IA es un servicio que solo está disponible para los clientes de Akamai Hunt.

¿En qué se diferencia Copilot de todos los demás bots de IA?

Copilot está especializado en ciberseguridad y, en concreto, en el uso de la plataforma Akamai Guardicore para proteger la red.

Integración y compatibilidad

¿Puede la plataforma integrarse fácilmente con la infraestructura existente?

La plataforma Akamai Guardicore está diseñada para integrarse a la perfección con la infraestructura de TI existente. Es compatible con una amplia variedad de entornos, como entornos de nube, locales e híbridos, lo que garantiza la flexibilidad y la facilidad de implementación.

¿Se puede utilizar la plataforma en varios entornos de nube?

La plataforma Akamai Guardicore se puede utilizar en entornos IaaS de todos los entornos de nube y, por el momento, se puede utilizar en entornos PaaS en implementaciones de Azure.

¿Cuáles son las limitaciones conocidas del agente unificado?

- La integración solo es relevante para los clientes de SaaS.

- Las aplicaciones sin cliente no son compatibles actualmente.