Il RaaS (Ransomware-as-a-Service) è un modello imprenditoriale di crimine informatico in cui gli autori di un'operazione ransomware affittano il proprio software ad altri criminali, chiamati affiliati, o eseguono attacchi ransomware come servizio a pagamento. Alcune delle varianti più pericolose, come i ransomware REvil e BlackCat, sono state propagate in base al modello RaaS.

WannaCry, uno dei primi attacchi ransomware globali mai segnalati, è comparso a maggio 2017, diffondendosi così rapidamente che è riuscito ad infettare più di 230.000 computer in un solo giorno in 150 paesi, tra cui Stati Uniti, Inghilterra, India, Taiwan, Russia e Ucraina, causando miliardi di dollari di danni stimati.

WannaCry è unico tra gli attacchi ransomware altamente visibili in quanto si è propagato come un worm anziché tramite e-mail di phishing o social engineering. Si ritiene che l'attacco sia stato sferrato dalla Corea del Nord o dal gruppo Lazarus, un gruppo di criminali informatici nordcoreani. L'attacco ransomware WannaCry è stato neutralizzato in un giorno, quando il ricercatore di malware Marcus Hutchins ha scoperto una kill switch all'interno del codice, impedendo così ai computer interessati di diffondere ulteriormente il malware.

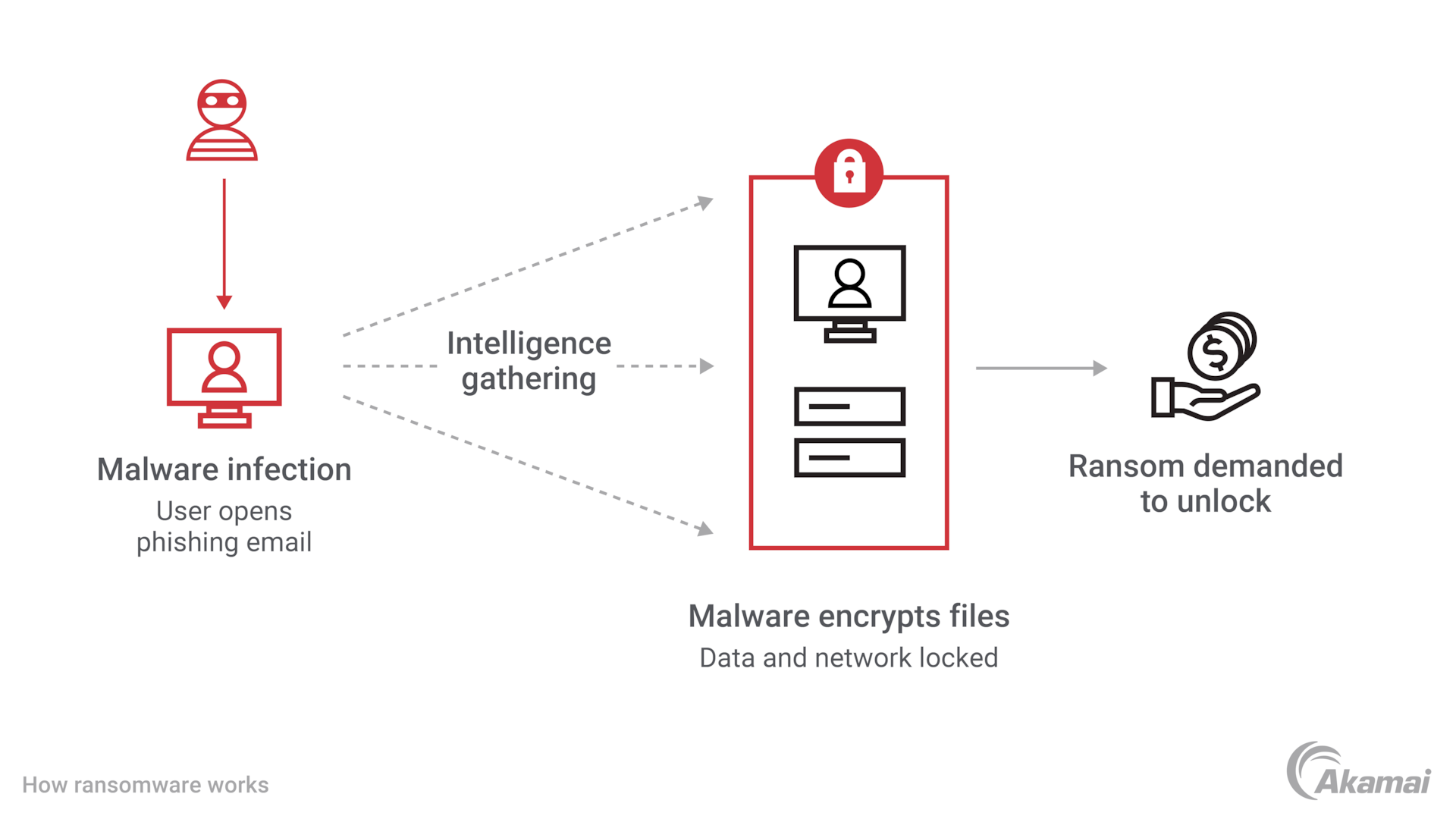

Diagramma che illustra il funzionamento di un attacco ransomware.

Diagramma che illustra il funzionamento di un attacco ransomware.

Come funziona il ransomware WannaCry?

WannaCry è un tipo di ransomware che crittografa i file sul computer o sul server di una vittima, bloccando l'accesso o l'utilizzo fino al pagamento di un riscatto. Il riscatto originale di WannaCry era pari a 300 dollari in bitcoin, un importo che è poi salito a 600 dollari se il riscatto non veniva pagato entro un certo periodo di tempo. Bloccando l'accesso a file e dati, il ransomware WannaCry è riuscito a paralizzare facilmente i sistemi IT nelle aziende colpite dall'attacco.

WannaCry è unico tra i ransomware in quanto si diffonde come un worm, un tipo di malware che può diffondersi rapidamente senza la necessità di un file host o dell'intervento umano. Questo attacco è stato sferrato contro un computer infetto come un dropper o un programma autonomo che distribuisce e installa malware. I file all'interno del dropper WannaCry includevano un'applicazione per la crittografia e la decrittografia dei dati, file con chiavi di crittografia e una copia di Tor, che gli autori del ransomware utilizzavano per le comunicazioni C2 (Command and Control). Una volta stabilito su un dispositivo, il malware si è propagato e ha colpito altri dispositivi senza patch che hanno comunicato con il computer infetto.

WannaCry ha sfruttato una vulnerabilità chiamata "EternalBlue", sviluppata dalla NSA (National Security Agency) negli Stati Uniti e rubata da un gruppo chiamato Shadow Brokers in un attacco alla stessa NSA. L'exploit di EternalBlue era efficace solo sulle versioni precedenti di Microsoft Windows che non avevano ricevuto una determinata patch di sicurezza, ma nel 2017 molti computer non avevano ancora ricevuto alcuna patch, il che ha consentito la rapida diffusione del malware.

WannaCry ha sfruttato una vulnerabilità nel modo in cui Windows ha gestito il protocollo SMB (Server Message Block), che consente ai nodi di rete di comunicare. Una falla nella sicurezza ha consentito al protocollo SMB di essere indotto ad eseguire codice arbitrario da pacchetti appositamente predisposti noti come EternalBlue. Microsoft aveva rilasciato una patch per questa vulnerabilità diversi mesi prima, ma molte migliaia di computer in tutto il mondo sono rimasti privi di patch e non protetti.

Qual è stato l'impatto delle infezioni WannaCry?

Molte grandi organizzazioni in tutto il mondo sono state colpite da queste infezioni, tra cui la società di telefonia spagnola Telefónica e il servizio sanitario nazionale (NHS) del Regno Unito, che ha dovuto reindirizzare le ambulanze da un terzo dei suoi ospedali presi di mira.

Come è stato fermato il ransomware WannaCry?

Esaminando il codice sorgente di WannaCry, il blogger e ricercatore della sicurezza Marcus Hutchins ha scoperto che, prima dell'esecuzione, il malware avrebbe interrogato un dominio inesistente: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Non avendo ricevuto alcuna risposta da questo dominio fittizio, WannaCry ha iniziato ad eseguire processi di crittografia sul computer interessato. Dopo la registrazione del dominio effettuata da Hutchins, il malware ha continuato a diffondersi, ma, poiché la query del dominio ha restituito un risultato reale, ha interrotto la crittografia dei file, neutralizzando, sostanzialmente, la minaccia.

Una funzione di aggiornamento automatico integrata nel sistema operativo Windows ha consentito di proteggere da WannaCry tutti i computer Windows 10 con le patch più recenti a partire da maggio 2017. Microsoft, alla fine, ha reso disponibile la patch SMB per i sistemi Windows XP e anche per le versioni precedenti del sistema operativo.

Il ransomware WannaCry è ancora una minaccia?

Il worm ransomware WannaCry continua a rappresentare una minaccia. In una versione più recente di WannaCry, il dominio kill switch viene rimosso dal codice. Queste varianti sfruttano ancora la vulnerabilità EternalBlue SMB e possono infettare sistemi e computer Windows senza patch.

In che modo è possibile prevenire attacchi come il ransomware WannaCry?

La prevenzione di attacchi come WannaCry richiede alle organizzazioni di adottare un approccio completo e multilivello alla cybersecurity.

Aggiornamenti e patch. Oltre a neutralizzare il ransomware WannaCry, l'applicazione tempestiva delle patch e degli aggiornamenti di sicurezza più recenti può aiutare a prevenire un'ampia gamma di altri attacchi che sfruttano le vulnerabilità di hardware e software.

Sicurezza Zero Trust. L'approccio Zero Trust previene molti attacchi e limita il movimento laterale partendo dal presupposto che non bisogna fidarsi di nulla. Il modello Zero Trust richiede che ogni utente, dispositivo e applicazione venga riautenticato e convalidato ad ogni richiesta di accesso alle risorse IT. Il principio del privilegio minimo significa che l'accesso viene concesso solo in base alle necessità e per un periodo di tempo limitato.

Gestione delle policy centralizzata. Se gli amministratori IT possono gestire la sicurezza da un'unica posizione, possono impostare policy a livello aziendale che aiutano ad evitare falle nella sicurezza e a sfruttare la più recente intelligence sulle minacce.

Tecnologia antivirus e anti-malware. Monitorando continuamente il traffico di rete, le soluzioni antivirus e anti-malware possono filtrare il traffico potenzialmente dannoso, le e-mail e gli allegati che potrebbero essere collegati agli attacchi ransomware.

Formazione dei dipendenti. Poiché l'errore umano svolge un ruolo così significativo nel rendere possibile sferrare molti attacchi, i team IT devono costantemente istruire i dipendenti sulle ultime tattiche adottate dai criminali informatici e sulle best practice che i dipendenti devono utilizzare per prevenire gli attacchi.

Crittografia. La crittografia dei file aiuta a prevenire la fuga di dati sensibili in caso di violazione dei dati o di attacco ransomware in cui vengono esfiltrate informazioni riservate.

Controllo delle identità e degli accessi. Alcuni componenti del sistema di sicurezza, come password complesse e l'autenticazione multifattore , possono aiutare ad impedire ai criminali di ottenere l'accesso non autorizzato agli account e agli ambienti IT.

Backup. L'esecuzione di backup frequenti può proteggere dai ransomware garantendo che sia presente una copia di ogni file archiviato in una posizione esterna, che non può essere infettata dal ransomware.

Monitoraggio continuo. Monitorando costantemente l'ambiente tecnico per cercare potenziali minacce, i team IT possono ottenere un'indicazione tempestiva dei potenziali attacchi.

Segmentazione della rete. La segmentazione della rete in sottoreti più piccole impedisce ad un attacco riuscito in una parte della rete di infettare i file in altre parti. La microsegmentazione definita dal software fornisce una sicurezza ancora maggiore, isolando i singoli carichi di lavoro per impedire agli hacker di spostarsi lateralmente in un sistema e di accedere ai dati sensibili.

Certificazioni relative alla sicurezza. I team IT devono mantenere le certificazioni di sicurezza e monitorare l'aderenza ai quadri normativi per garantire che la loro organizzazione e tutti i fornitori con cui collaborano siano conformi alle best practice per prevenire i ransomware e altri attacchi informatici. Ad esempio, le aziende sanitarie e i servizi di soccorso possono garantire la sicurezza dei dati e delle informazioni sanitarie dei pazienti rispettando gli standard stabiliti dalla DISA (Defense Information Systems Agency) per la configurazione dei controlli di sicurezza.

Il ransomware è un tipo di malware, o software dannoso, che crittografa i file presenti su un server o un dispositivo, impedendo alle organizzazioni e agli utenti legittimi di accedervi finché non viene pagato un riscatto per poter ricevere le chiavi di decrittografia dei file. Poiché il ransomware può impedire l'accesso ad informazioni aziendali critiche, può causare rapidamente un'interruzione devastante della continuità operativa. I pagamenti del riscatto possono variare da diverse centinaia di dollari a milioni di dollari in criptovaluta, a seconda della vittima e del valore dei dati crittografati.

Poiché WannaCry si diffonde come un worm, la maggior parte degli attacchi ransomware utilizza varie tecniche di social engineering come e-mail di phishing o siti web fittizi per indurre gli utenti a rivelare le proprie credenziali in modo da consentire ai criminali di ottenere l'accesso ad un ambiente IT. In alternativa, alcune botnet come Meris possono aiutare a diffondere il ransomware infettando migliaia o milioni di computer con un malware in grado di offrire ai criminali la possibilità di controllare i dispositivi.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.