Le ransomware en tant que service (RaaS) est un modèle économique de cybercriminalité dans lequel les auteurs d'une opération de ransomware louent leur logiciel à d'autres criminels (des affiliés), ou effectuent des attaques par ransomware en tant que service moyennant des frais. Certaines variantes les plus dangereuses, comme les ransomwares REvil et BlackCat, ont été propagées en suivant le modèle RaaS.

WannaCry a provoqué l'une des premières attaques par ransomware signalées à l'échelle mondiale. Il est apparu en mai 2017. WannaCry s'est propagé si rapidement qu'il a infecté plus de 230 000 ordinateurs en une journée dans 150 pays, dont les États-Unis, l'Angleterre, l'Inde, Taïwan, la Russie et l'Ukraine, entraînant des dommages estimés à plusieurs milliards de dollars.

Sa particularité est que, contrairement à d'autres ransomwares très visibles, WannaCry se propage sous forme de ver, plutôt que par des e-mails d'hameçonnage ou l'ingénierie sociale. L'attaque aurait été lancée par la Corée du Nord ou par le groupe Lazarus, un groupe nord-coréen de cybercriminels. L'attaque du ransomware WannaCry a été neutralisée en un jour par le chercheur en logiciels malveillants Marcus Hutchins, qui a découvert un kill switch (coupe-circuit) dans le code, empêchant ainsi les ordinateurs touchés de propager davantage le logiciel malveillant.

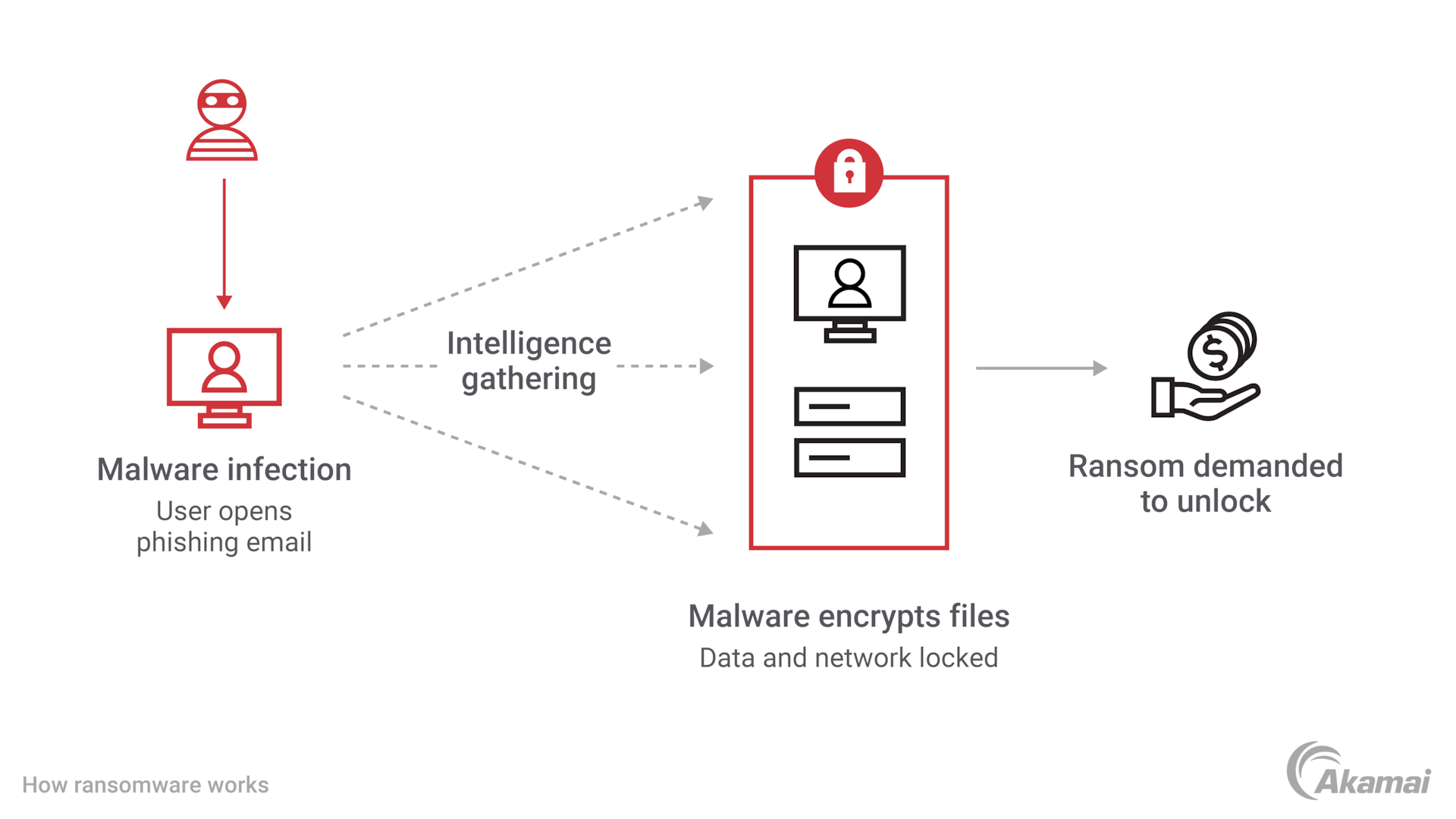

Schéma illustrant le fonctionnement d'une attaque par ransomware.

Schéma illustrant le fonctionnement d'une attaque par ransomware.

Comment fonctionne le ransomware WannaCry ?

Comme d'autres ransomwares, WannaCry chiffre les fichiers sur l'ordinateur ou le serveur d'une victime, bloquant ainsi son accès ou utilisation jusqu'à ce qu'une rançon soit payée. La rançon de base de WannaCry s'élevait à 300 $ en bitcoins, et passait à 600 $ si elle n'était pas payée dans un délai donné. En bloquant l'accès aux fichiers et aux données, WannaCry a pu facilement paralyser les systèmes informatiques des entreprises touchées par l'attaque.

WannaCry est unique parmi les ransomwares, car il se propage sous la forme d'un ver, un type de logiciel malveillant qui peut se propager rapidement sans avoir besoin d'un fichier hôte ou d'une intervention humaine. Il est apparu sur un ordinateur infecté comme un injecteur, un programme autonome qui diffuse et installe des logiciels malveillants. Les fichiers de l'injecteur WannaCry comprenaient une application pour le chiffrement et le déchiffrement des données, des fichiers comportant des clés de chiffrement et une copie de Tor, utilisé par les opérateurs du ransomware pour les communications C2 (commande et contrôle). Une fois le programme malveillant établi sur un terminal, il s'est propagé et a touché d'autres terminaux non corrigés qui communiquaient avec l'ordinateur infecté.

WannaCry a exploité une vulnérabilité appelée « EternalBlue » développée par la National Security Agency (NSA, agence nationale de la sécurité des États-Unis) et volée par un groupe appelé « Shadow Brokers » lors d'une attaque contre la NSA elle-même. L'exploitation d'EternalBlue n'a porté ses fruits que sur les anciennes versions de Microsoft Windows qui n'avaient pas reçu de correctif de sécurité spécifique, mais en 2017, de nombreuses machines n'étaient pas encore corrigées, ce qui a permis au programme malveillant de se propager rapidement.

WannaCry a tiré parti d'une vulnérabilité dans la manière dont Windows gère le protocole SMB (Server Message Block), qui permet aux nœuds réseau de communiquer entre eux. Une faille de sécurité a permis au protocole SMB d'exécuter un code arbitraire par des paquets spécifiques appelés EternalBlue. Microsoft avait publié un correctif pour cette vulnérabilité plusieurs mois auparavant, mais des milliers d'ordinateurs dans le monde n'avaient pas encore été corrigés et n'étaient pas protégés.

Quel a été l'impact de l'infection par WannaCry ?

De nombreuses grandes organisations dans le monde entier ont été touchées, notamment la société de téléphonie mobile espagnole Telefónica et le National Health Service (NHS, service national de santé du Royaume-Uni), qui a dû détourner et rediriger les ambulances d'un tiers de ses établissements touchés.

Comment le ransomware WannaCry a-t-il été stoppé ?

Lors de l'examen du code source de WannaCry, le blogueur et chercheur en sécurité Marcus Hutchins a découvert qu'avant de s'exécuter, le logiciel malveillant interrogeait un domaine inexistant : iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. En l'absence de réponse de ce faux domaine, WannaCry commence à exécuter des processus de chiffrement sur la machine touchée. Après que Marcus Hutchins a enregistré le domaine, le logiciel malveillant a continué de se propager, mais étant donné que la requête du domaine a renvoyé un résultat réel, il a cessé de chiffrer les fichiers, ce qui a globalement neutralisé la menace.

Grâce à la fonction de mise à jour automatique intégrée au système d'exploitation Windows, tous les ordinateurs sous Windows 10 disposant des derniers correctifs ont été protégés contre WannaCry avant mai 2017. Microsoft a fini par publier le correctif SMB pour les systèmes Windows XP et les versions antérieures du système d'exploitation.

Le ransomware WannaCry constitue-t-il toujours une menace ?

Le ver du ransomware WannaCry représente toujours une menace. Dans les dernières versions de WannaCry, le domaine du kill switch a été supprimé du code. Ces variantes exploitent toujours la vulnérabilité EternalBlue du protocole SMB et peuvent infecter les systèmes et les ordinateurs Windows non corrigés.

Comment empêcher les attaques par ransomware comme WannaCry ?

Pour prévenir les attaques comme WannaCry, les entreprises doivent adopter une stratégie de cybersécurité multicouche complète.

Mises à jour et correctifs. En plus de neutraliser le ransomware WannaCry, l'application rapide des dernières mises à jour et correctifs de sécurité contribue à prévenir un large éventail d'autres attaques exploitant les vulnérabilités matérielles et logicielles.

Sécurité Zero Trust. L'approche Zero Trust empêche de nombreuses attaques et limite les mouvements latéraux en n'accordant sa confiance à aucun élément. Cette stratégie exige que chaque utilisateur, terminal et application s'authentifie à nouveau et soit validé à chaque demande d'accès aux ressources informatiques. Le principe du moindre privilège signifie que l'accès n'est accordé qu'en cas de besoin et pour une période limitée.

Gestion centralisée des règles. En centralisant la gestion de la sécurité, les administrateurs informatiques peuvent définir des stratégies à l'échelle de l'entreprise qui permettent d'éviter les failles de sécurité et de tirer parti des dernières informations sur les menaces.

Technologie antivirus et anti-logiciels malveillants. En surveillant en permanence le trafic réseau, les solutions antivirus et anti-logiciels malveillants peuvent filtrer le trafic, les e-mails et les pièces jointes potentiellement dangereux susceptibles d'être associés à des attaques par ransomware.

Formation des employés. Étant donné que l'erreur humaine joue un rôle considérable dans de nombreuses attaques, les équipes informatiques doivent constamment former les employés aux dernières tactiques des cybercriminels, ainsi qu'aux meilleures pratiques à suivre pour prévenir les attaques.

Chiffrement. Le chiffrement des fichiers permet d'empêcher la divulgation de données sensibles en cas de violation de données ou d'attaque par ransomware entraînant la fuite d'informations confidentielles.

Contrôle des identités et des accès. Les mesures de sécurité telles que les mots de passe forts et l'authentification multifactorielle peuvent empêcher les attaquants d'obtenir un accès non autorisé aux comptes et aux environnements informatiques.

Sauvegardes. L'exécution de sauvegardes fréquentes peut protéger contre les ransomwares. Cela permet de s'assurer qu'une copie de chaque fichier est stockée hors site, où les ransomwares ne peuvent pas l'infecter.

Surveillance continue. En recherchant en permanence des menaces potentielles dans l'environnement technique, les équipes informatiques peuvent détecter les attaques en amont.

Segmentation du réseau. La segmentation du réseau en sous-réseaux plus petits empêche les attaques affectant une partie du réseau d'infecter des fichiers dans d'autres parties. La microsegmentation définie par logiciel renforce la sécurité en isolant les charges de travail individuelles afin d'empêcher les cybercriminels de se déplacer latéralement dans un système et d'accéder aux données sensibles.

Certifications de sécurité. Les équipes informatiques doivent obtenir des certifications de sécurité et veiller au respect des cadres réglementaires pour s'assurer que leur organisation, ainsi que tous les fournisseurs avec lesquels elles travaillent, suivent les meilleures pratiques en matière de prévention des ransomwares et d'autres cyberattaques. Par exemple, les établissements de santé et les services d'urgence peuvent garantir la sécurité des données et des dossiers des patients en respectant les normes définies par la Defense information Systems Agency (DISA) concernant la configuration des contrôles de sécurité.

Un ransomware est un type de logiciel malveillant qui chiffre les fichiers sur un serveur ou un terminal, empêchant ainsi les utilisateurs et les organisations légitimes d'y accéder jusqu'à ce qu'une rançon soit payée en échange des clés de déchiffrement. Étant donné que les ransomwares peuvent bloquer l'accès aux informations stratégiques de l'entreprise, ils peuvent rapidement interrompre la continuité de l'activité. Les rançons peuvent aller de plusieurs centaines à des millions de dollars en cryptomonnaie, selon la victime et la valeur des données chiffrées.

Alors que le ransomware WannaCry se propage comme un ver, la plupart des attaques par ransomware utilisent des techniques d'ingénierie sociale telles que les e-mails d'hameçonnage ou les faux sites Web pour tromper les utilisateurs et les inciter à révéler leurs informations d'identification, ce qui permet aux cybercriminels d'accéder à un environnement informatique. Par ailleurs, les botnets tels que MERIS peuvent contribuer à propager un ransomware en infectant des milliers ou des millions de machines avec des logiciels malveillants et ainsi permettre aux cybercriminels de prendre le contrôle des terminaux.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.