RaaS (ransomware como serviço) é um modelo de negócios para crimes cibernéticos em que os criadores de uma operação de ransomware alugam seu software a outros criminosos, chamados de afiliados, ou realizam ataques de ransomware como serviço por uma taxa. Algumas das variantes mais perigosas, como o ransomware REvil e BlackCat, foram propagadas no modelo RaaS.

Como um dos primeiros ataques globais de ransomware a serem relatados, o WannaCry surgiu em maio de 2017. Ele se espalhou tão rapidamente que infectou mais de 230.000 computadores em um único dia em 150 países, incluindo EUA, Inglaterra, Índia, Taiwan, Rússia e Ucrânia, causando bilhões de dólares de danos estimados.

O WannaCry é único entre ataques de ransomware altamente visíveis, pois se propagou como um worm, em vez de por e-mails de phishing ou engenharia social. Acredita-se que o ataque foi lançado pela Coreia do Norte ou pelo Lazarus Group, um grupo norte-coreano de cibercriminosos. O ataque de ransomware WannaCry foi neutralizado em um dia, quando o pesquisador de malware Marcus Hutchins descobriu um kill switch no código, impedindo que os computadores afetados continuassem a espalhar o malware.

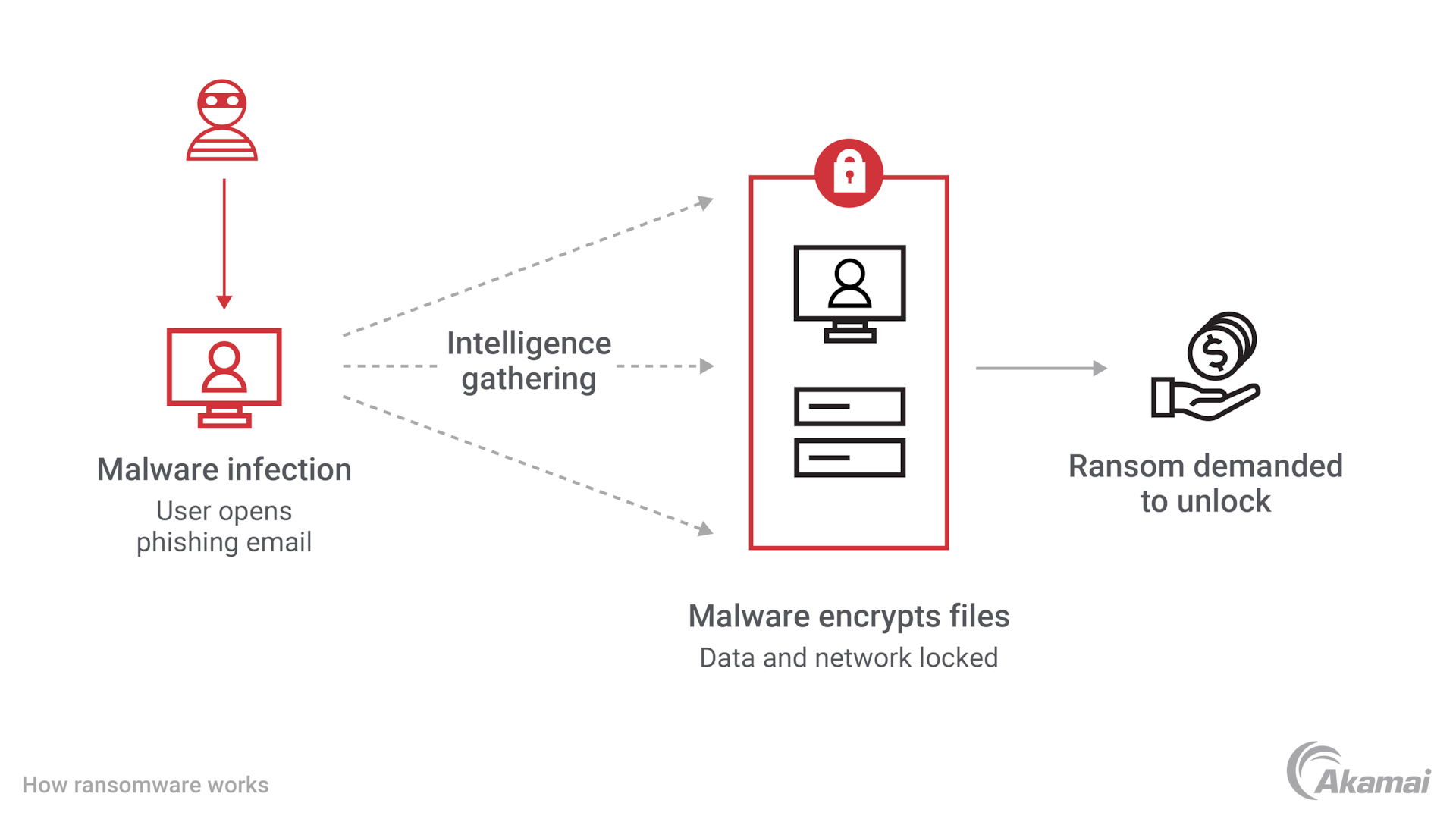

Diagrama mostrando como funciona um ataque de ransomware.

Diagrama mostrando como funciona um ataque de ransomware.

Como funciona o ransomware WannaCry?

Como uma forma de ransomware, o WannaCry criptografa arquivos no computador ou servidor de uma vítima, bloqueando o acesso ou o uso até que um resgate seja pago. O resgate original do WannaCry era de US$ 300 em bitcoin, que aumentava para US$ 600 se não fosse pago dentro de um determinado período. Ao bloquear o acesso a arquivos e dados, o WannaCry conseguiu prejudicar com facilidade os sistemas de TI das empresas afetadas pelo ataque.

O WannaCry é único entre os ransomwares, pois se espalha como um worm, um tipo de malware que pode se distribuir rapidamente sem a necessidade de um arquivo de host ou intervenção humana. Ele aparecia em um computador infectado como um dropper, ou seja, um programa independente que entrega e instala malware. Os arquivos no dropper WannaCry incluíam uma aplicação para criptografar e descriptografar dados, arquivos com chaves de criptografia e uma cópia do Tor, que os operadores do ransomware usavam para comunicações de C2 (comando e controle). Depois que o malware se estabelecia em um dispositivo, ele se propagava e afetava outros dispositivos não corrigidos que se comunicavam com o computador infectado.

O WannaCry explorou uma vulnerabilidade chamada "EternalBlue", que foi desenvolvida pela NSA (Agência de Segurança Nacional) dos Estados Unidos e foi roubada por um grupo chamado The Shadow Brokers em um ataque à própria NSA. A exploração EternalBlue só era eficaz em versões mais antigas do Microsoft Windows que não haviam recebido uma determinada correção de segurança, mas, em 2017, muitas máquinas ainda não haviam sido corrigidas, o que permitiu a rápida disseminação do malware.

O WannaCry se aproveitou de uma vulnerabilidade na forma como o Windows gerenciava o protocolo SMB (Server Message Block), que permite que os nós de rede se comuniquem. Uma falha de segurança possibilitou que o SMB fosse levado a executar código arbitrário por pacotes especialmente criados, conhecidos como EternalBlue. A Microsoft havia emitido uma correção para essa vulnerabilidade vários meses antes, mas muitos milhares de computadores em todo o mundo permaneceram sem correção e desprotegidos.

Qual foi o impacto das infecções por WannaCry?

Muitas grandes organizações em todo o mundo foram afetadas negativamente, incluindo a empresa espanhola de serviços móveis Telefónica e o NHS (Serviço Nacional de Saúde) do Reino Unido, que teve que redirecionar as ambulâncias de um terço de seus hospitais afetados.

Como o ransomware WannaCry foi interrompido?

Ao examinar o código-fonte do WannaCry, o blogueiro e pesquisador de segurança Marcus Hutchins descobriu que, antes da execução, o malware consultava um domínio inexistente: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Depois de não receber resposta desse domínio falso, o WannaCry começava a executar processos de criptografia na máquina afetada. Depois que Hutchins registrou o domínio, o malware continuou se espalhando, mas como a consulta do domínio retornava um resultado real, ele parou de criptografar arquivos, o que basicamente neutralizou a ameaça.

Um recurso de atualização automática integrado ao sistema operacional Windows fez com que todos os computadores com Windows 10 com as correções mais recentes estivessem protegidos contra o WannaCry em maio de 2017. Por fim, a Microsoft disponibilizou a correção do SMB para sistemas Windows XP e versões mais antigas do sistema operacional.

O ransomware WannaCry ainda é uma ameaça?

O worm de ransomware WannaCry continua sendo uma ameaça. Em uma versão mais recente do WannaCry, o domínio do kill switch é removido do código. Essas variantes ainda exploram a vulnerabilidade EternalBlue do SMB e podem infectar sistemas não corrigidos e computadores Windows.

Como ataques como o ransomware WannaCry podem ser evitados?

A prevenção de ataques como o WannaCry requer que as organizações adotem uma abordagem abrangente e multicamadas para a cibersegurança.

Atualizações e correções. Além de neutralizar o ransomware WannaCry, a aplicação das atualizações e correções de segurança mais recentes em tempo hábil pode ajudar a evitar vários outros ataques que exploram vulnerabilidades em hardware e software.

Segurança Zero Trust. A abordagem Zero Trust impede muitos ataques e limita a movimentação lateral, não confiando em nada. O Zero Trust exige que todos os usuários, dispositivos e aplicações sejam reautenticados e validados em cada solicitação de acesso aos ativos de TI. O princípio de privilégio mínimo faz com que o acesso seja concedido apenas conforme necessário e por um período limitado.

Gerenciamento centralizado de políticas. Quando os administradores de TI gerenciam a segurança a partir de um único local, eles podem definir políticas em toda a empresa que ajudam a evitar lacunas e aproveitar a mais recente inteligência contra ameaças.

Tecnologia antivírus e antimalware. Ao monitorar continuamente o tráfego de rede, as soluções antivírus e antimalware podem filtrar o tráfego, o e-mail e anexos potencialmente prejudiciais que podem estar vinculados a ataques de ransomware.

Educação dos funcionários. Como o erro humano desempenha um papel tão significativo na viabilização de muitos ataques, as equipes de TI devem educar constantemente os funcionários sobre as táticas mais recentes dos cibercriminosos, bem como as práticas recomendadas que devem ser usadas para evitar ataques.

Criptografia. A criptografia de arquivos ajuda a evitar que dados confidenciais vazem em caso de violação de dados ou ataque de ransomware em que informações confidenciais são extraídas.

Controle de identidade e acesso. Elementos de segurança, como senhas fortes e autenticação multifator, podem ajudar a impedir que os invasores obtenham acesso não autorizado a contas e ambientes de TI.

Backups. A execução de backups frequentes pode proteger contra ransomware, garantindo que haja uma cópia de cada arquivo armazenada externamente, onde o ransomware não possa infectá-la.

Monitoramento contínuo. Ao monitorar constantemente o ambiente de tecnologia para procurar possíveis ameaças, as equipes de TI podem obter uma indicação antecipada de ataques em potencial.

Segmentação de redes. A segmentação da rede em sub-redes menores impede que um ataque bem-sucedido em uma parte dela infecte os arquivos em outras partes. A microssegmentação definida por software oferece segurança ainda maior, isolando cargas de trabalho individuais para impedir que hackers se movam lateralmente por um sistema e acessem dados confidenciais.

Certificações de segurança. As equipes de TI devem manter as certificações de segurança e monitorar a adesão às estruturas regulatórias para garantir que sua organização e todos os fornecedores com os quais trabalham estejam em conformidade com as práticas recomendadas para evitar ransomware e outros ataques cibernéticos. Por exemplo, as organizações de saúde e as equipes de emergência podem garantir a segurança dos dados e dos registros de pacientes ao cumprir os padrões estabelecidos pela DISA (Agência de Sistemas de Informação de Defesa) quanto à configuração de controles de segurança.

Ransomware é um tipo de malware, ou software mal-intencionado, que criptografa arquivos em um servidor ou dispositivo, impedindo que usuários e organizações legítimos os acessem até que um resgate seja pago pelas chaves que vão descriptografar os arquivos. Como o ransomware pode impedir o acesso a informações críticas da empresa, ele pode causar rapidamente interrupções devastadoras na continuidade dos negócios. Os pagamentos de resgate podem variar de várias centenas a milhões de dólares em criptomoeda, dependendo da vítima e do valor dos dados criptografados.

Embora o WannaCry se espalhe como um worm, a maioria dos ataques de ransomware utiliza técnicas de engenharia social, como e-mails de phishing ou websites falsos, para enganar os usuários e fazer com que revelem credenciais que permitem aos invasores acessar um ambiente de TI. Como alternativa, botnets como o Meris podem ajudar a espalhar ransomware, infectando milhares ou milhões de máquinas com malware que possibilita aos invasores controlar os dispositivos.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresa globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.