Häufige Serversicherheitsprobleme sind zum Beispiel Malware-Infektionen, unbefugter Zugriff, Datenschutzverletzungen, DDoS-Angriffe (Distributed Denial of Service) und Softwareschwachstellen.

Was ist Serversicherheit?

Einer der wichtigsten Aspekte des Entwicklungslebenszyklus ist das Verständnis der Serversicherheit in der Hosting-Umgebung, in der unsere Webanwendungen ausgeführt werden. Unsere Server ermöglichen eingehende Verbindungen von externen Systemen über bestimmte Ports, wenn wir eine Webanwendung bereitstellen. Serverports identifizieren eingehenden und ausgehenden Netzwerktraffic.

Wir benötigen sichere Verbindungen, um die Integrität des Systems zu gewährleisten. Um Serverschwachstellen zu verstehen, müssen wir darüber nachdenken, wo die Kommunikation stattfindet.

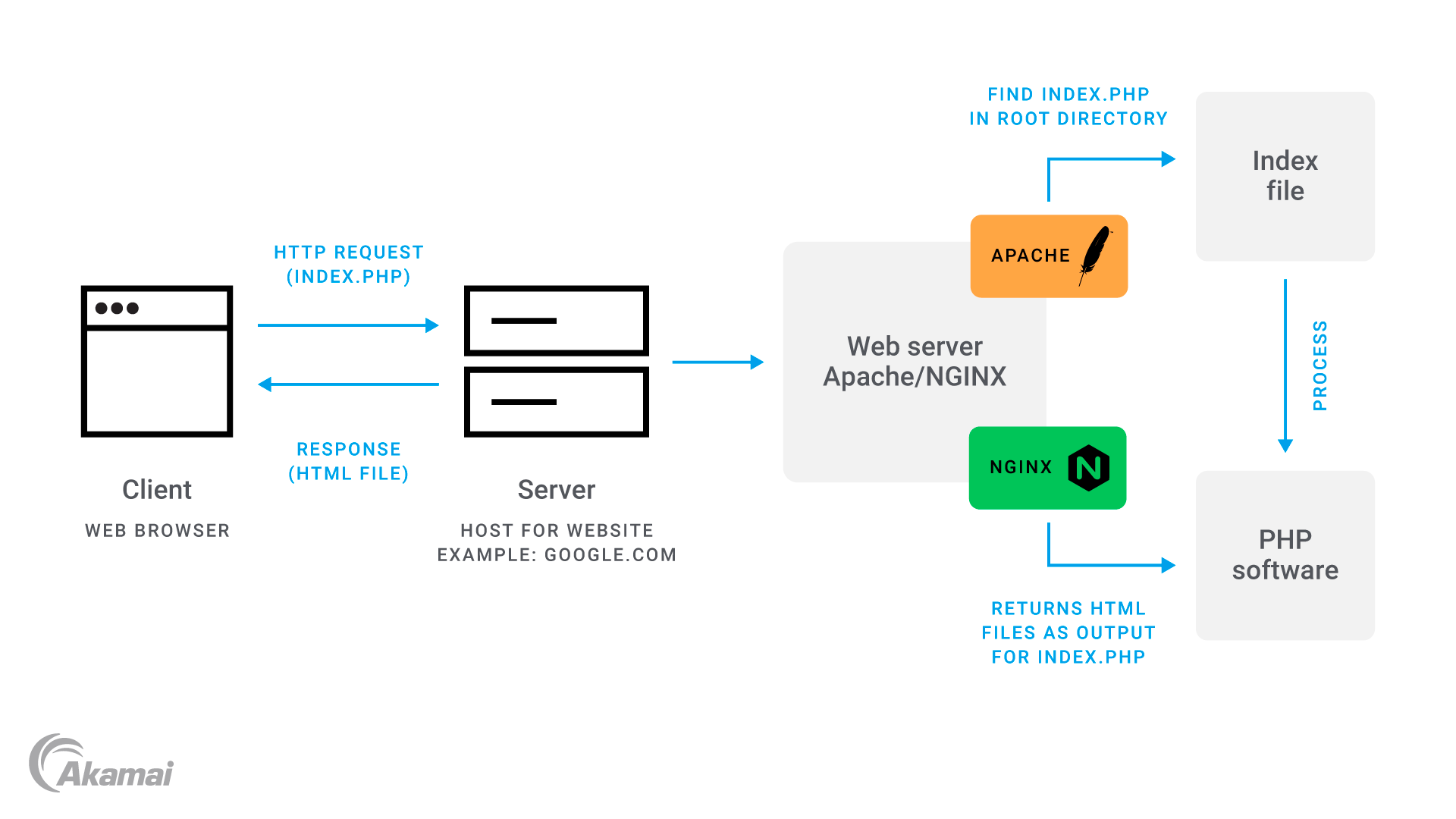

Im obigen Beispiel geschieht Folgendes:

- Ein Client (links), in der Regel ein Webbrowser, sendet eine HTTP-Anfrage an den Server.

- Der Server empfängt die HTTP-Anfrage und verarbeitet sie.

- Der Domainname wird bei einem oder mehreren Domain-Name-Servern abgefragt, die in der Regel vom Domain-Name-Registrar verwaltet werden.

- Der Server ruft den angeforderten Inhalt ab oder generiert ihn und sendet eine HTTP-Antwort an den Client.

- Der Client empfängt die Antwort und gibt den Inhalt wider.

Dabei können die Verbindungen zu unseren Servern von Computern stammen, deren Nutzer böswillige Absichten haben und die Schwachstellen in unseren Serverkonfigurationen ausnutzen möchten. Es gibt viele Gründe, aus denen ein Server angegriffen werden könnte.

Sehen wir uns einige häufige Serverangriffe an, die Mängel bei der Serversicherheit ausnutzen.

DDoS-Angriffe (Distributed Denial of Service)

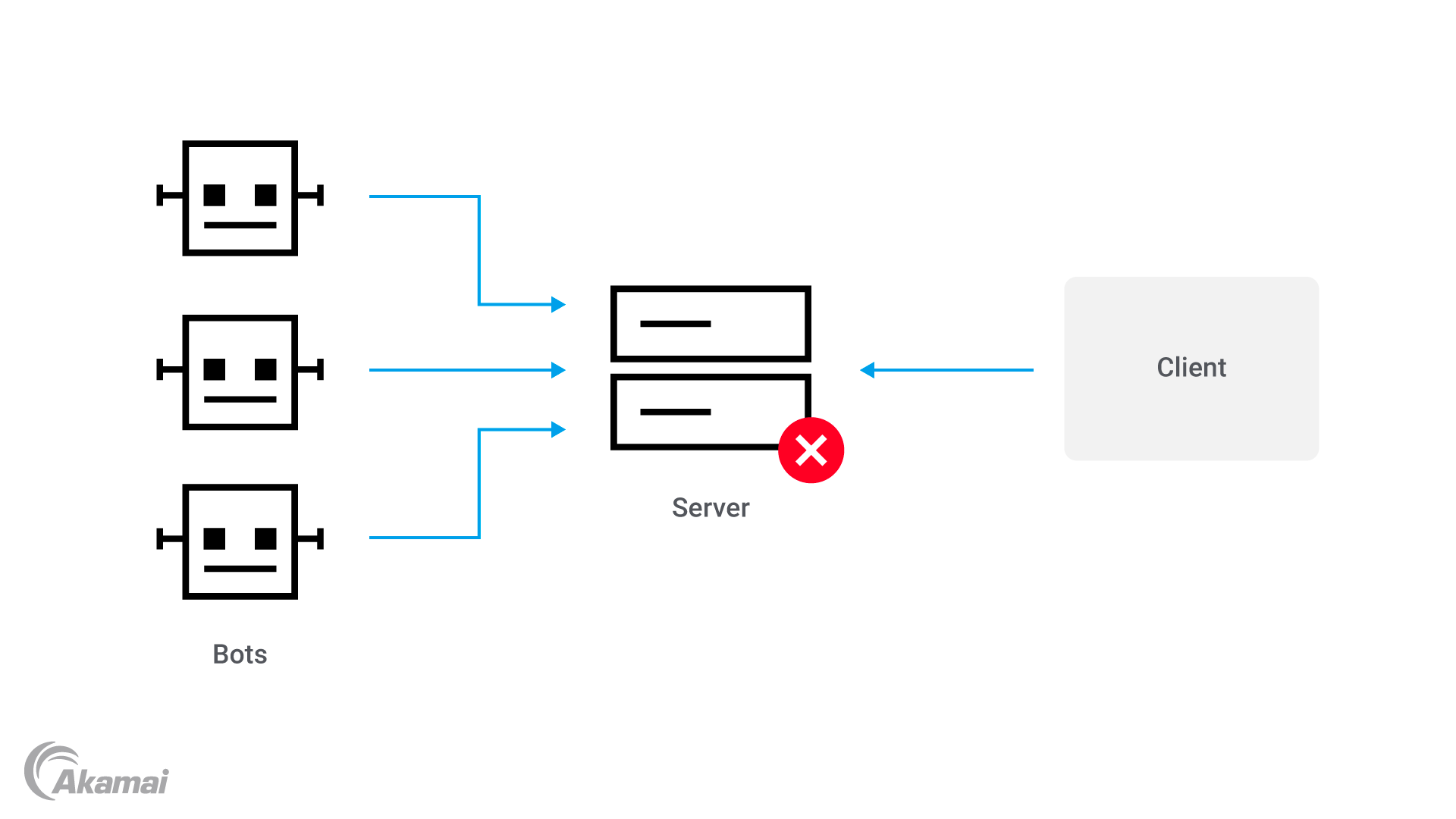

Bei einem DDoS-Angriff (Distributed Denial of Service) versucht ein Angreifer, einen Zielserver mit einer Flut von HTTP-Anfragen zu überlasten. Dies wird auch als HTTP-Flood-Angriff bezeichnet . Denken Sie daran, dass unsere Server jedes Mal, wenn wir eine HTTP-Anfrage stellen, auf die Anfrage reagieren müssen. Wenn unsere Server nicht genügend Ressourcen haben, um die Anzahl der gleichzeitig eingehenden Anfragen zu bearbeiten, wird der Webserver gestoppt oder stürzt ab. In Zukunft schlägt jede nachfolgende HTTP-Anfrage fehl, das heißt, der Webserver ist nicht erreichbar.

DDoS-Angriffe werden in der Regel über Botnets durchgeführt. Botnets sind ein Netzwerk von Geräten, die mit schädlicher Software infiziert sind, also mit Malware, und speziell darauf ausgelegt sind, eine Flut von HTTP-Anfragen an einen Zielcomputer zu senden, dessen Firewalls zur Abwehr nicht ausreichen.

Die obige Abbildung bietet einen Überblick über die Funktionsweise von HTTP-Flood-Angriffen . Auf der rechten Seite sendet der Client eine Anfrage an den Server. Da jedoch auch mehrere Bots Anfragen an den Server stellen, wodurch die Ressourcen des Servers entlastet werden, kann der Client keine Verbindung zum Server herstellen.

Directory Traversal

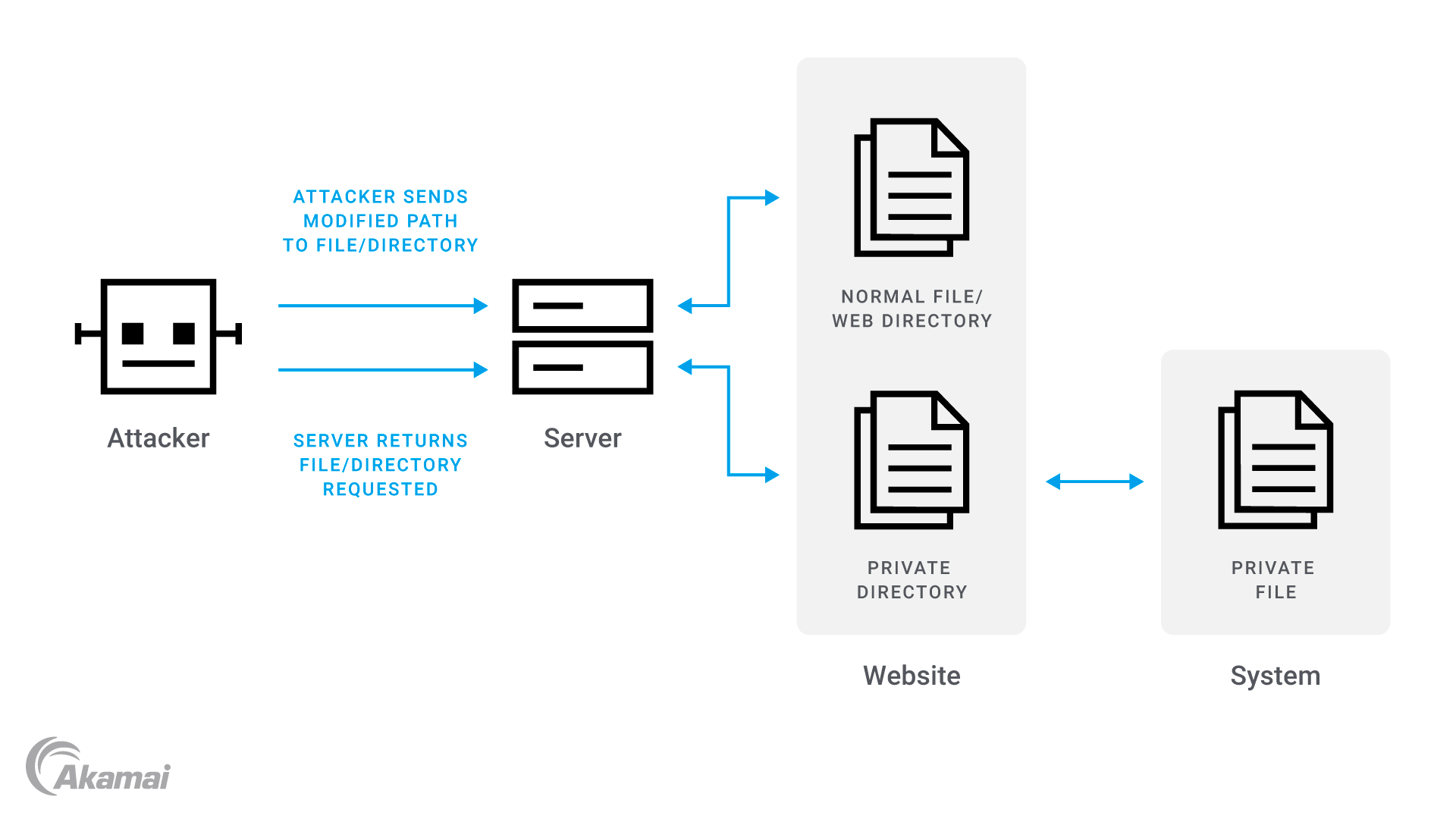

Ein Directory-Traversal ist ein weiterer gängiger Exploit, der im Allgemeinen schlecht konfigurierte Server angreift. Alle Webdateien werden direkt vom Web-Stammverzeichnis aus bereitgestellt. Nutzer, die über HTTP-Webanfragen eine Verbindung zu unseren Servern herstellen, sollten nur über das Web-Stammverzeichnis auf bestimmte Dateien zugreifen und keine Dateien aus Ordnern aufrufen oder ausführen dürfen, die sich auf einer höheren Ebene der Verzeichnisstruktur befinden. Wenn dies geschieht, könnte ein Angreifer Zugriff auf kritische System- und Konfigurationsdateien erhalten und Chaos auf dem Server anrichten.

Das obige Bild zeigt, wie dieser Angriff funktioniert. Der Angreifer sendet über eine geänderte URL, die den Verzeichnispfad zu einer System- oder Konfigurationsdatei enthält, eine bösartige HTTP-Anfrage. Der Server verarbeitet die Anfrage und kann aufgrund einer schlechten Serversicherheitskonfiguration oder eines schlechten Anwendungsdesigns die Systemdatei abrufen und ihren Inhalt oder Quellcode anzeigen.

Brute-Force-Angriff

Ein Brute-Force-Angriff, auch als Wörterbuchangriff oder Kontoübernahme bezeichnet, ist ein weiterer sehr häufiger Angriff, bei dem ein Schad-Agent versucht, sich über einen geschützten Zugriffspunkt auf Ihrem Server Zugang zu verschaffen. Bei diesem geschützten Zugriffspunkt handelt es sich in der Regel um das Root-Konto des Servers oder ein anderes Konto mit Root-Berechtigungen. Angreifer können mit Malware automatisch zahlreiche Anmeldeversuche mit automatisch aus Wörterbucheinträgen generierten Kombinationen aus Passwort und Nutzernamen übermitteln.

Die obige Abbildung zeigt, wie ein solcher Angriff funktioniert. Auf der linken Seite sendet der Angreifer wiederholte Anmeldeversuche, die mithilfe von Malware aus einer Wortliste generiert werden. Wenn die richtigen Kombinationen gefunden werden, erhält der Angreifer Zugriff auf den Server. Brute-Force-Angriffe können äußerst effektiv sein, auch dann, wenn ein Server nur eine Authentifizierung mit SSH-Schlüsseln durchführt.

Einrichtung und Aufrechterhaltung der Serversicherheit

Im Folgenden finden Sie einige Best Practices für die Serversicherheit, die Sie bei der Konfiguration sicherer Server berücksichtigen sollten:

- Halten Sie Ihr Betriebssystem und Ihre Software mit den neuesten Patches und Updates für die Serversicherheit auf dem neuesten Stand.

- Deaktivieren oder blockieren Sie unnötige Services oder Ports, um die Angriffsfläche zu minimieren.

- Beschränken Sie den Zugriff auf Ihren Server. Gestatten Sie nur autorisierten Nutzern, sich mit ihm zu verbinden und mit ihm zu interagieren.

- Sichern Sie den Netzwerktraffic mithilfe von Verschlüsselungsprotokollen wie SSL oder TLS.

- Legen Sie einen zuverlässigen Backup- und Notfallwiederherstellungsplan fest, um die Datenverluste und Ausfallzeiten zu minimieren.

- Implementieren Sie starke Passwörter und eine Multi-Faktor-Authentifizierung, um sich vor unbefugtem Zugriff zu schützen.

- Kontrollieren Sie den eingehenden und ausgehenden Netzwerktraffic mit Firewalls.

- Überwachen Sie Serverprotokolle und Netzwerktraffic auf verdächtige Aktivitäten.

- Verwenden Sie Intrusion Prevention und Intrusion Detection Systems, um Angriffe zu erkennen und zu verhindern.

- Implementieren Sie Sicherheitsmaßnahmen wie Berechtigungen und Zugriffskontrollen für Dateisysteme, um sich vor unbefugtem Zugriff auf vertrauliche Daten zu schützen.

Häufig gestellte Fragen (FAQ)

Ein sicherer Server ist ein Server, der Daten und Mitteilungen mit verschiedenen Sicherheitsmaßnahmen wie Verschlüsselung, Firewalls und sicheren Protokollen schützt, um unbefugten Zugriff zu verhindern und für eine sichere Datenübertragung und -speicherung zu sorgen.

Ja, ein Webserver kann gehackt werden, wenn er Schwachstellen wie veraltete Software, schwache Passwörter oder falsch konfigurierte Einstellungen aufweist, sodass Angreifer unbefugt Zugriff oder Kontrolle erlangen können.

Best Practices für die Serversicherheit sind die regelmäßige Aktualisierung von Software, die Verwendung starker Passwörter, Multi-Faktor-Authentifizierung, die Verschlüsselung der Daten, der Einsatz von Firewalls und Intrusion Detection Systems und die Durchführung regelmäßiger Sicherheitsprüfungen und Schwachstellenbewertungen.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsdaten und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.