Entre los problemas de seguridad de los servidores más comunes se incluyen las infecciones de malware, el acceso no autorizado, las filtraciones de datos, los ataques distribuidos de denegación de servicio (DDoS) y las vulnerabilidades de software.

¿Qué es la seguridad de los servidores?

Uno de los aspectos más importantes del ciclo de vida del desarrollo es entender la seguridad de los servidores en el entorno de alojamiento en el que se ejecutan nuestras aplicaciones web. Nuestros servidores permiten conexiones entrantes desde sistemas externos a través de puertos específicos cada vez que implementamos una aplicación web. Los puertos de los servidores identifican el tráfico de red entrante y saliente.

Necesitamos conexiones seguras para mantener la integridad del sistema. Para comprender las vulnerabilidades del servidor, debemos sopesar dónde tienen lugar las comunicaciones.

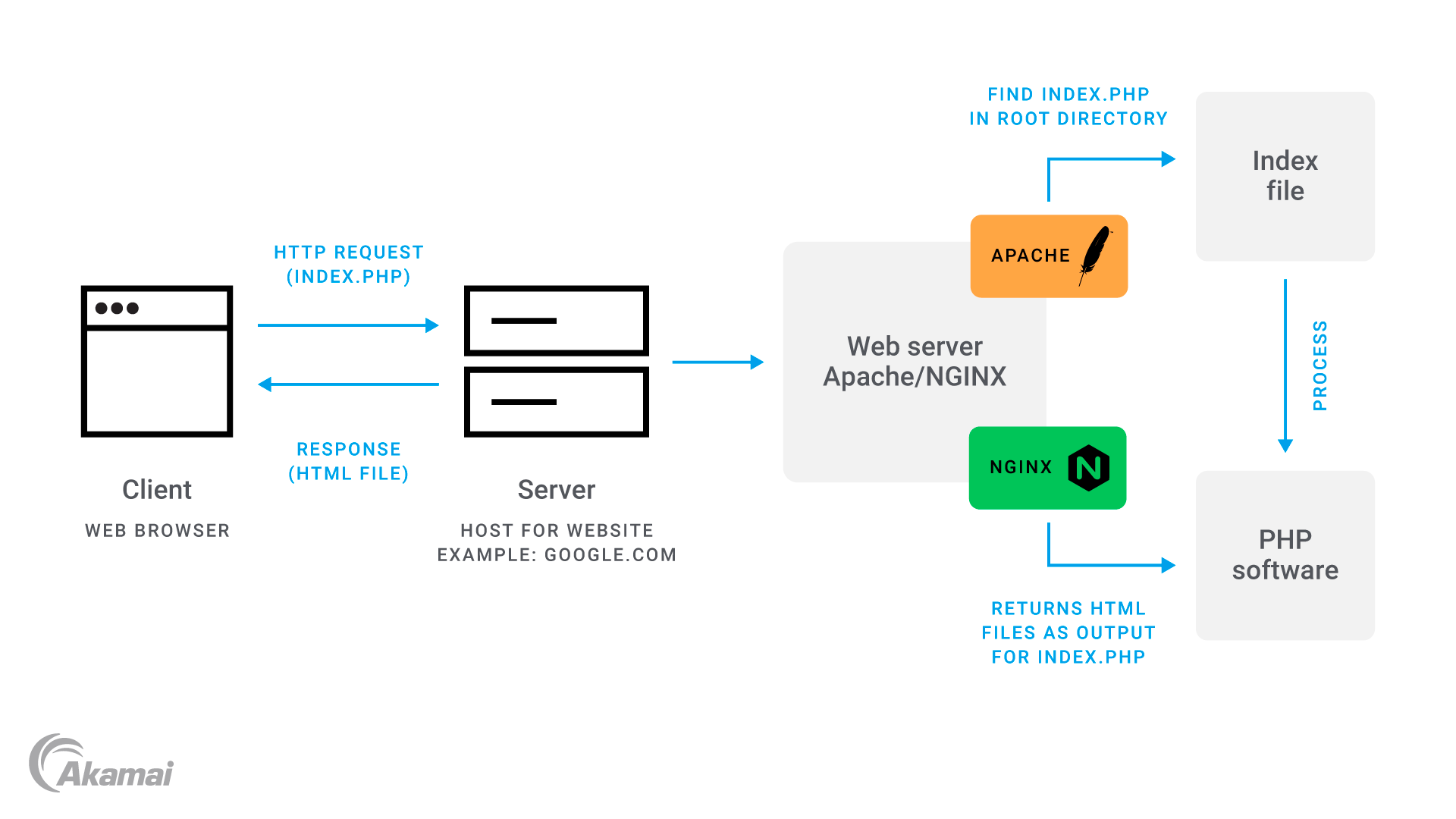

En el ejemplo anterior:

- un cliente (izquierda), normalmente un navegador web, envía una solicitud HTTP al servidor.

- El servidor recibe la solicitud HTTP y la procesa.

- El nombre de dominio se consulta a uno o más servidores de nombres de dominio, que suelen estar gestionados por el registrador de nombres de dominio.

- El servidor recupera o genera el contenido solicitado y envía una respuesta HTTP al cliente.

- El cliente recibe la respuesta y representa el contenido.

Durante este proceso, en ciertos casos, las conexiones con nuestros servidores pueden proceder de equipos maliciosos que tratan de explotar las vulnerabilidades en las configuraciones de los servidores. Hay muchas razones por las que explotar un servidor.

Veamos algunos ataques comunes a servidores que se aprovechan de una seguridad inadecuada.

Ataques distribuidos de denegación de servicio (DDoS)

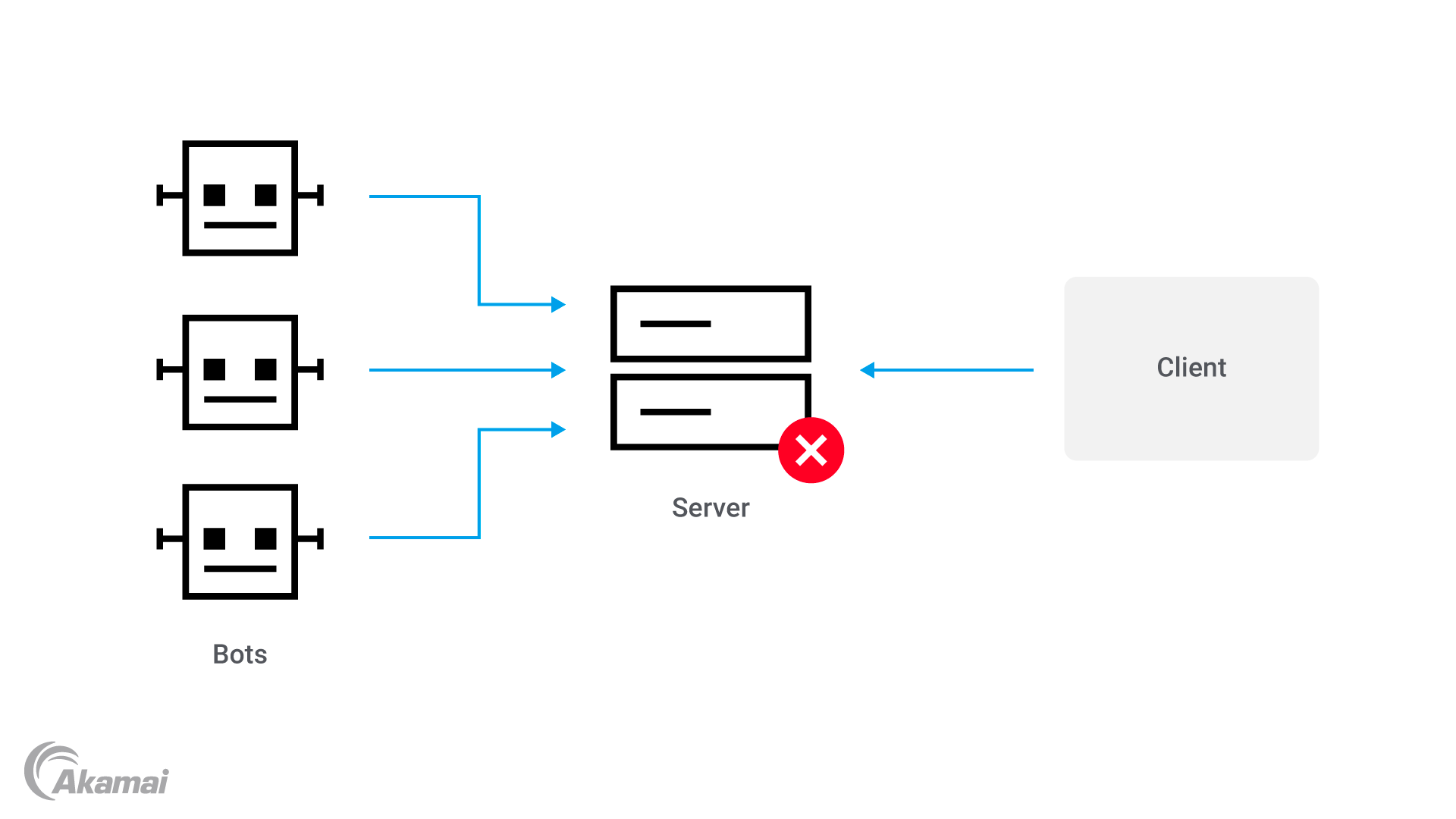

En un ataque distribuido de denegación de servicio (DDoS), el atacante intenta sobrecargar un servidor objetivo con una avalancha de solicitudes HTTP. También se denomina ataque de inundación HTTP. Recuerde que cada vez que realizamos una solicitud HTTP, nuestros servidores reciben la tarea de responder a la solicitud. Si los servidores no disponen de recursos con la capacidad necesaria para satisfacer las solicitudes simultáneas entrantes, el servidor web se paralizará o bloqueará. En adelante, toda solicitud HTTP posterior fallará, por lo que el servidor web quedará inaccesible.

Los ataques DDoS generalmente se llevan a cabo a través de botnets. Las botnets son una red de dispositivos infectados con software malicioso, también conocido como malware, que está diseñado específicamente para producir una avalancha de solicitudes HTTP a un equipo objetivo que carece de suficientes firewalls.

El diagrama anterior proporciona una descripción general de cómo funcionan los ataques de inundación HTTP. En el lado derecho, tenemos al cliente que realiza una solicitud al servidor, pero dado que hay varios bots también realizando solicitudes al servidor y agotando sus recursos, el cliente no puede conectarse al servidor.

Cruce de directorios

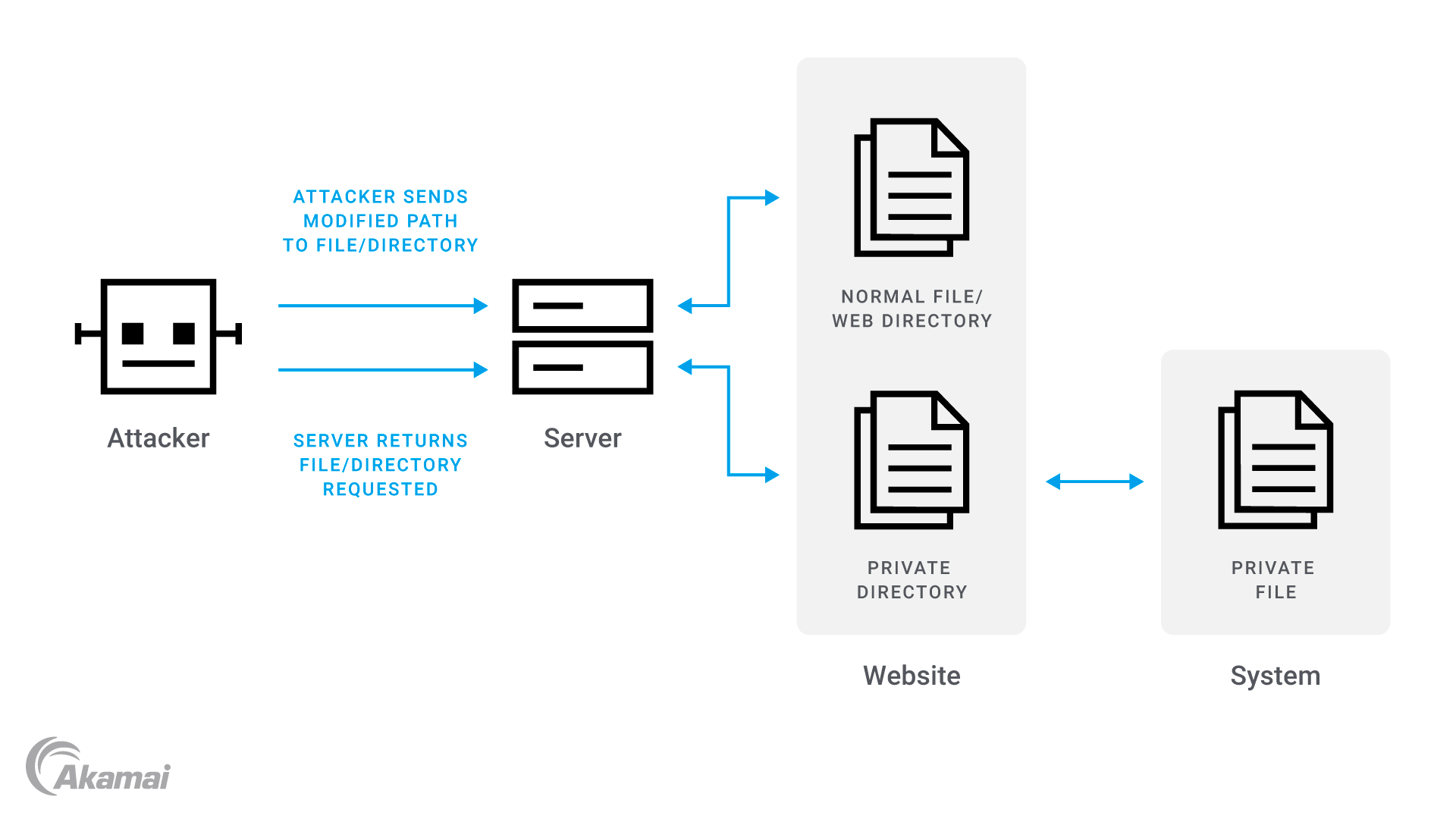

El cruce de directorios es otro ataque común a una vulnerabilidad que generalmente se dirige a servidores mal configurados. Todos los archivos web se envían directamente desde el directorio raíz web. Los usuarios que se conectan a nuestros servidores a través de solicitudes web HTTP solo deben poder acceder a archivos específicos desde el directorio raíz web sin que puedan navegar a archivos en carpetas que se encuentren más arriba en la estructura del directorio ni ejecutarlos. Si esto ocurriera, un atacante podría obtener acceso a archivos del sistema y de configuración críticos, y causar estragos en el servidor.

La imagen anterior muestra cómo funciona este ataque. El atacante envía una solicitud HTTP maliciosa mediante una URL modificada, que incluye la ruta del directorio a un sistema o archivo de configuración. El servidor procesa la solicitud y, a consecuencia de las deficiencias en la configuración de seguridad del servidor o en el diseño de la aplicación, puede recuperar el archivo del sistema y mostrar su contenido o código fuente.

Ataques de fuerza bruta

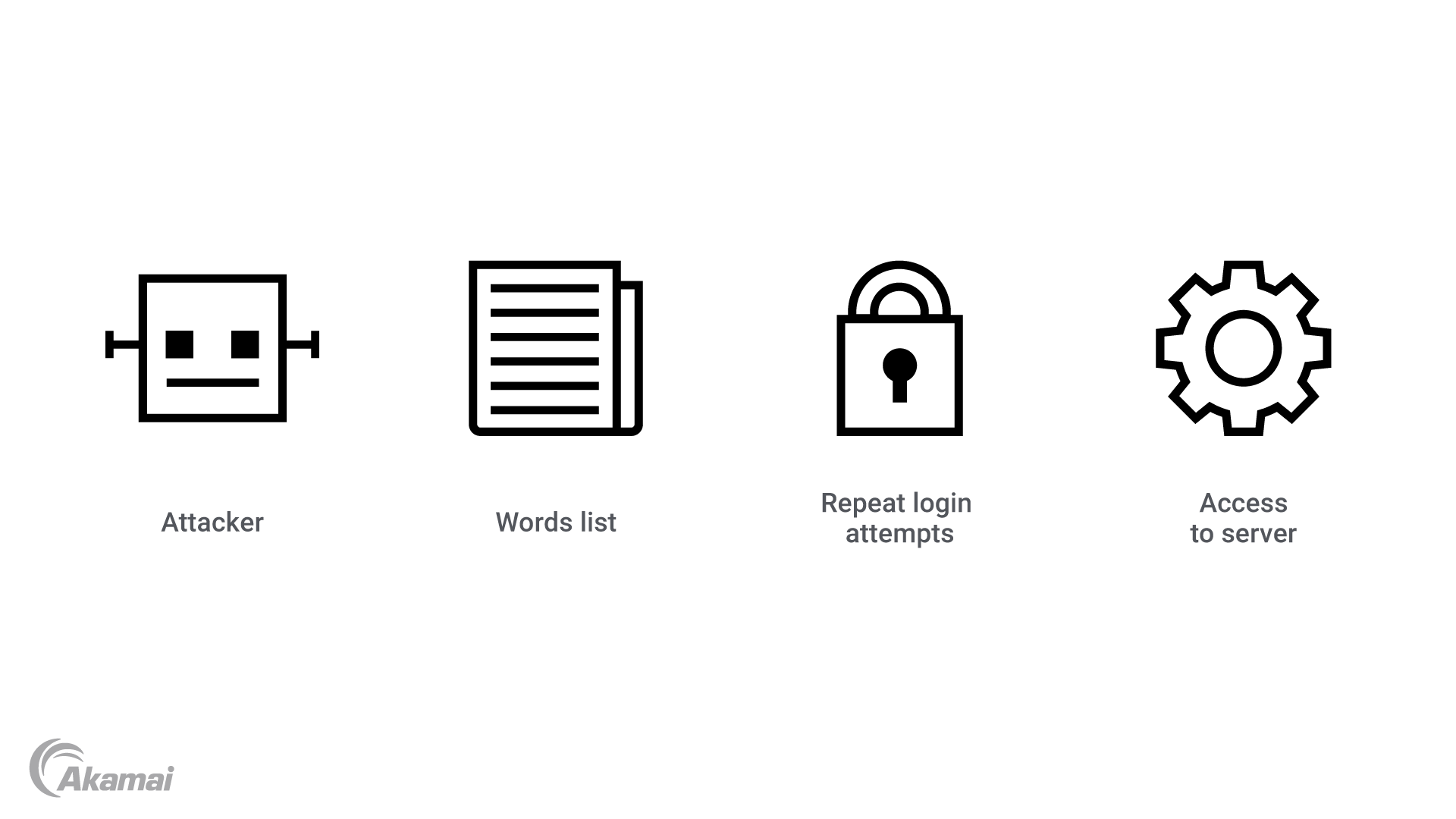

Un ataque de fuerza bruta, también denominado ataque de diccionario o robo de cuentas, es otro ataque muy común en el que un agente malicioso intenta acceder a un punto de acceso restringido en el servidor. Este punto de acceso restringido suele ser la cuenta raíz del servidor u otra cuenta con privilegios de raíz. Los atacantes utilizan malware para enviar automáticamente numerosos intentos de inicio de sesión con combinaciones de contraseña y nombre de usuario generadas también de forma automática con palabras reales.

El diagrama anterior muestra cómo funciona este ataque. A la izquierda, el atacante realiza mediante malware repetidos intentos de inicio de sesión generados a partir de una lista de palabras. Si se encuentran las combinaciones correctas, el atacante obtendrá acceso al servidor. Los ataques de fuerza bruta pueden ser muy eficaces, incluso si un servidor solo utiliza la autenticación con clave SSH.

Establecer y mantener la seguridad de los servidores

Estas son algunas de las prácticas recomendadas para la seguridad de los servidores que debe tener en cuenta a la hora de configurar servidores seguros:

- Mantenga su sistema operativo y software actualizados con los parches y actualizaciones de seguridad de servidor más recientes.

- Desactive o bloquee cualquier servicio o puerto innecesario para minimizar la superficie de ataque.

- Limite el acceso al servidor permitiendo únicamente que se conecten e interactúen con él los usuarios autorizados.

- Proteja el tráfico de red mediante protocolos de cifrado como SSL o TLS.

- Disponga de un sólido plan de copia de seguridad y recuperación ante desastres para minimizar la pérdida de datos y el tiempo de inactividad.

- Implemente contraseñas seguras y autenticación multifactorial para protegerse del acceso no autorizado.

- Utilice firewalls para controlar el tráfico de red entrante y saliente.

- Supervise los registros del servidor y el tráfico de red en busca de actividades sospechosas.

- Utilice sistemas de detección y prevención de intrusiones para identificar y prevenir ataques.

- Implemente medidas de seguridad, como permisos del sistema de archivos y controles de acceso, para protegerse del acceso no autorizado a datos confidenciales.

Preguntas frecuentes

Un servidor seguro es aquel que protege los datos y las comunicaciones con diversas medidas de seguridad, como cifrado, firewalls y protocolos seguros, para evitar el acceso no autorizado y garantizar que los datos se transmiten y almacenan de forma segura.

Sí, un servidor web puede ser objeto de ataque si presenta vulnerabilidades, como software obsoleto, contraseñas débiles o ajustes mal configurados, lo que permite a los atacantes obtener acceso o control no autorizados.

Las prácticas recomendadas para la seguridad de los servidores incluyen la actualización periódica del software, el uso de contraseñas seguras y autenticación multifactorial, el cifrado de datos, el empleo de firewalls y sistemas de detección de intrusiones, y la realización periódica de auditorías de seguridad y evaluaciones de vulnerabilidades.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.