Les problèmes courants de sécurité des serveurs incluent les infections par logiciels malveillants, les accès non autorisés, les violations de données, les attaques par déni de service distribué (DDoS) et les vulnérabilités logicielles.

Qu'est-ce que la sécurité des serveurs ?

L'un des aspects les plus importants du cycle de développement est de comprendre la sécurité des serveurs dans l'environnement d'hébergement qui exécute nos applications Web. Nos serveurs autorisent les connexions entrantes à partir de systèmes externes sur des ports spécifiques chaque fois que nous déployons une application Web. Les ports de serveur identifient le trafic réseau entrant et sortant.

Nous avons besoin de connexions sécurisées pour maintenir l'intégrité du système. Pour comprendre les vulnérabilités des serveurs, nous devons réfléchir à l'endroit où les communications ont lieu.

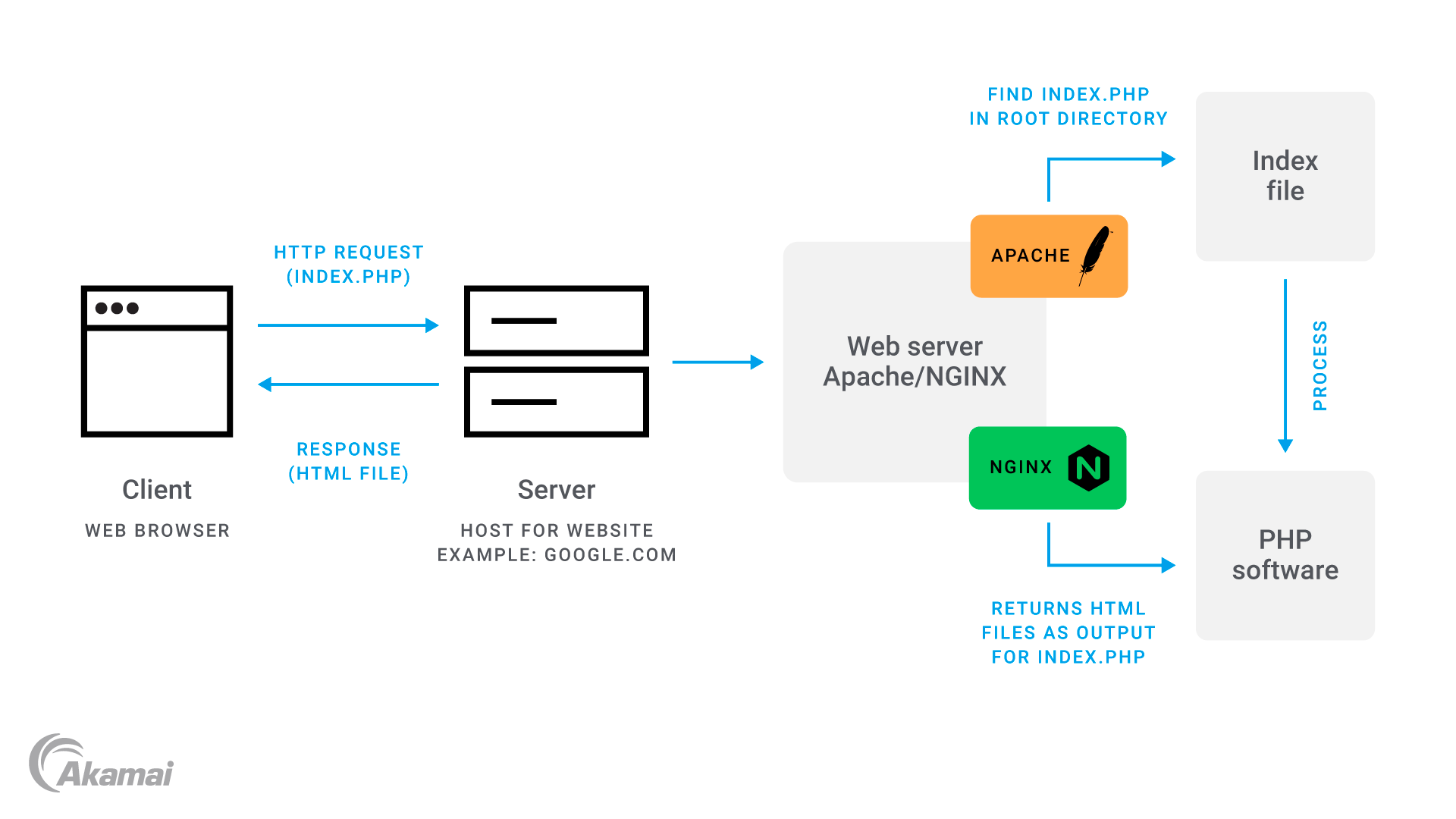

Dans l'exemple ci-dessus :

- Un client (à gauche), généralement un navigateur Web, envoie une requête HTTP au serveur.

- Le serveur reçoit la requête HTTP et la traite.

- Le nom de domaine est interrogé sur un ou plusieurs serveurs de noms de domaine, généralement gérés par le bureau d'enregistrement des noms de domaine.

- Le serveur récupère ou génère le contenu demandé et renvoie une réponse HTTP au client.

- Le client reçoit la réponse et affiche le contenu.

Au cours de ce processus, dans certains cas, les connexions à nos serveurs peuvent provenir d'ordinateurs malveillants cherchant à exploiter les vulnérabilités de nos configurations de serveur. Il existe de nombreuses raisons pour lesquelles un serveur peut être exploité.

Voyons quelques attaques de serveurs courantes qui tirent parti d'une sécurité inadéquate des serveurs.

les attaques par déni de service distribué (DDoS) ;

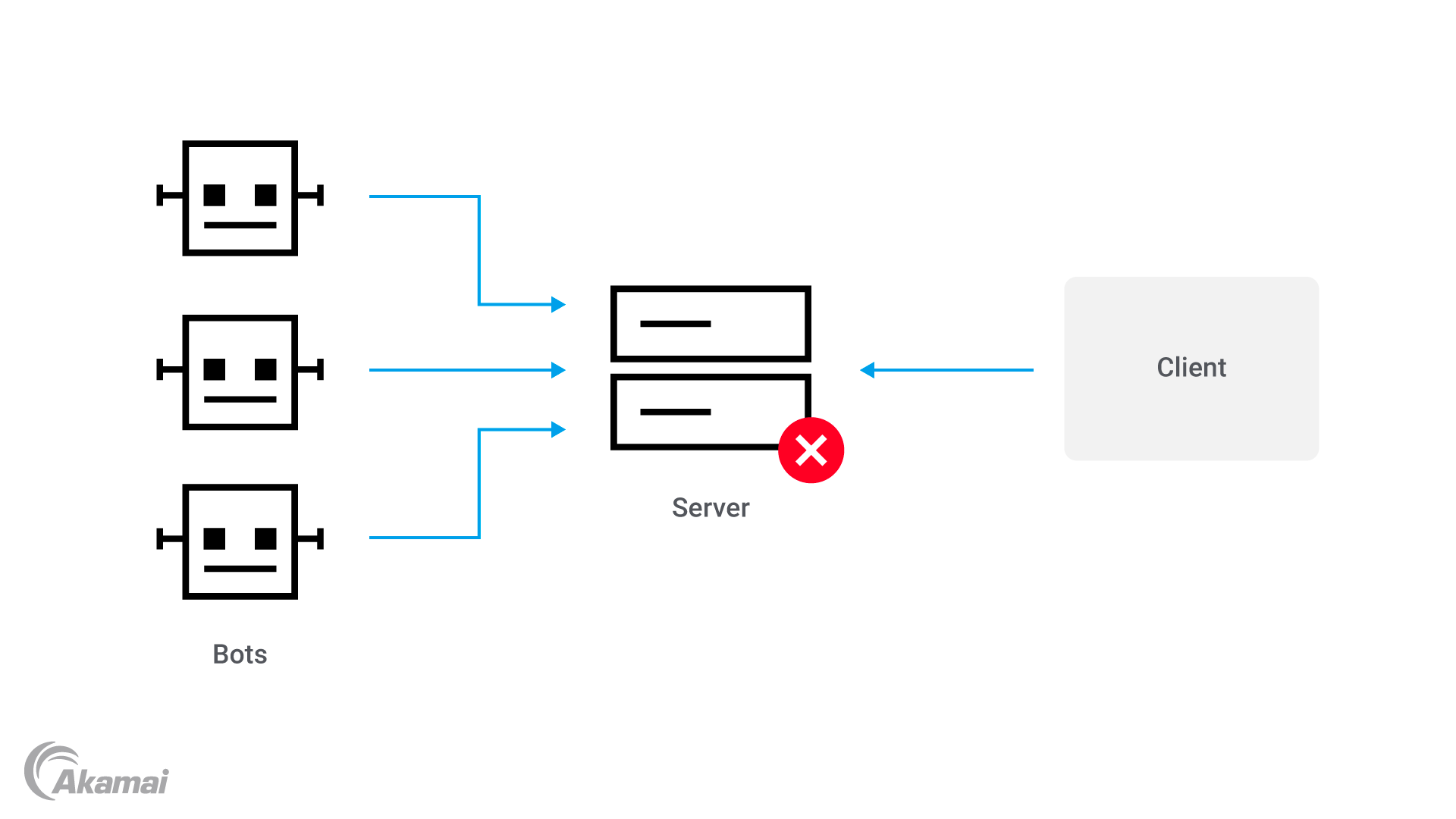

Dans une attaque par déni de service distribué (DDoS), un attaquant tente de surcharger un serveur ciblé avec un flot de requêtes HTTP. Cette attaque est également appelée attaque HTTP flood. N'oubliez pas que chaque fois que nous faisons une requête HTTP, nos serveurs sont chargés de répondre à la requête. Si nos serveurs ne disposent pas de la capacité de ressources nécessaire pour répondre au nombre de requêtes simultanées entrantes, le serveur Web se bloque ou s'arrête. Après quoi, chaque requête HTTP suivante échouera, rendant le serveur Web inaccessible.

Les attaques DDoS sont généralement effectuées par le biais de botnets. Les botnets sont un réseau de terminaux infectés par un logiciel malveillant conçu spécifiquement pour produire un flot de requêtes HTTP vers une machine cible qui ne dispose pas de pare-feu suffisants.

L'illustration ci-dessus fournit un aperçu du fonctionnement des attaques HTTP flood. Sur le côté droit, le client envoie une requête au serveur, mais comme plusieurs bots envoient également des requêtes au serveur, épuisant ainsi les ressources du serveur, le client ne peut pas se connecter au serveur.

Traversée de répertoire

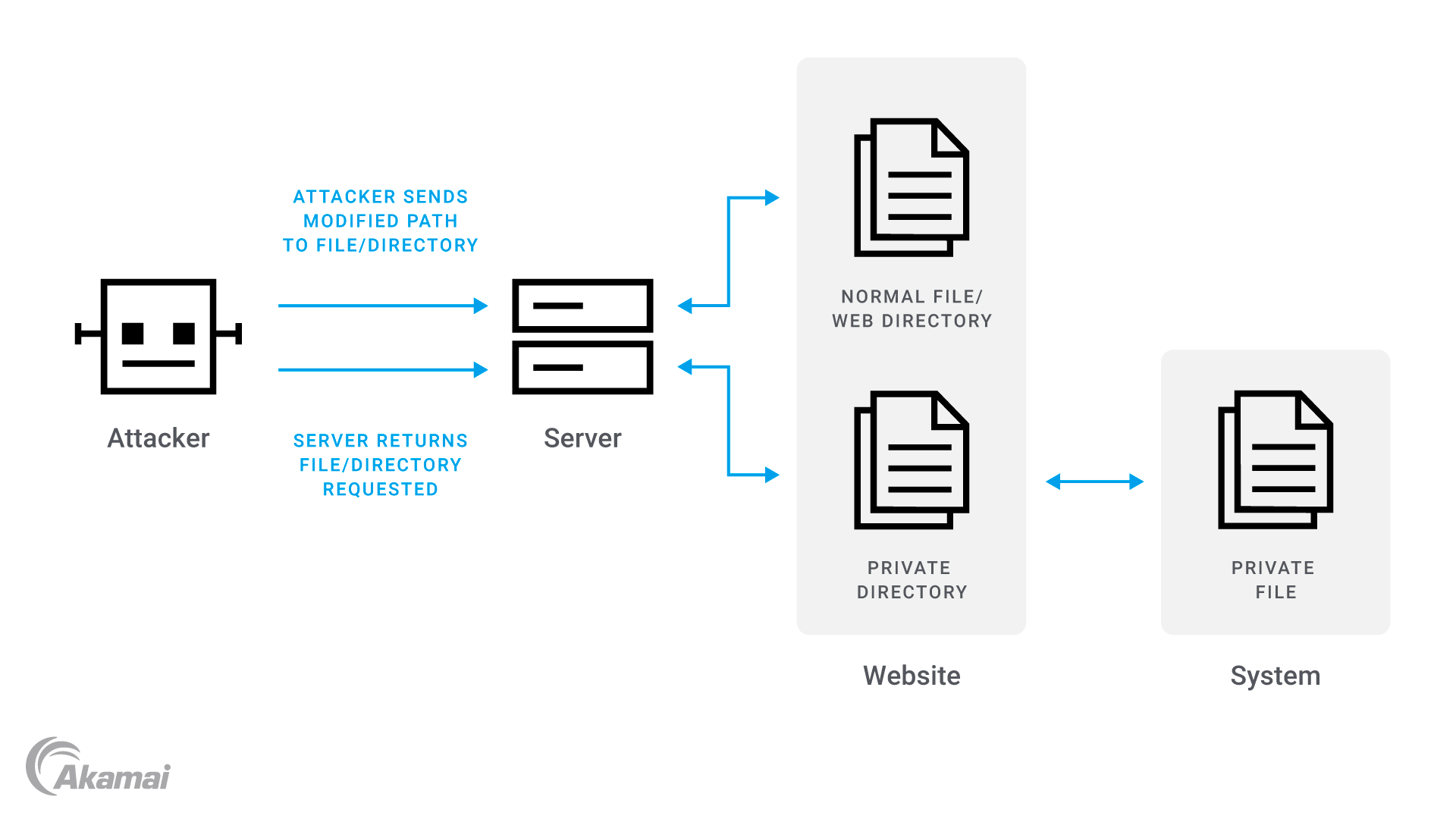

Une traversée de répertoire est une autre exploitation courante qui cible généralement les serveurs mal configurés. Tous les fichiers Web sont diffusés directement à partir du répertoire racine Web. Les utilisateurs qui se connectent à nos serveurs via des requêtes Web HTTP ne doivent pouvoir accéder qu'à des fichiers spécifiques à partir du répertoire racine Web, sans pouvoir accéder à des fichiers de dossiers plus élevés dans la structure du répertoire et sans pouvoir les exécuter. Si cela devait se produire, cela pourrait signifier qu'un attaquant pourrait accéder aux fichiers critiques du système et de configuration, et causer des ravages sur le serveur.

L'image ci-dessus illustre le fonctionnement de cette attaque. L'attaquant soumet une requête HTTP malveillante à l'aide d'une URL modifiée, qui inclut le chemin du répertoire vers un système ou un fichier de configuration. Le serveur traite la requête et, en raison d'une mauvaise configuration de la sécurité du serveur ou de la conception de l'application, peut récupérer le fichier système et afficher son contenu ou son code source.

Attaque par force brute

Une attaque par force brute, également appelée attaque par dictionnaire ou piratage de compte, est une autre attaque très courante par laquelle un agent malveillant tente d'accéder à un point d'accès restreint sur votre serveur. Ce point d'accès restreint est généralement le compte root du serveur ou un autre compte disposant de privilèges root. Les attaquants utilisent des logiciels malveillants pour soumettre automatiquement de nombreuses tentatives de connexion avec des combinaisons de mot de passe et de nom d'utilisateur générées automatiquement en fonction des mots du dictionnaire.

L'illustration ci-dessus démontre le fonctionnement de cette attaque. Sur la gauche, le pirate envoie des tentatives de connexion répétées générées à partir d'une liste de mots, à l'aide d'un logiciel malveillant. Si les combinaisons correctes sont trouvées, l'attaquant aura accès au serveur. Les attaques par force brute peuvent être très efficaces, même si un serveur utilise uniquement l'authentification par clé SSH.

Établir et maintenir la sécurité des serveurs

Voici quelques meilleures pratiques de sécurité des serveurs à prendre en compte lors de la configuration de serveurs sécurisés :

- Actualisez votre système d'exploitation et vos logiciels grâce aux derniers correctifs et mises à jour de sécurité des serveurs.

- Désactivez ou bloquez tous les services ou ports inutiles pour minimiser la surface d'attaque.

- Limitez l'accès à votre serveur en autorisant uniquement les utilisateurs autorisés à se connecter et à interagir avec celui-ci.

- Sécurisez le trafic réseau à l'aide de protocoles de chiffrement tels que SSL ou TLS.

- Veillez à disposer d'un plan de sauvegarde et de reprise après sinistre robuste pour minimiser les pertes de données et les temps d'arrêt.

- Mettez en œuvre des mots de passe forts et une authentification multifactorielle pour vous protéger contre les accès non autorisés.

- Utilisez des pare-feu pour contrôler le trafic réseau entrant et sortant.

- Surveillez les journaux du serveur et le trafic réseau pour détecter toute activité suspecte.

- Utilisez des systèmes de détection et de prévention des intrusions pour identifier et prévenir les attaques.

- Mettez en œuvre des mesures de sécurité telles que les autorisations du système de fichiers et les contrôles d'accès pour vous protéger contre les accès non autorisés aux données sensibles.

Foire aux questions (FAQ)

Un serveur sécurisé est un serveur qui protège les données et les communications à l'aide de diverses mesures de sécurité telles que le chiffrement, les pare-feu et les protocoles sécurisés pour empêcher les accès non autorisés et garantir que les données sont transmises et stockées en toute sécurité.

Oui, un serveur Web peut être piraté s'il présente des vulnérabilités, telles que des logiciels obsolètes, des mots de passe faibles ou des paramètres mal configurés, permettant aux attaquants d'obtenir un accès ou un contrôle non autorisé.

Les meilleures pratiques en matière de sécurité des serveurs incluent la mise à jour régulière des logiciels, l'utilisation de mots de passe forts et d'une authentification multifactorielle, le chiffrement des données, l'utilisation de pare-feu et de systèmes de détection des intrusions, ainsi que la réalisation régulière d'audits de sécurité et d'évaluations des vulnérabilités.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.