| Akamai のセキュリティエキスパートは、現在攻撃を受けている組織を 24 時間体制でサポートします。緊急サポートが必要な場合は、弊社へお問い合わせください。 |

エグゼクティブサマリー

2024 年以降、分散型サービス妨害(DDoS)攻撃が高度化しています。

AI を活用したマルチベクトルかつマルチターゲットの DDoS 攻撃は、既存の防御のプロービングを行い、弱点を特定し、DDoS 防御ソリューションを無効化する攻撃を画策します。その結果として生まれたのが、分散型防御妨害(DDoD)です。

シンプルで、多くの場合単一ベクトルであるボリューム型 DDoS 攻撃は、セルフサービスの完全自律型ソリューションで簡単に緩和できます。

ほとんどの場合、高度な DDoS 攻撃はボリュームの観点で大規模ではありません。このタイプの攻撃に対処するためには、セキュリティ専門家のインテリジェンスと強力なネットワーク・セキュリティ・ポスチャによって補完された、成熟した DDoS 防御ソリューションが必要です。

コンテンツ・デリバリー・ネットワーク(CDN)やその他のセキュリティソリューションとリソースや容量を共有する DDoS 防御プラットフォームは、高度な DDoS 攻撃に直面すると役に立たないことがよくあります。

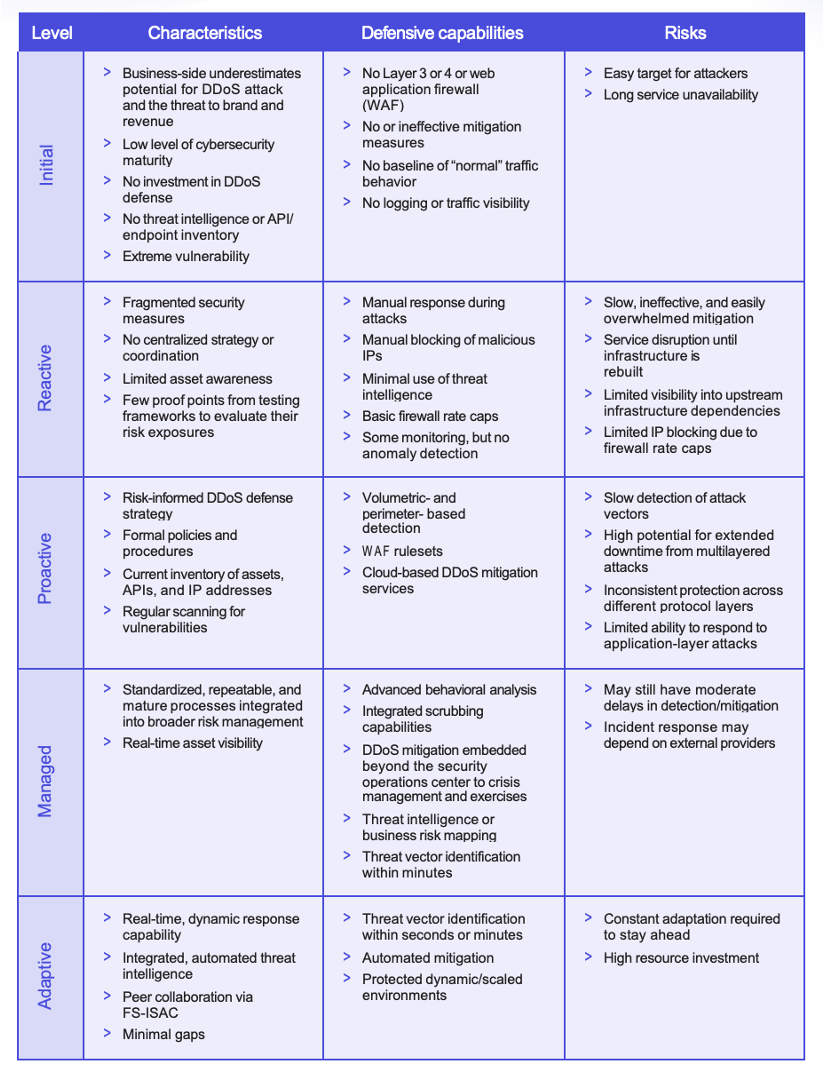

- ネットワークセキュリティ担当者は、DDoS 防御成熟度モデルに照らして現在のセキュリティポスチャを評価し、セキュリティをさらに高める方法を模索する必要があります。

分散型サービス妨害(DDoS)攻撃の情勢は二極化しています。一方では、一部のベンダーが DDoS 攻撃について報告し、定期的に大きな話題となっています。これは多くの場合、UDP フラッドなど、容易に緩和できるシンプルな単一ベクトル攻撃です。これはボリュームの観点で大規模な攻撃なのでしょうか?はい、もちろんです!

他方では、リソース豊富なサイバー脅威アクターが人工知能(AI)やモノのインターネット(IoT)を活用したボットネットを使用して、高度な DDoS 攻撃を画策しています。注目すべきキーワードは、「高度」です。

それが最先端の DDoS 攻撃の特徴です。このような攻撃は多くの場合、マルチベクトルかつマルチターゲット(複数の IP アドレス)の DDoS 攻撃であり、AI 対応ツールを使用して防御のプロービングを行い、脆弱な箇所を特定し、多くの場合 DDoS 防御ソリューション自体を無効化する攻撃を開始してから、デジタルインフラをオフラインにします。

世界は分散型防御妨害(DDoD)の時代に突入したのです。

利用できない防御は無意味

過去数年間で高度な大規模攻撃の数が大幅に増加しています。

実際、Akamai Prolexic の DDoS 防御プラットフォームによって緩和された最大規模のボリューム型 DDoS 攻撃のうち 9 件が、過去 36 か月間に発生しています。このような攻撃は多くの場合、市場にある多くの初歩的な完全自律型またはオンプレミス型の DDoS ソリューションを打ち破る可能性のある、マルチベクトルかつマルチターゲットの攻撃でした。

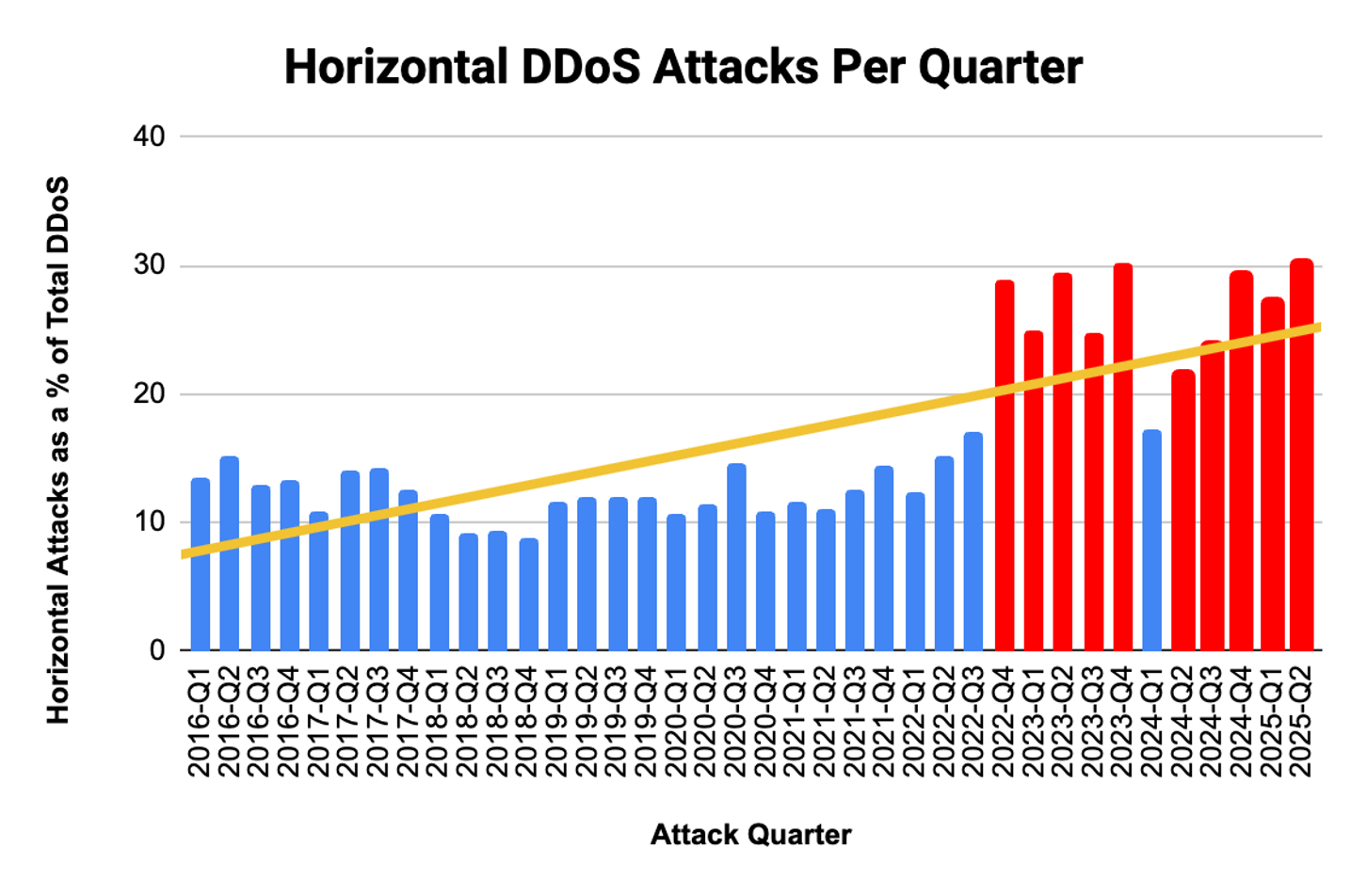

Akamai が収集した DDoS 脅威インテリジェンスを詳しく見てみると、2025 年第 2 四半期に Prolexic によって緩和された DDoS 攻撃の 30% 以上が高度な水平攻撃でした(図 1)。

そのような高度な DDoS 攻撃に対処するためには、最先端の自動化機能、人間の専門知識、組織のセキュリティチームとソリューションプロバイダー間のコラボレーションを組み合わせた高度な防御アプローチが必要です。そこで、Akamai はプラットフォーム・人・プロセスのフレームワークによって堅牢なネットワーク・セキュリティ・ポスチャを実現します。

現在使用している DDoS ソリューションは本当に最先端の DDoS 攻撃を防ぐことができますか?

UDP フラッドなどのシンプルで緩和しやすいベクトルは、初歩的な DDoS 防御ソリューションで簡単にブロックできます。攻撃者によって生成される攻撃トラフィックが何テラビット/秒(Tbps)であるかは関係ありません。多くの場合、これはシンプルなアクセス制御リスト(ACL)でも可能です。このようなタイプのシンプルな戦術・手口・手順(TTP)は、ネットワークセキュリティ担当者にとってほとんど新しいものではなく、注目に値するものでもありません。

しかし、インテリジェントな方法で防御のプロービングを行い、セキュリティポスチャの弱点を特定してから、中程度のボリュームの複合的な攻撃ベクトルを生み出す、AI 対応の高度な DDoS 攻撃となると、話は完全に変わります。このような攻撃は DDoS 防御をダウンさせ、ネットワークをオフラインにします。

このとりわけ重要なプロセスについて繰り返し述べているのは、DDoS は偶発的なものではないからです。DDoS 攻撃の大多数は、オリジンのキャパシティを飽和させて正当なユーザーがサービスにアクセスできないようにする悪性トラフィックによって、何者かがネットワークを意図的に過負荷状態にすることを試みた場合に発生します。

稀に、誤設定、ネットワークプローブ、攻撃的な脆弱性スキャンが原因でサービス妨害(DoS)が発生する場合もあります。サイバー犯罪者は、AI 対応の支援ツールを使用してネットワークのプロービングを行い、比較的脆弱な箇所を検知し、それに基づいて攻撃を集中させることができます。

高度な DDoS 攻撃はボリュームに依存する必要がない

ほとんどの場合、高度な DDoS 攻撃はボリュームの観点で大規模ではありません。なぜなら、比較的少量の入念に作成された悪性トラフィックで防御を打ち破ることができるなら、大量のトラフィックを生成する必要はないからです。

このように考えてみてください。誰かがあなたの家に侵入しようとしているとします。その人は、警察と対峙する覚悟で強引に玄関のドアを打ち破り、住宅警報システムを作動させるかもしれませんし、セキュリティシステムを無効化する方法を特定してから、それほど労力を使わずに侵入するかもしれません。

最先端の DDoS 攻撃の中には、後者の手法を使用するものがあります。セキュリティシステムを無効化してから、ネットワークに侵入するのです。

顧客のネットワークには多くの場合、攻撃の最初の一手を緩和したり逸らしたりするために、さまざまなレベルの冗長なキャパシティやテクノロジーが組み込まれています。残念ながら、それだけでは不十分です。

例えば、ステートレスファイアウォールなどの制御やデバイスは、初期段階では役立つことがあります。しかし、多くの場合、プロトコルの悪用を緩和したり、負荷を均等に分散しつつ正当なホストやユーザーへのサービスに集中したりするためのキャパシティには限りがあります。攻撃者に必要なのは、インフラをダウンさせて自動制御を回避するのに十分な攻撃キャパシティだけである場合があります。

攻撃者の能力、リソース、意図の明確な進化

FS-ISAC と Akamai による 2025 年 6 月のレポート『迷惑行為から戦略的脅威へ:金融業界に対する DDoS 攻撃』は、このトレンドの詳細を明らかにしています。

同レポートには次のように記されています。「実際、2024 年に最も効果的だった DDoS キャンペーンは、単純なボリュームではなく、戦略的な偵察とアジャイルな実行が特徴でした」

「2024 年、脅威アクターは、体系的なプロービングと適応型の戦術を組み込んだ高度なマルチベクトル DDoS 戦略を採用するようになりました。これは、防御をリアルタイムで分析し、自動化された保護対策を回避するための方法を動的に調整する機能を示しています。これは、攻撃者の能力、リソース、意図が明らかに進化していることを示しており、金融サービス業界に対する DDoS 攻撃の脅威を増加させています」

事例

2024 年の最後の 3 か月間で、アジア太平洋地域の 20 社以上の金融機関が、かつてない極めて高度な DDoS 攻撃キャンペーンの影響を受けました。サイバー犯罪者は、多数のベクトルを比較的小規模に使用して、それらの機関の実際の DDoS 防御レベルのプロービングとテストを巧みに行いました。

攻撃トラフィックのボリュームは中程度でしたが、複合的なベクトルと宛先 IP により、複数の完全自律型 DDoS 防御サービスやオンプレミス DDoS 防御サービスで障害が発生し、何日にもわたってエンドユーザーに多大な影響と損害が生じました。

注目すべきは、攻撃トラフィックのボリュームがほとんどの DDoS 緩和ソリューションの公称キャパシティ制限を大幅に下回っていたことです。さらに、完全自律型およびセルフサービス型の DDoS 防御プラットフォームが打ち破られた後、顧客は何らかの対処をするためにそれらのプラットフォームにログオンすることさえできませんでした。このようなどうしようもない無力感を覚えたいネットワークセキュリティ担当者はいません。

新たな時代:分散型防御妨害(DDoD)

Akamai は過去数年間にわたり、このような新たなサイバー犯罪のトレンドによって従来の分散型サービス妨害が新たな分散型防御妨害へ転換する様子を注意深く観察してきました。アジア太平洋地域で発生した上述の攻撃により、この転換が確固たるものとなりました。

自動化された DDoS 防御システムがダウンすれば、攻撃者は大量の悪性トラフィックを使用せずにネットワークを破壊できます。

アジア太平洋地域の事例では、このアプローチにより、攻撃者は同時に数週間にわたって複数の企業を攻撃し、妨害することに成功しました。その際、従来の大規模な攻撃でリソースを使い果たすのではなく、経済的に効率の良い方法でボットネットの「火力」を活用しました。

朗報

Akamai の DDoS 防御プラットフォームである Akamai Prolexic は、この攻撃から顧客を無事に保護しました。その主な理由の 1 つは、設計段階で「自動化のみ」では失敗すると見込んでいることです。必ず、Security Operations Command Center(SOCC)のグローバルなエキスパートチームが攻撃を監視し、顧客と直接連携します。

Akamai のエキスパートは毎日 DDoS 攻撃と戦っており、攻撃が自動防御メカニズムの一部を突破した場合に展開するツールを豊富に備えています。

実際、Akamai は、攻撃者によって完全自律型の DDoS 防御を出し抜かれた組織から緊急 DDoS 防御を求める外部リクエストを定期的に受けています。大抵の場合、完全自律型防御システムに依存しているベンダーは、バックアップ計画も、人的介入、緊急相談、サポートリソースへのアクセスも提供していません。

DDoS 防御の「可用性」の重要性

セキュリティシステムが優れているかどうかは、攻撃時にネットワークを保護する機能によって決まります。定期的に停止したりオフラインになったりするシステムや、高度な攻撃によって容易に打ち破られる可能性のあるシステムは、完全に無意味です。「公称」の防御キャパシティがどんなに大きくても関係ありません。

現代は高度な DDoS 攻撃の時代であり、完全自律型の DDoS 防御プラットフォームを打ち破ったり完全に無効化したりするのは比較的簡単です。これは特に、そのようなプラットフォームの DDoS 防御キャパシティが、コンテンツ・デリバリー・ネットワーク(CDN)などの他のサービスとの共有リソースである場合に当てはまります。

Akamai の顧客は、多様化という考えを戦略として採用するようになっています。専用のマルチクラウドアーキテクチャがあれば、ネットワークセキュリティ担当者は DDoS 防御を多様化し、単一のプラットフォームでシステムの問題が発生するリスクを回避できます。

最低限の要件を満たすだけでは不十分

規制の厳しい一部の業界では、多くの企業規模の組織や機関がデュアル DDoS ベンダー戦略を必要としています。

実際、多くの企業規模の顧客が、多様性の要件を満たすために「十分」なセカンドサプライヤーを選択していますが、重要な資産の保護には実績のある技術的に優れたソリューションを使用しています。その他の資産(多くの場合、バニティドメイン、Q&A 環境、その他の重要でない機能など)は、低コストのソリューションに割り当てます。

テクノロジーベースのソリューションでは予期しないシステム停止が発生し、それによって顧客に影響が生じる可能性があることを、Akamai は理解しています。過去には Akamai でもシステム停止が発生したことがあります。しかし、攻撃を受けたときに利用できない可能性のある DDoS ソリューションの背後に重要なネットワーク資産や不可欠と見なされているネットワーク資産を配置することを、どの程度受け入れられるでしょうか?

エンドユーザーの 40% がサービスにアクセスできないのに、インターネットに面したサービスは稼働していると DDoS 緩和プロバイダーが主張している場合、それは妥当な結果でしょうか?答えは明らかに「いいえ」です。

共有デスクのような DDoS 防御か、オフィスビル全体のような DDoS 防御か

「数十の会議室、数十のオフィス、数十のラウンジ」があると自慢する企業があります。すごそうですね。しかし、それがコワーキングスペースにある延々と使い回されているホットデスクだと知ったら、見方が変わります。

これが、共用 DDoS キャパシティの仕組みです。1 つのスペースが、あらゆるニーズに対応するために薄く広がっているのです。真の保護とは、オフィスビル全体のようなものです。専用のフロア、会議室、オフィスがあり、そのすべてが互いを押しのけることなく同時に稼働できます。

一部の DDoS 防御ベンダーは、すべての防御機能と CDN 間で共有されるネットワークの総キャパシティを公表しています。ネットワークセキュリティ担当者は次のように質問しなければなりません。

攻撃が発生した場合、その「総キャパシティ」のうち、実際に DDoS 防御に利用できるのはどれくらいですか?

PoP(Point of Presence)がすでに正当なトラフィックで飽和している場合、実際に DDoS 攻撃を防御できますか?

Akamai の DDoS 防御専用の特化型インフラ

Akamai は、DDoS 防御専用の特化型インフラにより、信頼性の向上、障害点(Point of Failure)の削減、全体的なリスクの低減が実現すると考えています。Akamai はこのアプローチを高度な自動化と組み合わせています。また、SOCC の豊富なエキスパートが個々の顧客の防御を調整して最適化し、アルゴリズムを出し抜こうとする攻撃への対処を支援します。

Akamai は、高度な DDoS 攻撃に対する多層的な、マルチクラウドの、セグメント化された専用防御を提供しています。例えば次のような製品があります。

Akamai Prolexic は、開放型システム間相互接続(OSI)モデルのレイヤー 3 および 4 の DDoS 攻撃に対する専用防御を提供します。

Akamai Edge DNS と Akamai Shield NS53 は、DNS に狙いを定めた DDoS 攻撃に対する専用防御を提供します。

Akamai App & API Protector は、レイヤー 7(アプリケーションレイヤー)DDoS 攻撃に対する専用防御を提供します。

さらに、Akamai のエッジネットワークは、他のセキュリティシステムが作動する前でも DDoS トラフィックを自動的にドロップします。また、Akamai Guardicore Segmentation は、サイバー犯罪者が DDoS 攻撃を便利な煙幕として利用しながらランサムウェアを使用してネットワークに侵入するのを防ぎます。つまり、Akamai はすべてのポートとプロトコルで包括的なネットワークセキュリティを提供します。

現在の DDoS 情勢において組織を保護する方法

しばらくの間、DDoS 攻撃は時代遅れで、DDoS 防御は最低限の要件になったと見なされていました。これは、極めて成熟度の高いサイバーセキュリティ・ソリューション・プロバイダーが基本レベルの DDoS 防御を提供した 5~7 年程前には、ある程度正しい考えでした。

しかし、過去 3~ 4 年間で DDoS 攻撃の情勢は大きく変化しました。DDoS 攻撃は、次のことが原因で非常に高度なものになりました。

AI を活用したツールの普及

地政学的イベントに伴う資金豊富なハクティビストの発生

簡単に利用できる DDoS 請負サービス

企業や機関がオフラインになることが許されない、常時オンラインの世界の到来

このような環境で、サイバー犯罪者は自身の TTP を適応させ、DDoS 防御システムのプロービングを行ってそれを無効化し、被害者をオフラインにする高度な DDoS 攻撃を画策しました。

DDoS 攻撃を防ぐための 5 つのステップ

ネットワークセキュリティ担当者として、どのような手段を使用しますか?まずは次の 5 つのステップから始めるとよいでしょう。

堅牢なネットワーク・セキュリティ・ポスチャを構築する。プロアクティブな検知、ふるまいベースの分析、自動化と人的介入のインテリジェントな組み合わせを特徴とする構造にします。自動防御のみに依存すると、一貫性と緩和の質がリスクにさらされます。

攻撃者のふるまいを把握し、迅速な緩和のためのベースラインを構築する。攻撃者は API の脆弱性のプロービングを行ったり、アプリケーションレイヤーの防御をバイパスしたりしていますか?スプーフィングされた送信元や信頼できない送信元からの異常で不規則なリクエストアクティビティがありますか?これらは、高度な DDoS キャンペーンの兆候である可能性があります。

専用の防御キャパシティを備えた DDoS 防御プラットフォームを導入する。何度も利用できなくなった経歴がなく、共有キャパシティでもないプラットフォームを選びます。自動防御を補完する SOCC チームはありますか?自律型 DDoS 防御プラットフォーム自体が Single Points of Failure になってはなりません。また、キャパシティについては、見出しの数字以外にも着目し、報告されている攻撃の種類を見極めてください。

インシデント対応計画を最新の状態にする。この計画には、明確に定義された役割、コミュニケーションチャネル、事前に定められた DDoS 攻撃緩和戦略を備えた危機対応チームを含める必要があります。

DDoS 防御成熟度モデルに照らして、現在のネットワーク・セキュリティ・ポスチャを評価する。FS-ISAC と Akamai が開発した DDoS 防御成熟度モデルから、セキュリティを強化すべき改善領域を特定します(図 2)。

DDoS 攻撃発生時に実行する 7 つのステップ

1.リスクと現在の防御策を評価する。まず、現在の DDoS 緩和機能を評価します。既存の防御策は、その攻撃の規模と範囲に対応するのに十分ですか?DDoS 緩和プロバイダーと連携して、発生中の脅威を評価し、脆弱性に迅速に対応します。

Akamai Prolexic DDoS 防御プラットフォームの緊急オンボーディングが必要な場合は、直ちに Akamai のセキュリティチームへご連絡ください。 |

2.重要な IP スペースとサブネットを確認する。極めて重要なネットワークリソース(重要なサブネットや IP スペースなど)が緩和制御によって保護されていることを確認します。そうすることで、攻撃によって侵害され得るインフラの範囲を制限できます。

3.Always-on の DDoS セキュリティ制御をアクティベートする。最前線の防御レイヤーとして、Always-on のセキュリティ制御を展開します。このプロアクティブなアプローチにより、危機発生時にインシデント対応者の負担が最小限に抑えられ、緊急統合シナリオのリスクが減少します。

4.エッジベースのクラウドファイアウォールを実装する。Akamai Prolexic の Network Cloud Firewall などのエッジベースのクラウドファイアウォールを展開することで、従来の DDoS 防御を超えて防御を拡大できます。このようにセキュリティレイヤーを追加することで、悪性トラフィックがネットワークに到達する前にブロックし、内部ファイアウォールやシステムの負荷を軽減できます。

5.DNS インフラを保護する。ドメイン・ネーム・システム(DNS)攻撃は、サービスを中断させるためによく使用される極めて効果的な方法です。Akamai Edge DNS などの堅牢な DNS ソリューションを使用して、DNS に狙いを定めた攻撃を防ぎ、Akamai Shield NS53 を動的プロキシとして導入して、オンプレミスまたはハイブリッドの DNS インフラを保護します。

6.インシデント対応計画をアクティベートする。よく練習した作戦を実行することが、危機発生時に冷静さを保ち、効率的に対応するための秘訣です。

7.アプリケーションレイヤーと API レイヤーに保護を拡大する。多くの DDoS 攻撃はアプリケーションや API を標的とするため、これらのコンポーネントのセキュリティを確保することも不可欠です。Akamai App & API Protector が提供する Web アプリケーションファイアウォール(WAF)は、悪性の HTTP リクエストをブロックし、ポート 443 やポート 80 を標的とする複雑な DDoS 攻撃からアプリケーションを保護します。

詳細を見る

今すぐ Akamai のエキスパートへ問い合わせ、包括的なセキュリティソリューションの詳細をご確認ください。

タグ