| Se sua organização estiver sob ataque neste momento, nossos especialistas em segurança estão à sua disposição ininterruptamente. Se precisar de ajuda de emergência, entre em contato conosco. |

Sumário executivo

Desde 2024, os ataques de DDoS (negação de serviço distribuída) tornaram-se altamente sofisticados.

Os ataques de DDoS multivetoriais, de múltiplos destinos e alimentados por inteligência artificial (IA) testam as defesas existentes, identificam pontos fracos e, em seguida, orquestram ataques que desativam a solução de defesa contra ataques de DDoS, resultando em uma negação de defesa distribuída (DDoD).

Ataques de DDoS volumétricos, que são simples e geralmente de vetor único, são fáceis de mitigar com soluções autônomas puras de autoatendimento.

Ataques de DDoS sofisticados quase nunca são altos em volume. Esses tipos de ataques exigem uma solução madura de defesa contra DDoS que seja complementada pela inteligência dos especialistas em segurança e por uma forte postura de segurança de rede.

As plataformas de defesa contra DDoS que compartilham recursos e capacidade com CDNs (Redes de Entrega de Conteúdo) e outras soluções de segurança muitas vezes falham diante de ataques de DDoS sofisticados.

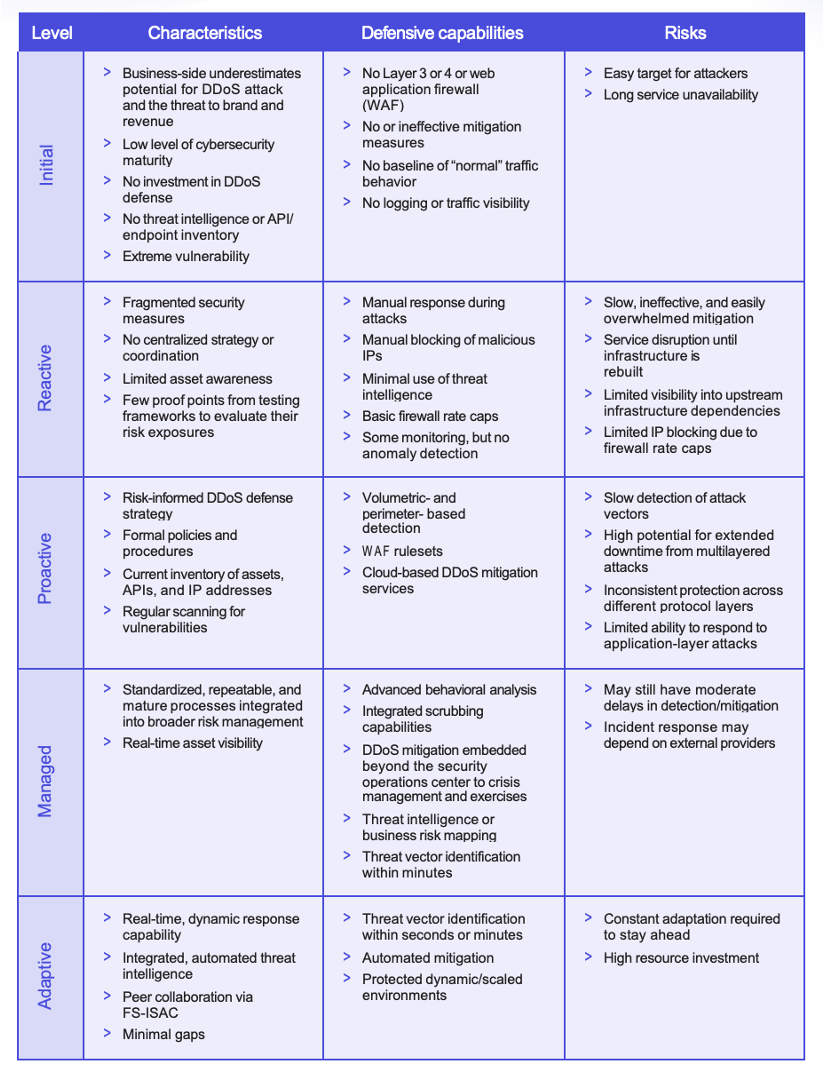

- Os profissionais de segurança de rede devem comparar sua postura de segurança atual com o modelo de maturidade de defesa contra DDoS e explorar maneiras de elevar ainda mais sua segurança.

Está acontecendo uma verdadeira divergência no cenário de ataques de negação de serviço distribuída (DDoS). Por um lado, alguns fornecedores relatam regularmente ataques de DDoS chamativos que costumam ser simples, de vetor único e fáceis de mitigar, como inundações de UDP. Esses ataques são altos em termos volumétricos? Sim, é claro!

Por outro lado, os agentes de ameaças virtuais bem-equipados estão usando botnets alimentados pela inteligência artificial (IA) e pela Internet das coisas (IoT) para orquestrar ataques de DDoS altamente sofisticados. Observe a palavra-chave: "sofisticado."

Esse tem sido o perfil dos ataques de DDoS modernos. Eles costumam ser ataques de DDoS multivetoriais, multidestino (vários endereços IP) e utilizam ferramentas habilitadas por IA para sondar suas defesas, identificar pontos fracos e lançar um ataque que muitas vezes desativa a própria solução de proteção contra DDoS, antes de derrubar sua infraestrutura digital.

Entramos na era da negação de defesa distribuída (DDoD).

A proteção que não está disponível não tem sentido

Nos últimos anos, houve um aumento significativo no número de ataques de alto volume de natureza altamente sofisticada.

Na verdade, nove dos maiores ataques de DDoS volumétricos mitigados pela plataforma de proteção DDoS da Akamai Prolexic ocorreram nos últimos 36 meses. Esses ataques costumavam ser multivetoriais, multidestino e tinham o potencial de sobrecarregar muitas soluções de DDoS rudimentares, apenas autônomas ou locais, disponíveis no mercado.

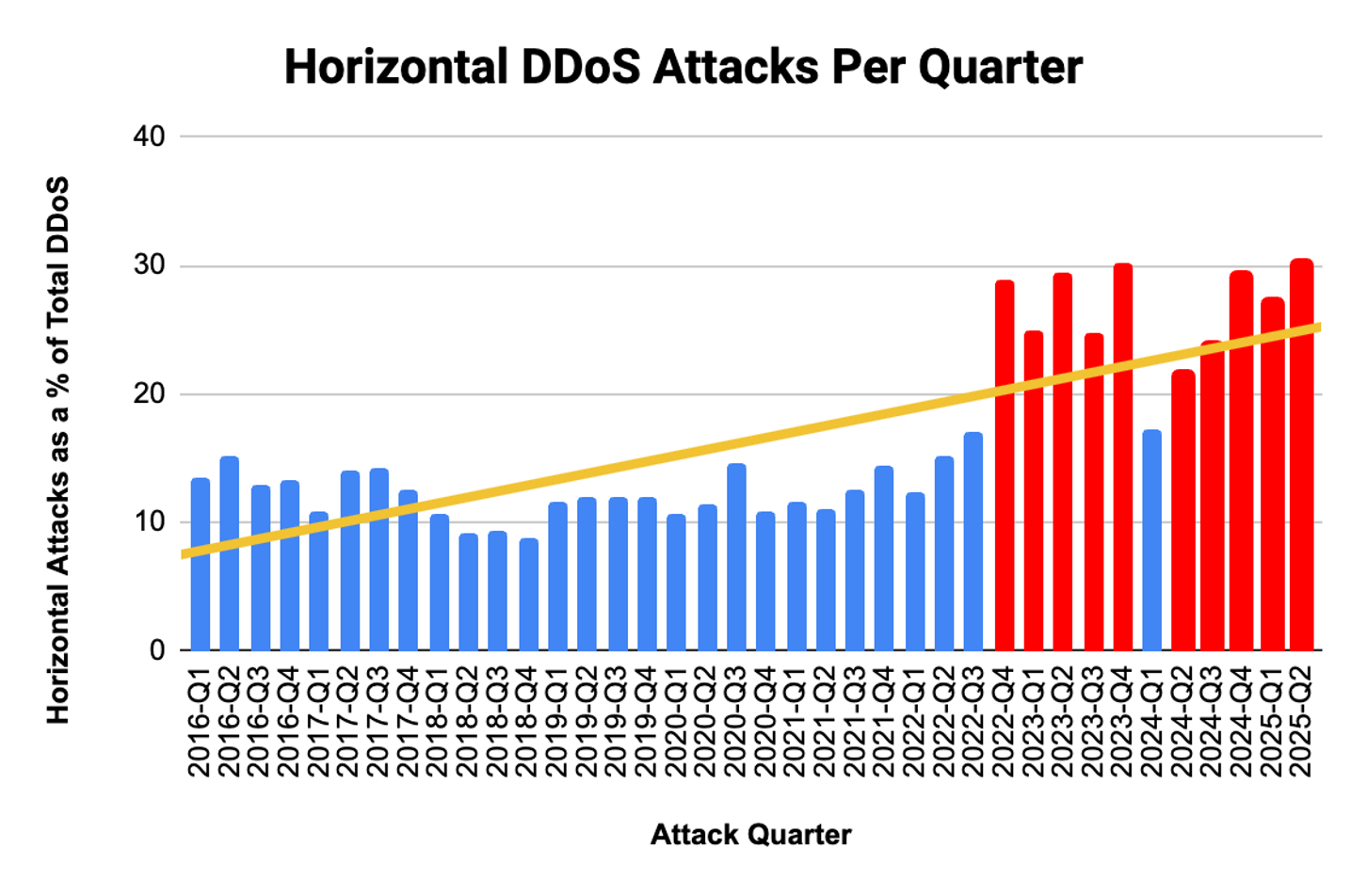

Se analisarmos mais de perto a inteligência contra ameaças de DDoS coletada pela Akamai, mais de 30% dos ataques de DDoS mitigados pelo Prolexic no 2º trimestre de 2025 foram sofisticados e horizontais (Figura 1).

Esses ataques de DDoS sofisticados exigem uma abordagem de defesa sofisticada que combine o poder da automação moderna, a experiência humana e a colaboração entre as equipes de segurança de uma organização e o provedor de soluções. É aqui que a estrutura de plataforma-pessoas-processos da Akamai oferece uma postura de segurança robusta de rede.

Sua atual solução DDoS pode realmente protegê-lo contra ataques de DDoS modernos?

Vetores simples e fáceis de atenuar, como inundações de UDP podem ser facilmente bloqueados por qualquer solução de proteção contra DDoS rudimentar. Não importa quantos terabits por segundo (Tbps) de tráfego de ataque são gerados por um invasor. Em muitos casos, até mesmo uma lista de controle de acesso (ACL) simples pode fazer a tarefa. Esses tipos de TTPs (Simple Tactics, Techniques, and Procedures, táticas, técnicas e procedimentos simples) quase não são nada novo ou digno de nota para os profissionais de segurança de rede.

Uma história totalmente diferente são os ataques de DDoS sofisticados realizados por IA que sondam inteligentemente suas defesas, identificam pontos mais fracos em sua postura de segurança e então lançam uma mistura complexa de vetores de ataque com volume moderado. Esses ataques derrubam suas defesas contra DDoS e depois colocam sua rede offline.

Reiteramos esse processo particularmente importante porque o DDoS não é um acaso. A maioria dos ataques de DDoS ocorre quando alguém tenta deliberadamente inundar sua rede com tráfego mal-intencionado que satura a capacidade de sua origem e impede que usuários legítimos acessem seus serviços.

Em alguns casos, pode haver uma negação de serviço (DoS) devido a uma configuração incorreta, uma varredura de rede ou uma análise agressiva de vulnerabilidades. Com ferramentas habilitadas e assistidas por IA, os cibercriminosos podem sondar sua rede para detectar qual parte está relativamente vulnerável e, então, concentrar o ataque de acordo.

Ataques de DDoS sofisticados não precisam depender do volume

Ataques de DDoS sofisticados quase nunca são altos em termos volumétricos. Isso porque o invasor não precisa gerar muito tráfego se puder sobrecarregar suas defesas com uma quantidade relativamente moderada de tráfego mal-intencionado cuidadosamente criado.

Pense nisso desta forma: Se alguém estivesse tentando invadir sua casa, poderia usar força bruta para arrombar a porta da frente, disparar o sistema de alarme residencial e se preparar para enfrentar a polícia… ou poderia identificar como desativar seu sistema de segurança e então usar um esforço moderado para entrar.

Alguns dos ataques de DDoS modernos usam a segunda técnica: Eles desativam seu sistema de segurança e, em seguida, entram em sua rede.

As redes de clientes geralmente têm diferentes níveis de capacidade redundante ou tecnologia integrada para absorver ou desviar o golpe inicial de um ataque. Infelizmente, isso não é suficiente.

Controles ou dispositivos como firewalls sem estado, por exemplo, podem ajudar inicialmente, mas muitas vezes têm capacidade finita para absorver o uso indevido de protocolos e/ou distribuir a carga de forma equilibrada, ao mesmo tempo em que se concentram em atender hosts ou usuários legítimos. Às vezes, tudo o que um invasor precisa é apenas uma capacidade de ataque suficiente para derrubar a infraestrutura e ignorar controles automatizados.

Uma evolução clara da capacidade, dos recursos e da intenção do invasor

Um relatório de junho de 2025 da FS-ISAC e da Akamai, From Nuisance to Strategic Threat: Os ataques de DDoS contra o setor financeiro, destacam essa tendência de maneira detalhada.

O relatório afirma: "De fato, as campanhas DDoS mais eficazes em 2024 foram caracterizadas por reconhecimento estratégico e execução ágil, em vez de simples volume".

"Em 2024, os agentes de ameaça passaram a empregar cada vez mais estratégias avançadas de DDoS multivetoriais que incorporavam sondagens sistemáticas e táticas adaptativas. Isso demonstra a capacidade de analisar as defesas em tempo real e ajustar dinamicamente os métodos para escapar das proteções automatizadas. Isso marca uma clara evolução na capacidade, nos recursos e na intenção do invasor e aumenta a ameaça de ataques de DDoS contra o setor de serviços financeiros."

Um exemplo

Nos últimos três meses de 2024, mais de 20 instituições financeiras individuais na região Ásia-Pacífico foram afetadas por uma campanha de ataque de DDoS sem precedentes e altamente sofisticada. Os criminosos virtuais usaram uma infinidade de vetores em um volume relativamente baixo para sondar e testar habilmente o verdadeiro nível de defesas contra DDoS nessas instituições.

Apesar do volume moderado do tráfego de ataque, a mistura complexa de vetores e IPs de destino levou à falha de vários serviços de proteção de DDoS puramente autônomos e locais, resultando em dias de impacto notável e caro para os usuários finais.

É importante observar que o volume de tráfego de ataque estava significativamente abaixo dos limites de capacidade anunciados da maioria das soluções de atenuação de DDoS. Além disso, uma vez que as plataformas de defesa contra DDoS totalmente autônomas e de autoatendimento foram sobrecarregadas, os clientes nem sequer conseguiam acessá-las para tomar qualquer ação. Em nenhum momento, nenhum profissional de segurança de rede quer se sentir tão vulnerável e impotente.

A nova era: Negação de defesa distribuída (DDoD)

Nos últimos anos, a Akamai tem observado de perto essa tendência emergente de cibercriminosos migrarem do antigo jogo da negação de serviço distribuída para o novo esporte da negação de defesa distribuída. Os ataques na região Ásia-Pacífico cimentaram essa transição.

Quando seu sistema de defesa automatizado contra DDoS está inativo, o invasor não precisa de um alto volume de tráfego mal-intencionado para interromper sua rede.

No exemplo da Ásia-Pacífico, essa abordagem permitiu que o invasor atacasse e perturbasse com sucesso várias empresas ao mesmo tempo e ao longo de semanas. Eles usaram o "poder de fogo" de seus botnets de maneira economicamente eficiente, em vez de esgotar seus recursos com ataques convencionais de grande escala.

A boa notícia

O Akamai Prolexic, nossa plataforma de defesa contra DDoS, defendeu confortavelmente os clientes contra esses ataques. Um dos principais motivos é que antecipamos a falha do modelo "somente automação" em nosso design, sempre há uma equipe global de especialistas do Security Operations Command Center (SOCC) monitorando ataques e trabalhando diretamente com o cliente.

Nossos especialistas são pessoas que enfrentam ataques de DDoS todos os dias e contam com um arsenal de ferramentas para empregar caso um ataque consiga superar partes dos mecanismos de defesa automatizados.

Na verdade, a Akamai recebe regularmente solicitações externas de proteção contra DDoS de emergência de organizações cujas defesas contra DDoS totalmente autônomas foram enganadas por um invasor. Mais frequentemente do que não, os fornecedores que dependem de sistemas de defesa totalmente autônomos não oferecem nenhum plano de backup nem acesso à intervenção humana, consulta de emergência ou recursos de suporte.

A importância da "disponibilidade" de sua defesa contra DDoS

Um sistema de segurança é tão bom quanto sua capacidade de defender sua rede no momento de um ataque. Qualquer sistema que regularmente experimente interrupções, fique offline ou possa ser facilmente sobrecarregado por um ataque sofisticado é completamente inútil, não importa quão grande seja sua capacidade de defesa "comercializada".

Na era moderna dos ataques de DDoS sofisticados, é relativamente fácil sobrecarregar ou desativar completamente plataformas de defesa contra DDoS puramente autônomas. Isso é particularmente verdadeiro quando a capacidade de defesa contra DDoS de tal plataforma é um recurso compartilhado com outros serviços, incluindo a CDN (rede de Entrega de Conteúdo).

Uma estratégia que os clientes da Akamai têm vindo a adotar é a diversificação. Ter arquiteturas multinuvem de uso específico permite que a equipe de segurança de rede diversifique sua defesa contra DDoS e evite o risco de problemas sistêmicos em uma única plataforma.

Atender aos requisitos mínimos não é suficiente

Muitas organizações e instituições de nível empresarial em alguns dos setores altamente regulamentados exigem uma estratégia de dois fornecedores de DDoS.

Na verdade, muitos clientes de nível empresarial escolhem um segundo fornecedor "bom o suficiente" para atender aos requisitos de diversidade, mas usam uma solução comprovada e bem projetada para proteger seus ativos críticos. Os outros ativos, muitas vezes incluindo domínios de vaidade, ambientes de perguntas e respostas e outras funções não críticas, ficam reservados para a solução de menor custo.

Entendemos que qualquer solução baseada em tecnologia pode enfrentar paralisações não intencionais e, portanto, afetar os clientes; também já tivemos interrupções no passado. Mas até que ponto você está disposto a colocar ativos de rede-chave ou criticamente definidos atrás de uma solução de DDoS que pode não estar disponível quando você sofrer um ataque?

Se 40% dos seus usuários finais não conseguem acessar seus serviços, mas o provedor de mitigação de DDoS afirma que o serviço voltado à internet está ativo, esse é um resultado razoável? A resposta é um número sólido.

Sua defesa contra DDoS é uma mesa compartilhada ou um prédio de escritórios completo?

Algumas empresas se gabam de ter "uma dúzia de salas de reunião, uma dúzia de escritórios e uma dúzia de lounges". Parece impressionante… até você descobrir que é apenas a mesma mesa rotativa em um espaço de coworking sendo reutilizada sem parar.

É assim que a capacidade de DDoS agrupada funciona: Um único espaço é esticado ao máximo para atender a todas as necessidades. A proteção real é como um prédio de escritórios completo: andares dedicados, salas de conferência e escritórios que podem operar todos ao mesmo tempo sem se sobrecarregar mutuamente.

Alguns fornecedores de defesa contra DDoS anunciam a capacidade total de sua rede compartilhada entre todos os recursos defensivos e sua CDN. As perguntas que os profissionais de segurança de rede devem fazer são:

Quanto dessa "capacidade total" está realmente disponível para defesa contra DDoS quando ocorre um ataque?

Se um ponto de presença (POP) já estiver saturado com tráfego legítimo, sua defesa pode realmente lidar com um ataque de DDoS?

A infraestrutura dedicada e especializada da Akamai para defesa contra DDoS

Acreditamos que a infraestrutura dedicada e especializada para defesa contra DDoS proporciona melhor confiabilidade, menos pontos de falha e menos risco em geral. Combinamos essa abordagem com a automação avançada e uma SOCC repleta de especialistas para ajustar e otimizar as defesas para o cliente individual e ajudar a combater ataques, mesmo quando o objetivo é enganar os algoritmos.

A Akamai oferece uma defesa multicamada, multinuvem, segmentada e dedicada contra ataques de DDoS sofisticados. Por exemplo:

O Akamai Prolexic oferece defesa dedicada contra os ataques de DDoS das camadas 3 e 4 do modelo OSI (Open Systems Interconnection).

O Akamai Edge DNS e o Akamai Shield NS53 oferecem defesa dedicada contra ataques de DDoS com foco em DNS.

O Akamai App & API Protector oferece defesas dedicadas contra ataques de DDoS de camada 7 (camada de aplicação).

Além disso, a rede de borda da Akamai diminui automaticamente o tráfego DDoS mesmo antes que outros sistemas de segurança entrem em ação. E o Akamai Guardicore Segmentation ajuda a impedir que cibercriminosos penetrem em sua rede com ransomware enquanto usam ataques de DDoS como uma cortina de fumaça conveniente. Em resumo, a Akamai oferece segurança de rede abrangente em todas as portas e protocolos.

Como proteger sua organização no atual cenário de DDoS

Há algum tempo, existe a impressão de que ataques de DDoS são coisa do passado e que a defesa contra DDoS se tornou um requisito mínimo. Em certa medida, essa ideia era verdadeira há cerca de 5 a 7 anos, quando um nível de base de defesa contra DDoS foi oferecido pela maioria dos provedores de soluções de cibersegurança mais maduros.

No entanto, nos últimos 3 ou 4 anos, o cenário de ataques de DDoS mudou significativamente. Os ataques de DDoS tornaram-se incrivelmente sofisticados graças a:

A proliferação de ferramentas com inteligência artificial

Eventos geopolíticos que dão origem a hacktivistas bem financiados

A fácil disponibilidade de serviços de DDoS por encomenda

O advento de um mundo sempre online, no qual empresas e instituições simplesmente não podem se dar ao luxo de ficar offline

É nesse ambiente que os cibercriminosos adaptaram suas TTPs para orquestrar ataques de DDoS sofisticados que sondam e desativam sistemas de defesa contra DDoS e depois tiram suas vítimas do ar.

5 etapas a serem seguidas para se defender contra um ataque de DDoS

Como um profissional de segurança de rede, que recurso você tem? Você pode começar com essas cinco etapas.

Desenvolva uma postura de segurança de rede robusta que seja sublinhada por detecção proativa, análise baseada em comportamento e uma combinação inteligente de automação e intervenções humanas. Confiar exclusivamente em defesas automatizadas coloca apenas a consistência e a qualidade da atenuação em risco.

Compreender o comportamento do atacante e construir uma linha de base para mitigação rápida. Os invasores estão procurando vulnerabilidades de API ou ignorando as defesas da camada de aplicação? Há atividade de solicitação incomum e irregular de fontes falsificadas ou não confiáveis? Esses podem ser os principais indicadores de uma campanha de DDoS sofisticada.

Adote uma plataforma de defesa contra DDoS que tenha capacidade de defesa dedicada — não compartilhada — e que não tenha um histórico de ficar indisponível repetidamente. Há uma equipe SOCC disponível para complementar as defesas automatizadas? Não deixe que uma plataforma autônoma de defesa contra DDoS se torne um único ponto de falha. E, enquanto falamos de capacidade, certifique-se de olhar além dos números de destaque e determinar quais tipos de ataques estão sendo relatados.

Certifique-se de que seu plano de resposta a incidentes esteja atualizado. Esse plano deve incluir uma equipe de resposta a crises com funções claramente definidas, canais de comunicação e estratégias predefinidas para atenuar um ataque de DDoS.

Compare sua postura atual de segurança de rede com o modelo de maturidade de defesa contra DDoS desenvolvido pela FS-ISAC e pela Akamai, e identifique áreas de melhoria para amadurecer sua segurança (Figura 2).

7 etapas a serem seguidas durante um ataque de DDoS

1. Avalie seus riscos e defesas atuais. Comece avaliando seus recursos atuais de atenuação de DDoS. Suas defesas existentes são suficientes para lidar com o tamanho e o escopo do ataque? Engaje-se com seu provedor de mitigação de DDoS para avaliar a ameaça contínua e responder rapidamente a quaisquer vulnerabilidades.

Se você precisar de integração de emergência à plataforma de defesa contra DDoS Akamai Prolexic, entre em contato com nossa equipe de segurança imediatamente. |

2. Revise seus espaços IP críticos e sub-redes. Certifique-se de que seus recursos de rede mais vitais, incluindo sub-redes críticas e espaços de IP, estejam protegidos por controles de atenuação. Isso ajudará a limitar as áreas de sua infraestrutura que podem ser comprometidas pelo ataque.

3. Ative controles de segurança de DDoS sempre ativos. Implemente controles de segurança sempre ativos como uma primeira camada de defesa. Essa abordagem proativa minimiza a carga sobre os respondedores a incidentes e reduz o risco de cenários de integração de emergência durante uma crise.

4. Implemente um cloud firewall baseado na borda. Expanda suas defesas além da proteção contra DDoS tradicional implantando um firewall de nuvem baseado na borda, como o Network Cloud Firewall do Akamai Prolexic. Essa camada adicional de segurança ajuda a bloquear o tráfego mal-intencionado antes mesmo de chegar à sua rede, o que reduz a carga nos firewalls e sistemas internos.

5. Proteja sua infraestrutura de DNS. Os ataques ao DNS (Sistema de Nomes de Domínio) são um método comum e altamente eficaz de interromper serviços. Use uma solução DNS robusta, como o Akamai Edge DNS para proteger contra ataques com foco em DNS e implante o Akamai Shield NS53 como um proxy dinâmico para proteger infraestruturas DNS locais ou híbridas.

6. Ative seu plano de resposta a incidentes. Executar seu manual bem ensaiado é fundamental para manter a calma e responder com eficiência durante uma crise.

7. Estenda sua proteção para camadas de aplicações e API. Muitos ataques de DDoS visam aplicações e APIs, o que torna essencial proteger esses componentes também. O Akamai App & API Protector oferece um firewall de aplicações da web (WAF) que bloqueia solicitações HTTP mal-intencionadas e protege suas aplicações contra ataques de DDoS complexos que visam as portas 443 e 80.

Saiba mais

Entre em contato com um especialista da Akamai hoje mesmo para saber mais sobre nossas soluções de segurança abrangentes.

Tags