| Si votre entreprise subit une attaque en ce moment même, nos experts en sécurité sont là pour vous 24 h/24, j/7. Si vous avez besoin d'une aide urgente, contactez-nous. |

Synthèse

Depuis 2024, les attaques par déni de service distribué (DDoS) sont devenues extrêmement sophistiquées.

Les attaques DDoS multi-vecteurs, multi-destinations et optimisées par l'IA analysent les défenses existantes, identifient les points faibles, puis lancent des attaques capables de neutraliser la solution de défense DDoS, entraînant ainsi un déni de défense distribué (DDoD).

Les attaques DDoS volumétriques, qui sont simples et souvent à vecteur unique, sont faciles à contrer grâce à des solutions en libre-service entièrement autonomes.

Les attaques DDoS sophistiquées ne sont presque jamais nombreuses. Ces types d'attaques nécessitent une solution de défense éprouvée contre les attaques DDoS, complétée par l'intelligence des experts en sécurité et par une stratégie de sécurité réseau solide.

Les plateformes de défense DDoS qui partagent des ressources et des capacités avec des réseaux de diffusion de contenu (CDN) et d'autres solutions de sécurité échouent souvent face à des attaques DDoS sophistiquées.

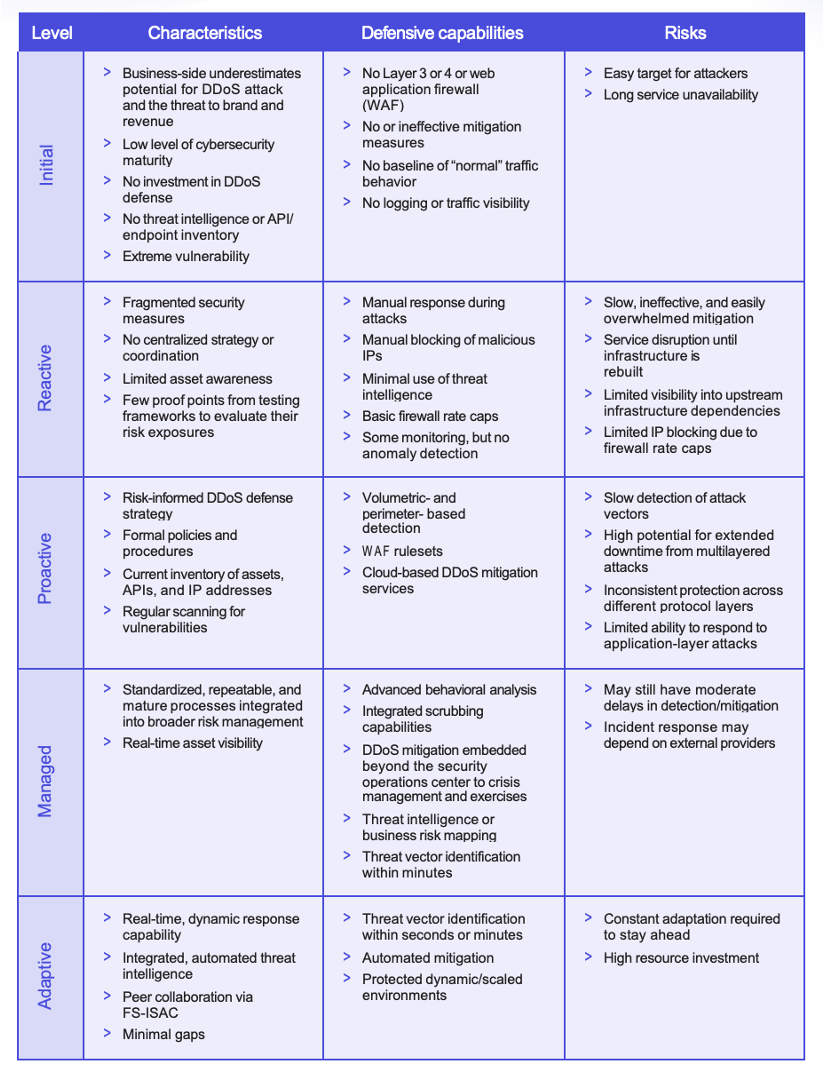

- Les professionnels de la sécurité réseau doivent comparer leur stratégie de sécurité actuelle au modèle de maturité de la défense DDoS et explorer les moyens d'améliorer leur sécurité.

Le paysage des attaques par déni de service distribué (DDoS) connaît une véritable divergence. D'un côté, certains fournisseurs rapportent régulièrement des attaques DDoS spectaculaires qui font les gros titres, mais qui sont souvent simples, à vecteur unique, et faciles à atténuer, comme les UDP Floods. Ces attaques sont-elles volumétriquement importantes ? Oui, bien sûr !

De l'autre côté, des acteurs malveillants bien équipés exploitent des botnets optimisés par l'intelligence artificielle (IA) et l'Internet des objets (IoT) pour orchestrer des attaques DDoS extrêmement sophistiquées. Gardez bien en tête le mot clé : « sophistiquées ».

C'est là toute la complexité des attaques DDoS de nos jours. Il s'agit souvent d'attaques DDoS multivecteurs et multidestinations (plusieurs adresses IP), qui utilisent des outils soutenus par l'IA pour analyser vos défenses, identifier les points faibles et lancer une attaque souvent capable de neutraliser la solution de protection DDoS elle-même, avant de mettre hors service votre infrastructure digitale.

Nous sommes entrés dans l'ère du déni de défense distribué (DDoD).

Une protection indisponible n'a pas de sens

Au cours des dernières années, le nombre d'attaques de grande envergure hautement sophistiquées a considérablement augmenté.

D'ailleurs, neuf des plus grandes attaques DDoS de masse contrées par la plateforme DDoS Protection d'Akamai Prolexic ont eu lieu au cours des 36 derniers mois. Ces attaques étaient souvent multi-vecteurs et multi-destinations, avec un potentiel suffisant pour submerger de nombreuses solutions DDoS rudimentaires, autonomes ou sur site disponibles sur le marché.

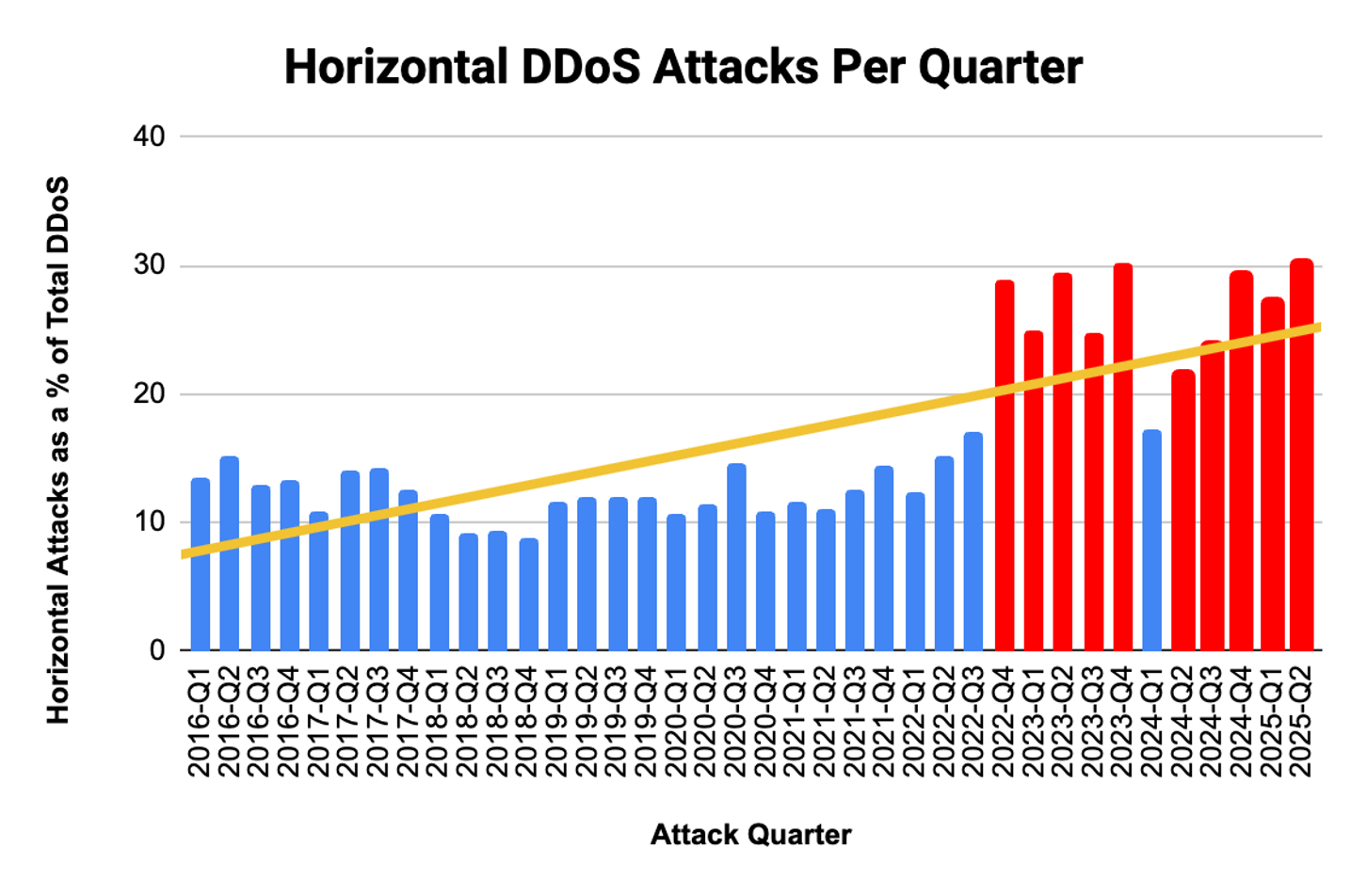

En examinant de plus près les renseignements sur les menaces DDoS collectés par Akamai, on constate que plus de 30 % des attaques DDoS atténuées par Prolexic au deuxième trimestre 2025 étaient sophistiquées et horizontales (Figure 1).

Ces attaques DDoS sophistiquées nécessitent une approche de défense sophistiquée qui combine la puissance de l'automatisation moderne, l'expertise humaine et la collaboration entre les équipes de sécurité d'une entreprise et le fournisseur de solutions. C'est dans ce contexte que le cadre plateforme-personnes-processus d'Akamai offre une stratégie de sécurité réseau robuste.

Votre solution DDoS actuelle peut-elle réellement vous protéger contre les attaques DDoS modernes ?

Les vecteurs simples et faciles à atténuer, tels que les UDP Floods, peuvent être facilement bloqués par n'importe quelle solution de protection DDoS rudimentaire. Peu importe le nombre de térabits par seconde (Tbit/s) de trafic d'attaque généré par un attaquant. Dans de nombreux cas, une simple liste de contrôle d'accès (ACL) suffit. Ces types de tactiques, techniques et procédures (TTP) simples ne sont ni nouvelles ni particulièrement remarquables pour les professionnels de la sécurité réseau.

Les attaques DDoS sophistiquées alimentées par l'IA analysent intelligemment vos défenses, identifient les points faibles de votre posture de sécurité, puis lancent une attaque à volume modéré, mais composée d'un mélange complexe de vecteurs. Ces attaques permettent de neutraliser vos défenses contre les attaques DDoS, puis de mettre votre réseau hors service.

Nous insistons sur ce processus particulièrement important, car une attaque DDoS n'est jamais le fruit du hasard. La majorité des attaques DDoS surviennent lorsque quelqu'un tente délibérément de saturer votre réseau avec du trafic malveillant, dépassant la capacité de votre origine et empêchant les utilisateurs légitimes d'accéder à vos services.

Dans quelques cas, un déni de service (DoS) peut résulter d'une mauvaise configuration, d'un sondage réseau ou d'une analyse de vulnérabilités trop agressive. Grâce à des outils assistés ou soutenus par l'IA, les cybercriminels peuvent analyser votre réseau pour détecter les zones les plus vulnérables, puis concentrer leur attaque en conséquence.

Les attaques DDoS sophistiquées n'ont pas besoin de dépendre du volume

Les attaques DDoS sophistiquées ne sont presque jamais très importantes en matière de volume. L'attaquant n'a pas besoin de générer un volume massif de trafic s'il peut submerger vos défenses avec une quantité modérée de trafic malveillant soigneusement conçu.

Il faut voir les choses de la manière suivante : Si quelqu'un cherchait à s'introduire chez vous, il pourrait soit utiliser la force brute pour détruire la porte d'entrée, déclencher le système d'alarme et se préparer à affronter la police… soit identifier comment désactiver votre système de sécurité, puis pénétrer avec un effort modéré.

Certaines attaques DDoS modernes utilisent la seconde technique : Elles désactivent votre système de sécurité et pénètrent ensuite dans votre réseau.

Les réseaux des clients disposent souvent de différents niveaux de capacité redondante ou de technologies intégrées, conçus pour absorber ou détourner le choc initial d'une attaque. Malheureusement, ce n'est pas suffisant.

Des contrôles ou des terminaux comme les pare-feus sans état, par exemple, peuvent être utiles dans un premier temps, mais leur capacité à gérer les abus de protocoles ou à répartir la charge de manière équilibrée tout en maintenant le service aux hôtes ou utilisateurs légitimes reste souvent limitée. Parfois, un pirate a simplement besoin d'une capacité d'attaque suffisante pour mettre hors service l'infrastructure et contourner les contrôles automatisés.

Une évolution claire des capacités, des ressources et de l'intention des attaquants

Un rapport publié en juin 2025 par le FS-ISAC et Akamai, From Nuisance to Strategic Threat: DDoS Attacks Against the Financial Sector, met en lumière cette tendance de manière détaillée.

Le rapport indique : « En effet, les campagnes DDoS les plus efficaces en 2024 se caractérisaient par une reconnaissance stratégique et une exécution agile, plutôt que par un simple volume.

« En 2024, les acteurs malveillants ont de plus en plus adopté des stratégies DDoS multi-vecteurs avancées qui intègrent des techniques d'analyse et d'adaptation systématiques. Cela démontre une capacité à analyser les défenses en temps réel et à ajuster dynamiquement les méthodes pour échapper aux protections automatisées. Cela marque une évolution claire de la capacité, des ressources et de l'intention des pirates, et augmente la menace d'attaques DDoS contre le secteur des services financiers. »

Exemple

Au cours des trois derniers mois de 2024, plus de 20 institutions financières de la région Asie-Pacifique ont été touchées par une campagne d'attaques DDoS sans précédent et extrêmement sophistiquée. Les cybercriminels ont utilisé une multitude de vecteurs à faible volume pour analyser et tester habilement le véritable niveau de défense DDoS de ces institutions.

Malgré un volume de trafic d'attaque modéré, la combinaison complexe de vecteurs et d'adresses IP de destination a entraîné l'échec de plusieurs services de protection DDoS purement autonomes et sur site, provoquant plusieurs jours d'impact notable et coûteux pour les utilisateurs finaux.

Il est important de noter que le volume du trafic d'attaque était nettement inférieur aux limites de capacité annoncées de la plupart des solutions de protection contre les attaques DDoS. De plus, une fois les plateformes de défense DDoS entièrement autonomes et en libre-service submergées, les clients n'étaient même plus en mesure de se connecter à ces plateformes pour prendre des mesures. Aucun professionnel de la sécurité réseau ne souhaite se sentir aussi vulnérable et impuissant.

La nouvelle ère : le déni de défense distribué (DDoD)

Au cours des dernières années, Akamai a observé de près cette tendance émergente des cybercriminels, qui délaissent le déni de service distribué (DDoS) au profit d'un nouveau sport : le déni de défense distribué. Les attaques dans la région Asie-Pacifique ont renforcé cette transition.

Une fois votre système de défense DDoS automatisé hors service, l'attaquant n'a pas besoin d'un volume élevé de trafic malveillant pour perturber votre réseau.

Dans l'exemple de la région Asie-Pacifique, cette approche a permis à l'attaquant de perturber plusieurs entreprises en même temps et sur plusieurs semaines. Il a utilisé le « pouvoir de tir » de ses botnets de manière à la fois économique et efficace, plutôt que d'épuiser ses ressources avec des attaques massives conventionnelles classiques.

La bonne nouvelle

Akamai Prolexic, notre plateforme de défense contre les attaques DDoS, a confortablement protégé ses clients contre ces attaques. L'une des raisons principales est que notre conception anticipe l'échec des solutions « entièrement automatisées » : une équipe mondiale d'experts du Security Operations Command Center (SOCC) surveille en permanence les attaques et travaille directement avec les clients.

Nos experts sont des personnes qui luttent quotidiennement contre les attaques DDoS et disposent d'un arsenal d'outils à déployer, si une attaque devait surmonter certaines parties des mécanismes de défense automatisés.

En réalité, Akamai reçoit régulièrement des demandes externes de protection d'urgence contre les attaques DDoS, émanant d'organisations dont les défenses entièrement autonomes ont été trompées par des attaquants. Le plus souvent, les fournisseurs qui dépendent de systèmes de défense entièrement autonomes n'offrent ni plan de sauvegarde, ni accès à des interventions humaines, à des consultations d'urgence ou à des ressources d'assistance.

L'importance de la « disponibilité » de votre défense contre les attaques DDoS

La qualité d'un système de sécurité dépend de sa capacité à défendre votre réseau au moment d'une attaque. Tout système qui subit régulièrement des pannes, se déconnecte ou peut facilement être submergé par une attaque sophistiquée est complètement inutile, quelle que soit la taille de sa capacité de défense « commercialisée ».

À l'ère moderne des attaques DDoS sophistiquées, il est relativement facile de submerger ou de désactiver complètement les plateformes de défense DDoS purement autonomes. Cela est particulièrement vrai lorsque la capacité de défense DDoS d'une telle plateforme est une ressource partagée avec d'autres services, y compris un réseau de diffusion de contenu (CDN).

Cette idée de diversification est une stratégie que les clients d'Akamai ont progressivement adoptée. Grâce à des architectures multi-cloud spécialement conçues, le personnel de sécurité réseau peut diversifier sa défense contre les attaques DDoS et éviter les risques de problèmes systémiques sur une plateforme unique.

Le respect des exigences minimales ne suffit pas

De nombreuses organisations d'entreprise, notamment dans des secteurs fortement réglementés, adoptent une stratégie à double fournisseur pour la défense contre les attaques DDoS.

En réalité, beaucoup choisissent un second fournisseur « suffisant » pour répondre aux exigences de diversité, tout en utilisant une solution éprouvée et bien conçue pour protéger leurs ressources critiques. Les autres ressources, qui sont souvent des domaines de prestige, des environnements de test ou de questions/réponses et d'autres fonctions non critiques, sont confiées à la solution la moins coûteuse.

Nous savons que toute solution technologique peut subir des pannes imprévues et donc avoir un impact sur les clients. Nous avons également subi des pannes par le passé. Mais jusqu'à quel point êtes-vous prêt à placer des ressources réseau clés ou critiques derrière une solution DDoS qui pourrait ne pas être disponible en cas d'attaque ?

Si 40 % de vos utilisateurs finaux ne peuvent pas accéder à vos services, alors que le fournisseur de mitigation DDoS affirme que le service exposé à Internet est opérationnel, est-ce un résultat acceptable ? La réponse est clairement non.

Votre défense DDoS est-elle un simple bureau partagé ou un véritable immeuble de bureaux ?

Certaines entreprises se vantent d'avoir « une dizaine de salles de réunion, de bureaux et de salons ». Cela semble impressionnant… jusqu'à ce que vous découvriez qu'il ne s'agit en réalité que du même bureau partagé dans un espace de coworking, constamment réaffecté.

C'est ainsi que fonctionne la capacité cumulée des attaques DDoS : un seul espace est étiré pour répondre à tous les besoins. La véritable protection ressemble à un immeuble de bureaux : des étages dédiés, des salles de réunion et des bureaux qui peuvent tous fonctionner simultanément sans se gêner.

Certains fournisseurs de défense DDoS mettent en avant la capacité totale de leur réseau, partagée entre toutes leurs fonctions défensives ainsi que leur réseau de diffusion de contenu (CDN). Les questions que les professionnels de la sécurité réseau doivent poser sont les suivantes :

Mais quelle part de cette « capacité totale » est réellement disponible pour la défense DDoS lorsqu'une attaque survient ?

Si un point de présence est déjà saturé par du trafic légitime, votre solution de défense peut-elle vraiment gérer une attaque DDoS ?

L'infrastructure dédiée et spécialisée d'Akamai pour la défense contre les attaques DDoS

Nous pensons qu'une infrastructure dédiée et spécialisée pour la défense contre les attaques DDoS offre une meilleure fiabilité, moins de points de défaillance et moins de risques dans l'ensemble. Nous combinons cette approche avec une automatisation avancée et un SOCC rempli d'experts, afin d'ajuster et d'optimiser les défenses pour chaque client, et de lutter contre les attaques, même lorsqu'elles cherchent à tromper les algorithmes.

Akamai propose une défense multicouche, multicloud, segmentée et dédiée contre les attaques DDoS sophistiquées. Par exemple :

Akamai Prolexic offre une défense dédiée contre les attaques DDoS ciblant les couches 3 et 4 du modèle OSI (Open Systems Interconnection).

Akamai Edge DNS et Akamai Shield NS53 offrent une défense dédiée contre les attaques DDoS axées sur DNS.

Akamai App & API Protector offre des défenses dédiées contre les attaques DDoS ciblant la couche 7 (couche applicative).

De plus, le réseau d'Akamai en bordure de l'Internet bloque automatiquement le trafic DDoS avant même que les autres systèmes de sécurité n'entrent en jeu. Akamai Guardicore Segmentation aide en outre à empêcher les cybercriminels de pénétrer dans votre réseau avec des ransomwares, tout en utilisant les attaques DDoS comme écran de fumée. En résumé, Akamai offre une sécurité réseau complète sur tous les ports et tous les protocoles.

Comment protéger votre entreprise dans le paysage actuel des attaques DDoS

Depuis quelque temps, il existe une idée selon laquelle les attaques DDoS sont dépassées et la défense DDoS est devenue une exigence minimale. Dans une certaine mesure, cette idée était vraie il y a 5 à 7 ans, lorsque la plupart des fournisseurs de solutions de cybersécurité matures proposaient un niveau de défense DDoS de base.

Cependant, au cours des 3 ou 4 dernières années, le paysage des attaques DDoS a considérablement changé. Les attaques DDoS sont devenues incroyablement sophistiquées grâce aux éléments suivants :

La prolifération des outils basés sur l'IA

Les événements géopolitiques qui donnent naissance à des hacktivistes bien financés

La facilité d'accès aux services de DDoS à la demande

L'avènement d'un monde toujours connecté dans lequel les entreprises et les institutions ne peuvent tout simplement pas se permettre d'être hors ligne

C'est dans cet environnement que les cybercriminels ont adapté leurs tactiques, techniques et procédures (TTP) pour orchestrer des attaques DDoS sophistiquées, capables d'analyser et de désactiver les systèmes de défense DDoS, avant de mettre leurs victimes hors ligne.

5 mesures à prendre pour se défendre contre une attaque DDoS

En tant que professionnel de la sécurité réseau, quel recours avez-vous ? Vous pouvez commencer par ces cinq étapes.

Développez une stratégie de sécurité réseau robuste, soulignée par une détection proactive, une analyse basée sur le comportement et une combinaison intelligente d'automatisation et d'interventions humaines. Se reposer uniquement sur des défenses automatisées met en danger la cohérence et la qualité de l'atténuation.

Comprenez le comportement des attaquants et créez une base de référence pour une réponse rapide. Les pirates recherchent-ils des vulnérabilités d'API ou contournent-ils les défenses de la couche applicative ? Y a-t-il une activité de requêtes inhabituelle et irrégulière provenant de sources usurpées ou non fiables ? Il peut s'agir des principaux indicateurs d'une campagne DDoS sophistiquée.

Adoptez une plateforme de défense contre les attaques DDoS qui dispose d'une capacité de défense dédiée (et non d'une capacité partagée) et qui n'a pas encore fait ses preuves en matière d'indisponibilité répétée. Une équipe SOCC est-elle disponible pour compléter les défenses automatisées ? Ne laissez pas une plateforme de défense DDoS autonome devenir elle-même un point de défaillance unique. Et puisque nous parlons de capacité, assurez-vous de regarder au-delà des chiffres mis en avant et de déterminer quels types d'attaques sont réellement signalés.

Assurez-vous que votre plan de réponse aux incidents est à jour. Ce plan doit inclure une équipe de réponse à la crise avec des rôles clairement définis, des canaux de communication établis et des stratégies prédéfinies pour atténuer une attaque DDoS.

Évaluez votre posture actuelle en matière de sécurité réseau en la comparant au modèle de maturité de la défense DDoS développé par le FS-ISAC et Akamai, et identifiez les axes d'amélioration pour renforcer votre sécurité (Figure 2).

7 étapes à suivre lors d'une attaque DDoS

1. Évaluez vos risques et vos défenses actuelles. Commencez par évaluer vos capacités actuelles de protection contre les attaques DDoS. Vos défenses existantes sont-elles suffisantes pour gérer la taille et la portée de l'attaque ? Contactez votre fournisseur de protection contre les attaques DDoS pour évaluer la menace en cours et réagir rapidement aux vulnérabilités.

Si vous avez besoin d'une intégration d'urgence sur la plateforme de défense DDoS Akamai Prolexic, contactez immédiatement notre équipe de sécurité. |

2. Passez en revue vos espaces IP et sous-réseaux critiques. Assurez-vous que vos ressources réseau les plus importantes, y compris les sous-réseaux et les espaces IP critiques, sont protégées par des contrôles d'atténuation. Cela permettra de limiter les zones de votre infrastructure qui peuvent être compromises par l'attaque.

3. Activez des contrôles de sécurité DDoS en permanence. Déployez des contrôles de sécurité toujours actifs comme première couche de défense. Cette approche proactive permet de réduire la charge pesant sur les équipes d'intervention en cas d'incident, et diminue le risque de devoir intégrer une solution en urgence en pleine crise.

4. Mettez en place un pare-feu cloud basé sur la bordure de l'Internet. Renforcez vos défenses au-delà de la protection DDoS traditionnelle en déployant un pare-feu cloud en bordure de l'Internet, tel que le pare-feu cloud réseau Akamai Prolexic. Cette couche de sécurité supplémentaire permet de bloquer le trafic malveillant avant même qu'il n'atteigne votre réseau, ce qui réduit la charge sur vos pare-feux et systèmes internes.

5. Protégez votre infrastructure DNS. Les attaques DNS (système de noms de domaine) sont une méthode courante et très efficace pour perturber les services. Utilisez une solution DNS robuste comme Akamai Edge DNS pour vous protéger contre les attaques DNSet déployez Akamai Shield NS53 en tant que proxy dynamique pour protéger les infrastructures DNS hybrides ou sur site.

6. Activez votre plan de réponse aux incidents. Il est essentiel d'exécuter votre plan d'action bien rodé pour garder votre calme et réagir efficacement en situation de crise.

7. Étendez votre protection aux couches applicatives et aux API. De nombreuses attaques DDoS ciblent les applications et les API. Il est donc également essentiel de sécuriser ces composants. Akamai App & API Protector propose un pare-feu d'application Web (WAF) qui bloque les requêtes HTTP malveillantes et protège vos applications contre les attaques DDoS complexes ciblant les ports 443 et 80.

En savoir plus

Contactez un expert Akamai dès aujourd'hui pour en savoir plus sur nos solutions de sécurité complètes.

Balises