| Se la vostra organizzazione si trova sotto attacco in questo momento, i nostri esperti di sicurezza sono qui per aiutarvi 24/7. Se avete bisogno di un intervento di emergenza, non esitate a contattarci. |

Analisi riassuntiva

Dal 2024, gli attacchi DDoS (Distributed Denial-of-Service) sono diventati sempre più sofisticati.

Gli attacchi DDoS multivettore, mirati a più obiettivi e basati sull'AI esaminano i sistemi di difesa esistenti, identificano i punti deboli e organizzano attacchi in grado di disattivare la soluzione di difesa dagli attacchi DDoS, causando un evento DDoD (Distributed Denial of Defense).

Gli attacchi DDoS volumetrici, che sono semplici, spesso a vettore singolo e facili da mitigare con soluzioni self-service e autonome.

I sofisticati attacchi DDoS non sono mai stati così numerosi. Questi tipi di attacchi richiedono una soluzione di protezione dagli attacchi DDoS di comprovata validità insieme all'intelligence fornita dagli esperti di sicurezza con un solido livello di sicurezza della rete.

Le piattaforme di difesa dagli attacchi DDoS che condividono risorse e capacità con le reti per la distribuzione dei contenuti (CDN) e altre soluzioni di sicurezza, spesso, non riescono a fronteggiare i sofisticati attacchi DDoS.

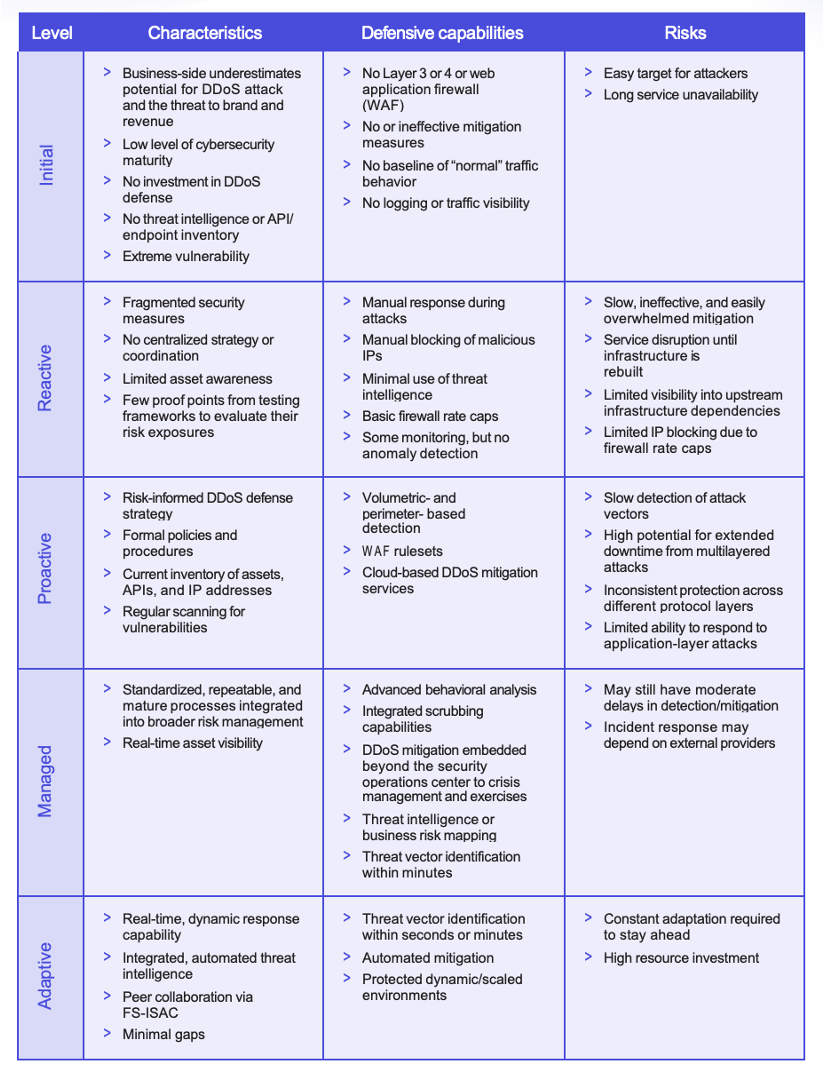

- Gli addetti alla sicurezza della rete devono valutare il proprio sistema di sicurezza attuale rispetto al modello di maturità della difesa dagli attacchi DDoS per capire come migliorarlo ulteriormente.

Esiste una reale divergenza nel panorama degli attacchi DDoS (Distributed Denial-of-Service). Da un lato, alcuni vendor stanno creando regolarmente rapporti sugli attacchi DDoS più famosi, che sono, spesso, semplici, a vettore singolo e facili da mitigare, come i flood UDP. Questi attacchi sono numerosi in termini volumetrici? Ovviamente, sì!

D'altro lato, gli autori di minacce informatiche più esperti stanno utilizzando le botnet basate sull'intelligenza artificiale (AI) e sull'IoT (Internet of Things) per organizzare attacchi DDoS altamente sofisticati. Da notare il termine "sofisticati":

così appaiono i moderni attacchi DDoS, che sono, spesso, multivettore, mirati a più obiettivi (più indirizzi IP) e basati sull'AI per esaminare i sistemi di difesa esistenti, identificare i punti deboli e lanciare una minaccia in grado di disabilitare la stessa soluzione per la protezione dagli attacchi DDoS prima di disconnettere l'infrastruttura digitale.

Siamo entrati nell'era degli attacchi DDoD (Distributed Denial of Defense).

Una protezione non disponibile è inutile

Negli anni scorsi, si è registrato un significativo aumento nel numero di attacchi massicci per loro natura altamente sofisticati.

In realtà, nove dei maggiori attacchi DDoS volumetrici che sono stati mitigati dalla piattaforma di protezione dagli attacchi DDoS di Akamai Prolexic si sono verificati negli ultimi 36 mesi. Questi attacchi sono stati, spesso, multivettore e mirati a più obiettivi con il potenziale di sovraccaricare molte soluzioni DDoS rudimentali, on-premise o solo autonome disponibili sul mercato.

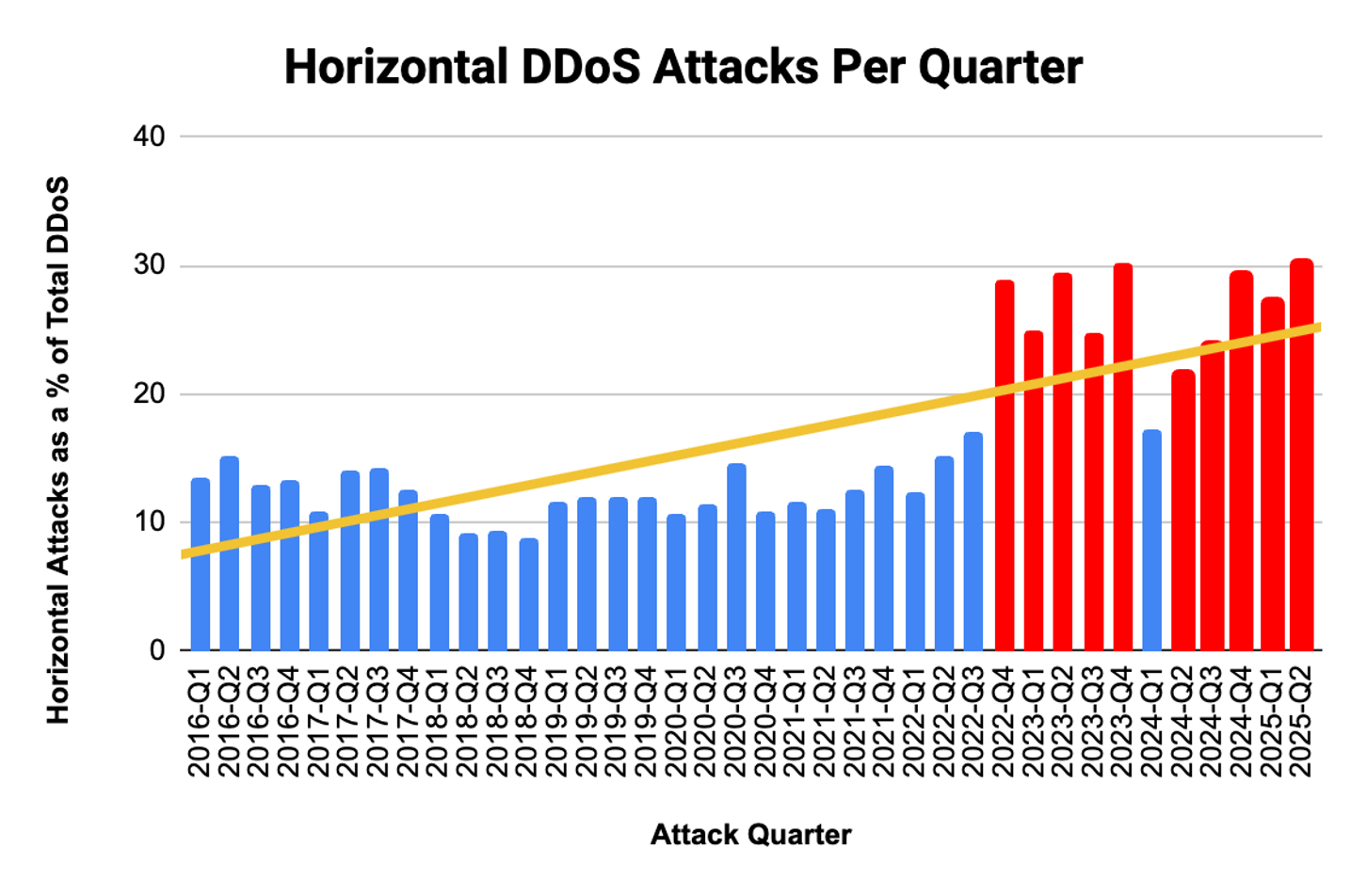

Se esaminiamo in dettaglio l'intelligence sugli attacchi DDoS raccolta da Akamai, più del 30% degli attacchi DDoS mitigati da Prolexic nel 2° trimestre del 2025 è risultato sofisticato e orizzontale (Figura 1).

Questi attacchi DDoS sofisticati richiedono un avanzato approccio difensivo in grado di combinare la potenza dell'automazione moderna, le competenze dell'uomo e la collaborazione nei team addetti alla sicurezza di un'organizzazione e nei provider delle soluzioni. È in tale ottica che il sistema costituito da piattaforma, persone e processi di Akamai offre un solido livello di sicurezza della rete.

La soluzione DDoS esistente protegge effettivamente l'azienda dagli attacchi DDoS moderni?

Vettori semplici e facili da mitigare, come i flood UDP, possono essere facilmente bloccati da una qualsiasi soluzione rudimentale per la protezione dagli attacchi DDoS, indipendentemente da quanti terabyte al secondo (Tbps) di traffico degli attacchi vengono generati dai criminali. In molti casi, anche un semplice elenco di controllo degli accessi (ACL) può andare bene. Questi tipi di semplici tattiche, tecniche e procedure (TTP) non sono affatto nuove né degne di nota per gli addetti alla sicurezza della rete.

La situazione è completamente diversa nel caso dei sofisticati attacchi DDoS basati sull'AI che esaminano i sistemi di difesa esistenti, identificano i punti deboli del sistema di sicurezza e sferrano pochi attacchi, ma complessi. Questi attacchi mettono fuori uso i sistemi di difesa dagli attacchi DDoS e disconnettono le reti.

Ribadiamo questo processo particolarmente importante perché gli attacchi DDoS non avvengono casualmente. La maggior parte degli attacchi DDoS si verificano quando un criminale tenta deliberatamente di "inondare" la rete con traffico dannoso che satura la capacità dell'origine e impedisce agli utenti legittimi di accedere ai servizi richiesti.

In pochi casi, si potrebbe verificare un attacco DoS (Denial-of-Service) a causa di un errore di configurazione, una violazione della rete o una scansione aggressiva delle vulnerabilità. Con gli strumenti assistiti e basati sull'AI, i criminali informatici possono esaminare la rete per individuare le sue vulnerabilità per poi concentrare il loro attacco di conseguenza.

I sofisticati attacchi DDoS non devono basarsi sulla quantità

I sofisticati attacchi DDoS non sono mai stati così numerosi. Ecco perché i criminali non devono generare moltissimo traffico se riescono a inondare i sistemi di difesa con una quantità relativamente moderata di traffico appositamente concepito per scopi dannosi.

Guardiamo alla situazione in questo modo: se qualcuno tenta di introdursi in casa vostra, utilizza un atto di forza per entrare dall'ingresso principale, disattivare l'allarme installato e prepararsi ad affrontare le forze dell'ordine... oppure i criminali potrebbero capire come disattivare il vostro sistema di sicurezza ed entrare in casa vostra più agevolmente.

Alcuni dei moderni attacchi DDoS utilizzano questa seconda tecnica: disattivano il sistema di sicurezza e penetrano nella rete.

Le reti dei clienti, spesso, hanno diversi livelli integrati di capacità o tecnologia ridondante, quindi possono assorbire o deviare l'impatto iniziale di un attacco, ma, purtroppo, non basta.

I controlli o i dispositivi come i firewall stateless, ad esempio, possono aiutare inizialmente, ma, spesso, hanno una capacità limitata per assorbire l'uso improprio dei protocolli e/o per distribuire i carichi di lavoro ugualmente, mentre devono concentrarsi, al contempo, anche sull'esigenza di offrire i servizi richiesti agli host o agli utenti legittimi. A volte, tutto ciò di cui ha bisogno un criminale è una capacità appena sufficiente per mettere fuori uso l'infrastruttura presa di mira e bypassare i controlli automatizzati.

Una chiara evoluzione nelle capacità, nelle risorse e nelle intenzioni dei criminali

Un rapporto pubblicato nel 2025 da FS-ISAC e Akamai dal titolo Da un semplice fastidio ad una minaccia strategica: l'evoluzione degli attacchi DDoS contro il settore finanziario mette in risalto questa tendenza in modo dettagliato.

Il rapporto afferma: "In realtà, le campagne di attacchi DDoS più efficaci nel 2024 sono state caratterizzate da una ricognizione strategica e da un'esecuzione agile piuttosto che semplicemente dalla semplice quantità.

"Nel 2024, i criminali hanno utilizzato sempre più strategie DDoS multivettore con esplorazioni sistematiche e tattiche adattive incorporate. Questo approccio dimostra la capacità di analizzare i sistemi di difesa in tempo reale e adattare in modo dinamico i metodi necessari per eludere le soluzioni di protezione automatizzate, segnando chiara evoluzione nelle capacità, nelle risorse e nelle intenzioni dei criminali, oltre ad aumentare la minaccia degli attacchi DDoS sferrati contro il settore dei servizi finanziari".

Un esempio

Negli ultimi tre mesi del 2024, più di 20 istituzioni finanziarie nell'area Asia-Pacifico sono state colpite da una campagna di attacchi DDoS mai registrati prima e altamente sofisticati. I criminali informatici hanno utilizzato una moltitudine di vettori per sferrare un numero alquanto ridotto di attacchi allo scopo di sondare e testare abilmente il reale livello dei sistemi di difesa dagli attacchi DDoS presenti in queste istituzioni.

Nonostante la moderata quantità di traffico degli attacchi, la complessa combinazione di vettori e indirizzi IP di destinazione ha messo fuori uso vari servizi di protezione dagli attacchi DDoS totalmente autonomi e on-premise, dando origine a giorni di notevole e costoso impatto sugli utenti finali.

È importante notare che la quantità di traffico degli attacchi è risultata notevolmente inferiore rispetto ai limiti di capacità pubblicizzati dalla maggior parte delle soluzioni di mitigazione degli attacchi DDoS. Inoltre, una volta sovraccaricate le piattaforme di difesa dagli attacchi DDoS totalmente autonome e self-service, i clienti non sono neanche riusciti ad accedere a queste piattaforme per eseguire qualsiasi operazione. Nessun addetto alla sicurezza della rete vorrebbe mai sentirsi così vulnerabile e inutile.

La nuova era degli attacchi DDoD (Distributed Denial of Defense)

Negli ultimi anni, Akamai ha osservato da vicino questa tendenza emergente nei criminali informatici, che stanno passando dalla vecchia strategia DDoS (Distributed Denial-of-Service) ai nuovi attacchi DDoD (Distributed Denial of Defense). Gli attacchi sferrati nell'area Asia-Pacifico hanno consolidato questo passaggio.

Una volta reso inattivo il sistema di difesa dagli attacchi DDoS automatizzato, i criminali non hanno bisogno di un'elevata quantità di traffico dannoso per bloccare la rete.

Nell'esempio dell'area Asia-Pacifico, questo approccio ha consentito ai criminali di sferrare gli attacchi e bloccare varie aziende contemporaneamente e per diverse settimane, usando la "potenza di fuoco" delle loro botnet in modo economicamente efficiente anziché esaurire le loro risorse con i massicci attacchi convenzionali.

La buona notizia

Akamai Prolexic, la nostra piattaforma di difesa dagli attacchi DDoS, ha protetto agevolmente i clienti da questi attacchi principalmente perché abbiamo anticipato il problema legato alla "semplice automazione" nella nostra progettazione: c'è sempre un team globale di esperti del SOCC (Security Operations Command Center) che monitorano gli attacchi e lavorano direttamente con il cliente.

I nostri esperti affrontano gli attacchi DDoS ogni giorno e dispongono di un arsenale di strumenti da implementare nel caso in cui un attacco riuscisse a prevalere su alcune parti dei meccanismi di difesa automatizzati.

In realtà, Akamai riceve regolarmente richieste per una protezione dagli attacchi DDoS di emergenza da parte di organizzazioni i cui sistemi di difesa dagli attacchi DDoS totalmente autonomi sono stati colpiti dai criminali. I vendor che dipendono da sistemi di difesa di questo tipo non offrono, perlopiù, un piano di backup né consentono di accedere all'intervento di personale dedicato, consulenti di emergenza o risorse di assistenza.

L'importanza della "disponibilità" per il sistema di difesa dagli attacchi DDoS

Un sistema di sicurezza è efficace solo quanto la sua capacità di difendere la rete al momento di un attacco. Un sistema che si interrompe o si disconnette regolarmente oppure che può essere facilmente sovraccaricato da attacchi sofisticati non è utile in alcun modo, indipendentemente da quanto sia grande la sua capacità di difesa "commercializzata".

Nella moderna era dei sofisticati attacchi DDoS, è relativamente semplice sovraccaricare o disattivare completamente le piattaforme di difesa dagli attacchi DDoS autonome, soprattutto quando la capacità di difesa dagli attacchi DDoS di queste piattaforme è una risorsa condivisa con altri servizi, come la rete per la distribuzione dei contenuti (CDN).

Una strategia adottata sempre più dai clienti di Akamai si basa proprio su questo concetto di diversificazione. Disporre di architetture multicloud appositamente progettate consente agli addetti alla sicurezza della rete di diversificare la loro difesa dagli attacchi DDoS, evitando, al contempo, il rischio di incorrere in problemi di sistema su una singola piattaforma.

Soddisfare i requisiti minimi non è sufficiente

Molte organizzazioni e istituzioni di livello aziendale che operano in settori altamente regolamentati richiedono una strategia DDoS basata su due vendor.

In realtà molte aziende dispongono di un fornitore di "seconda scelta" in grado di soddisfare i diversi requisiti, ma utilizzano una soluzione di comprovata validità e ben progettata per proteggere le loro risorse critiche. La soluzione più economica viene riservata per le altre risorse, che, spesso, includono domini civetta, gli ambienti di domande e risposte e altre funzioni non critiche.

Sappiamo che qualsiasi soluzione basata sulle tecnologie può incorrere in interruzioni impreviste, influendo, di conseguenza, sui clienti (anche noi, abbiamo subito varie interruzioni in passato). Ma fino a che punto sareste disposti a mettere in gioco le risorse principali o critiche della rete con una soluzione DDoS che potrebbe non essere disponibile quando subite un attacco?

Se il 40% dei vostri utenti finali non riesce ad accedere ai vostri servizi, ma il provider delle soluzioni di mitigazione degli attacchi DDoS afferma che il servizio su Internet è attivo, sarebbe un risultato accettabile? La risposta è decisamente No.

Il vostro sistema di difesa dagli attacchi DDoS: una scrivania condivisa o un intero palazzo adibito a uffici?

Alcune aziende si vantano di avere un gran numero di sale riunioni, uffici e sale di attesa. Sembra strano finché non si scopre che si tratta solo della stessa scrivania condivisa in uno spazio di coworking continuamente riproposta per vari scopi.

Questo è il modo in cui funziona la capacità DDoS condivisa: un unico spazio viene utilizzato per ogni esigenza. Una vera protezione è come un intero palazzo adibito a uffici: piani dedicati, sale conferenze e uffici che possono tutti utilizzare contemporaneamente senza sovrapporsi l'uno con l'altro.

Alcuni fornitori di sistemi di difesa dagli attacchi DDoS pubblicizzano la capacità totale della loro rete condivisa tra tutte le capacità difensive così come la loro CDN. Quindi, gli addetti alla sicurezza della rete devono chiedersi:

Quanta di questa "capacità totale" è realmente disponibile per la difesa dagli attacchi DDoS in caso di necessità?

Se un PoP (Point-of-Presence) è già saturato con il traffico legittimo, il vostro sistema di difesa riuscirà davvero a gestire un attacco DDoS?

L'infrastruttura dedicata e specializzata di Akamai per la difesa dagli attacchi DDoS

Riteniamo che un'infrastruttura dedicata e specializzata per la difesa dagli attacchi DDoS riesca a fornire una migliore affidabilità, minori point of failure e rischi ridotti nel complesso. Questo approccio viene combinato con un'avanzata automazione e un intero pool di esperti del SOCC per adattare e ottimizzare i sistemi di difesa in base alle esigenze di ogni singolo cliente e per aiutare a fronteggiare gli attacchi anche se mirano a raggirare gli algoritmi.

Akamai offre una difesa multilivello, multicloud, segmentata e dedicata dai sofisticati attacchi DDoS, ad esempio:

Akamai Prolexic offre una difesa dedicata dagli attacchi DDoS ai livelli 3 e 4 del modello OSI (Open Systems Interconnection).

Akamai Edge DNS e Akamai Shield NS53 offrono una difesa dedicata dagli attacchi DDoS al DNS.

Akamai App & API Protector offre sistemi di difesa dedicati dagli attacchi DDoS al livello 7 (livello delle applicazioni).

Inoltre, la rete sull'edge di Akamai elimina automaticamente il traffico degli attacchi DDoS anche prima che gli altri sistemi di sicurezza entrino in azione. Infine, Akamai Guardicore Segmentation aiuta ad impedire ai criminali informatici di penetrare nella rete con attacchi ransomware, utilizzando, al contempo, gli attacchi DDoS per lanciare fumo negli occhi. In breve, Akamai offre una sicurezza della rete completa su tutte le porte e i protocolli in uso.

Come proteggere le aziende dagli attuali attacchi DDoS

Per qualche tempo, si è avuta l'impressione che gli attacchi DDoS fossero un lontano ricordo e che i sistemi di difesa dagli attacchi DDoS fossero diventati un requisito minimo. Questa idea è stata vera in parte circa 5 - 7 anni fa quando un sistema base di difesa dagli attacchi DDoS veniva offerto dai più importanti provider di soluzioni per la cybersecurity.

Nel giro degli ultimi 3 o 4 anni, tuttavia, lo scenario degli attacchi DDoS è cambiato notevolmente. Gli attacchi DDoS sono diventati estremamente sofisticati grazie ai seguenti fattori:

La proliferazione di strumenti basati sull'AI

Gli eventi geopolitici che hanno fatto emergere hacktivisti molto esperti

La semplice disponibilità di servizi DDoS-for-hire

L'avvento del mondo always-online in cui aziende e istituzioni semplicemente non si possono permettere una mancanza di connessione

È in questo ambiente che i criminali informatici hanno adattato le loro TTP per organizzare sofisticati attacchi DDoS in grado di esaminare e disabilitare i sistemi di difesa dagli attacchi DDoS esistenti per poi disconnettere le loro vittime.

I 5 passaggi necessari per difendersi da un attacco DDoS

Gli addetti alla sicurezza della rete cosa possono fare? Potete iniziare dai cinque passaggi riportati di seguito.

Sviluppare un solido sistema di sicurezza della rete, che sia supportato da un rilevamento proattivo, da un'analisi basata sui comportamenti e da un'intelligente combinazione di automazione e interventi dell'uomo. Affidarsi unicamente ai sistemi di difesa automatizzati mette solo a rischio la coerenza e la qualità della mitigazione.

Capire il comportamento dei criminali e creare uno standard di riferimento per una rapida mitigazione. I criminali stanno esaminando le API alla ricerca di vulnerabilità o stanno bypassando i sistemi di difesa a livello delle applicazioni? Si registra un'attività di richieste insolita e irregolare proveniente da fonti illegittime o non attendibili? Potrebbe trattarsi dei segni di una sofisticata campagna di attacchi DDoS.

Adottare una piattaforma di difesa dagli attacchi DDoS con una capacità di difesa dedicata, non condivisa, che non ha fatto registrare ripetuti episodi di mancata disponibilità. È disponibile un team del SOCC a completamento dei sistemi di difesa automatizzati? Non lasciate che una piattaforma di difesa dagli attacchi DDoS autonoma diventi essa stessa un single point of failure. Inoltre, visto che parliamo di capacità, assicuratevi di guardare oltre i dati che fanno notizia per stabilire quali sono i tipi di attacchi segnalati.

Assicurarsi che il piano di risposta agli incidenti sia aggiornato. Questo piano deve includere un team di risposta alle crisi con ruoli chiaramente definiti, canali di comunicazione e strategie predefinite per la mitigazione degli attacchi DDoS.

Valutare l'attuale sistema di sicurezza della rete rispetto al modello di maturità della difesa dagli attacchi DDoS sviluppato da FS-ISAC e Akamai e identificare le aree che necessitano di miglioramenti per migliorare il livello di sicurezza (Figura 2).

I 7 passaggi da eseguire durante un attacco DDoS

1. Valutare i rischi e i sistemi di difesa attuali. Iniziate a valutare le attuali funzionalità di mitigazione degli attacchi DDoS. I sistemi di difesa esistenti sono sufficienti per gestire le dimensioni e la portata dell'attacco? Rivolgetevi al provider della vostra soluzione di mitigazione degli attacchi DDoS per valutare l'attacco in corso e per risolvere rapidamente eventuali vulnerabilità.

Se dovete implementare urgentemente Akamai Prolexic, la nostra piattaforma di difesa dagli attacchi DDoS, contattate immediatamente il nostro team addetto alla sicurezza. |

2. Esaminare gli spazi IP e le sottoreti più importanti. Assicuratevi che le vostre risorse di rete fondamentali, inclusi gli spazi IP e le sottoreti più importanti, siano protette da appositi controlli di mitigazione. In tal modo, riuscirete a limitare le aree della vostra infrastruttura che potrebbero venire compromesse da un attacco.

3. Attivare controlli di sicurezza DDoS always-on. Implementate controlli di sicurezza always-on come primo livello di difesa. Questo approccio proattivo riduce il carico di lavoro che grava sugli addetti alla sicurezza e limita il rischio di dover eseguire integrazioni di emergenza durante un evento catastrofico.

4. Implementare un firewall cloud basato sull'edge. Espandete i vostri sistemi di difesa oltre la tradizionale protezione dagli attacchi DDoS implementando un firewall cloud basato sull'edge, come Network Cloud Firewall di Akamai Prolexic. Questo ulteriore livello di sicurezza aiuta a bloccare il traffico dannoso prima ancora che raggiunga la rete, il che riduce il carico di lavoro che grava sui firewall e sui sistemi interni.

5. Proteggere l'infrastruttura del DNS. Gli attacchi al DNS (Domain Name System) sono un metodo comune e molto efficace per causare interruzioni nei servizi richiesti. Utilizzate una solida soluzione per la sicurezza del DNS come Akamai Edge DNS per proteggere dagli attacchi al DNS e per implementare Akamai Shield NS53 come proxy dinamico per salvaguardare le infrastrutture DNS on-premise o ibride.

6. Attivare un piano di risposta agli incidenti. Mettere in atto un playbook che tutti conoscono a fondo è fondamentale per mantenere la calma e rispondere in modo efficiente durante un evento catastrofico.

7. Estendere la protezione ai livelli delle applicazioni e delle API. Molti attacchi DDoS prendono di mira applicazioni e API, pertanto è fondamentale proteggere anche questi componenti. Akamai App & API Protector offre una soluzione WAF (Web Application Firewall) che blocca le richieste HTTP dannose e protegge le applicazioni dai complessi attacchi DDoS sferrati contro le porte 443 e 80.

Ulteriori informazioni

Contattate un esperto di Akamai oggi stesso per ulteriori informazioni sulle nostre soluzioni complete per la sicurezza.

Tag