| Wenn Ihr Unternehmen gerade angegriffen wird, sind unsere Sicherheitsexperten rund um die Uhr für Sie da. Wenn Sie Unterstützung im Notfall benötigen, wenden Sie sich bitte an uns. |

Zusammenfassung

Seit 2024 sind DDoS-Angriffe (Distributed Denial of Service) äußerst raffiniert:

DDoS-Angriffe mit mehreren Vektoren, mehreren Zielen und KI-basierten Technologien sondieren vorhandene Abwehrmechanismen, identifizieren Schwachstellen und orchestrieren dann Angriffe, die die DDoS-Abwehrlösung deaktivieren – und hierdurch ist eine Distributed Denial of Defense (DDoD) entstanden.

Volumetrische DDoS-Angriffe, die einfach aufgebaut sind und oft nur einen Vektor umfassen, lassen sich leicht mit selbstverwalteten, rein autonomen Lösungen abwehren.

Ausgeklügelte DDoS-Angriffe haben fast nie ein hohes Volumen. Diese Arten von Angriffen erfordern eine ausgereifte DDoS-Abwehrlösung, die durch die Intelligenz von Sicherheitsexperten und eine starke Netzwerksicherheit ergänzt wird.

DDoS-Verteidigungsplattformen, die Ressourcen und Kapazitäten gemeinsam mit Netzwerken zur Inhaltsbereitstellung (Content Delivery Networks, CDNs) und anderen Sicherheitslösungen teilen, scheitern oft angesichts ausgefeilter DDoS-Angriffe.

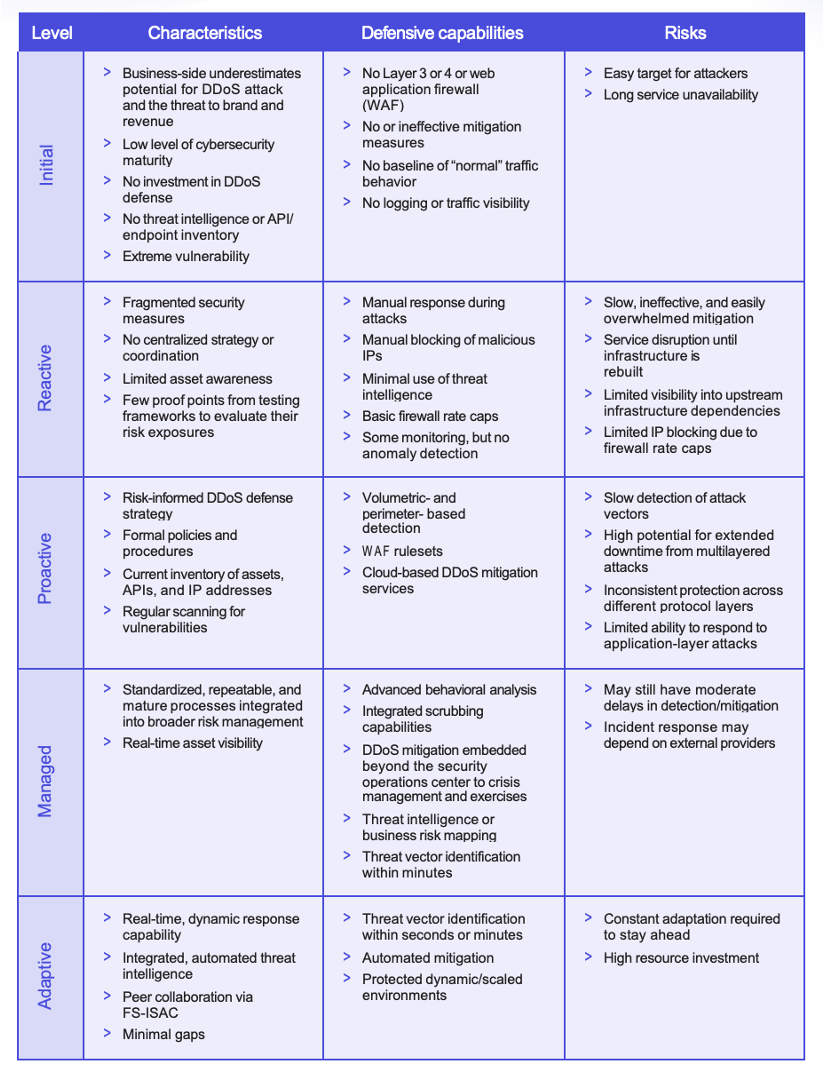

- Netzwerksicherheitsexperten müssen ihre aktuelle Sicherheitsstrategie mit dem Reifegradmodell der DDoS-Abwehr vergleichen und Möglichkeiten erkunden, ihre Sicherheit zu steigern.

In der Landschaft der DDoS-Angriffe besteht eine echte Divergenz: Auf der einen Seite berichten einige Anbieter regelmäßig über schlagzeilenträchtige DDoS-Angriffe, bei denen es sich häufig um einfache, einfach abzuwehrende Angriffe mit nur einem Vektor handelt, z. B. UDP-Floods. Verfügen diese Angriffe über ein hohes Volumen? Ja, natürlich!

Auf der anderen Seite nutzen gut ausgestattete Cyberkriminelle Botnets, die auf künstlicher Intelligenz (KI) und dem Internet of Things (IoT) basiert, um hoch ausgefeilte DDoS-Angriffe zu koordinieren. Die Betonung liegt hierbei auf „ausgefeilt“.

Das war die Natur moderner DDoS-Angriffe. Dabei handelt es sich häufig um DDoS-Angriffe mit mehreren Vektoren und mehreren Zielen (mehrere IP-Adressen), die KI-fähige Tools nutzen, um Ihre Abwehrmechanismen zu sondieren, Schwachstellen zu identifizieren und einen Angriff zu starten, der oft die DDoS-Schutzlösung selbst deaktiviert, bevor er Ihre digitale Infrastruktur außer Gefecht setzt.

Damit sind wir ins Zeitalter der Distributed Denial of Defense (DDoD) eingetreten.

Nicht verfügbarer Schutz ist bedeutungslos

In den letzten Jahren hat sich die Anzahl der großvolumigen Angriffe, die von Natur aus sehr ausgeklügelt sind, deutlich erhöht.

Tatsächlich fanden in den letzten 36 Monaten neun der größten volumetrischen DDoS-Angriffe statt, die durch die DDoS-Schutzplattform von Akamai Prolexic abgewehrt wurden. Bei diesen Angriffen handelte es sich häufig um Angriffe mit mehreren Vektoren und mehreren Zielen, die viele rudimentäre, autonome oder On-Premises-DDoS-Lösungen auf dem Markt überfordern können.

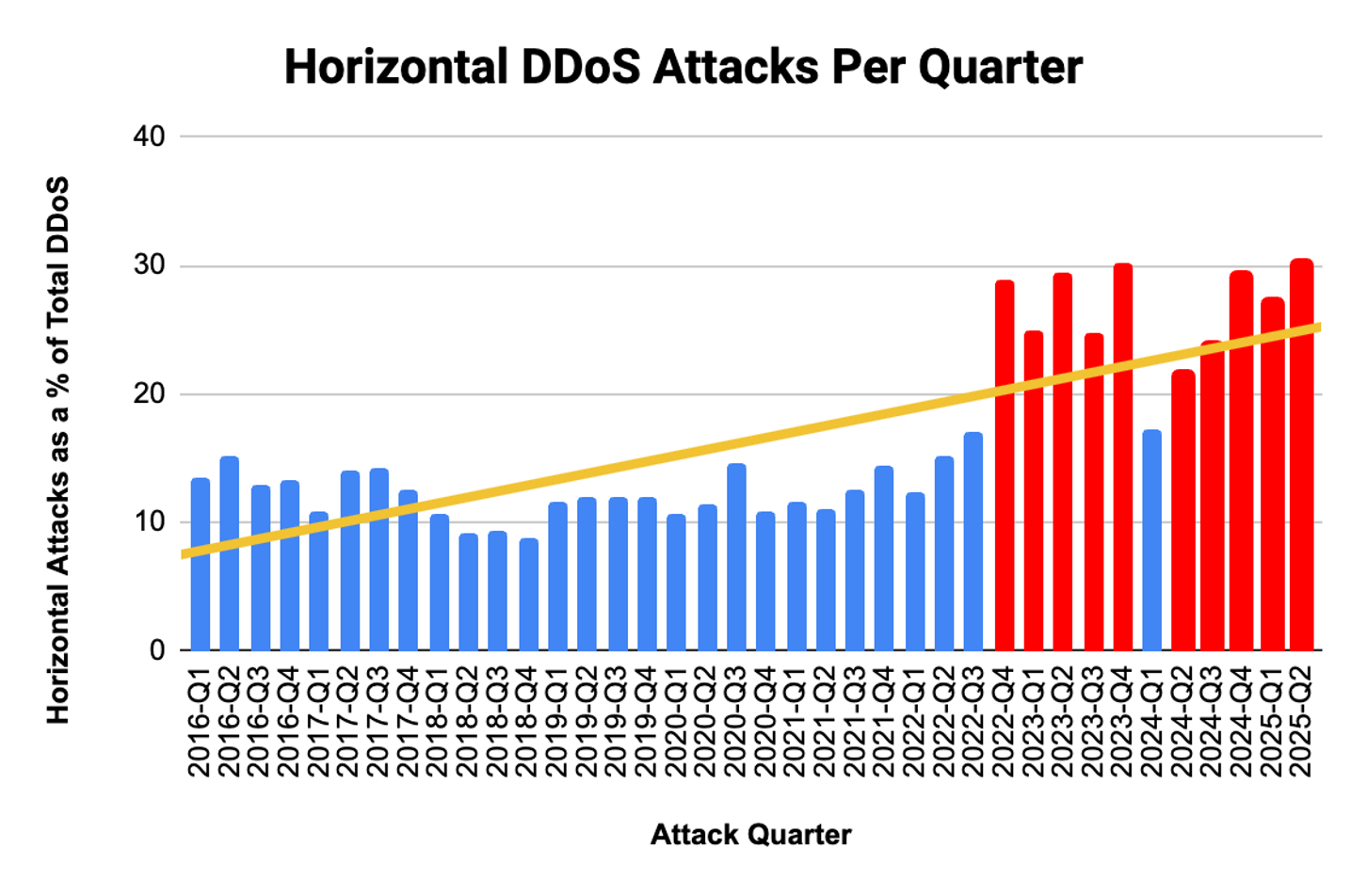

Wenn wir uns die von Akamai gesammelte DDoS-Threat-Intelligence näher ansehen, waren mehr als 30 % der in Q2 2025 von Prolexic abgewehrten DDoS-Angriffe ausgeklügelt und horizontal (Abbildung 1).

Solche ausgeklügelten DDoS-Angriffe erfordern einen ausgeklügelten Verteidigungsansatz, der die Leistungsfähigkeit moderner Automatisierung, menschliches Know-how und die Zusammenarbeit zwischen den Sicherheitsteams eines Unternehmens und dem Lösungsanbieter kombiniert. Hier bietet das Framework „Plattform, Mitarbeiter, Prozesse“ von Akamai eine solide Netzwerksicherheit.

Kann Ihre aktuelle DDoS-Lösung Sie vor modernen DDoS-Angriffen schützen?

Simple, einfach abzuwehrende Vektoren wie UDP Floods können leicht von einer rudimentären DDoS-Schutzlösung blockiert werden. Unabhängig davon, wie viele Terabit pro Sekunde (Tbit/s) an Angriffsdatenverkehr von einem Angreifer generiert werden. In vielen Fällen kann sogar eine einfache Zugriffssteuerungsliste (Access Control Lists, ACLs) die Aufgabe erledigen. Diese einfachen Taktiken, Techniken und Verfahren (Tactics, Techniques and Procedures, TTPs) sind für Netzwerksicherheitsexperten kaum neu oder bemerkenswert.

Eine ganz andere Geschichte sind KI-gestützte, ausgeklügelte DDoS-Angriffe, die Ihre Abwehrmechanismen intelligent sondieren, Schwachpunkte in Ihrer Sicherheit identifizieren und dann einen mittelgroßen, aber komplexen Mix aus verschiedenen Angriffsvektoren starten. Diese Angriffe schalten Ihre DDoS-Abwehrmechanismen aus und setzen Ihr Netzwerk dann offline.

Wir heben diesen wichtigen Prozess besonders hervor, da DDoS kein Zufallsereignis ist. Die meisten DDoS-Angriffe treten auf, wenn jemand versucht, Ihr Netzwerk bewusst mit schädlichem Traffic zu fluten, der die Kapazität Ihres Ursprungs überlastet und legitime Nutzer daran hindert, auf Ihre Services zuzugreifen.

In einigen Fällen kann es aufgrund einer Fehlkonfiguration, einer Netzwerkprüfung oder einer aggressiven Schwachstellensuche zu Denial of Service (DoS) kommen. Mit KI-fähigen und -gestützten Tools können Cyberkriminelle Ihr Netzwerk sondieren, um zu erkennen, welcher Teil relativ anfällig ist, und dann den Angriff entsprechend konzentrieren.

Ausgeklügelte DDoS-Angriffe brauchen kein Volumen

Ausgeklügelte DDoS-Angriffe haben fast nie ein hohes Volumen. Grund dafür ist, dass der Angreifer nicht viel Traffic generieren muss, wenn er Ihre Abwehrmechanismen mit einer relativ geringen Menge sorgfältig verarbeiteten schädlichen Datenverkehrs überfordern kann.

Betrachten Sie es mal so: Wenn jemand versucht, in Ihr Haus einzubrechen, kann er entweder rohe Gewalt (Brute Force) anwenden: Er bricht durch die Vordertür, löst damit das Heim-Alarmsystem aus und ist bereit für eine Konfrontation mit der Polizei. Oder er könnte herausfinden, wie er Ihr Sicherheitssystem deaktivieren kann, und dann mit moderatem Aufwand einbrechen.

Einige der modernen DDoS-Angriffe bringen die zweite Technik zum Einsatz: Sie deaktivieren Ihr Sicherheitssystem und brechen dann in Ihr Netzwerk ein.

In Kundennetzwerken sind oft unterschiedliche Ebenen redundanter Kapazität oder Technologie integriert, um den ersten Schlag eines Angriffs zu absorbieren oder abzuwehren. Leider reicht das nicht aus.

Kontrollen oder Geräte, wie beispielsweise zustandslose Firewalls, können anfänglich helfen, haben aber oft nur begrenzte Kapazitäten, um Protokollmissbrauch zu absorbieren und/oder die Last gleichmäßig zu verteilen, während sie sich gleichzeitig auf die Unterstützung legitimer Hosts oder Nutzer konzentrieren. Manchmal benötigt ein Angreifer nur genug Angriffskapazität, um die Infrastruktur in die Knie zu zwingen und automatisierte Kontrollen zu umgehen.

Eine klare Weiterentwicklung von Angreiferfähigkeiten, -ressourcen und -absichten

Ein Bericht von FS-ISAC und Akamai aus dem Juni 2025, Von lästigem Ärgernis zu strategischer Bedrohung: DDoS-Angriffe auf den Finanzsektor, hebt diesen Trend detailliert hervor.

Der Bericht sagt: „Tatsächlich zeichneten sich die effektivsten DDoS-Kampagnen im Jahr 2024 eher durch strategische Aufklärung und agile Ausführung als durch einfaches Volumen aus.

Im Jahr 2024 setzten Angreifer zunehmend fortschrittliche Multi-Vektor-DDoS-Strategien ein, die systematische Sondierungen und adaptive Taktiken umfassten. Dies zeigt die Fähigkeit, Abwehrmechanismen in Echtzeit zu analysieren und Methoden dynamisch anzupassen, um automatisierte Schutzmaßnahmen zu umgehen. Dies markiert eine deutliche Weiterentwicklung der Fähigkeiten, Ressourcen und Absichten von Angreifern und erhöht die Gefahr von DDoS-Angriffen auf den Finanzdienstleistungssektor.“

Ein Beispiel

In den letzten drei Monaten des Jahres 2024 waren mehr als 20 einzelne Finanzinstitute im asiatisch-pazifischen Raum von einer beispiellosen und hochentwickelten DDoS-Angriffskampagne betroffen. Cyberkriminelle nutzten eine Vielzahl von Vektoren mit relativ geringem Volumen, um die tatsächliche Stärke der DDoS-Abwehrmaßnahmen dieser Institutionen geschickt zu sondieren und auszutesten.

Trotz des moderaten Volumens des Angriffstraffics führte die komplexe Mischung aus Vektoren und Ziel-IPs zum Ausfall mehrerer rein autonomer und lokaler DDoS-Schutzdienste, was tagelang erhebliche und kostspielige Auswirkungen auf Endnutzer hatte.

Dabei ist zu beachten, dass das Angriffsdatenvolumen deutlich unter den angegebenen Kapazitätsgrenzen der meisten DDoS-Abwehrlösungen lag. Nachdem die vollständig autonomen und selbstverwalteten DDoS-Abwehrplattformen überlastet waren, konnten sich die Kunden nicht einmal mehr bei diesen Plattformen anmelden, um Maßnahmen zu ergreifen. Kein Mitarbeiter für Netzwerksicherheit möchte sich jemals so angreifbar und hilflos fühlen.

Das neue Zeitalter: Distributed Denial of Defense (DDoD)

In den letzten Jahren hat Akamai diesen neuen Trend genau beobachtet, bei dem Cyberkriminelle vom alten Spiel des Distributed Denial of Service zum neuen Sport des Distributed Denial of Defense übergegangen sind. Die Angriffe in der asiatisch-pazifischen Region haben diesen Wandel bestätigt.

Sobald Ihr automatisiertes DDoS-Abwehrsystem ausgefallen ist, benötigt der Angreifer keine große Menge an schädlichem Traffic, um Ihr Netzwerk zu stören.

Im Beispiel Asien-Pazifik ermöglichte dieser Ansatz dem Angreifer, mehrere Unternehmen gleichzeitig und über Wochen hinweg erfolgreich anzugreifen und zu stören. Sie nutzten die „Feuerkraft“ ihrer Botnets auf wirtschaftlich effiziente Weise, anstatt ihre Ressourcen mit herkömmlichen massiven Angriffen zu erschöpfen.

Die gute Nachricht

Akamai Prolexic, unsere DDoS-Abwehrplattform, schützte Kunden bequem vor diesen Angriffen. Ein wichtiger Grund dafür ist, dass wir in unserem Design davon ausgehen, dass eine „reine Automatisierung“ versagen wird – es gibt immer ein globales Team von Experten des Security Operations Command Center (SOCC), das Angriffe überwacht und direkt mit dem Kunden zusammenarbeitet.

Unsere Experten sind Menschen, die jeden Tag DDoS-Angriffe abwehren und über eine Fülle von Tools verfügen, die bereitgestellt werden können, falls ein Angriff Teile der automatisierten Abwehrmechanismen überwindet.

Tatsächlich erhält Akamai regelmäßig externe Anfragen für Notfall-DDoS-Schutz von Unternehmen, deren vollständig autonome DDoS-Abwehrsysteme von einem Angreifer ausgetrickst wurden. In den meisten Fällen bieten Anbieter, die auf vollständig autonome Abwehrsysteme angewiesen sind, weder einen Backup-Plan noch Zugang zu menschlicher Intervention, Notfallberatung oder Supportressourcen.

Die Bedeutung der „Verfügbarkeit“ Ihrer DDoS-Abwehr

Ein Sicherheitssystem ist nur so gut wie seine Fähigkeit, Ihr Netzwerk zum Zeitpunkt eines Angriffs zu schützen. Jedes System, das regelmäßig Ausfälle erleidet, offline geht oder durch einen ausgeklügelten Angriff leicht überfordert werden kann, ist völlig sinnlos – unabhängig davon, wie groß seine „vermarktete“ Verteidigungskapazität ist.

In der modernen Ära ausgeklügelter DDoS-Angriffe ist es relativ einfach, rein autonome DDoS-Abwehrplattformen zu überlasten oder vollständig zu deaktivieren. Das gilt insbesondere dann, wenn die DDoS-Abwehrkapazität einer solchen Plattform auch von anderen Diensten unterstützt wird, darunter beispielsweise Netzwerke zur Inhaltsbereitstellung (Content Delivery Networks, CDNs).

Eine Strategie, die Akamai-Kunden inzwischen angenommen haben, ist diese Idee der Diversifizierung. Mit speziell entwickelten Multi-Cloud-Architekturen können Netzwerksicherheitsteams ihre DDoS-Abwehr diversifizieren und das Risiko systemischer Probleme auf einer einzigen Plattform vermeiden.

Es reicht nicht aus, nur die Mindestanforderungen zu erfüllen

Viele Unternehmen und Institutionen in einigen streng regulierten Branchen benötigen eine Zwei-Anbieter-DDoS-Strategie.

Tatsächlich wählen viele Unternehmenskunden einen „ausreichend guten“ zweiten Anbieter, um die Anforderungen an die Vielfalt zu erfüllen, verwenden jedoch eine bewährte und ausgereifte Lösung, um ihre kritischen Ressourcen zu schützen. Die anderen Ressourcen, zu denen häufig Vanity-Domains, Q&A-Umgebungen und andere nicht-kritische Funktionen gehören, sind für die kostengünstigere Lösung vorgesehen.

Wir wissen, dass jede technologiebasierte Lösung unbeabsichtigte Ausfälle haben kann, die sich auf die Kunden auswirken. Auch wir haben in der Vergangenheit Ausfälle erlebt. Aber inwieweit sind Sie bereit, wichtige oder kritische Netzwerkressourcen hinter einer DDoS-Lösung zu platzieren, die möglicherweise nicht verfügbar ist, wenn Sie einen Angriff erleben?

Wenn 40 % Ihrer Endnutzer nicht auf Ihre Dienste zugreifen können, der DDoS-Abwehr-Anbieter jedoch behauptet, dass der internetbasierte Dienst verfügbar ist, ist das dann ein akzeptables Ergebnis? Die Antwort ist ein klares Nein.

Ist Ihre DDoS-Abwehr ein gemeinsamer Schreibtisch oder ein vollständiges Bürogebäude?

Einige Unternehmen prahlen damit, „ein Dutzend Besprechungsräume, ein Dutzend Büros und ein Dutzend Lounges“ zu haben. Das klingt beeindruckend – zumindest bis man herausfindet, dass es sich dabei nur um denselben Hot Desk in einem Coworking Space handelt, der endlos umfunktioniert wird.

So funktioniert die gepoolte DDoS-Kapazität: Ein einziger Raum wird überstrapaziert, um alle Bedürfnisse zu erfüllen. Echter Schutz ist wie ein komplettes Bürogebäude: eigene Etagen, Konferenzräume und Büros, die alle gleichzeitig genutzt werden können, ohne sich gegenseitig zu behindern.

Einige Anbieter von DDoS-Abwehrlösungen werben mit der Gesamtkapazität ihres Netzwerks, die sich auf alle Abwehrfunktionen sowie ihr Netzwerk zur Inhaltsbereitstellung verteilt. Netzwerksicherheitsexperten müssen folgende Fragen stellen:

Wie viel dieser „Gesamtkapazität“ steht bei einem Angriff tatsächlich für die DDoS-Abwehr zur Verfügung?

Wenn ein Präsenzpunkt (Point of Presence, PoP) bereits mit legitimem Traffic ausgelastet ist, kann Ihre Abwehr dann wirklich einen DDoS-Angriff abwehren?

Die dedizierte und spezialisierte Infrastruktur von Akamai für die DDoS-Abwehr

Wir sind davon überzeugt, dass eine dedizierte und spezialisierte Infrastruktur für die DDoS-Abwehr eine höhere Zuverlässigkeit, weniger Fehlerquellen und insgesamt ein geringeres Risiko bietet. Wir kombinieren diesen Ansatz mit fortschrittlicher Automatisierung und einem SOCC voller Experten, um die Abwehrmaßnahmen für jeden einzelnen Kunden anzupassen und zu optimieren und Angriffe abzuwehren, selbst wenn diese darauf abzielen, die Algorithmen zu überlisten.

Akamai bietet einen mehrschichtigen, Multi-Cloud-basierten, segmentierten und dedizierten Schutz vor komplexen DDoS-Angriffen. Beispiel:

Akamai Prolexic bietet dedizierten Schutz vor DDoS-Angriffen auf die Schichten 3 und 4 des OSI-Modells (Open Systems Interconnection).

Akamai Edge DNS und Akamai Shield NS53 bieten dedizierten Schutz vor DNS-fokussierten DDoS-Angriffen.

Akamai App & API Protector bietet dedizierten Schutz vor DDoS-Angriffen auf Schicht 7 (Anwendungsschicht).

Darüber hinaus verwirft das Edge-Netzwerk von Akamai automatisch den DDoS-Traffic, noch bevor die anderen Sicherheitssysteme zum Einsatz kommen. Und Akamai Guardicore Segmentation hilft dabei, Cyberkriminelle daran zu hindern, mit Ransomware in Ihr Netzwerk einzudringen und dabei DDoS-Angriffe als bequeme Tarnung zu nutzen. Kurz gesagt bietet Akamai umfassende Netzwerksicherheit über alle Ports und Protokolle hinweg.

So schützen Sie Ihr Unternehmen in der aktuellen DDoS-Landschaft

Seit einiger Zeit besteht der Eindruck, dass DDoS-Angriffe altmodisch sind und DDoS-Verteidigung zu einer Mindestanforderung geworden ist. In gewissem Maße war diese Idee vor etwa 5 bis 7 Jahren wahr, als die meisten ausgereiften Anbieter von Cybersicherheitslösungen eine grundlegende DDoS-Abwehr anboten, die jedoch nicht mehr ausreichte, um die heutigen Anforderungen zu erfüllen.

In den letzten 3 oder 4 Jahren hat sich die DDoS-Angriffslandschaft jedoch erheblich verändert. DDoS-Angriffe sind dank der folgenden Merkmale unglaublich ausgeklügelt:

Die Verbreitung von KI-basierten Tools

Geopolitische Ereignisse, die zu gut ausgestatteten Hacktivisten führen

Die leichte Verfügbarkeit von mietbaren DDoS-Services

Eine Welt, die ständig online ist und in der es sich Unternehmen und Institutionen einfach nicht leisten können, offline zu gehen

In diesem Umfeld haben Cyberkriminelle ihre TTPs angepasst, um ausgeklügelte DDoS-Angriffe zu orchestrieren, die DDoS-Abwehrsysteme sondieren und deaktivieren und dann ihre Opfer vom Netz nehmen.

5 Schritte, um sich vor einem DDoS-Angriff zu schützen

Welche Möglichkeiten haben Sie als Netzwerksicherheitsexperte? Sie können mit diesen fünf Schritten beginnen.

Entwickeln Sie eine starke Netzwerksicherheitsstrategie, die sich durch proaktive Erkennung, verhaltensbasierte Analyse und eine intelligente Kombination aus Automatisierung und manuellen Eingriffen auszeichnet. Wenn Sie sich ausschließlich auf automatisierte Abwehrmaßnahmen verlassen, gefährden Sie die Beständigkeit und Qualität der Abwehrmaßnahmen.

Verstehen Sie das Verhalten von Angreifern und erstellen Sie eine Basis für eine schnelle Abwehr Suchen Angreifer nach API-Schwachstellen oder umgehen sie Abwehrmechanismen auf Anwendungsebene? Gibt es ungewöhnliche und unregelmäßige Anfrageaktivitäten von gefälschten oder nicht vertrauenswürdigen Quellen? Dies könnten Frühindikatoren für eine ausgefeilte DDoS-Kampagne sein.

Setzen Sie eine DDoS-Abwehrplattform ein, die über dedizierte Abwehrkapazitäten verfügt – keine gemeinsam genutzten Kapazitäten – und die in der Vergangenheit nicht wiederholt ausgefallen ist. Gibt es ein SOCC-Team, das die automatisierten Abwehrmaßnahmen ergänzt? Lassen Sie nicht zu, dass eine autonome DDoS-Abwehrplattform selbst zum Single Point of Failure wird. Und wenn wir schon über Kapazitäten sprechen: Schauen Sie unbedingt über die Schlagzeilen hinaus und finden Sie heraus, welche Arten von Angriffen gemeldet werden.

Stellen Sie sicher, dass Ihr Vorfallreaktionsplan auf dem neuesten Stand ist. Dieser Plan sollte ein Krisenreaktionsteam mit klar definierten Rollen, Kommunikationskanälen und vordefinierten Strategien zur Abwehr eines DDoS-Angriffs umfassen.

Vergleichen Sie Ihre aktuelle Netzwerksicherheit mit dem von FS-ISAC und Akamai entwickelten DDoS-Abwehr-Reifegradmodell und identifizieren Sie Verbesserungsmöglichkeiten, um Ihre Sicherheit zu optimieren (Abbildung 2).

7 Schritte bei einem DDoS-Angriff

1. Bewerten Sie Ihr Risiko und Ihre aktuellen Abwehrmaßnahmen. Beginnen Sie mit der Bewertung Ihrer aktuellen DDoS-Abwehrfunktionen. Sind Ihre vorhandenen Abwehrmechanismen ausreichend, um die Größe und den Umfang des Angriffs zu bewältigen? Wenden Sie sich an Ihren DDoS-Abwehranbieter, um die anhaltende Bedrohung zu bewerten und schnell auf Schwachstellen zu reagieren.

Wenn Sie eine Notfalleinweisung in die DDoS-Abwehrplattform Akamai Prolexic benötigen, wenden Sie sich umgehend an unser Sicherheitsteam. |

2. Überprüfen Sie Ihre kritischen IP-Bereiche und Subnetze. Stellen Sie sicher, dass Ihre wichtigsten Netzwerkressourcen, einschließlich kritischer Subnetze und IP-Bereiche, durch Abwehrkontrollen geschützt sind. Dadurch werden die Bereiche Ihrer Infrastruktur, die durch den Angriff gefährdet werden können, eingeschränkt.

3. Aktivieren Sie die ständige DDoS-Sicherheitskontrolle. Setzen Sie stets aktive Sicherheitskontrollen als erste Verteidigungsebene ein. Dieser proaktive Ansatz minimiert die Belastung für das Krisenteam und reduziert das Risiko von Notfall-Integrationsszenarien während einer Krise.

4. Implementieren Sie eine Edge-basierte Cloud-Firewall. Erweitern Sie Ihre Verteidigung über den herkömmlichen DDoS-Schutz hinaus, indem Sie eine Edge-basierte Cloud-Firewall wie die Network Cloud Firewall von Akamai Prolexic implementieren. Diese zusätzliche Sicherheitsebene hilft dabei, schädlichen Traffic zu blockieren, bevor er Ihr Netzwerk erreicht. Dadurch wird die Belastung Ihrer internen Firewalls und Systeme verringert.

5. Schützen Sie Ihre DNS-Infrastruktur. DNS-Angriffe (Domain Name System) sind eine gängige und äußerst effektive Methode zur Unterbrechung von Diensten. Verwenden Sie eine robuste DNS-Lösung wie Akamai Edge DNS, um sich vor DNS-basierten Angriffen zu schützen, und setzen Sie Akamai Shield NS53 als dynamischen Proxy ein, um lokale oder hybride DNS-Infrastrukturen zu sichern.

6. Aktivieren Sie Ihren Vorfallreaktionsplan. Die Umsetzung Ihres gut eingeübten Playbooks ist entscheidend, um in Krisensituationen Ruhe zu bewahren und effizient zu reagieren.

7. Erweitern Sie Ihren Schutz auf Anwendungs- und API-Ebenen. Viele DDoS-Angriffe zielen auf Anwendungen und APIs ab, sodass es auch wichtig ist, diese Komponenten zu schützen. Akamai App & API Protector bietet eine Web Application Firewall (WAF), die schädliche HTTP-Anfragen blockiert und Ihre Anwendungen vor komplexen DDoS-Angriffen schützt, die auf die Ports 443 und 80 abzielen.

Mehr erfahren

Kontaktieren Sie noch heute einen Akamai-Experten, um mehr über unsere umfassenden Sicherheitslösungen zu erfahren.

Tags