| Si su organización sufre un ataque en este momento, nuestros expertos en seguridad están a su disposición de forma ininterrumpida. Si necesita ayuda de emergencia, póngase en contacto con nosotros. |

Resumen ejecutivo

Desde 2024, los ataques distribuidos de denegación de servicio (DDoS) se han vuelto muy sofisticados.

Los ataques DDoS multivectoriales, multidestino y basados en IA sondean las defensas existentes, identifican los puntos débiles y, a continuación, organizan ataques que desactivan la solución de defensa contra DDoS, lo que da lugar a un ataque distribuido de denegación de defensa (DDoD).

Los ataques DDoS volumétricos, que son simples y a menudo de vector único, son fáciles de mitigar con soluciones de autoservicio puramente autónomas.

Los sofisticados ataques DDoS casi nunca tienen un gran volumen. Estos tipos de ataques requieren una solución de defensa contra DDoS madura que se complemente con la inteligencia de los expertos en seguridad y una sólida estrategia de seguridad de la red.

Las plataformas de defensa contra DDoS que comparten recursos y capacidad con las redes de distribución de contenido (CDN) y otras soluciones de seguridad a menudo fracasan ante los sofisticados ataques DDoS.

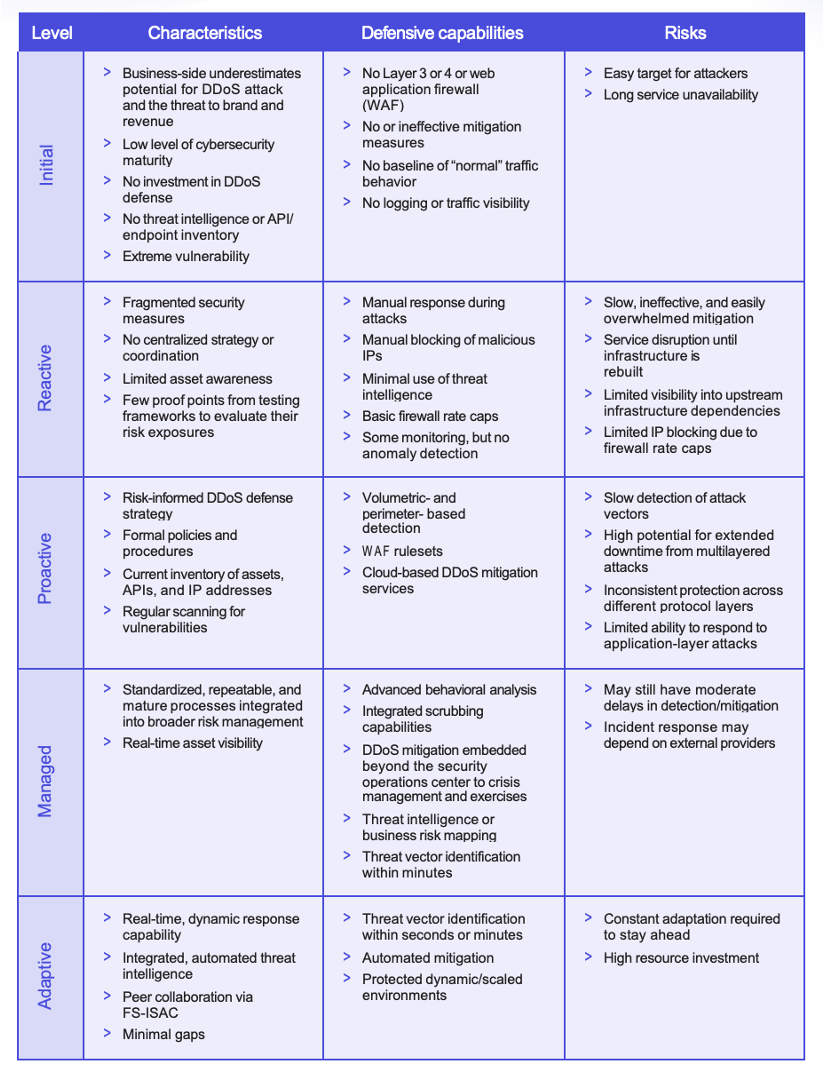

- Los profesionales de la seguridad de la red deben comparar su estrategia de seguridad actual con el modelo de madurez de la defensa contra DDoS y explorar formas de mejorar aún más su seguridad.

Existe una divergencia real en el panorama de los ataques distribuidos de denegación de servicio (DDoS). Por un lado, algunos proveedores informan con regularidad de ataques DDoS que acaparan titulares y que suelen ser ataques sencillos, de un solo vector y fáciles de mitigar, como las inundaciones UDP. ¿Son estos ataques altos en términos volumétricos? ¡Sí, por supuesto!

Por otro lado, los ciberatacantes con recursos suficientes utilizan botnets con inteligencia artificial (IA) y el Internet de las cosas (IoT) para organizar ataques DDoS altamente sofisticados. Observe la palabra clave: "sofisticados".

Ese ha sido el estilo de los ataques DDoS modernos. A menudo se trata de ataques DDoS multivectoriales y de varios destinos (varias direcciones IP), y utilizan herramientas habilitadas para IA para sondear sus defensas, identificar puntos débiles y lanzar un ataque que a menudo desactiva la propia solución de protección contra DDoS, antes de desconectar su infraestructura digital.

Hemos entrado en la era de los ataques distribuidos de denegación de defensa (DDoD).

La protección que no está disponible no tiene sentido

En los últimos años, se ha producido un aumento significativo en el número de ataques de gran volumen que son de naturaleza altamente sofisticada.

De hecho, nueve de los mayores ataques DDoS volumétricos mitigados por la plataforma de protección contra DDoS de Akamai Prolexic tuvieron lugar en los últimos 36 meses. A menudo, estos ataques eran ataques multivectoriales y de varios destinos que podían saturar muchas soluciones DDoS rudimentarias, autónomas o locales del mercado.

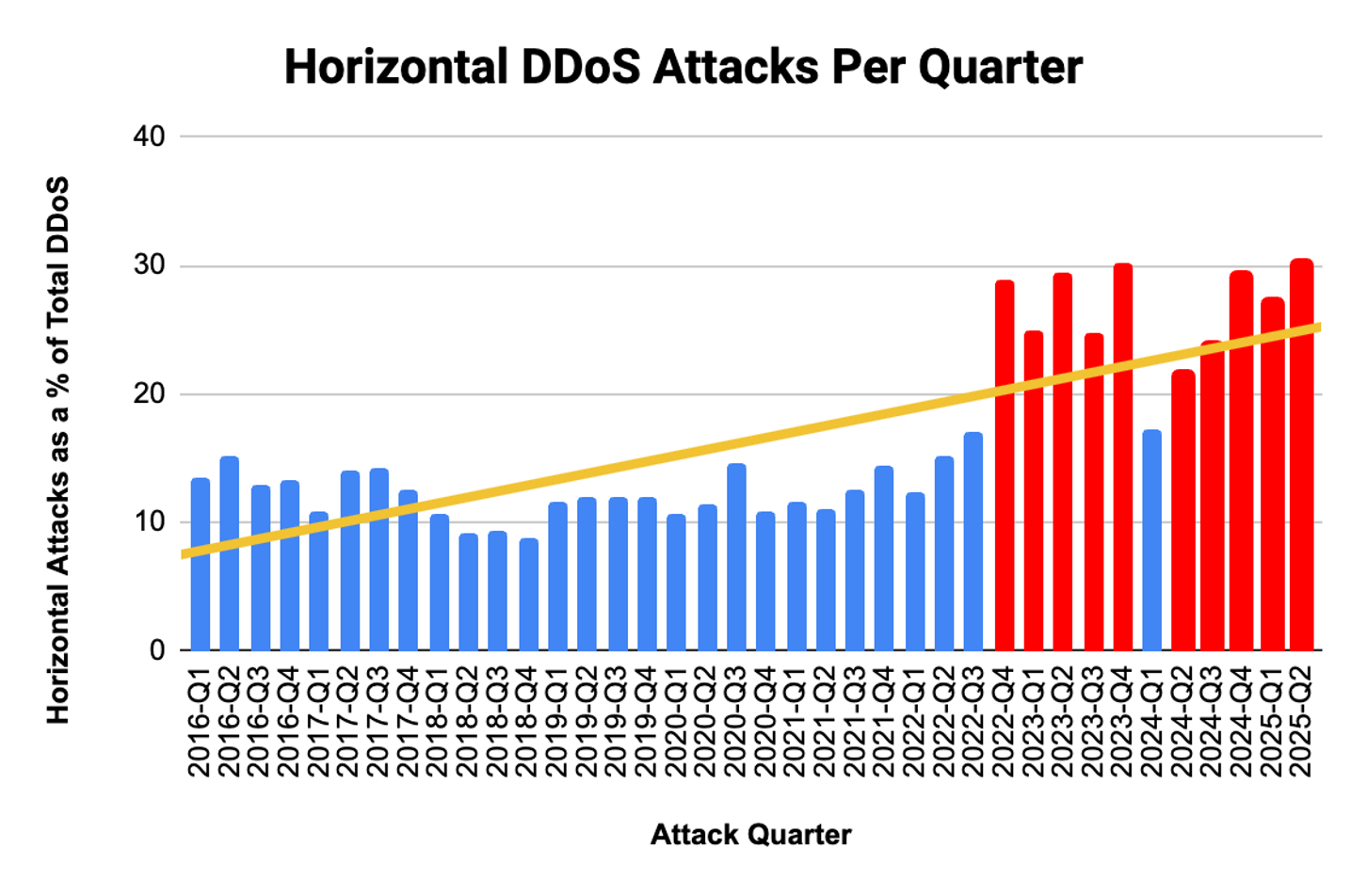

Si analizamos más a fondo la inteligencia contra ciberamenazas DDoS recopilada por Akamai, más del 30 % de los ataques DDoS mitigados por Prolexic en el segundo trimestre de 2025 fueron sofisticados y horizontales (Figura 1).

Estos sofisticados ataques DDoS requieren un enfoque de defensa sofisticado que combine el poder de la automatización moderna, la experiencia humana y la colaboración entre los equipos de seguridad de una organización y el proveedor de soluciones. Aquí es donde el marco plataforma-personas-procesos de Akamai ofrece una sólida estrategia de seguridad de la red.

¿Puede su solución DDoS actual protegerle de los ataques DDoS modernos?

Los vectores sencillos y fáciles de mitigar, como las inundaciones UDP, se pueden bloquear fácilmente con cualquier solución rudimentaria de protección contra DDoS. No importa cuántos terabits por segundo (Tbps) de tráfico de ataque genere un atacante. En muchos casos, incluso una simple lista de control de acceso (ACL) puede hacer el trabajo. Estos tipos de tácticas, técnicas y procedimientos sencillos (TTP) no son nuevos ni dignos de mención para los profesionales de la seguridad de la red.

Una historia totalmente diferente son los sofisticados ataques DDoS habilitados para IA que sondean de forma inteligente sus defensas, identifican puntos débiles en su estrategia de seguridad y, a continuación, lanzan una mezcla de vectores de ataque de volumen moderado pero complejo. Estos ataques reducen sus defensas DDoS y, a continuación, dejan su red fuera de juego.

Reiteramos este proceso especialmente importante porque los ataques DDoS no se producen por casualidad. La mayoría de los ataques DDoS se producen cuando alguien intenta inundar deliberadamente su red con tráfico malicioso que sature la capacidad de su origen e impide que los usuarios legítimos accedan a sus servicios.

En algunos casos, podría haber un ataque de denegación de servicio (DoS) debido a un error de configuración, una sonda de red o un análisis agresivo de vulnerabilidades. Con herramientas asistidas y habilitadas para IA, los ciberdelincuentes pueden investigar su red para detectar qué parte es relativamente vulnerable y, a continuación, pueden concentrar el ataque en consecuencia.

Los sofisticados ataques DDoS no necesitan depender del volumen

Los sofisticados ataques DDoS casi nunca son altos en términos volumétricos. Esto se debe a que el atacante no tiene que generar mucho tráfico si puede sobrecargar sus defensas con una cantidad relativamente moderada de tráfico malicioso cuidadosamente diseñado.

Pensemos en lo siguiente: Si alguien intentara irrumpir en su casa, podría usar la fuerza bruta para romper la puerta principal, activar el sistema de alarma de la casa, y estar preparados para enfrentarse a la policía. O bien, podría identificar cómo deshabilitar su sistema de seguridad y luego utilizar un nivel moderado de esfuerzo para entrar.

Algunos de los ataques DDoS modernos utilizan la segunda técnica: desactivan el sistema de seguridad y, a continuación, entran en la red.

Las redes de los clientes suelen tener diferentes niveles de capacidad redundante o tecnología integrada para absorber o desviar el golpe inicial de un ataque. Desafortunadamente, eso no es suficiente.

Los controles o dispositivos como los firewalls sin estado, por ejemplo, pueden ayudar inicialmente, pero a menudo tienen una capacidad limitada para absorber el uso indebido de los protocolos o distribuir la carga por igual, al tiempo que se centran en prestar servicio a los hosts o usuarios legítimos. A veces, lo único que un atacante necesita es la capacidad de ataque suficiente para desactivar la infraestructura y omitir los controles automatizados.

Una clara evolución de la capacidad, los recursos y la intención de los atacantes

Un informe de junio de 2025 de FS-ISAC y Akamai, De molestia a amenaza estratégica: Ataques DDoS contra el sector financiero destacan esta tendencia de forma detallada.

En el informe se indica: "De hecho, las campañas DDoS más eficaces en 2024 se caracterizaron por el reconocimiento estratégico y la ejecución ágil en lugar de simplemente por el volumen.

"En 2024, los atacantes emplearon cada vez más estrategias avanzadas de DDoS multivectoriales que incorporaban tácticas de sondeo sistemático y de adaptación. Esto demuestra la capacidad de analizar las defensas en tiempo real y ajustar dinámicamente los métodos para evadir las protecciones automatizadas. Esto marca una clara evolución en la capacidad, los recursos y la intención de los atacantes, y aumenta la amenaza de ataques DDoS contra el sector de los servicios financieros".

Ejemplo

En los últimos tres meses de 2024, más de 20 instituciones financieras individuales de la región de Asia-Pacífico se vieron afectadas por una campaña de ataques DDoS sin precedentes y altamente sofisticada. Los ciberdelincuentes utilizaron una multitud de vectores con un volumen relativamente bajo para investigar y probar con habilidad el verdadero nivel de defensas contra DDoS en estas instituciones.

A pesar del volumen moderado de tráfico de ataque, la compleja combinación de vectores e IP de destino provocó el fallo de varios servicios de protección DDoS exclusivamente autónomos y locales, lo que dio lugar a días de impacto notable y costoso en los usuarios finales.

Es importante tener en cuenta que el volumen de tráfico de ataque estaba significativamente por debajo de los límites de capacidad anunciados por la mayoría de las soluciones de mitigación de DDoS. Además, una vez que las plataformas de defensa contra DDoS totalmente autónomas y de autoservicio se saturaban, los clientes ni siquiera podían iniciar sesión en estas plataformas para tomar ninguna medida. Ningún personal de seguridad de red quiere sentirse vulnerable e impotente.

La nueva era: Ataque distribuido de denegación de defensa (DDoD)

En los últimos años, Akamai ha observado de cerca esta tendencia emergente de ciberdelincuentes que ha pasado del viejo juego de los ataques distribuidos de denegación de servicio a la nueva moda de los ataques distribuidos de denegación de defensa. Los ataques en la región de Asia-Pacífico cimentaron esta transición.

Una vez que el sistema de defensa contra DDoS automatizado no funciona, el atacante no necesita un gran volumen de tráfico malicioso para interrumpir la red.

En el ejemplo de Asia-Pacífico, este enfoque permitió al atacante atacar e interrumpir con éxito varias empresas al mismo tiempo y durante semanas. Utilizaron el "poder de disparo" de sus botnets de una manera económicamente eficiente, en lugar de agotar sus recursos con ataques convencionales de gran tamaño.

La buena noticia

Akamai Prolexic, nuestra plataforma de defensa contra DDoS, defendió cómodamente a los clientes de estos ataques. Una razón clave es que anticipamos el fracaso de "solo automatización" en nuestro diseño: siempre hay un equipo global de expertos del centro Security Operations Command Center (SOCC) que supervisan los ataques y trabajan directamente con el cliente.

Nuestros expertos son personas que luchan contra los ataques DDoS cada día y disponen de un arsenal de herramientas que pueden implementar en caso de que un ataque logre superar partes de los mecanismos de defensa automatizados.

De hecho, Akamai recibe regularmente solicitudes externas de protección contra DDoS de emergencia de organizaciones cuyas defensas DDoS totalmente autónomas fueron eludidas por un atacante. La mayoría de las veces, los proveedores que dependen de sistemas de defensa totalmente autónomos no ofrecen un plan de respaldo ni ningún acceso a la intervención humana, la consulta de emergencia o los recursos de soporte.

La importancia de la "disponibilidad" de su defensa contra DDoS

Un sistema de seguridad es tan bueno como su capacidad para defender su red en el momento de un ataque. Cualquier sistema que sufre interrupciones, se desconecta o puede verse fácilmente saturado por un ataque sofisticado es completamente inútil, independientemente de la capacidad de defensa "comercializada" que tenga.

En la era moderna de los sofisticados ataques DDoS, es relativamente fácil saturar o desactivar por completo las plataformas de defensa DDoS puramente autónomas. Esto es especialmente cierto cuando la capacidad de defensa contra DDoS de dicha plataforma es un recurso compartido con otros servicios, incluida la red de distribución de contenido (CDN).

Una estrategia que los clientes de Akamai cada vez adoptan más es esta idea de diversificación. Contar con arquitecturas multinube diseñadas específicamente permite al personal de seguridad de la red diversificar su defensa contra DDoS y evitar el riesgo de problemas sistémicos en una única plataforma.

No basta con cumplir los requisitos mínimos

Muchas organizaciones e instituciones de nivel empresarial de algunos de los sectores altamente regulados requieren una estrategia de proveedor de DDoS doble.

De hecho, muchos clientes de nivel empresarial eligen un segundo proveedor "suficientemente bueno" para satisfacer los requisitos de diversidad, pero utilizan una solución probada y bien diseñada para proteger sus activos esenciales. El resto de activos, que a menudo incluyen dominios personalizados, entornos de preguntas y respuestas, y otras funciones no esenciales, se reservan para la solución de menor coste.

Somos conscientes de que cualquier solución basada en la tecnología puede sufrir interrupciones imprevistas y, por lo tanto, afectar a los clientes; nosotros también hemos sufrido interrupciones en el pasado. Pero, ¿hasta qué punto está dispuesto a poner activos de red clave o definidos de forma crítica detrás de una solución DDoS que puede no estar disponible cuando sufre un ataque?

Si el 40 % de sus usuarios finales no pueden acceder a sus servicios, pero el proveedor de mitigación de DDoS afirma que el servicio orientado a Internet está en funcionamiento, ¿es un resultado razonable? La respuesta es un no rotundo.

¿Su defensa contra DDoS es un escritorio compartido o un edificio de oficinas completo?

Algunas empresas se jactan de tener "una decena de salas de reuniones, una decena de oficinas y una decena de salones". Suena impresionante… hasta que descubres que es el mismo escritorio compartido en un espacio de coworking que se está rediseñando sin cesar.

Así es como funciona la capacidad de DDoS agrupada: un espacio se estira en todas las necesidades. La protección real es como un edificio de oficinas completo: plantas, salas de conferencias y oficinas dedicadas que pueden funcionar a la vez sin abarrotarse entre sí.

Algunos proveedores de defensa contra DDoS anuncian la capacidad total de su red compartida entre todas las capacidades defensivas, así como su CDN. Las preguntas que los profesionales de seguridad de redes deben hacer son las siguientes:

¿Qué cantidad de esta "capacidad total" está realmente disponible para la defensa contra DDoS cuando se produce un ataque?

Si un punto de presencia (PoP) ya está saturado de tráfico legítimo, ¿puede su defensa gestionar realmente un ataque DDoS?

La infraestructura dedicada y especializada de Akamai para la defensa contra DDoS

Creemos que la infraestructura dedicada y especializada para la defensa contra DDoS proporciona una mayor fiabilidad, menos puntos de fallo y menos riesgos en general. Combinamos este enfoque con la automatización avanzada y un SOCC repleto de expertos para ajustar y optimizar las defensas para cada cliente, y ayudar a combatir los ataques incluso cuando pretenden engañar los algoritmos.

Akamai ofrece una defensa multicapa, multinube, segmentada y dedicada contra sofisticados ataques DDoS. Por ejemplo:

Akamai Prolexic ofrece defensa específica contra los ataques DDoS de capa 3 y 4 del modelo de interconexión de sistemas abiertos (OSI).

Akamai Edge DNS y Akamai Shield NS53 ofrecen una defensa dedicada contra los ataques DDoS centrados en DNS.

Akamai App & API Protector ofrece defensas dedicadas contra ataques DDoS de capa 7 (capa de aplicación).

Además, la red del Edge de Akamai elimina automáticamente el tráfico DDoS incluso antes de que los otros sistemas de seguridad entren en juego. Además, Akamai Guardicore Segmentation ayuda a evitar que los ciberdelincuentes penetren en su red con ransomware y, al mismo tiempo, utilizan los ataques DDoS como una práctica cortina de humo. En resumen, Akamai ofrece una seguridad de red completa en todos los puertos y protocolos.

Cómo proteger su organización en el panorama actual de DDoS

Durante algún tiempo, se ha dado la impresión de que los ataques DDoS han pasado de moda y que la defensa contra DDoS se ha convertido en un requisito mínimo. Hasta cierto punto, esta idea era cierta hace entre 5 y 7 años, cuando la mayoría de los proveedores de soluciones de ciberseguridad consolidados ofrecían un nivel de referencia de defensa contra DDoS.

Sin embargo, en los últimos 3 o 4 años, el panorama de los ataques DDoS ha cambiado significativamente. Los ataques DDoS se han vuelto increíblemente sofisticados gracias a:

La proliferación de herramientas basadas en IA

Los acontecimientos geopolíticos que dan lugar a hacktivistas con recursos suficientes

La fácil disponibilidad de los servicios de DDoS de alquiler

La irrupción del mundo siempre online en el que las empresas y las instituciones simplemente no pueden permitirse el lujo de estar desconectados

Es en este entorno en el que los ciberdelincuentes han adaptado sus TTP para organizar sofisticados ataques DDoS que sondean y desactivan los sistemas de defensa DDoS y, a continuación, dejan a sus víctimas sin conexión.

5 pasos que deben seguirse para defenderse de un ataque DDoS

Como profesional de la seguridad de redes, ¿qué recursos tiene? Puede comenzar con estos cinco pasos.

Desarrolle una estrategia de seguridad de red sólida que se subraye mediante la detección proactiva, el análisis basado en el comportamiento y una combinación inteligente de automatización e intervenciones humanas. Confiar únicamente en defensas automatizadas solo pone en riesgo la coherencia y la calidad de la mitigación.

Comprenda el comportamiento de los atacantes y cree un estándar para una mitigación rápida. ¿Están los atacantes sondeando las vulnerabilidades de las API o eludiendo las defensas de la capa de aplicación? ¿Hay una actividad de solicitudes inusual e irregular de fuentes falsificadas o que no son de confianza? Estos podrían ser los principales indicadores de una sofisticada campaña de DDoS.

Adopte una plataforma de defensa frente a DDoS que tenga capacidad de defensa dedicada, no compartida, y que no tenga un historial de falta de disponibilidad repetidamente. ¿Hay un equipo SOCC disponible para complementar las defensas automatizadas? No permita que una plataforma autónoma de defensa contra DDoS se convierta en un único punto de fallo. Y, mientras hablamos de capacidad, asegúrese de mirar más allá de las cifras principales y determinar qué tipos de ataques se están notificando.

Asegúrese de que el plan de respuesta a incidentes está actualizado. Este plan debe incluir un equipo de respuesta ante crisis con funciones claramente definidas, canales de comunicación y estrategias predefinidas para mitigar un ataque DDoS.

Compare su estrategia actual de seguridad de la red con el modelo de madurez de la defensa contra DDoS desarrollado por FS-ISAC y Akamai, e identifique las áreas de mejora para mejorar su seguridad (Figura 2).

7 pasos que deben seguirse durante un ataque DDoS

1. Evalúe su riesgo y sus defensas actuales. Comience evaluando sus capacidades actuales de mitigación de DDoS. ¿Son suficientes sus defensas actuales para gestionar el tamaño y el alcance del ataque? Póngase en contacto con su proveedor de mitigación de DDoS para evaluar la amenaza actual y responder rápidamente a cualquier vulnerabilidad.

Si necesita una incorporación de emergencia a la plataforma de defensa contra DDoS Akamai Prolexic, póngase en contacto inmediatamente con nuestro equipo de seguridad. |

2. Revise los espacios IP críticos y las subredes. Asegúrese de que los recursos de red más importantes, incluidas las subredes críticas y los espacios IP, estén protegidos mediante controles de mitigación. Esto ayudará a limitar las áreas de su infraestructura que pueden verse comprometidas por el ataque.

3. Active los controles de seguridad DDoS siempre activos. Implemente controles de seguridad siempre activos como primera capa de defensa. Este enfoque proactivo minimiza la carga de los servicios de respuesta a incidentes y reduce el riesgo de escenarios de integración de emergencia durante una crisis.

4. Implemente un firewall de nube basado en el Edge. Amplíe sus defensas más allá de la protección contra DDoS tradicional implementando un firewall en la nube basado en el Edge, como Network Cloud Firewall de Akamai Prolexic. Esta capa adicional de seguridad ayuda a bloquear el tráfico malicioso incluso antes de que llegue a la red, lo que reduce la carga en los sistemas y firewalls internos.

5. Proteja su infraestructura de DNS. Los ataques al sistema de nombres de dominio (DNS) son un método común y muy eficaz de interrumpir los servicios. Utilice una solución de DNS sólida como Akamai Edge DNS para protegerse contra los ataques centrados en DNS e implemente Akamai Shield NS53 como proxy dinámico para proteger las infraestructuras de DNS híbridas o locales.

6. Active su plan de respuesta a incidentes. La ejecución de un manual bien ensayado es clave para mantener la calma y responder de forma eficiente durante una crisis.

7. Amplíe la protección a las capas de aplicación y API. Muchos ataques DDoS se dirigen a aplicaciones y API, por lo que también es esencial proteger estos componentes. Akamai App & API Protector ofrece un firewall de aplicaciones web (WAF) que bloquea las solicitudes HTTP maliciosas y protege sus aplicaciones de ataques DDoS complejos dirigidos a los puertos 443 y 80.

Más información

Póngase en contacto con un experto de Akamai hoy mismo para obtener más información sobre nuestras soluciones de seguridad integradoras.

Etiquetas