Akamai は、オンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識を提供できる Akamai に信頼を寄せています。

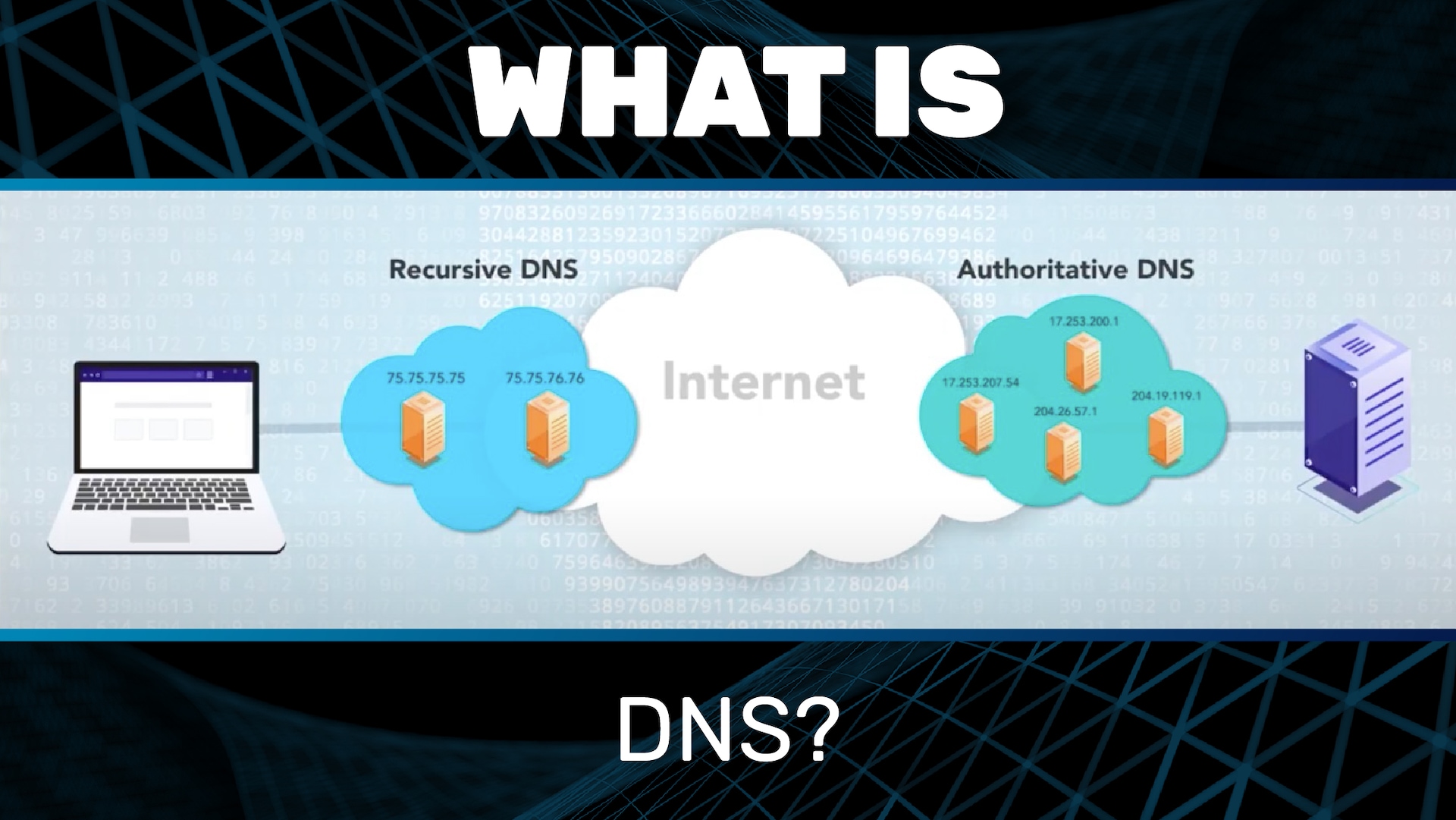

ドメイン・ネーム・システム(DNS)は、インターネットの基本的なコンポーネントです。DNSは、www.example.comのような人間が読めるドメイン名を、168.192.123.145のような機械が読めるインターネットプロトコル(IP)アドレスに変換します。 DNSにより、ユーザーは長い数字列ではなく、なじみやすい名前を使用してWebサイトにアクセスできます。

DNS インフラは重要性であるにもかかわらず、当初はハッカーが IT システムにアクセスしたり IT 運用を妨害したりするために使用するさまざまな種類のサイバー脅威に耐えられるように設計されていませんでした。DNSセキュリティは、ドメイン・ネーム・システムの脆弱性を緩和するためのセキュリティ対策とプロトコルを実装するタスクです。

ドメイン・ネーム・システムの基礎

DNS プロトコルは、Webサイトの名前(ドメイン名)と数字の文字列(IP アドレス)を照合し、コンピューターが Web サイトの正しいアドレスをすばやく見つけられるようにするため、「インターネットの電話帳」と呼ばれることがよくあります。

すべての Web サイトの名前と IP アドレスは、世界のどこかにある権威ネームサーバーによって保持されています。接続を高速化し、権威サーバーでの輻輳を防止するために、DNS システムはキャッシュ DNS サーバー(DNS リゾルバー)も使用します。これは通常、インターネットサービスプロバイダー(ISP)が提供します。ユーザーが Web サイトの名前をブラウザーに入力すると、ユーザーのデバイスはまず近くのキャッシュ DNS サーバーにコンタクトし、Web サイトの IP アドレスを要求します。

キャッシュ DNS サーバーは頻繁に使用される多くの Web サイトの IP アドレスのキャッシュを保持するため、多くの場合、適切なアドレスを即座に提供することで、DNS クエリーに応答することができます。キャッシュサーバーに現在のアドレスがない場合、他のキャッシュ DNS サーバーにコンタクトするか、最終的には権威ネームサーバーにコンタクトして正確な DNS レコードを取得します。通常、このプロセスは非常に高速で実行されるため、ほとんどのユーザーはDNSプロセスを認識していません。

しかし、DNSは、DNS応答を妨害してサーバーのクラッシュや速度低下を引き起こし、ページの読み込み時間を遅くしたり、インターネット上のサイトにアクセスできなくしたりする可能性のある多くのサイバー脅威の影響を受けやすいです。

DNSセキュリティに対する主な脅威

DNS セキュリティの一般的な脅威には次のようなものがあります。

- DDoS攻撃とフラッド攻撃:分散型サービス妨害(DDoS) 攻撃は、DNS レコードに対する膨大な量のリクエストで DNS サーバーに負荷をかけることで、DNS サーバーの速度低下やクラッシュを引き起こします。DDoS DNS攻撃では通常、ボットネットが使用されます。ボットネットとは、マルウェアに感染したマシンのネットワークであり、攻撃者はこれを制御して大量のトラフィックをDNSサーバーに誘導できます。

- NXDOMAIN DDoS攻撃:このアプローチでは、存在しないレコードや無効なレコードをリクエストしてシステムを過負荷状態にし、DNSサーバーやサポートインフラの速度低下やクラッシュを引き起こします。

- DNS トンネリング:DNS は信頼できる通信プロトコルであるため、多くの IT 環境は DNS トラフィックが自由にネットワークに出入りできるようにしています。脅威アクターは、DNSを隠密通信チャネルとして使用してファイアウォールによる検知を回避することで、この信頼を利用します。DNS トンネリングを使用すると、サイバー犯罪者は IT 環境から機微な情報を窃取したり、IT システム内の侵害されたデバイスと通信して制御したりできます。

- DNSスプーフィングまたはDNSキャッシュポイズニング:このタイプの DNS セキュリティ脅威は、偽造された DNS データを DNS リゾルバーのキャッシュに投入し、DNS サーバーがドメインの誤った IP アドレスを返すようにします。この手法は通常、マルウェアやランサムウェアの配布や、ログイン認証情報の窃取に使用されます。

- DNS ハイジャック:この手法により、サイバー犯罪者は、侵害された DNS サーバーや悪性の DNS サーバーを使用して、ユーザーが探しているアドレスではなく、偽の悪性ドメインにユーザーを送ることができます。

- ドメインロックアップ:攻撃者は、サーバーとのTCPベースの接続を確立し、ジャンクパケットやランダムパケットを継続的に送信してすべての帯域幅を消費することで、DNSリゾルバーを「ロックアップ」できます。これにより、サーバーが正当なリクエストに応答できなくなります。

DNSセキュリティが不可欠な理由

DNSセキュリティは、包括的なサイバーセキュリティプログラムの重要な要素です。DNS はインターネットに不可欠であるため、DNS セキュリティを提供できないと、データ漏えいからさまざまなタイプのランサムウェア、ビジネスを中断させて収益性を脅かす大規模な DDoS 攻撃まで、さまざまなサイバー攻撃につながる可能性があります。IT 環境の分散化が進み、数百万台の IoT デバイスが従来のネットワーク境界を超えてアタックサーフェスを拡大する中、DNS セキュリティの重要性はこれまで以上に高まっています。優れたDNSセキュリティにより、組織はデータの損失、プライバシーに対する脅威、ビジネスの中断を阻止できます。

DNS セキュリティの仕組み

DNSセキュリティソリューションは、DNSの運用を保護するための複数の防衛線を提供します。高度なDNSセキュリティソリューションは、機械学習、AI、強化されたセキュリティプロトコルを活用して、脅威をリアルタイムで検知して緩和します。優れたDNSセキュリティテクノロジーは、DNSトラフィックの異常を自動的に検知する高度な脅威インテリジェンスを活用し、インシデント対応を自動化し、他のネットワークセキュリティシステムと統合します。

DNS セキュリティのベストプラクティス

DNSセキュリティを強化するために、組織とITチームはいくつかの重要なプラクティスを採用できます。

- DNSセキュリティ拡張(DNSSEC):このセキュリティプロトコルは、応答の信憑性を検証できるようにすることで、DNSシステムにセキュリティレイヤーを追加します。ドメイン・ネーム・システム・セキュリティ拡張プロトコルは、デジタル署名を使用して、ルックアップで返される DNS レコードが正確で、悪性の変更がされていないことを確認することで、攻撃者による DNS データの改ざんやポイズニングを防止します。

- DNSフィルタリング:このテクノロジーは、DNS リクエストをスクリーニングして不要な Web サイトや悪性の Web サイトの DNS リクエストをブロックし、マルウェア感染やデータ窃取のリスクを軽減します。

- DNS ファイアウォール:DNSファイアウォールは、悪性であることがわかっているドメインへのリクエストをブロックし、DDoS攻撃や増幅攻撃をシャットダウンするレート制限機能を提供します。

- セキュア DNS サーバー:DNS over TLS(DoT)または DNS over HTTPS(DoH)をサポートするDNS サーバーは、DNS トラフィックを暗号化できるようにし、攻撃者が DNS トラフィックを操作したり盗聴したりするのを防ぎます。

- 定期的な更新:DNSサーバーを定期的に更新し、セキュリティパッチを適用することで、DNSセキュリティに対する既知の脆弱性や脅威から保護できます。

- セキュリティ意識:遭遇する可能性のある脅威の種類(特にフィッシングメッセージ)についてエンドユーザーをトレーニングすることで、攻撃の成功率を大幅に低下させることができます。

- キャパシティの拡大:DDoS DNS 攻撃を克服するために、組織はキャパシティを追加して、1 台のサーバーが攻撃を受けた場合にリクエストを処理できる冗長DNS サーバーを複数確立できます。

よくある質問(FAQ)

ほとんどのDNS脅威は、4つの攻撃ベクトルのいずれかに分類されます。ボリューム型攻撃は大量のリクエストでDNSサーバーを過負荷状態にし、速度を低下させたりクラッシュさせたりします。プロトコル悪用攻撃は、意図しない方法でDNSを使用してデータを窃取したり、フィッシングキャンペーンを実行したりします。ステルスまたはスロードリップDNS攻撃は、DNSサーバーのキャパシティを枯渇させる特定のリクエストを一定の間隔で送信することで、サービスを悪化させたり中断させたりします。エクスプロイトは、DNSサービス、プロトコル、オペレーティングシステムの欠陥や脆弱性を利用します。

DNS データ窃取は、ハッカーが DNS パケット内にデータを埋め込むことで IT システムからデータを盗むことを可能にする手法です。DNS通信は一般的に信頼され、セキュリティサービスやファイアウォールによってフィルタリングされないため、DNSトラフィック内に隠されたデータがセキュリティアラートをトリガーする可能性は低いです。