A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresa globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

O ransomware Ryuk é um tipo de malware que criptografa arquivos nos computadores e servidores de uma organização, tornando-os inacessíveis até que um pagamento de resgate, geralmente em Bitcoin, seja pago. O ransomware Ryuk visa especificamente os sistemas operacionais Microsoft Windows. Ao contrário da maioria das famílias de ransomware, o Ryuk também tenta criptografar arquivos do sistema que fariam o sistema host travar ou se tornar instável.

O Ryuk é conhecido por ter como alvo grandes organizações e instituições que têm a capacidade financeira de pagar resgates maiores. Esse tipo de ataque de ransomware é conhecido como BGH ("big game hunting", ou "caça de grande porte"). Ao invés de tentar fazer uma busca ampla por empresas, os invasores do Ryuk realizam vigilância extensiva e usam esforços manuais para infectar seus alvos.

O Ryuk opera como um programa RaaS (ransomware como serviço) bem conhecido, que é oferecido pelos desenvolvedores do malware a outros hackers para uso em ataques em troca de uma porcentagem dos pagamentos de resgate.

Uma linha do tempo do ransomware Ryuk

O ransomware Ryuk foi observado pela primeira vez em 2018. Sua origem pode ser rastreada até o Hermes, uma forma anterior de ransomware que foi amplamente distribuída no mundo do crime cibernético.

Entre as vítimas de ataques de ransomware Ryuk estão governos, sistemas escolares, empresas de TI e serviços públicos. O Ryuk atacou muitos sistemas de saúde, incluindo o UHS (Universal Health Services). Outros ataques de alto perfil incluem o jornal Tribune, uma empresa de serviços públicos da Flórida e a empresa francesa de serviços de TI Sopra Steria.

Em 2021, o ransomware Ryuk desenvolveu uma nova variante com recursos semelhantes ao de um worm, permitindo que ele se espalhe entre computadores e sistemas sem a necessidade de intervenção humana. Esse desenvolvimento torna as sequências de ataque mais rápidas e possibilita que os invasores criem mais interrupções em todo o sistema.

Acredita-se que o grupo principal por trás dos ataques de ransomware Ryuk seja o Wizard Spider, um coletivo de cibercriminosos russos.

Como o ransomware Ryuk se espalha

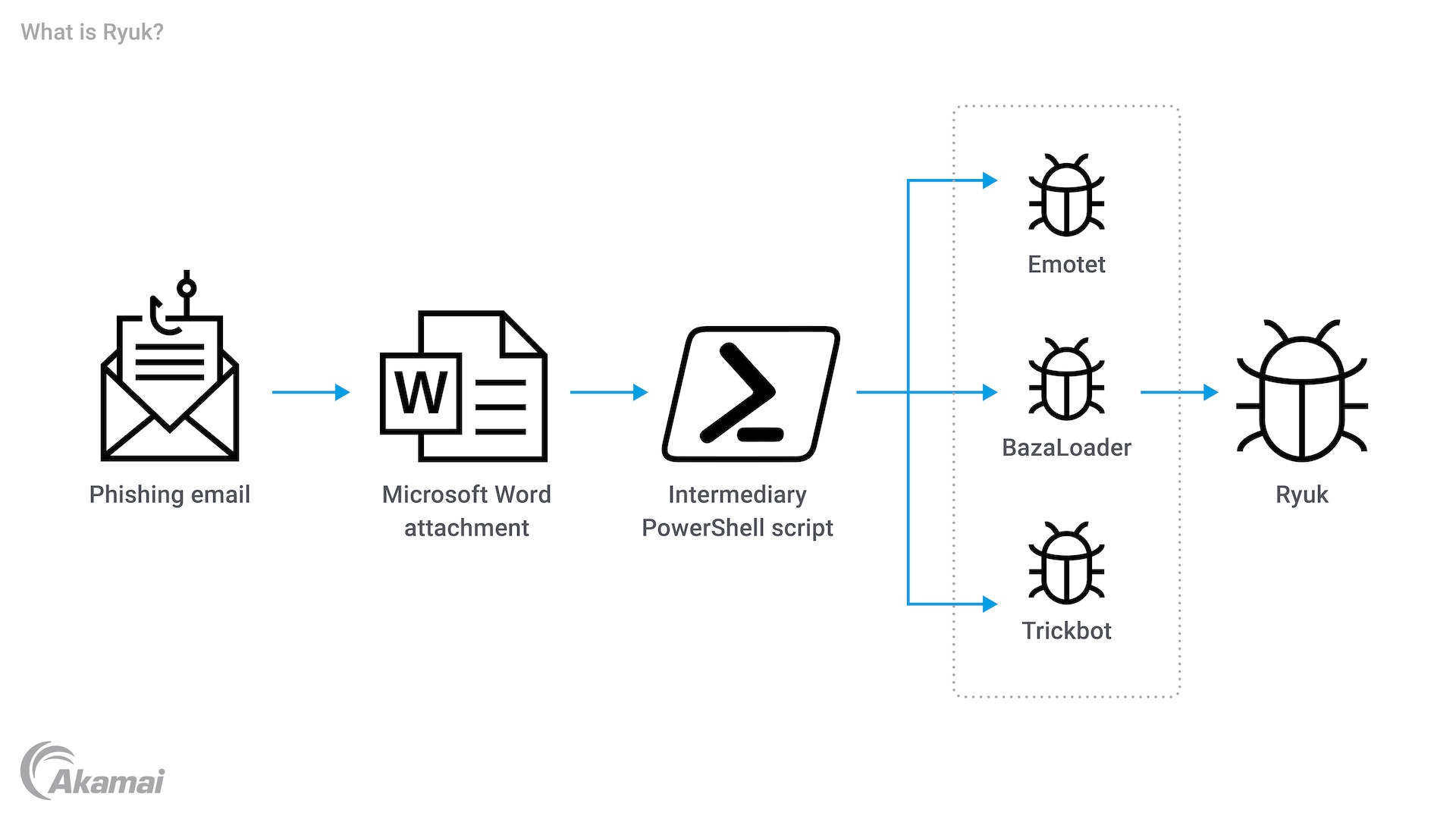

A ameaça de ransomware Ryuk usa uma variedade de TTPs (táticas, técnicas e procedimentos) para assumir o controle das redes de computadores. Os métodos de distribuição incluem:

- E-mails de phishing e spam que instalam malware depois que os usuários clicam em um link mal-intencionado ou abrem um anexo mal-intencionado.

- Vulnerabilidades em aplicações RDP (Remote Desktop Protocol) que permitem que os invasores obtenham acesso a ambientes de TI.

- Malware pré-existente e cavalos de Troia, como TrickBot e Emotet, que exploram vulnerabilidades do sistema para implantar secretamente a carga útil do ransomware.

Anatomia de um ataque de ransomware Ryuk

Depois de obter acesso a um ambiente de TI, o ransomware Ryuk executa várias tarefas para maximizar os danos de seu eventual ataque.

- Movimentação lateral: inicialmente, o Ryuk só instala malware que permite que os operadores do ransomware assumam o comando e o controle de máquinas que serão usadas para implantá-lo em unidades de rede posteriormente. Depois que um sistema é infectado, os agentes de ameaças se movem lateralmente dentro da rede para infectar mais dispositivos sem acionar alertas de segurança. Os scripts TrickBot escalam privilégios coletando senhas que permitem o acesso a níveis mais altos do sistema.

- Prevenção da recuperação: o Ryuk desabilita backups e cópias de sombra para impedir que as vítimas restaurem arquivos facilmente.

- Reconhecimento: o Ryuk explora o ambiente de TI, coletando credenciais de administrador e identificando ativos críticos para criptografar.

- Criptografia: o ransomware Ryuk usa uma combinação de algoritmos de criptografia RSA e AES-256 para bloquear arquivos e gerar chaves de criptografia.

- Exigências de resgate: as exigências de resgate geralmente são deixadas como arquivos de texto, como o RyukReadMe.txt, que instruem as vítimas a entrar em contato com os invasores, pagar o resgate e receber uma chave de descriptografia.

Prevenção e detecção do ransomware Ryuk

Evitar o ransomware Ryuk requer uma estratégia que envolva várias camadas de defesas de cibersegurança.

- Backups: fazer backup de dados importantes e manter uma cópia em um armazenamento de dados offline pode possibilitar que uma organização se recupere rapidamente de um ataque de Ryuk sem precisar pagar um resgate.

- Controles de cibersegurança: empregar soluções robustas de antimalware, antivírus, anti-ransomware, firewalls, VPNs para acesso remoto, lista de permissões de aplicações e outras estratégias faz parte de uma abordagem abrangente para detectar e bloquear atividades suspeitas.

- Atualizações: atualizar sistemas e aplicar patches em softwares regularmente minimiza a capacidade dos invasores de explorar vulnerabilidades.

- MFA (autenticação multifator): exigir que os usuários forneçam duas ou mais formas de identificação ao solicitar acesso a recursos de TI ajuda a impedir o acesso não autorizado a esses ambientes.

- Microssegmentação: a segmentação de redes e ativos de TI individuais protege dados confidenciais e impede o tipo de movimentação lateral de que o ransomware e outros ataques cibernéticos dependem.

- Treinamento de segurança: educar os usuários sobre os riscos do ransomware, as práticas recomendadas de cibersegurança e como identificar e evitar e-mails de phishing pode ajudar a impedir muitos ataques que dependem de erros humanos.

- Proteção de ponto de extremidade: as organizações também devem implementar ferramentas de proteção de ponto de extremidade que monitorem os dispositivos do usuário final para detectar atividades mal-intencionadas.

- Monitoramento contínuo: ao monitorar constantemente a atividade da rede em tempo real com informações de feeds de inteligência de ameaças, as equipes de TI podem identificar e mitigar rapidamente ataques de ransomware e malware.

Como responder a um ataque de ransomware Ryuk

A correção de uma infecção por Ryuk requer ação rápida e a execução de um plano de resposta a incidentes bem elaborado.

- Isolar os sistemas infectados da rede impede que o ransomware se espalhe ainda mais, e desconectá-los da Internet impede que os invasores se comuniquem com o malware.

- Limpar todas as unidades afetadas e remover os executáveis e cargas úteis do malware com ferramentas de remoção de ransomware é fundamental para evitar a reinfecção.

- Restaurar arquivos criptografados a partir de backups, já que a descriptografia sem a chave privada geralmente não é viável com o Ryuk.

- Envolver profissionais de cibersegurança pode ajudar a acelerar a recuperação.

- Notificar agências de segurança pública, como o FBI, pode ajudar as autoridades a combater ataques de ransomware.

Perguntas frequentes

Os indicadores de uma infecção por Ryuk incluem a presença da nota de resgate RyukReadMe.txt, execuções incomuns de arquivos .exe e .dll e a presença de extensões de arquivo como .ryk ou .rcrypted. O aumento da atividade no PowerShell e o tráfego de servidor de C2 (comando e controle) também são sinais de alerta, juntamente à desabilitação de cópias de sombra do Windows para evitar a restauração de arquivos.

Ryuk é o nome de um personagem em uma popular série japonesa de mangá e anime. O personagem Ryuk é um deus da morte que permite assassinatos seletivos.