Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Le ransomware Ryuk est un type de logiciel malveillant qui chiffre les fichiers sur les ordinateurs et les serveurs d'une entreprise, ce qui les rend inaccessibles jusqu'à ce qu'une rançon soit payée (généralement en bitcoins). Le ransomware Ryuk cible en particulier les systèmes d'exploitation Microsoft Windows. Contrairement à la plupart des familles de ransomwares, Ryuk tente également de chiffrer des fichiers système qui peuvent entraîner une panne ou une instabilité du système hôte.

Ryuk est connu pour cibler les grandes organisations et institutions qui ont la capacité financière de payer d'importantes rançons. Ce type d'attaque par ransomware est appelé « Big Game Hunting » (BGH), littéralement « chasse au grand gibier ». Lorsqu'ils ciblent une entreprise, au lieu de jeter un grand filet, les utilisateurs de Ryuk effectuent une surveillance complète et réalisent des opérations manuelles pour infecter leurs cibles.

Le fonctionnement de Ryuk est basé sur le modèle RaaS (ransomware en tant que service) bien connu. Les développeurs du logiciel malveillant invitent d'autres cybercriminels à l'utiliser lors de leurs attaques en échange d'un pourcentage du paiement des rançons.

Chronologie du ransomware Ryuk

Le ransomware Ryuk a été détecté pour la première fois en 2018. Son origine remonte à Hermes, un ancien ransomware largement répandu dans le monde de la cybercriminalité.

Les victimes de Ryuk incluent des organismes gouvernementaux, des établissements scolaires, des sociétés informatiques et des services publics. Ryuk a attaqué de nombreux systèmes de santé, notamment l'Universal Health Services (UHS). Parmi les autres attaques de grande envergure, on peut citer le journal américain Tribune, un service public en Floride, ou encore la société française de services informatiques Sopra Steria.

En 2021, une nouvelle variante du ransomware Ryuk imitant le fonctionnement d'un vers a vu le jour, ce qui lui permet de se propager entre les ordinateurs et les systèmes sans intervention humaine. Cette évolution accélère le rythme des attaques et permet aux attaquants de créer davantage de perturbations à l'échelle du système.

Wizard Spider, un groupe de cybercriminels russes, serait le principal acteur malveillant responsable des attaques par le ransomware Ryuk.

Propagation du ransomware Ryuk

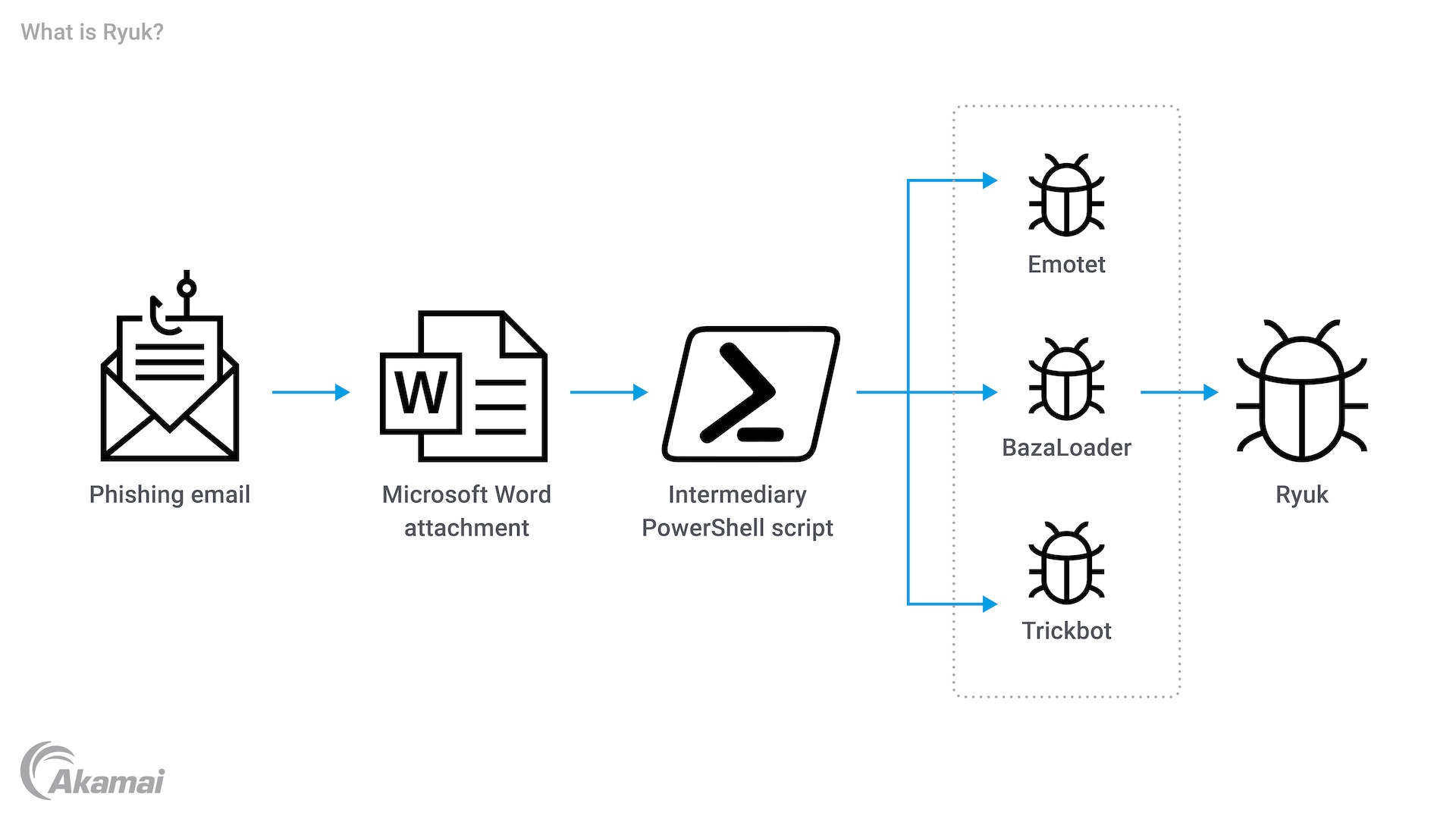

Le ransomware Ryuk utilise différentes tactiques, techniques et procédures (TTP) pour prendre le contrôle des réseaux informatiques. Ses méthodes de diffusion sont les suivantes :

- E-mails d'hameçonnage et courriers indésirables qui installent un logiciel malveillant lorsque les utilisateurs cliquent sur un lien malveillant ou ouvrent une pièce jointe malveillante.

- Vulnérabilités dans les applications RDP (Remote Desktop Protocol) qui permettent aux attaquants d'accéder aux environnements informatiques.

- Chevaux de Troie et logiciels malveillants préexistants tels que TrickBot et Emotet, qui exploitent les vulnérabilités du système pour déployer la charge utile du ransomware.

Anatomie d'une attaque par le ransomware Ryuk

Lorsqu'il a accès à un environnement informatique, le ransomware Ryuk effectue un certain nombre de tâches pour infliger un maximum de dégâts lors d'une attaque.

- Mouvements latéraux : Au départ, Ryuk installe uniquement un logiciel malveillant qui permet aux opérateurs du ransomware de prendre les commandes et le contrôle des machines qui seront ensuite utilisées pour déployer le ransomware sur les lecteurs réseau. Lorsqu'un système est infecté, les acteurs malveillants se déplacent latéralement dans le réseau pour infecter davantage de terminaux sans déclencher d'alertes de sécurité. Les scripts TrickBot élèvent les privilèges en collectant des mots de passe qui permettent d'accéder aux niveaux supérieurs du système.

- Empêcher la restauration : Ryuk désactive les sauvegardes et les instantanés pour empêcher les victimes de restaurer facilement les fichiers.

- Reconnaissance : Ryuk explore l'environnement informatique en collectant les informations d'identification administrateur et en identifiant les ressources critiques à chiffrer.

- Chiffrement : Le ransomware Ryuk utilise une combinaison d'algorithmes de chiffrement RSA et AES-256 pour verrouiller les fichiers et générer des clés de chiffrement.

- Demandes de rançon : Les demandes de rançon sont généralement laissées sous forme de fichiers texte tels que RyukReadMe.txt, qui indiquent aux victimes comment contacter les attaquants, payer la rançon et recevoir une clé de déchiffrement.

Prévention et détection du ransomware Ryuk

Pour lutter efficacement contre le ransomware Ryuk, vous devez adopter une stratégie qui multiplie les couches de défense de cybersécurité.

- Sauvegardes : La sauvegarde de données importantes et la conservation d'une copie dans un espace de stockage de données hors ligne peuvent permettre à une entreprise de se rétablir rapidement après une attaque de Ryuk, sans payer de rançon.

- Contrôles de cybersécurité : L'utilisation de solutions antivirus, de protection contre les logiciels malveillants et les ransomwares, de pare-feux, de VPN pour l'accès à distance, de listes d'applications autorisées et d'autres stratégies, facilite la détection et le blocage des activités suspectes.

- Mise à jour : La mise à jour des systèmes et l'application régulière de correctifs logiciels limitent la capacité des attaquants à exploiter les vulnérabilités.

- Authentification multifactorielle (MFA) : Demander aux utilisateurs de fournir au moins deux moyens d'identification lorsqu'ils demandent à accéder aux ressources informatiques permet d'empêcher tout accès non autorisé aux environnements informatiques.

- Microsegmentation : La segmentation des réseaux et des ressources informatiques individuelles protège les données sensibles et empêche le type de mouvement latéral utilisé par les ransomwares et d'autres cyberattaques.

- Formation à la sécurité : Informer les utilisateurs sur les risques liés aux ransomwares, les meilleures pratiques en matière de cybersécurité et la façon de repérer et d'éviter les e-mails d'hameçonnage peut contribuer à éviter de nombreuses attaques qui reposent sur l'erreur humaine.

- Protection des points de terminaison : Les entreprises doivent également déployer des outils de protection au niveau des points de terminaison qui surveillent les terminaux des utilisateurs finaux afin de détecter les activités malveillantes.

- Surveillance continue : En surveillant en permanence l'activité du réseau en temps réel à l'aide des flux de renseignements sur les menaces, les équipes informatiques peuvent rapidement identifier et bloquer les attaques de ransomwares et de logiciels malveillants.

Réaction en cas d'attaque par le ransomware Ryuk

Une infection par Ryuk nécessite d'agir rapidement et d'appliquer d'un plan de réponse aux incidents soigneusement conçu.

- L'isolation des systèmes infectés du reste du réseau empêche le ransomware de se propager davantage, et leur déconnexion d'Internet empêche les cybercriminels de communiquer avec le logiciel malveillant.

- Le nettoyage de tous les lecteurs touchés et la suppression des fichiers exécutables et des charges utiles du logiciel malveillant à l'aide d'outils de suppression des ransomwares sont essentiels pour empêcher toute réinfection.

- La restauration des fichiers chiffrés doit être effectuée à partir de sauvegardes, car Ryuk empêche généralement leur déchiffrement sans la clé privée.

- Faire appel à des professionnels de la cybersécurité peut contribuer à accélérer la restauration.

- Informer les organismes d'application de la loi tels que le FBI peut aider les autorités à lutter contre les attaques par ransomware.

FAQ

La présence d'une demande de rançon intitulée RyukReadMe.txt, l'exécution inhabituelle de fichiers .exe et .dll, ainsi que la présence d'extensions de fichiers telles que .ryk ou .rcrypted, sont des signes d'une infection par Ryuk. L'augmentation de l'activité dans PowerShell et du trafic du serveur de commande et contrôle (C2) sont également des signaux d'alerte, ainsi que la désactivation des instantanés Windows pour empêcher la restauration des fichiers.

Ryuk est le nom d'un personnage d'un célèbre manga japonais également adapté en série d'animation. Ryuk est un dieu de la mort qui permet de commettre des meurtres ciblés.