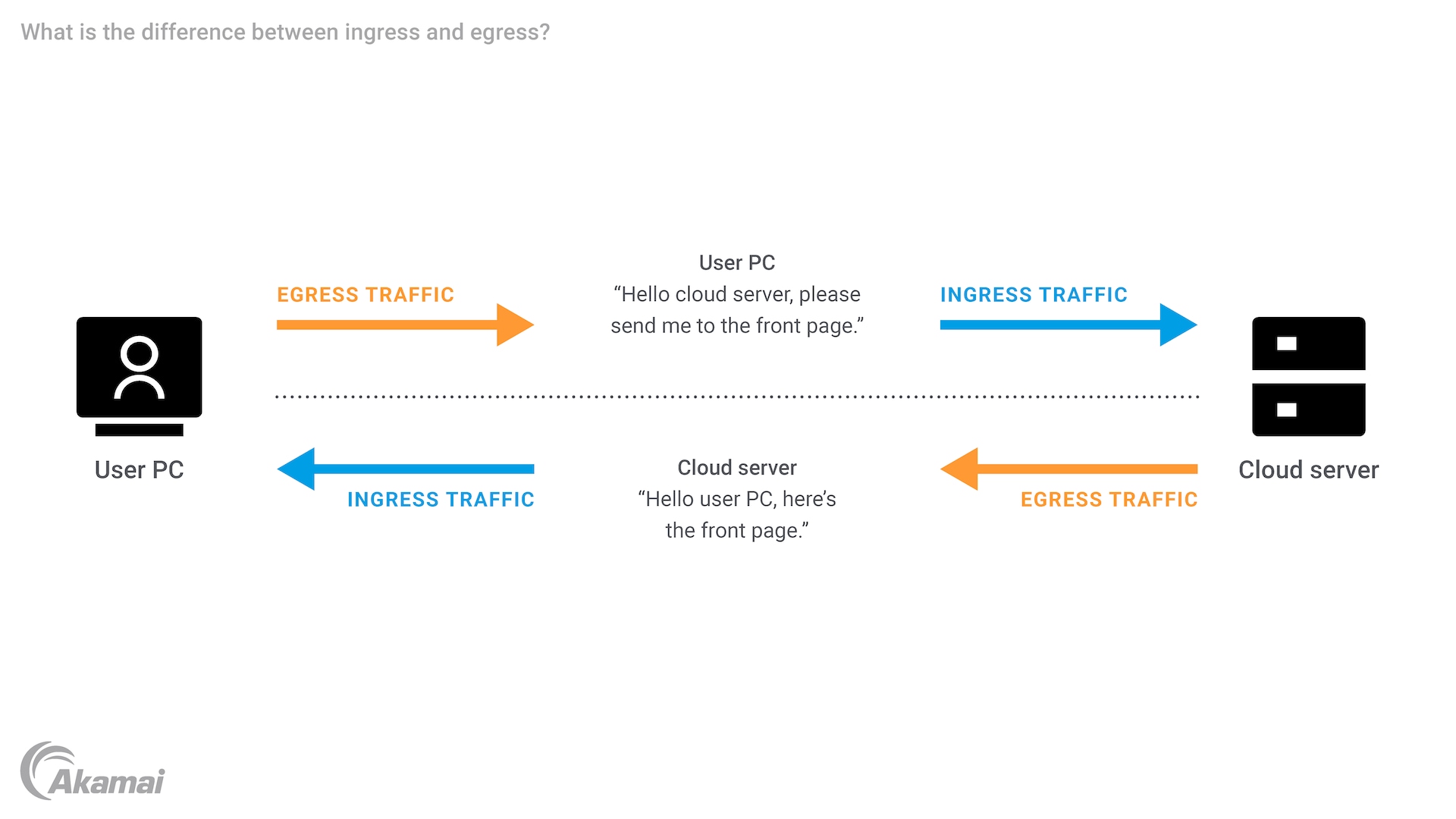

Le trafic entrant fait référence aux données entrant dans un réseau à partir d'une source externe, telle que l'Internet public ou un autre centre de données. Le trafic sortant désigne les données quittant un réseau, généralement à destination d'un système externe. Les deux types de trafic sont essentiels au fonctionnement des services cloud, mais nécessitent des stratégies de gestion différentes pour garantir la sécurité et les performances.

Dans le paysage en constante évolution du Cloud Computing, il est essentiel de comprendre les concepts fondamentaux de l'entrée et de la sortie du cloud pour gérer le trafic réseau et garantir la sécurité des données. Le trafic entrant et sortant joue un rôle essentiel dans le fonctionnement des environnements cloud, et influence tout, des vitesses de transfert de données aux protocoles de sécurité. En saisissant les nuances de ces flux de trafic, les entreprises peuvent optimiser les performances et la sécurité de leur infrastructure cloud.

Introduction au trafic entrant et au trafic sortant dans le Cloud Computing

Dans le contexte du Cloud Computing, l'entrée et la sortie font référence à la direction du flux de données au sein d'un réseau. Le trafic entrant désigne les données qui entrent dans un réseau à partir d'une source externe, telle que l'Internet public ou un autre centre de données. Le trafic sortant fait quant à lui référence aux données qui quittent un réseau, généralement vers une destination externe. Ces deux types de trafic sont essentiels pour assurer le fonctionnement fluide des services cloud, mais ils nécessitent des stratégies de gestion différentes pour garantir des performances et une sécurité optimales. Ces flux représentent des défis opérationnels distincts : Le trafic entrant nécessite des défenses robustes pour empêcher tout accès non autorisé, tandis que le trafic sortant doit être contrôlé pour éviter les fuites de données et maîtriser les coûts, en particulier dans les environnements où le transfert de données en dehors du cloud entraîne des frais.

Le trafic entrant et le trafic sortant ont une importance capitale dans les environnements cloud. Ces flux de trafic constituent le moteur du Cloud Computing, en permettant la communication entre les services cloud, l'infrastructure sur site et les utilisateurs finaux. Une gestion efficace du trafic entrant et sortant est essentielle pour maintenir les performances du réseau, empêcher la perte de données et garantir la sécurité des informations sensibles.

Dans les environnements cloud, la gestion du trafic réseau est une tâche complexe qui implique différents composants, notamment des pare-feux, des équilibreurs de charge et des outils de gestion des événements et des informations de sécurité (SIEM). Ces outils aident les entreprises à surveiller et à contrôler les flux de données, en veillant à ce que seul le trafic autorisé soit autorisé à entrer dans le réseau et à en sortir. Une configuration correcte de ces composants est essentielle pour maintenir l'intégrité et la sécurité de l'infrastructure cloud.

Différencier le trafic entrant du trafic sortant

Les principales différences entre le trafic entrant et le trafic sortant résident dans leur sens de circulation et les enjeux de sécurité qui leur sont associés. Le trafic entrant, c'est-à-dire le flux de données entrant, doit être géré attentivement pour empêcher tout accès non autorisé et les menaces de sécurité potentielles comme les logiciels malveillants. Cela implique de configurer des règles de pare-feu et de mettre en œuvre des mesures de contrôle d'accès pour s'assurer que seules les demandes légitimes sont autorisées à entrer sur le réseau.

Le trafic sortant, en revanche, est le trafic qui quitte le réseau. Sa gestion est tout aussi importante, car il peut présenter des risques de sécurité majeurs s'il n'est pas correctement contrôlé. Par exemple, l'exfiltration de données, dans laquelle des informations sensibles sont illégalement transférées en dehors du réseau, est une préoccupation courante. Les fournisseurs de cloud proposent souvent des outils de filtrage du trafic sortant et de protection contre les fuites de données (DLP) pour aider les entreprises à gérer ces risques.

Le trafic entrant et sortant a un impact direct sur le transfert de données et le stockage dans le cloud. Le trafic entrant peut affecter les performances des applications Web et des services cloud, tandis que le trafic sortant peut influencer l'utilisation de la bande passante et les coûts associés. Par conséquent, il est essentiel de mettre en œuvre des mesures de sécurité robustes et des pratiques de gestion des données efficaces pour optimiser les performances et la sécurité des environnements cloud.

Entrée et sortie dans le cloud Akamai

Akamai propose une approche complète de la gestion du trafic entrant et sortant, garantissant ainsi la sécurité et l'efficacité des flux de données. La plateforme fournit des options de configuration de pare-feu avancées, qui permettent aux entreprises de définir et d'appliquer des stratégies de sécurité strictes. Ces stratégies peuvent inclure des règles pour le trafic entrant et sortant, garantissant que seuls les flux de données autorisés sont autorisés.

Akamai Cloud exploite également les API et les services cloud pour faciliter un déplacement efficace des données. Par exemple, l'utilisation d'équilibreurs de charge peut aider à répartir le trafic entrant sur plusieurs points de terminaison, améliorant ainsi les performances et la fiabilité des applications Web. En outre, les capacités de réseau privé du cloud Akamai permettent aux entreprises de créer des environnements sécurisés et isolés pour les données sensibles, réduisant ainsi le risque de violation de données et d'accès non autorisé.

En intégrant ces fonctionnalités, le cloud Akamai aide les entreprises à maintenir un niveau élevé de sécurité réseau, tout en optimisant le transfert et le stockage des données. Les contrôles de sécurité robustes et les options de configuration flexibles de la plate-forme en font le choix idéal pour les entreprises qui cherchent à gérer leur infrastructure cloud de manière efficace.

Le concept de trafic sortant dans le cloud

Le trafic sortant dans l'infrastructure cloud fait référence aux données qui quittent un environnement cloud et sont envoyées vers une destination externe. La gestion du trafic sortant est un aspect essentiel du Cloud Computing, car elle a un impact direct sur l'utilisation de la bande passante, les coûts et la sécurité. Les fournisseurs de cloud tels qu'AWS et Azure proposent différents modèles de tarification pour le trafic sortant, qui peuvent varier en fonction de la quantité de données transférées et de la destination du trafic.

La prise en compte de la bande passante est particulièrement importante lors de la gestion du trafic sortant. Des volumes élevés de trafic sortant peuvent entraîner une augmentation des coûts, en particulier si les données sont transférées vers des destinations en dehors du réseau du fournisseur. Pour réduire ces coûts, les entreprises peuvent mettre en œuvre des techniques d'optimisation de la bande passante, telles que la compression et la mise en cache des données, afin de réduire la quantité de données à transférer.

Les risques de sécurité associés au trafic sortant sont également un sujet de préoccupation majeur. Le trafic sortant peut être un vecteur d'extraction de données, qui consiste à transférer les informations sensibles illégalement hors du réseau. Pour résoudre ce problème, les fournisseurs cloud proposent des outils de filtrage du trafic sortant et de DLP capables de surveiller et de contrôler le trafic sortant, évitant ainsi toute fuite de données sensibles. Ces outils peuvent aider les entreprises à respecter les exigences réglementaires et à protéger leurs données contre tout accès non autorisé.

Qu'est-ce que la pénétration de données ?

La pénétration de données est le processus par lequel les données entrent dans un environnement cloud à partir d'une source externe. La pénétration de données peut inclure le trafic entrant provenant de l'Internet public, de centres de données sur site ou d'autres services cloud. La compréhension de la pénétration de données est nécessaire pour maintenir la sécurité du réseau et des données, tout en veillant à ce que seuls les flux de données autorisés puissent entrer dans le réseau.

La relation entre la pénétration de données, le trafic entrant et la sécurité du réseau est complexe. Le trafic entrant doit être surveillé et contrôlé avec soin, afin d'éviter les menaces de sécurité telles que les logiciels malveillants et les accès non autorisés. Cela implique la configuration de règles de pare-feu, la mise en œuvre de mesures de contrôle d'accès et l'utilisation d'outils SIEM pour détecter et traiter les incidents de sécurité potentiels.

Les meilleures pratiques de configuration du trafic entrant incluent la segmentation du réseau afin de créer des environnements isolés pour différents types de données et de services. Cela peut aider à réduire la surface d'attaque et le risque de failles de sécurité. En outre, l'utilisation de protocoles sécurisés, tels que le HTTPS, et la mise en œuvre de mécanismes d'authentification puissants peuvent renforcer la sécurité du trafic entrant. En suivant ces meilleures pratiques, les entreprises peuvent s'assurer que leurs environnements cloud sont à la fois sécurisés et efficaces.

Intégration du trafic entrant/sortant à votre stratégie cloud

En conclusion, le trafic entrant et sortant sont des composants essentiels de la gestion du réseau cloud. Ces flux de trafic jouent un rôle essentiel dans le maintien des performances et de la sécurité des environnements cloud. Les coûts associés au trafic sortant de données peuvent avoir un impact considérable sur la facture cloud d'une entreprise, et surprendre les utilisateurs. Les frais de transfert de données, également appelés frais de trafic sortant, peuvent entraîner une augmentation des coûts, en particulier pour les opérations cloud à grande échelle. En comprenant les différences entre le trafic entrant et sortant, et en mettant en œuvre des stratégies de gestion appropriées, les entreprises peuvent optimiser leur infrastructure cloud pour la sécurité et l'efficacité des données.

Le rôle du contrôle d'accès, de l'authentification et des outils SIEM est primordial pour assurer la sécurité des données. Ces outils aident les entreprises à surveiller et à contrôler les flux de données, à détecter et à traiter les incidents de sécurité, et à maintenir la conformité aux exigences réglementaires. En intégrant ces outils à leur stratégie cloud, les entreprises peuvent créer un environnement réseau robuste et sécurisé.

L'optimisation de l'infrastructure cloud pour la sécurité et l'efficacité des données nécessite une approche globale prenant en compte le trafic entrant et sortant. En configurant des règles de pare-feu, en mettant en œuvre des mesures de protection des données et en utilisant des services cloud avancés, les entreprises peuvent garantir la sécurité de leurs données et optimiser la performance de leurs environnements cloud. À mesure que le paysage du Cloud Computing continue d'évoluer, il est essentiel de rester informé sur les meilleures pratiques et les technologies les plus récentes pour réussir.

Foire aux questions

La gestion du trafic entrant est essentielle pour empêcher les accès non autorisés et les menaces de sécurité potentielles telles que les logiciels malveillants. Cela implique la configuration de règles de pare-feu et la mise en œuvre de mesures de contrôle d'accès pour garantir que seules les demandes légitimes sont autorisées à entrer sur le réseau, ce qui permet de maintenir la sécurité et les performances du réseau.

Les principaux risques de sécurité associés au trafic sortant incluent l'exfiltration de données, qui consiste à transférer illégalement des informations sensibles en dehors du réseau, vers des destinataires non autorisés ou non prévus. Les autres risques incluent l'accès non autorisé à des services externes et l'exposition potentielle à du contenu malveillant. Les fournisseurs cloud proposent des outils de filtrage du trafic sortant et de DLP pour aider à gérer ces risques.

Les entreprises peuvent optimiser le trafic sortant en mettant en œuvre des techniques d'optimisation de la bande passante telles que la compression et la mise en cache des données. Ces techniques diminuent la quantité de données à transférer, ce qui réduit l'utilisation de la bande passante et les coûts associés. L'optimisation des itinéraires de transfert de données contribue également à réduire les coûts. Le transfert de données au sein d'une même région et l'utilisation de connexions réseau privées peuvent réduire davantage les coûts liés au trafic sortant et éviter des frais supplémentaires.

Les meilleures pratiques de configuration du trafic entrant incluent la segmentation du réseau pour créer des environnements isolés pour différents types de données et de services, l'utilisation de protocoles sécurisés tels que le HTTPS et la mise en œuvre de mécanismes d'authentification puissants. Ces pratiques contribuent à réduire la surface d'attaque et le risque de failles de sécurité.

Les pare-feux, les équilibreurs de charge et les outils de gestion des événements et des informations de sécurité (SIEM) sont couramment utilisés pour surveiller et contrôler le trafic entrant et sortant. Les pare-feux permettent d'appliquer des stratégies de sécurité, les équilibreurs de charge distribuent le trafic de manière efficace et les outils SIEM détectent et traitent les incidents de sécurité, garantissant ainsi la sécurité et l'efficacité des flux de données.

Les fournisseurs de cloud tels qu'Akamai offrent des options de configuration de pare-feu avancées et des équilibreurs de charge pour gérer le trafic entrant et sortant. Ils fournissent également des outils de filtrage du trafic sortant et de prévention des pertes de données (DLP) pour surveiller et contrôler le trafic sortant, afin d'éviter les fuites de données sensibles et d'optimiser les performances du réseau.

Le trafic sortant de données peut avoir un impact significatif sur l'utilisation de la bande passante et les coûts, en particulier si de grands volumes de données sont transférés en dehors du réseau du fournisseur. Un trafic sortant élevé peut entraîner une augmentation des coûts, qui peut être atténuée en mettant en œuvre des techniques d'optimisation de la bande passante et en utilisant des stratégies de transfert de données économiques.

Les outils de filtrage du trafic sortant et de prévention des pertes de données (DLP) permettent de surveiller et de contrôler le trafic sortant, empêchant ainsi le transfert non autorisé d'informations sensibles hors du réseau. Ces outils peuvent détecter et bloquer les transferts de données non autorisés, ce qui permet aux entreprises de respecter les exigences réglementaires et de protéger leurs données contre tout accès non autorisé.

Le contrôle d'accès et l'authentification pour les services cloud sont essentiels à la gestion du trafic entrant et sortant. Les mesures de contrôle d'accès garantissent que seuls les utilisateurs et services autorisés peuvent accéder au réseau, tandis que des mécanismes d'authentification forts vérifient l'identité des utilisateurs et des appareils. Ces pratiques permettent d'éviter les accès non autorisés et les violations de données, garantissant ainsi la sécurité des environnements cloud.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.