Un container è un'unità software autonoma e agile che include tutto il necessario per eseguire un'applicazione in qualsiasi ambiente o sistema operativo. I container includono il codice dell'applicazione e tutto ciò da cui dipende, incluse le versioni dei runtime del linguaggio di programmazione, gli strumenti di sistema e le librerie di sistema. I container rendono i carichi di lavoro estremamente portatili, semplificando lo sviluppo e l'implementazione.

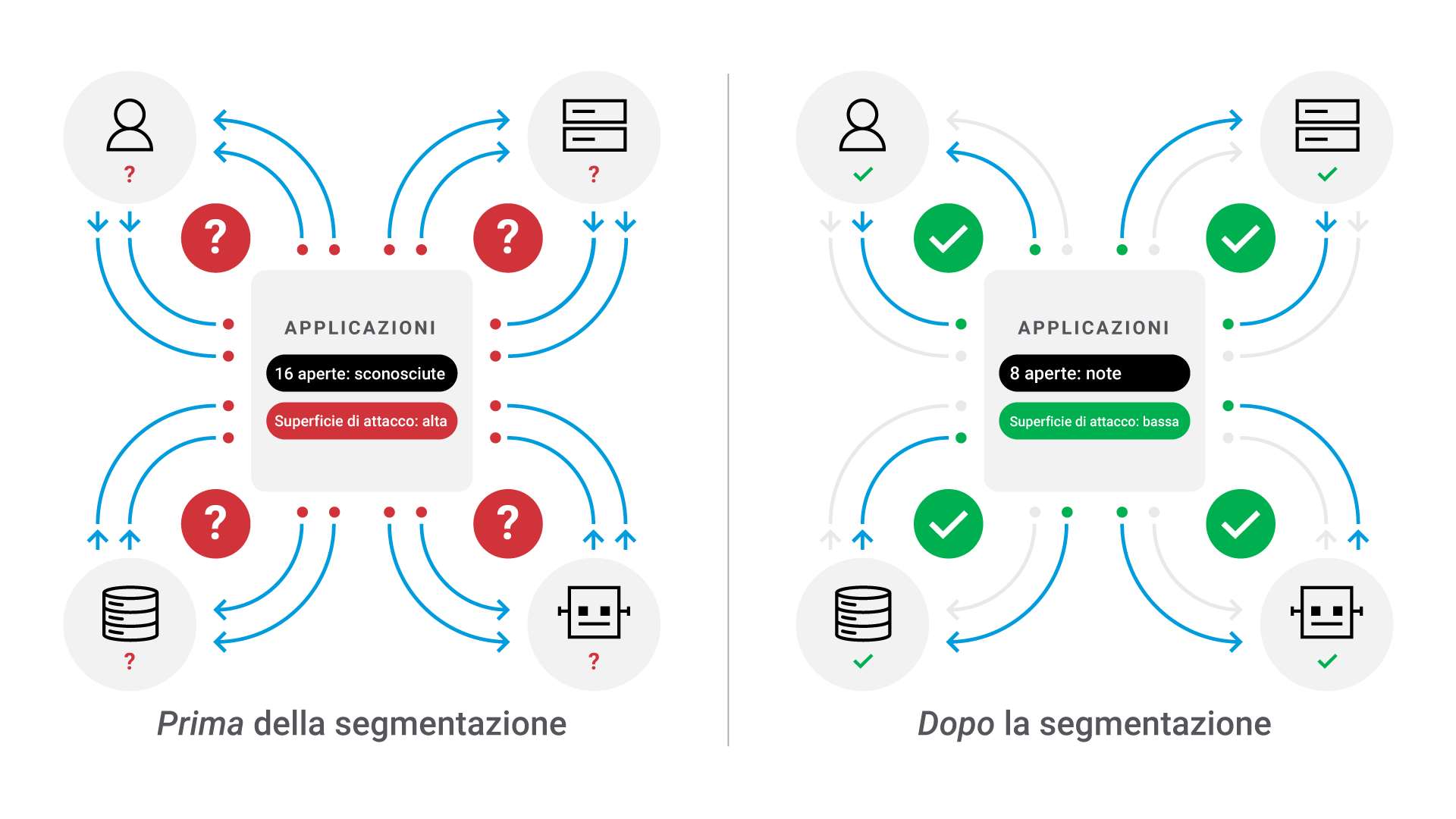

Diagramma che illustra la segmentazione della rete.

Diagramma che illustra la segmentazione della rete.

La microsegmentazione definita dal software è una tecnica di sicurezza della rete che divide o segmenta una rete in aree estremamente granulari, consentendo di proteggere singoli carichi di lavoro, applicazioni e macchine virtuali (VM) da controlli di sicurezza definiti in modo limitato. A differenza della tradizionale segmentazione della rete, che utilizza principalmente hardware e protegge il traffico in entrata e in uscita dalla rete (traffico nord-sud), la microsegmentazione è gestita mediante programmi software e protegge il traffico che scorre tra le applicazioni e le risorse all'interno della rete (traffico est-ovest). Isolando i carichi di lavoro delle applicazioni e controllando le comunicazioni con accurati controlli di sicurezza, gli amministratori possono contenere qualsiasi violazione della sicurezza bloccando il movimento laterale, supportando, al contempo, un modello di sicurezza Zero Trust, riducendo la superficie di attacco e migliorando la conformità normativa.

Perché la microsegmentazione definita dal software è importante?

Con la trasformazione digitale, tra cui l'aumento del cloud computing, delle reti cloud ibride e dei lavoratori remoti, il perimetro di sicurezza tradizionale è praticamente scomparso. Le organizzazioni non possono più proteggere le loro attività dalle minacce informatiche concentrandosi semplicemente su un perimetro di rete sicuro. I criminali trovano costantemente modi per aggirare i sistemi di difesa della cybersecurity, violando una parte della rete e spostandosi lateralmente tramite di essa per accedere ad importanti obiettivi. La microsegmentazione consente ai team addetti alla sicurezza di adottare un approccio Zero Trust incentrato sull'assegnazione di controlli di sicurezza ai singoli carichi di lavoro. Di conseguenza, i criminali che hanno violato una parte di una rete possono essere fermati prima di riuscire ad accedere ad altre risorse.

Quali risorse IT possono essere protette con la microsegmentazione?

Le tecniche di microsegmentazione possono proteggere applicazioni, server, VM, container, microservizi e singoli carichi di lavoro, essenzialmente qualsiasi codice o applicazione che utilizza memoria e CPU. In questo modo, la microsegmentazione fornisce una protezione più granulare rispetto alle tecniche che isolano semplicemente intere applicazioni, dispositivi o reti.

Come funziona la microsegmentazione definita dal software?

La microsegmentazione viene applicata utilizzando una tecnologia basata su software che consente agli amministratori di impostare e gestire policy di sicurezza da un'unica posizione, anziché configurare router, switch, firewall e altre apparecchiature di rete. Le soluzioni di microsegmentazione consentono agli amministratori di eseguire diverse operazioni critiche durante la segmentazione di importanti risorse IT.

Visualizzare le attività a livello di applicazione. Per implementare la microsegmentazione in modo efficace, gli amministratori IT hanno bisogno di visibilità sulle dipendenze delle applicazioni, incluse le modalità di comunicazione delle applicazioni e le modalità di flusso del traffico tra di esse.

Definire policy di sicurezza granulari. Quando le dipendenze e il flusso di traffico tra le applicazioni sono chiari, gli amministratori possono impostare controlli granulari delle policy che consentono il traffico di rete legittimo bloccando o segnalando attività anomale e sospette. È possibile personalizzare le policy per ogni carico di lavoro o in base al tipo di carico di lavoro, ad esempio definendo linee guida più rigorose per accedere ai carichi di lavoro business-critical, consentendo, al contempo, un accesso più ampio alle risorse meno importanti.

Monitorare continuamente l'ambiente. Gli amministratori devono tenere sotto controllo la restrizione delle policy per assicurarsi che non vi siano ostacoli al traffico legittimo e alla sicurezza della rete, identificando e indagando su eventuali attività anomale o sospette.

Dove viene applicata la microsegmentazione definita dal software?

Gli amministratori IT possono utilizzare la microsegmentazione definita dal software per proteggere i carichi di lavoro sia nei data center on-premise che negli ambienti cloud. Le principali soluzioni di microsegmentazione devono fornire la stessa visibilità e gli stessi controlli delle policy offerti negli ambienti on-premise a quelli nel cloud e tali funzionalità devono anche potersi estendere ai computer, ai dispositivi e ai carichi di lavoro containerizzati di tipo legacy.

In che modo la microsegmentazione definita dal software migliora la sicurezza della rete?

La microsegmentazione migliora il livello di sicurezza di un'organizzazione affrontando due aree problematiche per i team addetti alla sicurezza.

Movimento laterale. Una rete protetta dalla microsegmentazione può avere dozzine di zone sicure separate. Quando i criminali sfruttano una vulnerabilità per accedere a una parte della rete, la microsegmentazione impedisce loro di spostarsi facilmente in modo laterale verso altre parti della rete mentre tentano di accedere ai carichi di lavoro, di effettuare un'escalation dei privilegi e di sottrarre dati preziosi o sensibili. Allo stesso tempo, qualsiasi tentativo non autorizzato di spostarsi lateralmente causerà la creazione di avvisi sugli incidenti che possono aiutare i team addetti alla sicurezza a mitigare rapidamente l'attacco.

Minacce interne. In un data center microsegmentato, un utente che ha accesso a una parte della rete non può accedere ad altre risorse senza ricevere un'autorizzazione esplicita. In tal modo, si riduce il rischio di effettuare un'escalation dei privilegi e di incorrere in minacce interne in cui si verificano violazioni dei dati riservati da parte degli utenti in modo consapevole o inavvertitamente.

Che differenza c'è tra la microsegmentazione definita dal software e la sicurezza Zero Trust?

Il modello Zero Trust è un approccio alla sicurezza della rete che funziona in sinergia con la microsegmentazione definita dal software per proteggere le reti e le risorse IT in modo più efficace. Il modello Zero Trust presuppone che nulla all'interno o all'esterno della rete deve essere considerato automaticamente attendibile. Pertanto, tutti gli utenti, i dispositivi e le applicazioni devono essere autenticati e verificati prima che possano accedere alle risorse o ai carichi di lavoro IT. Le autorizzazioni vengono concesse in base al principio del privilegio minimo, che consente solo l'accesso ai sistemi e ai dati necessari per eseguire un'attività in un dato momento.

Quali sono i vantaggi offerti dalla microsegmentazione?

Riduzione della superficie di attacco, Definire in modo ristretto i controlli di sicurezza relativi ai singoli carichi di lavoro e alle risorse IT riduce notevolmente la potenziale superficie di attacco in diversi tipi di carichi di lavoro e ambienti.

Limitazione del raggio d'azione. Quando carichi di lavoro e risorse sono protetti con la microsegmentazione, una violazione di una parte di una rete non può diffondersi facilmente ad altre risorse o segmenti della rete. Questo sistema neutralizza una classe di attacchi informatici che cercano di ottenere l'accesso a una parte di un ambiente IT prima di spostarsi lateralmente nella rete per compromettere altre risorse e per sferrare ulteriori attacchi. Con la microsegmentazione, i team addetti alla sicurezza possono anche scoprire e mitigare gli attacchi più rapidamente ricevendo avvisi sugli incidenti in caso di tentativi sospetti di accedere a carichi di lavoro e risorse protetti.

Miglioramento delle attività di conformità alle normative. La microsegmentazione consente ai team addetti alla sicurezza e alla rete di conformarsi più facilmente ai requisiti normativi in continua evoluzione. La visibilità e il controllo granulari forniti dalle principali soluzioni di microsegmentazione consentono di stabilire facilmente livelli di protezione per le singole risorse e di documentare le attività di separazione dei dati e conformità necessarie per proteggere le informazioni sensibili e per prevenire una violazione dei dati.

Protezione per gli ambienti ibridi. La microsegmentazione può proteggere i carichi di lavoro in ambienti dinamici e nelle reti ibride, proteggendo le risorse on-premise, nel cloud e in diverse configurazioni di rete.

Risparmio sui costi. I costi e l'impegno necessari per implementare una soluzione di microsegmentazione definita dal software sono molto inferiori rispetto al tentativo di proteggere una rete tramite le operazioni di provisioning, configurazione, manutenzione e aggiornamento di più firewall e VLAN.

Semplice gestione della sicurezza. L'adozione di una soluzione di microsegmentazione definita dal software consentirà agli amministratori di gestire più facilmente la sicurezza della rete, impostando policy di microsegmentazione per tutte le risorse e gli ambienti da un'unica posizione.

Domande frequenti (FAQ)

L'espressione "definito dal software" si riferisce a dispositivi hardware, funzioni o servizi che sono eseguiti, gestiti o automatizzati dal software. La microsegmentazione è di per sé un processo definito dal software che utilizza un programma software per creare, gestire e applicare le policy appropriate anziché utilizzare dispositivi hardware, firewall o VLAN (Virtual Local area Network).

I carichi di lavoro sono le risorse e i processi, tra cui CPU, memoria, dispositivi di storage e risorse di rete, che consentono di eseguire un'applicazione o un'attività. Nel cloud computing, un carico di lavoro è un servizio, una funzione o un'azione che si basa sulle risorse e sui processi forniti dai servizi cloud, tra cui macchine virtuali, container, infrastrutture senza server, microservizi, soluzioni SaaS (Software-as-a-Service) e molto altro.

Il computing senza server è un modello basato sul cloud per lo sviluppo e l'esecuzione delle applicazioni che consente agli sviluppatori di creare ed eseguire il codice senza dover gestire i server o le infrastrutture di back-end sottostanti. Con il computing senza server, i team DevOps possono concentrarsi sulla scrittura del codice delle applicazioni front-end e della logica aziendale, affidandosi, al contempo, ai provider di servizi cloud per fornire, gestire e scalare l'infrastruttura cloud richiesta per l'ambiente di sviluppo.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.