Un conteneur est une unité logicielle légère et autonome qui inclut tout ce dont vous avez besoin pour exécuter une application dans n'importe quel environnement ou système d'exploitation. Les conteneurs incluent le code d'application et tout ce dont il dépend, y compris les versions des runtimes de langage de programmation, les outils système et les bibliothèques système. Les conteneurs rendent les charges de travail extrêmement portables, ce qui simplifie le développement et le déploiement.

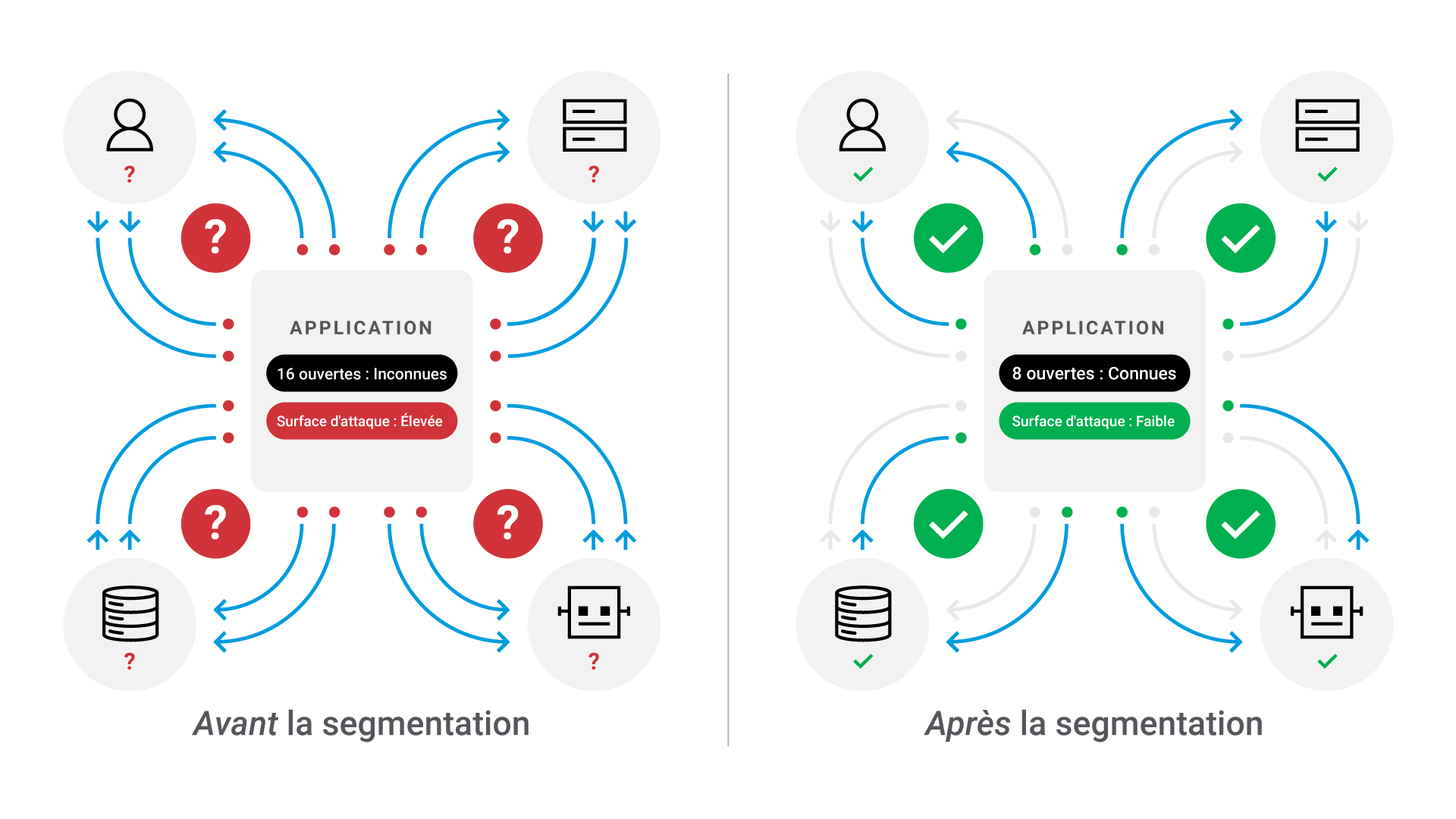

Diagramme illustrant la segmentation du réseau.

Diagramme illustrant la segmentation du réseau.

La microsegmentation définie par un logiciel est une technique de sécurité du réseau qui divise ou segmente un réseau en zones extrêmement granulaires, ce qui permet de protéger les charges de travail individuelles, les applications et les machines virtuelles (VM) par des contrôles de sécurité définis de manière étroite. Contrairement à la segmentation de réseau traditionnelle, qui repose principalement sur du matériel et protège le trafic entrant et sortant du réseau (trafic nord-sud), la microsegmentation est gérée par logiciel et protège le trafic qui circule entre les applications et les ressources au sein du réseau (trafic est-ouest). En isolant les charges de travail applicatives et en contrôlant les communications à l'aide de contrôles de sécurité précis, les administrateurs peuvent contenir n'importe quelle faille de sécurité en bloquant les mouvements latéraux, mais aussi en prenant en charge un modèle de sécurité Zero Trust, en réduisant la surface d'attaque et en améliorant la conformité réglementaire.

Pourquoi la microsegmentation définie par logiciel est-elle importante ?

Avec la transformation numérique, y compris l'essor du cloud computing, des réseaux de cloud hybride et des équipes distantes, le périmètre de sécurité traditionnel a quasiment disparu. Les entreprises ne peuvent plus protéger leurs entreprises contre les cybermenaces en se concentrant simplement sur un périmètre réseau sécurisé. Les pirates cherchent constamment à contourner les défenses de cybersécurité, à pénétrer une partie d'un réseau et à se déplacer latéralement pour accéder à des cibles à forte valeur ajoutée. La microsegmentation permet aux équipes de sécurité d'adopter une approche Zero Trust axée sur la mise en place de contrôles de sécurité autour des charges de travail individuelles. En conséquence, les attaquants qui ont pénétré dans une partie du réseau peuvent être arrêtés avant qu'ils ne puissent accéder à d'autres ressources.

Quelles ressources informatiques peuvent être protégées par microsegmentation ?

Les techniques de microsegmentation peuvent protéger les applications, les serveurs, les machines virtuelles, les conteneurs, les microservices et les charges de travail individuelles ; en somme, tout code ou application utilisant la mémoire et le processeur. Ainsi, la microsegmentation offre une protection plus granulaire que les techniques qui isolent simplement des applications, des terminaux ou des réseaux entiers.

Comment fonctionne la microsegmentation définie par logiciel ?

La microsegmentation est appliquée à l'aide d'une technologie logicielle qui permet aux administrateurs de définir et de gérer des stratégies de sécurité à partir d'un emplacement unique, plutôt que de configurer des routeurs, des commutateurs, des pare-feux et d'autres équipements réseau. Les solutions de microsegmentation permettent aux administrateurs d'effectuer plusieurs étapes essentielles lorsqu'ils segmentent des ressources informatiques importantes.

Visualiser l'activité au niveau de la couche applicative. Pour mettre en œuvre efficacement la microsegmentation, les administrateurs informatiques ont besoin de visibilité sur les dépendances des applications, notamment sur la façon dont les applications communiquent entre elles et sur la manière dont le trafic circule généralement entre elles.

Définir des stratégies de sécurité granulaires. Une fois les dépendances et les flux de trafic entre les applications clarifiés, les administrateurs peuvent définir des contrôles de stratégie granulaires permettant le trafic réseau légitime, tout en bloquant ou en signalant les activités anormales et suspectes. Les stratégies peuvent être personnalisées pour chaque charge de travail ou type de charge de travail. Par exemple, il s'agit de définir des directives plus strictes pour accéder aux charges de travail stratégiques tout en permettant un accès plus large aux ressources moins importantes.

Surveiller en permanence l'environnement. Les administrateurs doivent surveiller de près la restriction des stratégies afin de s'assurer qu'elles ne gênent pas le trafic légitime, tout en veillant à la sécurité du réseau en identifiant et en enquêtant sur toute activité anormale ou suspecte.

Où la microsegmentation définie par logiciel est-elle appliquée ?

Les administrateurs informatiques peuvent utiliser la microsegmentation définie par logiciel pour protéger les charges de travail dans les centres de données sur site et les environnements cloud. Les solutions de microsegmentation les plus performantes doivent offrir la même visibilité et les mêmes contrôles de stratégie que ceux déployés dans les environnements sur site, y compris dans le cloud. Ces capacités doivent également pouvoir être étendues aux machines et terminaux anciens, et aux charges de travail conteneurisées.

Comment la microsegmentation définie par un logiciel améliore-t-elle la sécurité du réseau ?

La microsegmentation améliore la stratégie de sécurité d'une entreprise en répondant à deux domaines d'intérêt pour les équipes de sécurité.

Mouvement latéral. Un réseau protégé par microsegmentation peut comporter des dizaines de zones sécurisées et distinctes. Lorsque les pirates exploitent une vulnérabilité pour accéder à une partie du réseau, la microsegmentation les empêche de se déplacer facilement de façon latérale vers d'autres parties du réseau, alors qu'ils tentent d'accéder à des charges de travail, d'élever les privilèges et de voler des données précieuses ou sensibles. Dans le même temps, toute tentative de déplacement latéral non autorisée génère des alertes d'incident qui peuvent aider une équipe de sécurité à limiter rapidement l'attaque.

Menaces internes. Dans un centre de données microsegmenté, un utilisateur qui a accès à une partie du réseau ne peut pas accéder à d'autres ressources sans avoir reçu une autorisation explicite. Cela réduit le risque d'élévation des privilèges et de menaces internes dans lesquelles les utilisateurs compromettent des données confidentielles sciemment ou par inadvertance.

Quelle est la différence entre la microsegmentation définie par un logiciel et la sécurité Zero Trust ?

Zero Trust est une approche de la sécurité réseau qui fonctionne de concert avec la microsegmentation définie par logiciel pour protéger les réseaux et les ressources informatique plus efficacement. Zero Trust suppose que rien à l'intérieur ou à l'extérieur du réseau ne peut être intrinsèquement fiable. Cela signifie que chaque utilisateur, terminal et application doit être authentifié et validé avant d'être autorisé à accéder aux ressources informatiques ou aux charges de travail. Les autorisations sont accordées selon le principe du moindre privilège, en accordant uniquement l'accès aux systèmes et aux données nécessaires à l'exécution d'une tâche à un moment donné.

Quels sont les avantages de la microsegmentation ?

Surface d'attaque réduite En définissant étroitement les contrôles de sécurité autour des charges de travail individuelles et des ressources informatiques, on réduit considérablement la surface d'attaque potentielle sur différents types de charges de travail et d'environnements.

Rayon d'action limité. Lorsque les charges de travail et les ressources sont protégées par la microsegmentation, une violation dans une partie du réseau ne peut pas se propager facilement à d'autres ressources ou segments du réseau. Cela neutralise une catégorie de cyberattaques qui cherchent à accéder à une partie d'un environnement informatique avant de se déplacer latéralement sur le réseau pour compromettre des ressources supplémentaires et lancer d'autres attaques. Grâce à la microsegmentation, les équipes de sécurité peuvent également détecter et corriger les attaques plus rapidement en recevant des alertes d'incident en cas de tentative suspecte d'accès aux charges de travail et aux ressources protégées.

Amélioration des efforts de conformité réglementaire. La microsegmentation permet aux équipes de sécurité et de réseau de se conformer plus facilement aux exigences réglementaires en constante évolution. La visibilité et le contrôle granulaires fournis par les principales solutions de microsegmentation permettent d'établir facilement des niveaux de protection pour les actifs individuels, et de documenter les efforts de séparation des données et de conformité appropriés liés à la protection des informations sensibles et à la prévention d'une violation de données.

Protection pour les environnements hybrides. La microsegmentation peut sécuriser les charges de travail dans des environnements dynamiques et des réseaux hybrides, protégeant les ressources sur site, dans le cloud et dans différentes configurations réseau.

Réduction des coûts. Le coût et les efforts nécessaires à la mise en œuvre d'une solution de microsegmentation définie par logiciel sont bien moindres que ceux requis pour protéger un réseau en déployant, configurant, maintenant et mettant à jour plusieurs pare-feux et réseaux VLAN.

Gestion de la sécurité similaire. L'adoption d'une solution de microsegmentation définie par un logiciel de premier plan permettra aux administrateurs de gérer plus facilement la sécurité du réseau, en définissant des politiques de microsegmentation pour tous les actifs et environnements à partir d'un seul panneau de verre.

FAQ

L'expression « défini par un logiciel » désigne le matériel, les fonctions ou les services qui sont exécutés, gérés ou automatisés par un logiciel. La microsegmentation est par nature un processus défini par un logiciel qui utilise des logiciels pour créer, gérer et appliquer des stratégies plutôt que d'utiliser du matériel, des pare-feux ou des réseaux locaux virtuels (VLAN).

Les charges de travail sont les ressources et les processus (CPU, mémoire, stockage et ressources réseau) nécessaires à l'exécution d'une application ou d'une tâche. Dans le cloud computing, une charge de travail est un service, une fonction ou une action qui repose sur les ressources et les processus fournis par les services cloud, y compris les machines virtuelles, les conteneurs, l'infrastructure sans serveur, les microservices, les offres de type logiciel en tant que service (SaaS) et bien plus encore.

L'informatique sans serveur est un modèle de développement et d'exécution d'applications basé sur le cloud, qui permet aux développeurs de créer et d'exécuter du code sans avoir à gérer les serveurs et l'infrastructure back-end. Grâce à la technologie sans serveur, les équipes DevOps peuvent se concentrer sur l'écriture du code d'application front-end et de la logique métier, tout en faisant confiance aux fournisseurs de services cloud pour provisionner, gérer et faire évoluer l'infrastructure cloud requise pour l'environnement de développement.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.