Um contêiner é uma unidade de software leve e independente que inclui tudo o que é necessário para executar uma aplicação em qualquer ambiente ou sistema operacional. Os contêineres incluem código de aplicação e tudo o que depende, incluindo versões de tempos de execução de linguagem de programação, ferramentas do sistema e bibliotecas do sistema. Os contêineres tornam workloads extremamente portáteis, simplificando o desenvolvimento e a implantação.

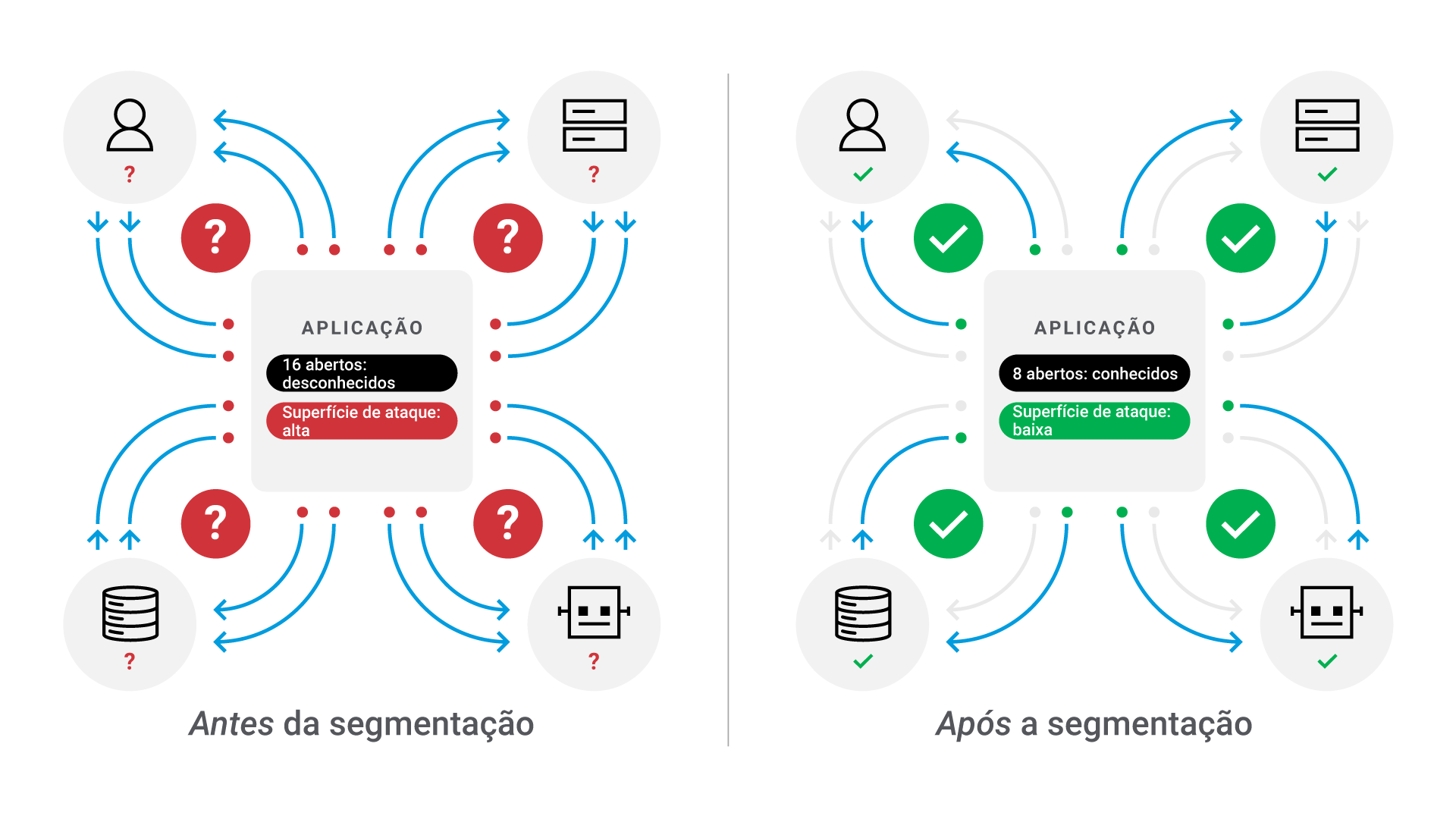

Diagrama ilustrando a segmentação de rede.

Diagrama ilustrando a segmentação de rede.

A microsegmentação definida por software é uma técnica de segurança de rede que divide ou segmenta uma rede em áreas extremamente granulares, permitindo que cworkloads individuais, aplicações e máquinas virtuais (VMs) sejam protegidas por controles de segurança estritamente definidos. Em contraste com a segmentação de rede tradicional, que usa principalmente hardware e protege o tráfego que entra e sai da rede (tráfego norte-sul), a microsegmentação é gerenciada com software e protege o tráfego que flui entre aplicações e ativas dentro da rede (tráfego leste-oeste). Ao isolar as workloads de aplicações e controlar as comunicações com controles de segurança precisos, os administradores podem conter qualquer violação de segurança, bloqueando o movimento lateral enquanto oferecem suporte a um modelo de segurança Zero Trust, reduzem a superfície de ataque e melhoram a conformidade regulatória.

Por que a microsegmentação definida por software é importante?

Com a transformação digital, incluindo o aumento da computação em nuvem, redes de nuvem híbrida e forças de trabalho remotas, o perímetro de segurança tradicional praticamente desapareceu. As organizações não podem mais proteger suas organizações contra ameaças virtuais simplesmente concentrando-se em um perímetro de rede seguro. Os invasores estão constantemente encontrando maneiras de contornar as defesas de segurança virtual, infringindo uma parte de uma rede e movendo-se lateralmente por ela para acessar alvos de alto valor. A microssegmentação permite que as equipes de segurança adotem uma abordagem Zero Trust que se concentra em aplicar controles de segurança em workloads individuais. Como resultado, os invasores que violaram uma parte de uma rede podem ser interrompidos antes de poderem acessar ativos adicionais.

Quais ativos de TI podem ser protegidos com microsegmentação?

As técnicas de microsegmentação podem proteger aplicações, servidores, máquinas virtuais, contêineres e microsserviços.e workloads individuais — essencialmente, qualquer código ou aplicação que use memória e CPU. Dessa forma, a microssegmentação fornece uma proteção mais granular do que as técnicas que simplesmente isolam aplicações, dispositivos ou redes inteiros.

Como funciona a microsegmentação definida por software?

A microsegmentação é aplicada usando tecnologia baseada em software que permite que os administradores definam e gerenciem políticas de segurança de um local, em vez de configurar roteadores, switches, firewalls e outros equipamentos de rede. As soluções de microssegmentação permitem que os administradores executem várias etapas críticas à medida que segmentam ativos de TI importantes.

Visualizar a atividade na camada de aplicação. Para implementar a microsegmentação de forma eficaz, os administradores de TI precisam de visibilidade sobre as dependências das aplicações, incluindo as formas como as aplicações se comunicam entre si e como o tráfego normalmente flui entre elas.

Definir políticas de segurança granulares. Uma vez que as dependências e o fluxo de tráfego entre as aplicações estejam claras, os administradores podem definir controles de políticas granulares que permitem tráfego de rede legítimo enquanto bloqueiam ou sinalizam atividades anômalas e suspeitas. As políticas podem ser personalizadas para cada workload ou tipo de carga de trabalho. Um exemplo disso seria a definição de diretrizes mais rigorosas para acessar workloads críticos para os negócios, ao mesmo tempo em que se permitisse um acesso mais amplo a ativos menos importantes.

Monitorar continuamente o ambiente. Os administradores devem estar atentos à restrição de políticas para garantir que não haja impedimentos para tráfego legítimo e à segurança da rede, identificando e investigando qualquer atividade atípica ou suspeita.

Onde a microsegmentação definida por software é aplicada?

Os administradores de TI podem usar a microsegmentação definida por software para proteger workloads tanto em data centers locais quanto em ambientes de nuvem. As principais soluções de microssegmentação devem fornecer a mesma visibilidade e controles de políticas provisionados em ambientes locais para aqueles na nuvem, e esses recursos também devem ser estendidos a máquinas, workloads conteinerizadas e dispositivos legados.

Como a microsegmentação definida por software melhora a segurança da rede?

A microssegmentação melhora a postura de segurança de uma organização ao abordar duas áreas de preocupação para as equipes de segurança.

Movimento lateral. Uma rede protegida por microsegmentação pode ter dezenas de zonas de segurança separadas. Quando os atacantes exploram uma vulnerabilidade para acessar uma parte da rede, a microsegmentação impede que eles se movam facilmente lateralmente para outras partes da rede enquanto tentam acessar workloads, aumentar privilégios e roubar dados valiosos ou confidenciais. Ao mesmo tempo, qualquer tentativa não autorizada de se mover lateralmente criará alertas de incidentes que podem ajudar uma equipe de segurança a mitigar rapidamente o ataque.

Ameaças internas. Em um data center microsegmentado, um usuário que tem acesso a uma parte da rede não pode acessar outros ativos sem receber autorização explícita. Isso reduz o risco de escalonamento de privilégio e ameaças internas nas quais os usuários comprometem, de forma consciente ou inadvertida, dados confidenciais.

O que é microsegmentação definida por software versus segurança Zero Trust?

Zero Trust é uma abordagem para a segurança de rede que funciona em conjunto com a microsegmentação definida por software para proteger redes e ativos de TI de forma mais eficaz. Zero Trust pressupõe que nada dentro ou fora da rede pode ser inerentemente confiável. Isso significa que todos os usuários, dispositivos e aplicações devem ser autenticados e validados antes de serem autorizados a acessar ativos de TI ou workloads. As permissões são concedidas com o princípio de menor privilégio, concedendo acesso apenas aos sistemas e dados necessários para executar uma tarefa em um determinado momento.

Quais são os benefícios de microssegmentação?

Superfície de ataque reduzida. A definição restrita de controles de segurança em torno de workloads individuais e ativos de TI minimiza significativamente a possível superfície de ataque em diferentes tipos e ambientes de carga de trabalho.

Raio de explosão limitado. Quando o workload e os ativos são protegidos com microsegmentação, uma violação em uma parte da rede não pode se espalhar facilmente para outros ativos ou segmentos de rede. Isso neutraliza uma classe de ataques cibernéticos que buscam obter acesso a uma parte de um ambiente de TI antes de se moverem lateralmente pela rede para comprometer ativos adicionais e lançar ataques adicionais. Com a microsegmentação, as equipes de segurança também podem descobrir e remediar ataques mais rapidamente, recebendo alertas de incidentes de qualquer tentativa suspeita de acessar workloads e ativos protegidos.

Esforços aprimorados de conformidade com normas. A microsegmentação permite que as equipes de segurança e de rede cumpram com mais facilidade os requisitos normativos em constante evolução. A visibilidade e o controle granulares fornecidos pelas principais soluções de microsegmentação facilitam o estabelecimento de níveis de proteção para ativos individuais, e a documentação da separação adequada de dados e dos esforços de conformidade relacionados à proteção de informações sensíveis e à prevenção de uma violação de dados.

Proteção para ambientes híbridos. Microsegmentação pode proteger workloads em ambientes dinâmicos e redes híbridas, protegendo ativos tanto no local quanto na nuvem, e em diferentes configurações de rede.

Economia de custos. O custo e o esforço de implementar uma solução de microsegmentação definida por software são muito menores do que tentar proteger uma rede provisionando, configurando, mantendo e atualizando vários firewalls e VLANs.

Gerenciamento de segurança semelhante. A adoção de uma solução líder de microssegmentação definida por software permitirá que os administradores gerenciem a segurança da rede com mais facilidade, definindo políticas de microssegmentação para todos os ativos e ambientes a partir de um único painel.

Perguntas frequentes

"Definido por software" refere-se a hardware, funções ou serviços que são executados, gerenciados ou automatizados por software. Microsegmentação é um processo definido por software que usa software para criar, gerenciar e aplicar políticas, em vez de depender de hardware, firewalls ou redes locais virtuais (VLANs).

Os workloads são os recursos e processos, incluindo CPU, memória, armazenamento e recursos de rede, necessários para executar uma aplicação ou executar uma tarefa. Na computação em nuvem, um workload é um serviço, função ou ação que depende de recursos e processos fornecidos por serviços em nuvem, incluindo máquinas virtuais, contêineres, infraestrutura sem servidor, microsserviços, ofertas de software como serviço (SaaS) e muito mais.

A computação sem servidor é um modelo baseado na nuvem para o desenvolvimento e a execução de aplicações que permite aos desenvolvedores criar e executar código sem precisar gerenciar servidores subjacentes e infraestrutura de back-end. Com o modelo sem servidor, as equipes de DevOps podem se concentrar em escrever o código de aplicação de front-end e a lógica de negócios, confiando nos provedores de serviços de nuvem para provisionar, gerenciar e dimensionar a infraestrutura de nuvem necessária para o ambiente de desenvolvimento.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, a inteligência avançada contra ameaças e a equipe de operações globais oferecem defesa completa para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.