Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsdaten und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

APIs stehen im Kern der digitalen Produkte, Services und Cloud-Umgebungen eines Unternehmens. Da sie sehr unterschiedlichen Systemen die Zusammenarbeit und gemeinsame Nutzung von Daten ermöglichen, sind APIs für Innovation, Geschäftsproduktivität und Softwareentwicklung unerlässlich.

Und weil sie für unsere modernen IT-Systeme unverzichtbar sind, werden sie auch zu einem beliebten Ziel von Cyberkriminellen. Der ständige Zugriff von APIs auf Daten macht sie beispielsweise zu einem operativen Risiko. Aus diesem Grund sind API-Sicherheitslösungen zu einem wichtigen Bestandteil des Sicherheitsstacks geworden. Durch die Einrichtung von Protokollen, Tools und Praktiken, die Interaktionen zwischen APIs und anderen Systemen schützen, verringern die API-Sicherheitslösungen unbefugten Zugriff, Datenschutzverletzungen und andere verheerende Cyberangriffe.

Was ist API-Sicherheit?

Eine API ist ein Satz von Regeln und Protokollen, mit denen sehr unterschiedliche Softwareanwendungen und Systeme einfach kommunizieren und Daten und Funktionen gemeinsam nutzen können. APIs definieren im Wesentlichen die Methoden und Datenformate, mit denen eine Anwendung Informationen anfordern und mit einer anderen teilen kann.

Diese Funktion hat enorme Vorteile für Softwareentwickler. Wenn Entwickler neue Apps und Webanwendungen entwickeln, ermöglichen APIs ihnen, Daten zu integrieren und Funktionen aus vorhandener Software zu nutzen, anstatt von Grund auf neue Datenbanken und neue Funktionen zu erstellen. So können Entwickler Zeitpläne beschleunigen und leistungsfähigere Software erstellen.

Da sie so weit verbreitet sind und häufig auf sensible Daten zugreifen, sind APIs zu einem primären Angriffsvektor für Cyberkriminelle geworden. API-Sicherheit umfasst alle Praktiken, in denen Protokolle, Best Practices und Technologien eingeführt werden, um sich vor einer Vielzahl von API-Angriffen zu schützen.

Der Bedarf an API-Sicherheitslösungen

Da APIs für die Funktionalität von IT-Systemen unerlässlich sind, ist die API-Sicherheit ein geschäftskritisches Unterfangen. Erfolgreiche Angriffe auf APIs können verheerende Folgen für ein Unternehmen haben, darunter:

- Finanzielle Verluste. API-Angriffe können Cyberkriminellen den Zugang zu Finanzkonten und den Diebstahl von Geld ermöglichen. Weitere finanzielle Verluste können Rechtskosten, Bußgelder, Entschädigungen für Kunden, die von dem Angriff betroffen sind, und die langfristigen Auswirkungen entgangener Geschäftsmöglichkeiten sein.

- Datenschutzverletzungen. Da APIs oft sensible Daten und personenbezogene Daten verarbeiten, kann ein API-Angriff zu Datenschutzverletzungen führen, die zu Identitätsdiebstahl, Finanzbetrug und anderen schädlichen Aktivitäten führen können.

- Betriebsstörungen. Da APIs so wichtig für die Performance von Anwendungen und Systemen sind, kann ein API-Sicherheitsvorfall Ausfallzeiten und Produktivitätseinbußen verursachen. Darüber hinaus nutzen Cyberkriminelle häufig APIs, um DoS-Angriffe (Denial of Service) zu starten, die die Verfügbarkeit von Services und Funktionen für legitime Nutzer beeinträchtigen.

- Geschädigter Ruf. Ein erfolgreicher API-Angriff kann den Ruf eines Unternehmens erheblich schädigen. Kunden sind möglicherweise vorsichtig, Geschäfte mit dem Unternehmen zu tätigen, und Partner können das Vertrauen in die Fähigkeit des Unternehmens verlieren, ihre Daten zu schützen. Diese Entwicklungen können zu bedeutenden Verlusten von Geschäftschancen führen.

- Verlust von geistigem Eigentum. Angreifer können APIs ausnutzen, um Zugriff auf wichtige Geschäftsinformationen zu erhalten, darunter Geschäftsgeheimnisse, Geschäftspläne und geistiges Eigentum.

Herausforderungen der API-Sicherheit

Jede API-Sicherheitslösung muss Unternehmen dabei unterstützen, mehrere große Schwierigkeitsfaktoren beim Schutz von APIs vor Angriffen und Missbrauch zu überwinden.

- Komplexität von APIs. Die Komplexität moderner APIs – insbesondere solcher, die GraphQL oder REST verwenden – erschwert die Sicherheit.

- Sich entwickelnde Bedrohungen. Bedrohungen für APIs entwickeln sich ständig weiter, da Angreifer neue Schwachstellen ausnutzen und neue Methoden zum Missbrauch von APIs finden.

- Termindruck. API-Sicherheitsbedenken stehen oft im Zusammenhang mit der Notwendigkeit, dass Entwickler schnell handeln müssen, um Deadlines in schnellen DevOps-Workflows einzuhalten.

- Schnelle Verbreitung. Die explosionsartige Zunahme der Verwendung von APIs erschwert es IT-Teams, stets auf dem neuesten Stand der Sicherheit zu bleiben, insbesondere wenn neue Versionen von APIs veröffentlicht werden.

- Mangelnde Transparenz. Da ein schnelles, nicht verwaltetes Wachstum zur „API-Ausbreitung“ beiträgt, ist es für IT-Teams schwierig, APIs genau zu identifizieren und zu inventarisieren. So wird es unmöglich, alle APIs in ihrem Ökosystem zu schützen.

- Schlechte Governance-Frameworks. In vielen Unternehmen entwickeln mehrere Teams gleichzeitig APIs ohne zentrales Framework für Sicherheit oder Governance. Erschwerend kommt hinzu, dass Unternehmen häufig Open-Source- oder Drittanbieter-APIs einsetzen, deren Integration von Anfang an unsicherer ist.

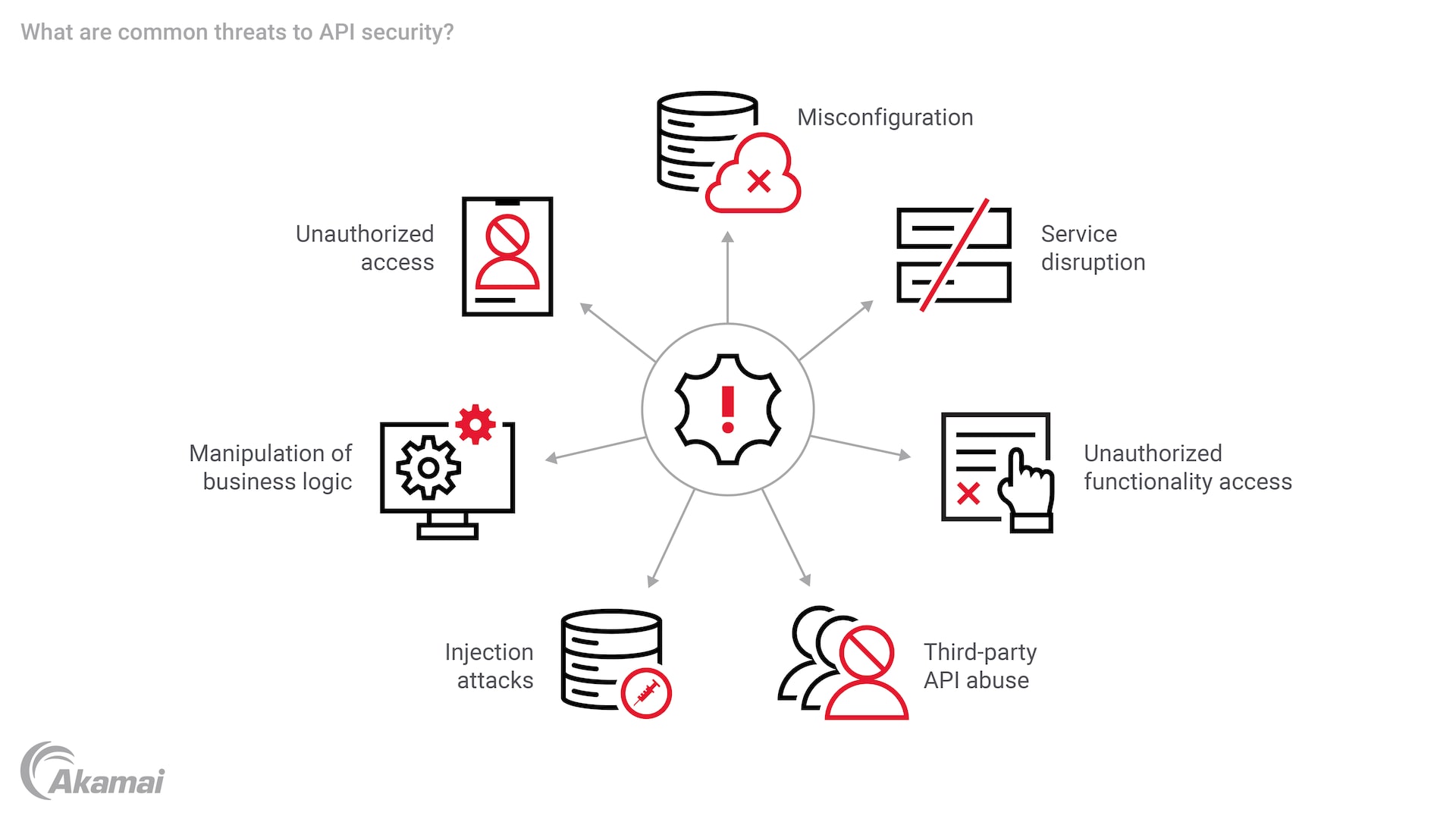

Häufige Bedrohungen für die API-Sicherheit

Cyberkriminelle können APIs auf verschiedene Weise nutzen oder missbrauchen, um Schwachstellen auszunutzen, Daten zu kompromittieren und Services zu beeinträchtigen.

- Unbefugter Zugriff. Angreifer können API-Endpunkte manipulieren oder Credential-Stuffing- und Brute-Force-Angriffe durchführen, um unbefugten Zugriff auf Daten zu erhalten.

- Serviceunterbrechungen. Denial of Service (DoS)- und Distributed Denial of Service (DDoS)-Angriffe überlasten APIs mit einer großen Anzahl von Anfragen, wodurch Anwendungen und Services für legitime Nutzer nicht mehr verfügbar sind. Alternativ können Angreifer API-Aufrufe missbrauchen, um eine übermäßige Nutzung von Ressourcen wie Bandbreite und Rechenleistung auszulösen, was die Betriebskosten erhöht und möglicherweise Services stört.

- Injection-Angriffe. Angriffe wie SQL-Injection und Cross-Site-Scripting (XSS) können verursachen, dass APIs unbeabsichtigte und gefährliche Aktionen ausführen, die zu Datenverlust, Datenschutzverletzungen oder Kontoübernahmen führen.

- Unbefugter Zugriff auf Funktionen. Bei diesen Angriffen werden Schwachstellen in der Zugriffskontrolle ausgenutzt, um nicht autorisierte Aktionen durchzuführen oder Sicherheitskontrollen zu umgehen.

- Manipulation der Geschäftslogik. Angreifer nutzen häufig APIs aus, die die Geschäftslogik nicht schützen, sodass sie Konten automatisch fälschen können. Massenzuweisungsangriffe greifen APIs an, die Eingabedaten automatisch an interne Eigenschaften binden, ohne sie ordnungsgemäß zu filtern. So können Hacker Nutzerrollen ändern, indem sie zusätzliche Parameter in die API-Anfrage aufnehmen.

- Fehlkonfiguration. Die Ausnutzung falsch konfigurierter APIs kann Angreifern Zugriff auf sensible Daten oder Funktionen bieten. Kriminelle können ihre Angriffe auch gegen nicht überwachte oder nicht dokumentierte APIs mit schwacher Sicherheit richten.

- API-Missbrauch durch Dritte. Wenn Unternehmen Daten von Drittanbieter-APIs vertrauen, ohne sie ordnungsgemäß zu prüfen, können Angreifer die Daten oder Funktionen des primären Dienstes manipulieren, um auf andere Systeme in der Lieferkette zuzugreifen.

Eine ausführliche Erklärung finden Sie in der Liste „OWASP API Security Top 10“ der Bedrohungen.

Arten von API-Sicherheitslösungen

Unternehmen können API-Cybersicherheitstools implementieren, die mehrere Schutzebenen bieten und Unternehmen dabei unterstützen, die Sicherheitslage in Bezug auf APIs zu verbessern.

- Authentifizierungs- und Autorisierungstechnologien: Um sicherzustellen, dass nur autorisierte Nutzer auf APIs zugreifen und Daten manipulieren können, müssen Unternehmen Authentifizierungsmethoden wie Multi-Faktor-Authentifizierung, OAuth, OpenID Connect oder API-Schlüssel einführen. Autorisierungstechnologien umfassen rollenbasierte Zugriffskontrolle und attributbasierte Zugriffskontrolle.

- API-Gateway: Ein API-Gateway dient als Einstiegspunkt für alle API-Anfragen und führt Aufgaben wie Authentifizierung, Durchsatzbegrenzung, Traffic-Management und Caching aus, um DDoS-Angriffe in Echtzeit zu verhindern.

- Verschlüsselung: Verschlüsselungslösungen verhindern, dass von APIs übertragene Daten von Angreifern abgefangen werden. Um API-Traffic, Anfragen, Antworten und Daten im Ruhezustand zu schützen, können Unternehmen Techniken wie SSL, TLS und AES-Verschlüsselung verwenden.

- Durchsatzbegrenzung: Eine Durchsatzbegrenzung verhindert DoS-Angriffe, indem die Anzahl der Anfragen begrenzt wird, die ein Nutzer oder Gerät innerhalb eines bestimmten Zeitraums stellen kann. Dies verhindert, dass Angreifer APIs mit Anfragen überlasten.

- Audits und Protokollierung: Bei Audits werden API-Anfragen und -Antworten verfolgt, während beim Protokollieren API-Ereignisse und -Aktivitäten auf manipulationssichere Weise aufgezeichnet werden. Die kontinuierliche Überprüfung von Audits und Protokollen kann dazu beitragen, Einblicke in API-Aktivitäten zu bieten, sodass IT-Teams Sicherheitsbedrohungen erkennen und abwehren können.

- API-Sicherheitstests: Entwicklungs- und Sicherheitsteams müssen regelmäßig Tests durchführen, um API-Schwachstellen und potenzielle API-Risiken zu ermitteln. Bei API-Tests werden manuelle Techniken oder Automatisierung eingesetzt, um die Sicherheit und ordnungsgemäße Funktion von APIs zu gewährleisten. Der Ansatz des Dynamic Application Security Testing (DAST) ermöglicht Unternehmen, APIs während der Laufzeit unter realen Bedingungen zu testen, während das statische Application Security Testing (SAST) den Code einer API überprüft, um Sicherheitsprobleme frühzeitig im Entwicklungsprozess zu erkennen und zu beheben.

- API-Überwachung und -Laufzeitschutz: Durch die kontinuierliche Überwachung der API-Nutzung und des API-Verhaltens können Sicherheitsteams normales Verhalten festlegen und anomales oder verdächtiges Verhalten erkennen, das auf API-Missbrauch hinweisen kann.

- Schwachstellenmanagement: Um zu verhindern, dass Angreifer Schwachstellen innerhalb von APIs ausnutzen, können Sicherheitsteams API-Sicherheitslösungen bereitstellen, um auf Schwachstellen zu scannen und sie zu patchen oder zu beseitigen.

- API-Sicherheitsplattform: Unternehmen können sich für eine API-Schutzplattform entscheiden, die eine Reihe von API-Sicherheitslösungen an zentraler Stelle konsolidiert.

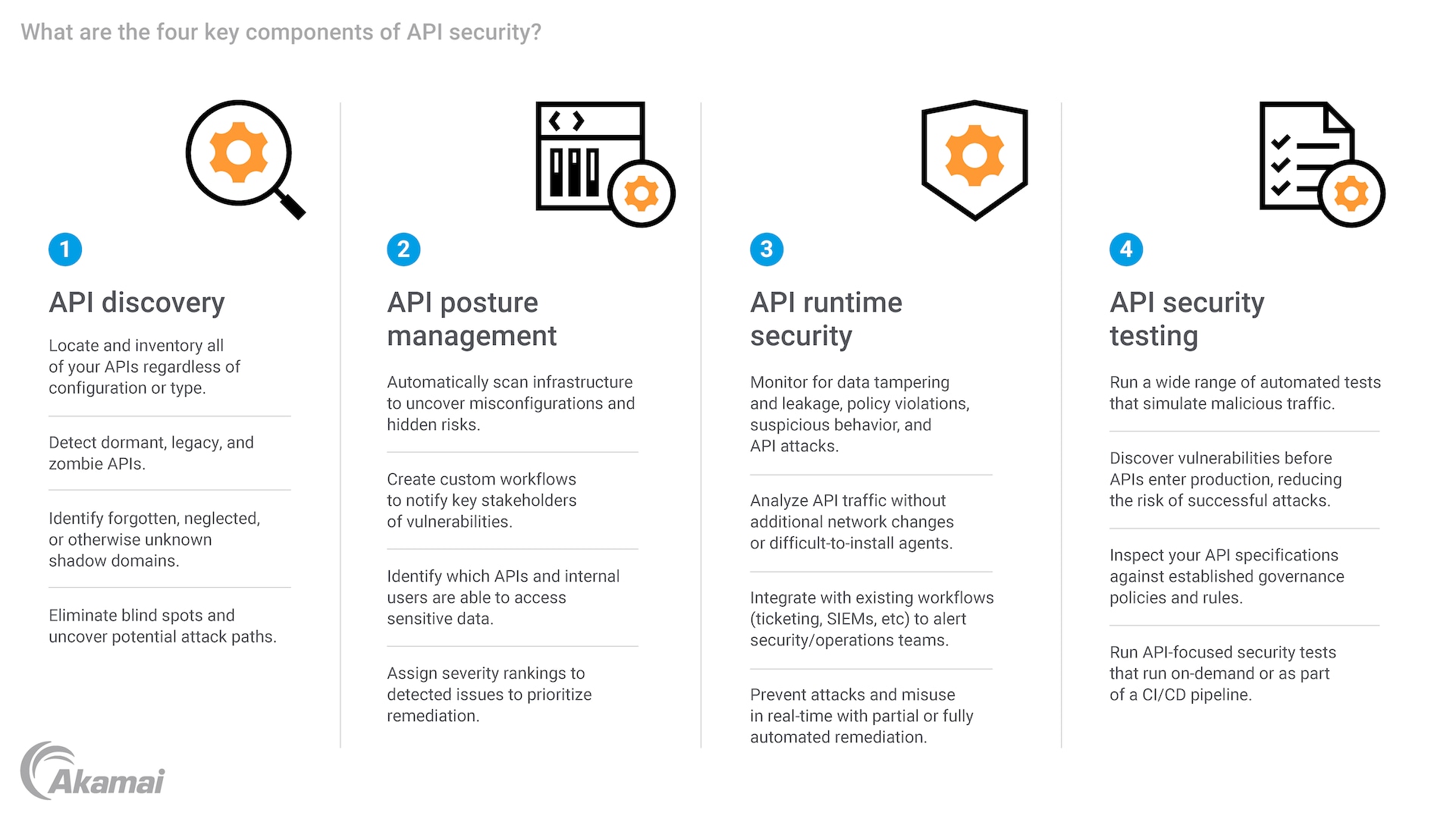

Die vier wichtigsten Komponenten der API-Sicherheit

1. API-Erkennung:

- APIs finden und in Bestand aufnehmen, unabhängig von Konfiguration oder Typ.

- Inaktive, veraltete und Zombie-APIs entdecken.

- Vergessene, ungenutzte oder anderweitig unbekannte Schatten-Domains identifizieren.

- Blinde Flecken beseitigen und potenzielle Angriffspfade ermitteln.

2. API-Sicherheitsmanagement:

- Infrastruktur automatisch scannen, um Fehlkonfigurationen und versteckte Risiken aufzudecken.

- Nutzerdefinierte Workflows erstellen, um wichtige Stakeholder über Schwachstellen zu informieren.

- Ermitteln, welche APIs und internen Nutzer auf sensible Daten zugreifen können.

- Erkannten Problemen einen Schweregrad zuweisen, um Abhilfemaßnahmen zu priorisieren.

3. API-Laufzeitsicherheit:

- Auf Datenmanipulation und Datenlecks, Richtlinienverstöße, verdächtiges Verhalten und API-Angriffe überwachen.

- API-Traffic ohne zusätzliche Änderungen am Netzwerk oder schwer zu installierende Agents analysieren.

- In bestehende Workflows (Ticketerstellung, SIEM usw.) integrieren, um Sicherheits-/Betriebsteams zu alarmieren.

- Angriffe und Missbrauch in Echtzeit mit teil- oder vollautomatischen Abhilfemaßnahmen verhindern.

4. API-Sicherheitstests:

- Eine Vielzahl automatisierter Tests durchführen, die schädlichen Traffic simulieren.

- Schwachstellen entdecken, bevor APIs zum Einsatz kommen, um das Risiko erfolgreicher Angriffe zu verringern.

- Ihre API-Spezifikationen anhand etablierter Governance-Richtlinien und -Regeln überprüfen.

- API-fokussierte Sicherheitstests nach Bedarf oder im Rahmen einer CI/CD-Pipeline ausführen.

Best Practices für API-Sicherheit

Neben API-Sicherheitstools können IT-Teams eine Vielzahl von Best Practices einführen, die dazu beitragen, APIs vor Bedrohungen und Missbrauch zu schützen.

- API-Sicherheitsstrategie: APIs spielen eine entscheidende Rolle bei der Interoperabilität zwischen verschiedenen Systemen und Plattformen, einschließlich cloudnativer und Multicloud-Umgebungen. Die Verwaltung der API-Sicherheit in diesen komplexen Ökosystemen erfordert eine zuverlässige Sicherheitsstrategie, um zu gewährleisten, dass APIs in verschiedenen Cloudumgebungen, einschließlich AWS- und SaaS-Anbietern, sicher funktionieren.

- Kontinuierliche API-Erkennung: IT-Teams müssen kontinuierlich versuchen, alle APIs in ihrem digitalen Ökosystem zu visualisieren – einschließlich Shadow-APIs und Zombie-APIs – und ein aktuelles API-Inventar zu pflegen. Die Erkennung kann auch beim Umgang mit der API-Verbreitung helfen und die Angriffsfläche reduzieren, indem darauf geachtet wird, alte Versionen von APIs ordnungsgemäß außer Betrieb zu nehmen.

- API-Lebenszyklusmanagement: Für eine höhere API-Sicherheit ist die effektive Verwaltung des gesamten API-Lebenszyklus, vom Design und der Entwicklung bis hin zur Bereitstellung und Außerbetriebnahme, erforderlich. Durch API-Management, das sich auf den Schutz der API in jeder Lebenszyklusphase konzentriert, kann eine stärkere API-Sicherheit erreicht werden.

- Sichere API-Entwicklung: Die Integration von Sicherheit in DevOps-Pipelines, AppSec-Maßnahmen und DevSecOps-Praktiken trägt dazu bei, die API-Sicherheit zu einem grundlegenden Bestandteil des Entwicklungslebenszyklus zu machen.

Häufig gestellte Fragen (FAQ)

Ein API-Endpunkt ist eine bestimmte Adresse oder URL, über die eine Anwendung auf einen anderen Service zugreifen kann, um Daten abzurufen oder Aktionen auszuführen. Es ist die Tür, durch die Anfragen und Informationen zwischen verschiedenen Softwaresystemen geleitet werden.

API-Sicherheit und Anwendungssicherheit konzentrieren sich beide auf den Schutz von Softwaresystemen. API-Sicherheit konzentriert sich stärker auf den Schutz von APIs, um unbefugten Zugriff zu verhindern, Daten zu verschlüsseln und zu sichern und gängige Schwachstellen zu beheben. Anwendungssicherheit und die Sicherheit von Webanwendungen haben einen breiteren Anwendungsbereich. Hierbei geht es um den Schutz der gesamten Anwendung, einschließlich ihres Codes, der Infrastruktur und der Nutzerdaten. Anwendungssicherheit umfasst Praktiken wie sichere Programmierung, Konfigurationsmanagement, Zugriffskontrolle und regelmäßige Sicherheitstests. Im Wesentlichen ist die API-Sicherheit ein Teil der Anwendungssicherheit, der auf den spezifischen Schutz der Schnittstellen ausgelegt ist, über die Anwendungen miteinander kommunizieren können.

Akamai schützt die Anwendungen, die Ihr Unternehmen vorantreiben, an jedem Interaktionspunkt – ohne die Performance oder das Kundenerlebnis zu beeinträchtigen. Unsere globale Plattform liefert Skalierbarkeit sowie transparente Einblicke in Bedrohungen. Gemeinsam mit Ihnen können wir auf diese Weise Bedrohungen erkennen und abwehren, damit Sie Markenvertrauen aufbauen und Ihre Vision umsetzen können.