Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

Las interfaces de programación de aplicaciones (API) tienen una importancia central en los productos digitales, servicios y entornos de nube de las organizaciones. Dado que las API facilitan que funcionen juntos y compartan datos sistemas muy diferentes, son esenciales para la innovación, la productividad empresarial y el desarrollo de software.

Aunque las API son indispensables para los sistemas de TI modernos, también son uno de los objetivos favoritos de los ciberdelincuentes. Por ejemplo, el acceso constante de las API a los datos las convierte en un riesgo operativo. Por este motivo, las soluciones de seguridad de API se han convertido en una parte fundamental de la infraestructura de seguridad. Al establecer protocolos, herramientas y prácticas que protejan las interacciones entre las API y otros sistemas, las soluciones de seguridad de API ayudan a evitar el acceso no autorizado, las filtraciones de datos y otros ciberataques devastadores.

¿Qué es la seguridad de API?

Una API es un conjunto de reglas y protocolos que permiten que aplicaciones y sistemas de software muy diversos se comuniquen fácilmente entre sí y compartan datos y funcionalidades. Las API definen esencialmente los métodos y formatos de datos que puede utilizar una aplicación para solicitar y compartir información con otra.

Esta funcionalidad presenta enormes ventajas para los desarrolladores de software. A medida que los desarrolladores crean nuevas aplicaciones y aplicaciones web, las API les permiten incorporar datos y aprovechar la funcionalidad del software existente, en lugar de crear nuevas bases de datos y nuevas funcionalidades desde cero. Como resultado, los desarrolladores pueden acelerar los plazos y crear software más potente.

Dado que su uso es tan generalizado y que suelen acceder a datos confidenciales, las API se han convertido en un vector de ataque principal para los agentes maliciosos. La seguridad de API es la práctica de implementar protocolos, prácticas recomendadas y tecnología para protegerse de una amplia gama de ataques a API.

Necesidad de soluciones de seguridad de API

Puesto que las API son esenciales para la funcionalidad de los sistemas de TI, la seguridad de las API es una misión esencial para el negocio. El éxito de los ataques a las API puede tener consecuencias devastadoras para una organización, entre las que se incluyen:

- Pérdidas financieras. Los ataques a las API pueden permitir a los ciberdelincuentes acceder a cuentas financieras y robar sus fondos. Entre otras pérdidas financieras se pueden incluir los honorarios legales, las sanciones normativas, la compensación a los clientes afectados por el ataque y el impacto a largo plazo de la pérdida de oportunidades de negocio.

- Filtraciones de datos. Dado que las API suelen gestionar datos confidenciales e información de identificación personal (PII), si se produce un ataque, puede provocar filtraciones de datos que deriven en un robo de identidad, fraude financiero y otras actividades maliciosas.

- Interrupciones operativas. Dado que son tan esenciales para el rendimiento de las aplicaciones y los sistemas, una vulneración de la seguridad de las API puede desembocar en tiempo de inactividad y pérdida de productividad. Además, los atacantes suelen utilizar las API para lanzar ataques de denegación de servicio (DoS) que impiden que los servicios y la funcionalidad estén disponibles para los usuarios legítimos.

- Daños a la reputación. Un ataque a las API con éxito puede dañar gravemente la reputación de una organización. Es posible que los clientes se muestren reacios a la hora de hacer negocios con la empresa y que los partners pierdan la confianza en la capacidad de la organización para proteger sus datos. Estos acontecimientos pueden provocar una pérdida significativa de oportunidades de negocio.

- Pérdida de propiedad intelectual. Los atacantes pueden explotar las API para obtener acceso a información empresarial vital, como secretos comerciales, planes empresariales y propiedad intelectual.

Desafíos de la seguridad de API

Cualquier solución de seguridad de API debe ayudar a las organizaciones a superar varios obstáculos importantes a la hora de proteger las API frente a ataques y usos indebidos.

- Complejidad de las API. La complejidad de las API modernas, especialmente las que utilizan GraphQL o REST, dificulta la seguridad.

- Amenazas cambiantes. Las amenazas a las API evolucionan constantemente a medida que los atacantes buscan nuevas vulnerabilidades que explotar y nuevas formas de atacar las API.

- Presiones por los plazos. Suele darse una tensión entre los problemas de seguridad de las API y la necesidad de que los desarrolladores actúen rápidamente para cumplir los plazos en los flujos de trabajo de DevOps basados en la velocidad.

- Proliferación rápida. El crecimiento explosivo del uso de API dificulta que los equipos de TI se mantengan a la última en cuanto a la seguridad, especialmente a medida que se lanzan nuevas versiones de las API.

- Falta de visibilidad. A medida que el crecimiento rápido y no gestionado contribuye a la "proliferación de API", los equipos de TI experimentan dificultades para identificar y realizar un inventario preciso de las API, lo que hace imposible proteger todas las API de su ecosistema.

- Marcos de gobernanza deficientes. En muchas organizaciones, varios equipos desarrollan API simultáneamente sin ningún marco central para la seguridad o la gobernanza. Para empeorar las cosas, las organizaciones con frecuencia adoptan API de código abierto o de terceros que dificultan aún más la integración segura.

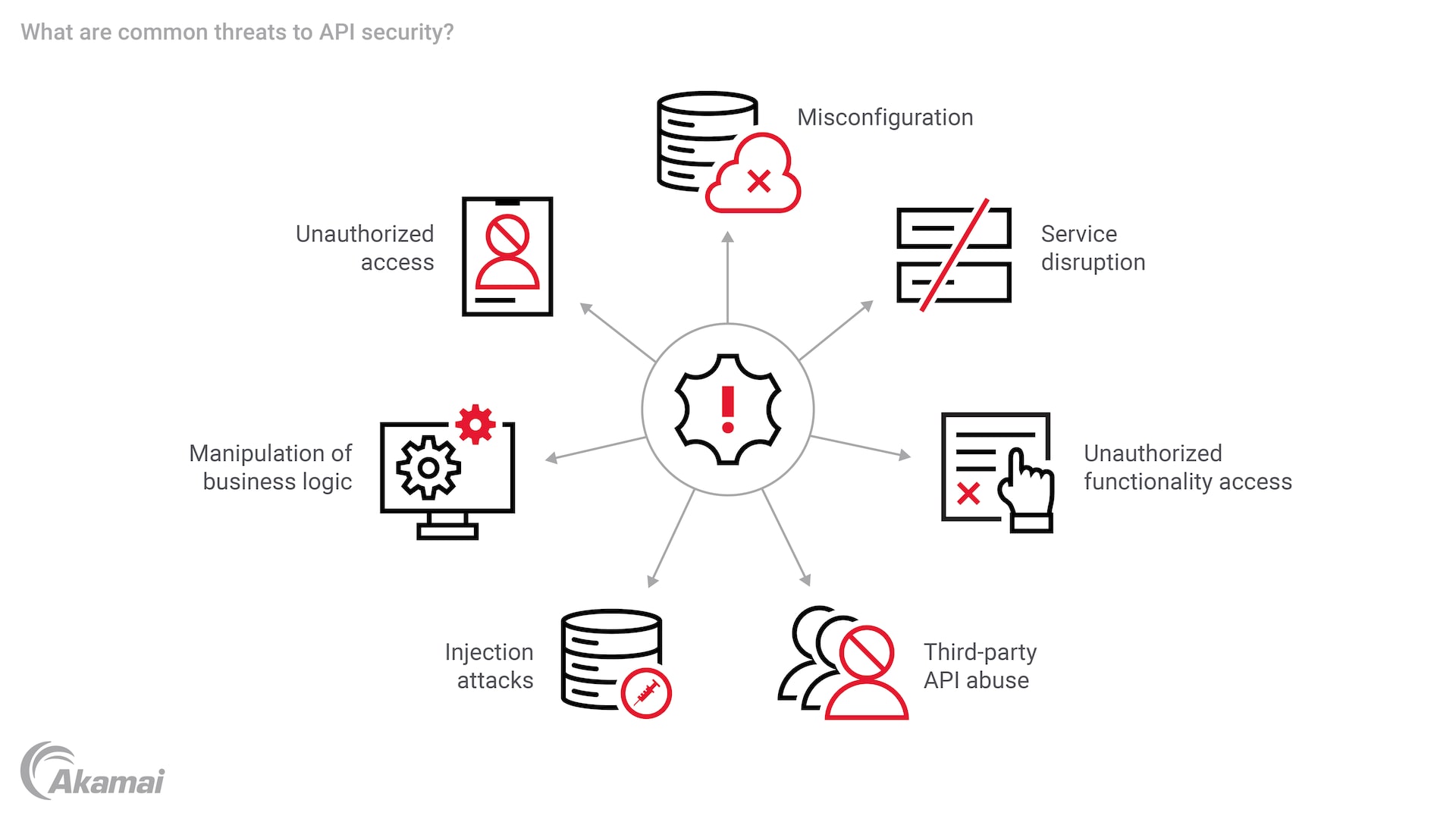

Amenazas comunes a la seguridad de API

Los agentes maliciosos pueden utilizar o atacar las API de diversas formas para explotar vulnerabilidades, comprometer los datos e interrumpir los servicios.

- Acceso no autorizado. Los atacantes pueden manipular terminales de API o utilizar ataques de Credential Stuffing y de fuerza bruta para obtener acceso no autorizado a los datos.

- Interrupción del servicio. Los ataques de denegación de servicio (DoS) y los ataques distribuidos de denegación de servicio (DDoS) saturan las API con un gran número de solicitudes, lo que causa que las aplicaciones y los servicios dejen de estar disponibles para los usuarios legítimos. Como alternativa, los atacantes pueden hacer un uso indebido de las llamadas de API para desencadenar un consumo excesivo de recursos como el ancho de banda y la potencia informática, lo que aumenta los costes operativos y puede interrumpir los servicios.

- Ataques de inyección. Los ataques como la inyección SQL y los scripts entre sitios (XSS) pueden provocar que las API ejecuten acciones no intencionadas y peligrosas que causen pérdida de datos, filtraciones de datos o robo de cuentas.

- Acceso no autorizado a funcionalidades. Estos ataques aprovechan las debilidades de los controles de acceso para llevar a cabo acciones no autorizadas o eludir los controles de seguridad.

- Manipulación de la lógica empresarial. Los atacantes suelen explotar las API que no protegen la lógica empresarial, lo que les permite falsificar automáticamente las cuentas. Los ataques de asignación masiva explotan las API que vinculan automáticamente los datos de entrada a las propiedades internas sin filtrarlos de forma correcta, lo que permite a los hackers cambiar las funciones de los usuarios mediante la inclusión de parámetros adicionales en la solicitud de API.

- Configuración incorrecta. La explotación de API mal configuradas puede proporcionar a los atacantes acceso a funciones o datos confidenciales. Los atacantes también pueden elegir como blanco las API no supervisadas o no documentadas con una seguridad débil.

- Uso indebido de API de terceros. Cuando las organizaciones confían en datos de API de terceros sin validarlos correctamente, los atacantes pueden manipular los datos o la funcionalidad del servicio principal para acceder a otros sistemas de la cadena de suministro.

Para obtener una explicación detallada, consulte la lista de las 10 principales amenazas de seguridad de API según OWASP.

Tipos de soluciones de seguridad de API

Las organizaciones pueden adoptar herramientas de ciberseguridad de API que ofrecen varias capas de protección y les ayudan a mejorar su estrategia de seguridad en torno a las API.

- Tecnologías de autenticación y autorización: para garantizar que solo los usuarios autorizados puedan acceder a las API y manipular los datos, las organizaciones deben adoptar métodos de autenticación como la autenticación multifactorial, OAuth, OpenID Connect y claves de API. Las tecnologías de autorización incluyen el control de acceso basado en funciones y el control de acceso basado en atributos.

- Puerta de enlace de API: una puerta de enlace de API sirve como punto de entrada para todas las solicitudes de API y realiza tareas como la autenticación, la limitación de velocidad, la gestión del tráfico y el almacenamiento en caché para evitar ataques DDoS en tiempo real.

- Cifrado: las soluciones de cifrado evitan que los atacantes intercepten los datos transmitidos a través de API. Para proteger el tráfico, las solicitudes, las respuestas y los datos en reposo de API, las organizaciones pueden utilizar técnicas como el cifrado SSL, TLS y AES.

- Limitación de velocidad: la limitación de velocidad evita los ataques DoS al restringir el número de solicitudes que un usuario o dispositivo puede realizar en un periodo de tiempo determinado. Esto evita que los atacantes saturen las API con solicitudes.

- Auditoría y registro: la auditoría consiste en realizar un seguimiento de las solicitudes y respuestas de API, mientras que el registro se ocupa de registrar los eventos y actividades de las API de forma segura y a prueba de manipulaciones. La revisión continua de las auditorías y los registros puede ayudar a proporcionar visibilidad de la actividad de las API, lo que permite a los equipos de TI detectar y mitigar las amenazas de seguridad.

- Pruebas de seguridad de las API: los equipos de desarrollo y seguridad deben realizar pruebas periódicas para identificar las vulnerabilidades y posibles riesgos de las API. Mediante técnicas manuales o automatización, las pruebas garantizan que las API sean seguras y que funcionen según lo previsto. El enfoque de pruebas de seguridad de aplicaciones dinámicas (DAST) permite a las organizaciones probar las API en tiempo de ejecución en condiciones reales, mientras que las pruebas de seguridad de aplicaciones estáticas (SAST) revisan el código de una API para detectar y abordar problemas de seguridad en las primeras fases del proceso de desarrollo.

- Supervisión de API y protección del tiempo de ejecución: la supervisión continua del uso y el comportamiento de las API permite a los equipos de seguridad establecer un comportamiento normal de referencia e identificar comportamientos anómalos o sospechosos que puedan indicar un uso indebido de las API.

- Gestión de vulnerabilidades: para evitar que los atacantes aprovechen las vulnerabilidades de las API, los equipos de seguridad pueden implementar soluciones de seguridad de API para el análisis de vulnerabilidades, la aplicación de parches y la corrección.

- Plataforma de seguridad de API: las organizaciones pueden optar por adoptar una plataforma de protección de API que consolide diversas soluciones de seguridad de API en una sola ubicación.

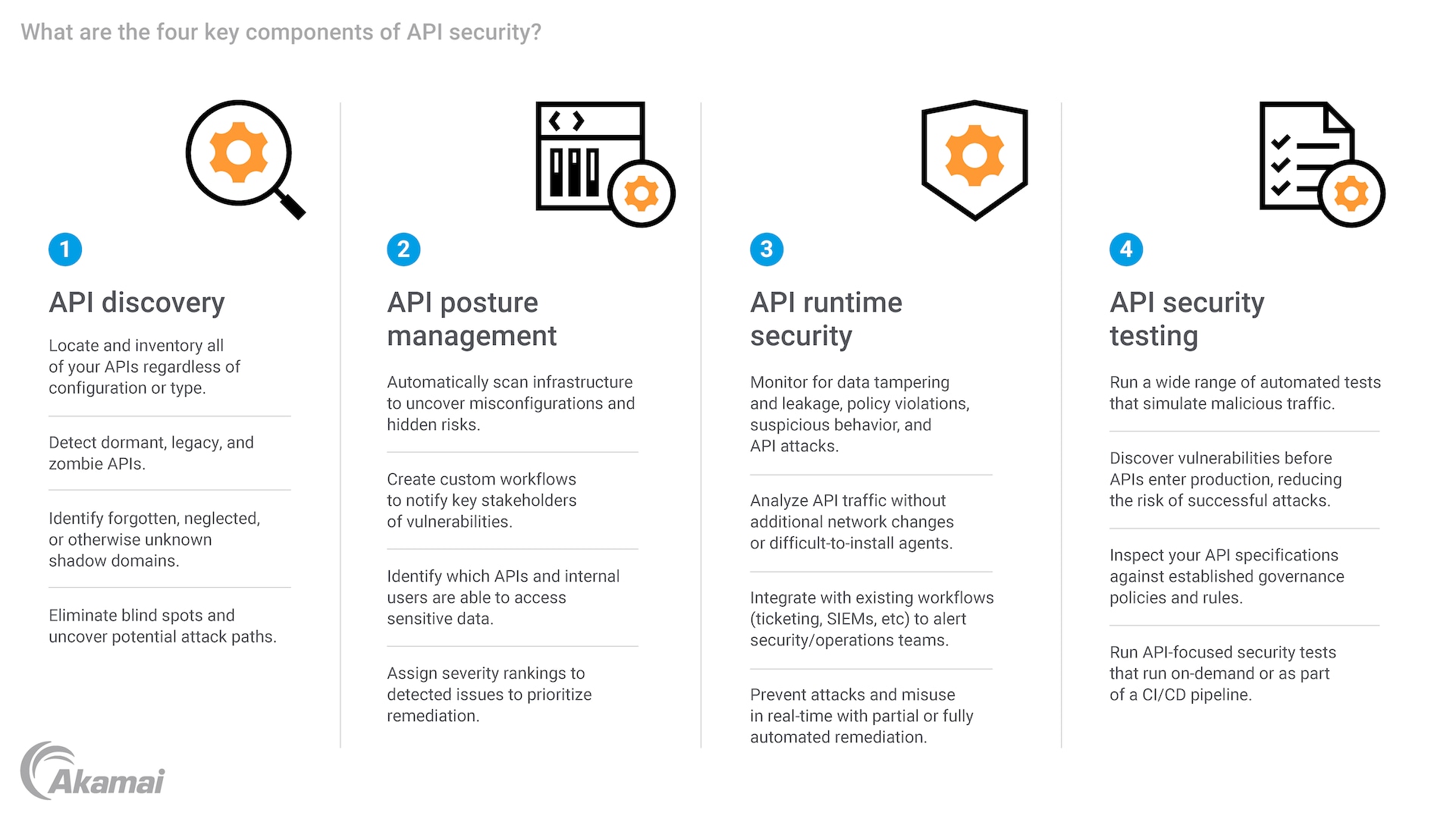

Cuatro componentes clave de la seguridad de API

1. Detección de API:

- Localización y realización de un inventario de todas sus API, independientemente de cuál sea su configuración o tipo.

- Detección de las API inactivas, heredadas y zombis.

- Identificación de los dominios ocultos olvidados, descuidados o desconocidos.

- Eliminación de los puntos ciegos y descubrimiento de posibles rutas de ataque.

2. Gestión de la estrategia de las API:

- Análisis automático de la infraestructura para detectar errores de configuración y riesgos ocultos.

- Creación de flujos de trabajo personalizados para informar acerca de las vulnerabilidades a los principales interesados.

- Identificación de las API y los usuarios internos que pueden acceder a los datos confidenciales.

- Clasificación de los problemas detectados en función de la gravedad para priorizar la corrección de los más críticos.

3. Seguridad de API en tiempo de ejecución:

- Supervisión de la manipulación y filtración de datos, las infracciones de políticas, el comportamiento sospechoso y los ataques a las API.

- Análisis del tráfico de las API sin necesidad de realizar cambios adicionales en la red ni implementar agentes difíciles de instalar.

- Integración de los flujos de trabajo existentes (incidencias, gestión de información y eventos de seguridad [SIEM], etc.) para alertar a los equipos de seguridad y operaciones.

- Prevención de los ataques y del uso indebido de los datos en tiempo real con el proceso de corrección parcial o completamente automatizado.

4. Pruebas de seguridad de las API:

- Ejecución de una amplia variedad de pruebas automatizadas que simulan tráfico malicioso.

- Detección de las vulnerabilidades antes de poner las API en funcionamiento, lo que reduce el riesgo de que un ataque logre su objetivo.

- Análisis de las especificaciones de sus API con respecto a las políticas y normativas de gobernanza establecidas.

- Realización de pruebas de seguridad bajo demanda dirigidas a las API o como parte de un proceso de integración e implementación continuas (CI/CD).

Prácticas recomendadas de seguridad de API

Junto con las herramientas de seguridad de API, los equipos de TI pueden adoptar una serie de prácticas recomendadas de seguridad que ayudan a proteger las API de las amenazas y el abuso.

- Estrategia de seguridad de API: las API desempeñan un papel fundamental a la hora de facilitar la interoperabilidad entre diferentes sistemas y plataformas, incluidos los entornos nativos de la nube y multinube. La gestión de la seguridad de las API en estos complejos ecosistemas requiere una estrategia sólida para garantizar que las API funcionen de forma segura en diversos entornos de nube, incluidos los proveedores de AWS y SaaS.

- Detección continua de API: los equipos de TI deben tratar continuamente de visualizar todas las API de su ecosistema digital, incluidas las API en la sombra y las API zombis, y mantener un inventario de API actualizado. La detección también puede ayudar a gestionar la proliferación de API y reducir la superficie de ataque, ya que garantiza la obsolescencia y retirada de las versiones antiguas de las API.

- Gestión del ciclo de vida de las API: la seguridad de las API requiere una gestión eficaz de todo el ciclo de vida de las API, desde el diseño y el desarrollo hasta la implementación y la retirada. La gestión que se centra en la protección de las API en cada fase del ciclo de vida puede ayudar a garantizar una seguridad más sólida.

- Desarrollo seguro de API: la integración de la seguridad en los flujos de DevOps, las iniciativas de seguridad de aplicaciones (AppSec) y las prácticas de DevSecOps contribuyen a que la seguridad de API sea una parte fundamental del ciclo de vida de desarrollo.

Preguntas frecuentes

Un terminal de API es una dirección o URL específica en la que una aplicación puede acceder a otro servicio para obtener datos o realizar acciones. Es la puerta a través de la cual pasan las solicitudes y la información entre diferentes sistemas de software.

La seguridad de las API y la seguridad de las aplicaciones se centran en proteger los sistemas de software. La seguridad de las API se centra más estrictamente en proteger las API para evitar el acceso no autorizado, cifrar y proteger los datos y corregir vulnerabilidades comunes. La seguridad de las aplicaciones y la seguridad web de las aplicaciones tienen un alcance más amplio y se centran en proteger toda la aplicación, incluido su código, su infraestructura y sus datos de usuario. La seguridad de las aplicaciones abarca prácticas como la codificación segura, la gestión de la configuración, el control de acceso y las pruebas de seguridad periódicas. En esencia, la seguridad de API es un subconjunto de la seguridad de las aplicaciones, adaptada a las necesidades específicas de protección de las interfaces que permiten a las aplicaciones comunicarse entre sí.

La seguridad de Akamai protege las aplicaciones que impulsan su negocio en cada punto de interacción sin comprometer el rendimiento ni la experiencia del cliente. Gracias a la escala de nuestra plataforma global y su visibilidad de las amenazas, colaboramos con usted para prevenirlas, detectarlas y mitigarlas, de forma que pueda generar confianza en la marca y cumplir su visión.