Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

Le API (Application Programming Interface) sono il fulcro dei prodotti digitali, dei servizi e degli ambienti cloud di un'azienda. Poiché consentono a sistemi molto diversi di lavorare insieme e condividere dati, le API sono essenziali per l'innovazione, la produttività aziendale e lo sviluppo di software.

Anche se le API sono indispensabili per i nostri moderni sistemi IT, sono un bersaglio preferito dai criminali informatici. Ad esempio, il costante accesso delle API ai dati le rende a rischio da un punto di vista operativo. Per questo motivo, le soluzioni per la sicurezza delle API sono diventate una parte fondamentale dello stack di sicurezza. Stabilendo protocolli, strumenti e pratiche in grado di salvaguardare le interazioni tra le API e altri sistemi, le soluzioni per la sicurezza delle API aiutano a prevenire accessi non autorizzati, violazioni di dati e altri devastanti attacchi informatici.

Che cos'è la sicurezza delle API?

Un'API è un insieme di regole e protocolli che consentono ad applicazioni e sistemi software altamente diversificati di comunicare facilmente e condividere dati e funzionalità. Le API definiscono essenzialmente i metodi e i formati di dati che un'applicazione può utilizzare per richiedere e condividere informazioni con un'altra applicazione.

Questa funzionalità presenta enormi vantaggi per gli sviluppatori di software. Man mano che gli sviluppatori creano nuove app e applicazioni web, le API consentono loro di integrare i dati e sfruttare le funzionalità del software esistente, anziché creare nuovi database e progettare nuove funzionalità da zero. Di conseguenza, gli sviluppatori possono accelerare le tempistiche e creare software più potenti.

Poiché sono così ampiamente utilizzate e accedono frequentemente ai dati sensibili, le API sono diventate un vettore di attacco primario per i criminali. La sicurezza delle API è la pratica di mettere in atto protocolli, best practice e tecnologie utili per difendersi da un'ampia gamma di attacchi alle API.

La necessità di adottare le soluzioni per la sicurezza delle API

Poiché le API sono essenziali per la funzionalità dei sistemi IT, la sicurezza delle API è fondamentale da un punto di vista aziendale. Gli attacchi riusciti alle API possono avere conseguenze devastanti per un'organizzazione, tra cui:

- Perdite finanziarie. Gli attacchi alle API possono consentire ai criminali informatici di ottenere l'accesso a conti bancari e di sottrarre denaro. Ulteriori perdite finanziarie includono spese legali, sanzioni normative, compensi per i clienti colpiti dall'attacco e l'impatto a lungo termine della perdita di opportunità commerciali.

- Violazioni dei dati. Poiché le API spesso gestiscono dati sensibili e informazioni di identificazione personale (PII), un attacco alle API può causare violazioni di dati che possono portare a furto di identità, frodi finanziarie e altre attività dannose.

- Interruzioni operative. Poiché le API sono fondamentali per le performance di applicazioni e sistemi, una violazione della sicurezza delle API può causare problemi di downtime e perdita di produttività. Inoltre, i criminali spesso utilizzano le API per sferrare attacchi DoS (Denial-of-Service) che rendono i servizi e le funzionalità non disponibili per gli utenti legittimi.

- Danni alla reputazione. Un attacco alle API riuscito può danneggiare gravemente la reputazione di un'organizzazione. I clienti potrebbero non fidarsi di instaurare rapporti commerciali con l'azienda e i partner potrebbero perdere fiducia nella capacità dell'organizzazione di proteggere i propri dati. Questi sviluppi possono condurre a una significativa perdita di opportunità commerciali.

- Perdita di proprietà intellettuale. I criminali possono sfruttare le API per ottenere l'accesso a informazioni aziendali importanti, tra cui segreti commerciali, piani aziendali e proprietà intellettuale.

Le sfide legate alla sicurezza delle API

Qualsiasi soluzione per la sicurezza delle API deve aiutare le organizzazioni a superare diversi ostacoli importanti per la protezione delle API da attacchi e abusi.

- Complessità delle API. La complessità delle API moderne, specialmente quelle che utilizzano GraphQL o REST, rende la sicurezza più difficile.

- Minacce in evoluzione. Le minacce alle API si evolvono costantemente man mano che i criminali cercano nuove vulnerabilità da sfruttare e nuovi modi per abusare delle API.

- Scadenze serrate. I problemi di sicurezza delle API sono spesso in conflitto con la necessità degli sviluppatori di lavorare rapidamente per rispettare le scadenze nei workflow DevOps basati sulla rapidità.

- Rapida proliferazione. La crescita esponenziale nell'uso delle API rende difficile per i team IT rimanere al passo con i sistemi di sicurezza, specialmente quando vengono rilasciate nuove versioni delle API.

- Mancanza di visibilità. Poiché la crescita rapida e non gestita contribuisce alla "proliferazione delle API", i team IT si trovano in difficoltà quando devono identificare e inventariare accuratamente le API, il che rende impossibile proteggere tutte le API presenti nel loro ecosistema.

- Quadri di governance scadenti. In molte organizzazioni, più team sviluppano contemporaneamente le API senza alcun sistema centrale per la sicurezza o la governance. A peggiorare le cose, le organizzazioni spesso adottano API open-source o di terze parti che rendono ancora più difficile l'integrazione sicura.

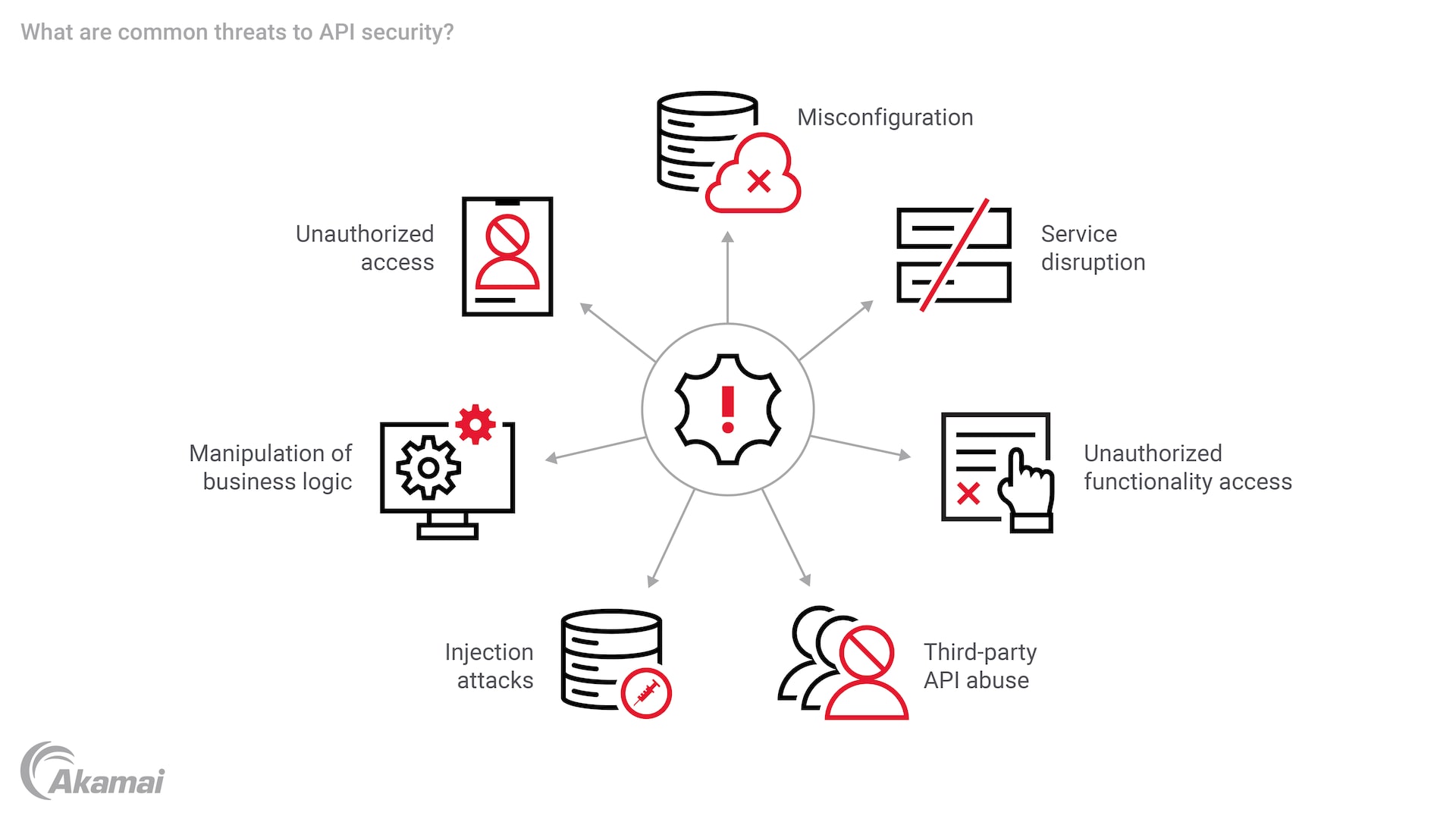

Minacce comuni alla sicurezza delle API

I criminali possono utilizzare o abusare delle API in vari modi per sfruttare le vulnerabilità, compromettere i dati e interrompere i servizi.

- Accesso non autorizzato. I criminali possono manipolare gli endpoint delle API o utilizzare attacchi di credential stuffing e di forza bruta per ottenere l'accesso non autorizzato ai dati.

- Interruzione dei servizi. Gli attacchi DoS (Denial-of-Service) e DDoS (Distributed Denial-of-Service) sovraccaricano le API con un elevato numero di richieste, rendendo applicazioni e servizi non disponibili per gli utenti legittimi. In alternativa, i criminali possono abusare delle chiamate API per favorire un consumo eccessivo di risorse, come larghezza di banda e potenza di elaborazione, aumentando i costi operativi e interrompendo potenzialmente i servizi.

- Attacchi di tipo injection. Attacchi come SQL injection e XSS (Cross-Site Scripting) possono causare l'esecuzione di azioni indesiderate e pericolose per le API che causano la perdita e la violazione di dati o il controllo degli account.

- Accesso non autorizzato alle funzionalità. Questi attacchi sfruttano le vulnerabilità presenti nei controlli degli accessi per eseguire azioni non autorizzate o per aggirare i controlli di sicurezza.

- Manipolazione della logica aziendale. I criminali spesso sfruttano le API che non riescono a proteggere la logica aziendale, consentendo loro di falsificare automaticamente gli account. Gli attacchi di assegnazione di massa sfruttano le API che associano automaticamente i dati di input alle proprietà interne senza filtrarli correttamente, consentendo agli hacker di cambiare i ruoli degli utenti includendo parametri aggiuntivi nella richiesta API.

- Configurazione errata. Lo sfruttamento di API configurate in modo errato può fornire ai criminali l'accesso a dati o funzionalità sensibili. I criminali possono anche prendere di mira le API non monitorate o non documentate con un livello di sicurezza debole.

- Abuso delle API di terze parti . Quando le organizzazioni si affidano ai dati delle API di terze parti senza verificarli correttamente, i criminali possono manipolare i dati o le funzionalità del servizio primario per accedere ad altri sistemi nella supply chain.

Per una spiegazione dettagliata, consultate l'elenco OWASP delle 10 principali minacce per la sicurezza delle API.

Tipi di soluzioni per la sicurezza delle API

Le organizzazioni possono adottare strumenti di cybersecurity delle API in grado di fornire più livelli di protezione e aiutare le organizzazioni a migliorare il livello di sicurezza delle API.

- Tecnologie di autenticazione e autorizzazione: per garantire che solo gli utenti autorizzati possano accedere alle API e manipolare i dati, le organizzazioni devono adottare metodi di autenticazione come autenticazione multifattore, OAuth, OpenID Connect e chiavi API. Le tecnologie di autorizzazione includono il controllo degli accessi basato sui ruoli e quello basato sugli attributi.

- Gateway API: un gateway API funge da punto di ingresso per tutte le richieste API, eseguendo attività come l'autenticazione, la limitazione della velocità, la gestione del traffico e il caching per prevenire gli attacchi DDoS in tempo reale.

- Crittografia: le soluzioni di crittografia impediscono ai criminali di intercettare i dati trasmessi tramite le API. Per proteggere il traffico, le richieste, le risposte e i dati inattivi delle API, le organizzazioni possono utilizzare tecniche come la crittografia SSL, TLS e AES.

- Limitazione della velocità: la limitazione della velocità previene gli attacchi DoS limitando il numero di richieste che un utente o un dispositivo può effettuare entro un determinato periodo di tempo. Ciò impedisce ai criminali di sovraccaricare le API con richieste.

- Controllo e registrazione: il controllo consiste nel monitoraggio delle richieste/risposte delle API, mentre la registrazione di eventi e attività delle API viene eseguita in modo sicuro e antimanomissione. La revisione continua di audit e registri può aiutare a fornire visibilità sulle attività delle API, consentendo ai team IT di rilevare e mitigare le minacce alla sicurezza.

- Esecuzione di test sulla sicurezza delle API: i team addetti allo sviluppo e alla sicurezza devono eseguire continui test per identificare le vulnerabilità delle API e i potenziali rischi per le API. Utilizzando tecniche manuali o automatizzate, i test delle API garantiscono che le API siano sicure e funzionino nel modo previsto. L'approccio DAST (Dynamic Application Security Testing) consente alle organizzazioni di verificare le API in fase di runtime in condizioni reali, mentre l'approccio SAST (Static Application Security Testing) esamina il codice di un'API per rilevare e risolvere i problemi di sicurezza nelle prime fasi del processo di sviluppo.

- Monitoraggio e protezione del runtime delle API: il monitoraggio continuo dell'utilizzo e del comportamento delle API consente ai team addetti alla sicurezza di stabilire un normale comportamento di riferimento e identificare comportamenti anomali o sospetti che possono indicare un abuso delle API.

- Gestione delle vulnerabilità: per impedire ai criminali di sfruttare le vulnerabilità all'interno delle API, i team addetti alla sicurezza possono implementare soluzioni per la sicurezza delle API per la scansione, l'applicazione di patch e la mitigazione delle vulnerabilità.

- Piattaforma di sicurezza delle API: le organizzazioni possono scegliere di adottare una piattaforma di protezione delle API che consolida una serie di soluzioni per la sicurezza delle API in un'unica posizione.

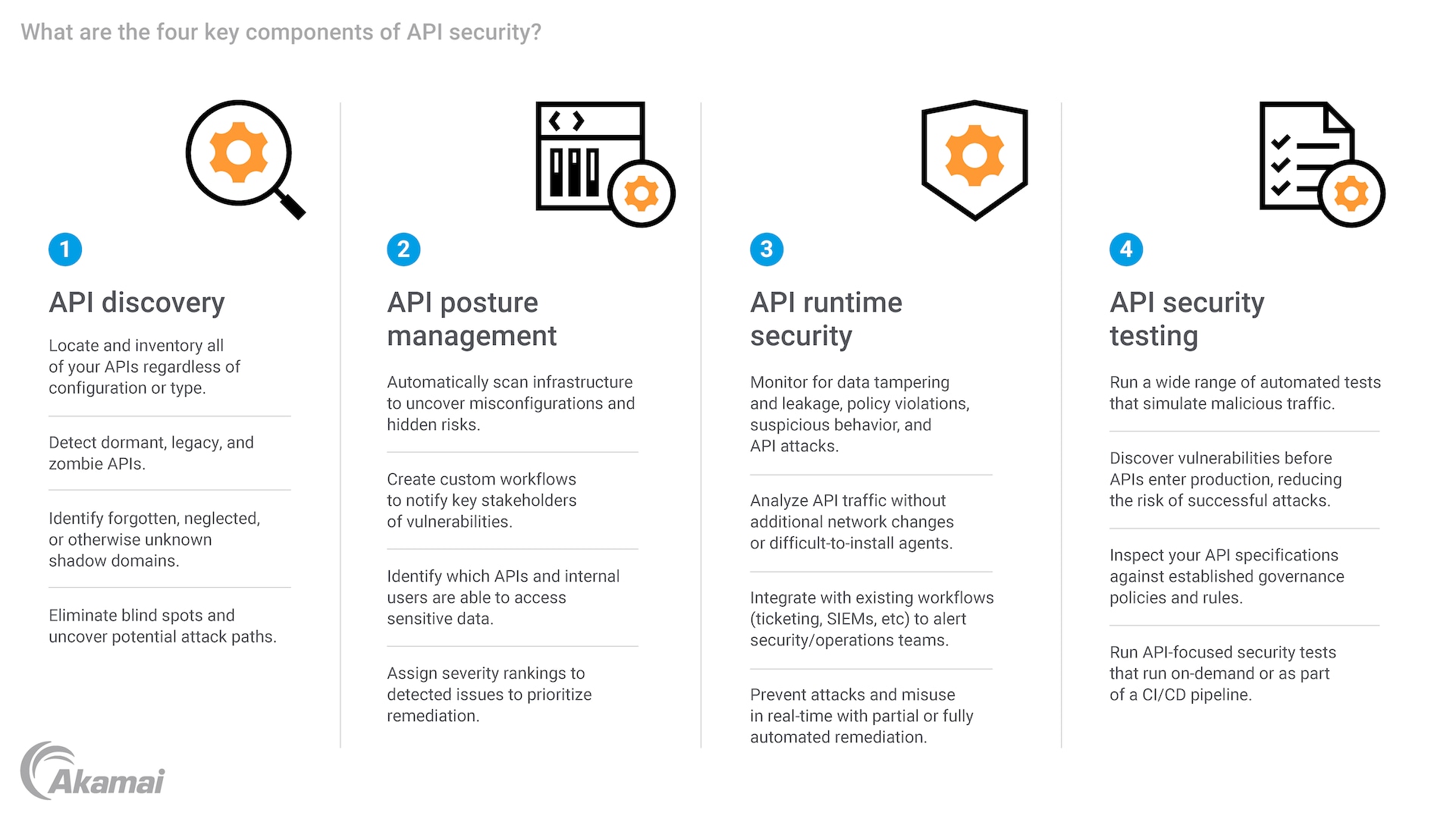

I quattro componenti chiave della sicurezza delle API

1. Individuazione delle API

- Individuazione e creazione di un inventario delle API, indipendentemente dalla configurazione o dal tipo.

- Rilevamento delle API inattive, tradizionali e zombie.

- Identificazione dei domini ombra dimenticati, trascurati o non conosciuti.

- Eliminazione dei punti ciechi e individuazione dei potenziali percorsi degli attacchi.

2. Gestione del sistema delle API

- Scansione automatica dell'infrastruttura per scoprire configurazioni errate e rischi nascosti.

- Creazione di workflow personalizzati per informare le principali persone coinvolte circa le vulnerabilità.

- Identificazione delle API e degli utenti interni che possono accedere ai dati sensibili.

- Classificazione dei problemi rilevati in base ai livelli di gravità per dare priorità alla mitigazione.

3. Sicurezza del runtime delle API

- Monitoraggio della manomissione e della fuga di dati, della violazione delle policy, del comportamento sospetto e degli attacchi alle API.

- Analisi del traffico delle API senza apportare ulteriori modifiche alla rete o utilizzare agenti difficili da installare.

- Integrazione con i workflow esistenti (creazione di ticket, SIEM, ecc.) per avvisare i team addetti alla sicurezza/operazioni.

- Prevenire attacchi e abusi in tempo reale con una mitigazione parziale o totalmente automatizzata.

4. Esecuzione di test sulla sicurezza delle API

- Esecuzione di un'ampia serie di test automatizzati che simulano il traffico dannoso.

- Individuazione delle vulnerabilità prima che le API entrino in fase di produzione per ridurre il rischio di un attacco.

- Verifica delle specifiche delle API sulla base delle regole e delle policy di governance stabilite.

- Esecuzione di test sulla sicurezza delle API on-demand o come parte di una pipeline CI/CD.

Best practice per la sicurezza delle API

Insieme agli strumenti per la sicurezza delle API, i team IT possono adottare una varietà di best practice per la sicurezza delle API che aiutano a proteggere le API da minacce e abusi.

- Strategia per la sicurezza delle API: le API svolgono un ruolo fondamentale nel favorire l'interoperabilità tra diversi sistemi e piattaforme, inclusi gli ambienti cloud-native e multicloud. La gestione della sicurezza delle API in questi complessi ecosistemi richiede una solida strategia di sicurezza per garantire che le API funzionino in modo sicuro in vari ambienti cloud, inclusi i provider di soluzioni AWS e SaaS.

- Individuazione continua delle API: i team IT devono cercare continuamente di visualizzare tutte le API presenti nel loro ecosistema digitale, incluse le API ombra e zombie, e mantenere un inventario delle API aggiornato. L'individuazione può anche aiutare a gestire la proliferazione delle API e a ridurre la superficie di attacco garantendo che le vecchie versioni delle API vengano dismesse e ritirate correttamente.

- Gestione del ciclo di vita delle API: la sicurezza delle API richiede una gestione efficace dell'intero ciclo di vita delle API, dalla progettazione allo sviluppo fino all'implementazione e alla dismissione. Una gestione delle API incentrata sulla protezione delle API in ogni fase del ciclo di vita può aiutare a garantire una sicurezza delle API più solida.

- Sviluppo sicuro delle API: l'integrazione della sicurezza nelle pipeline DevOps, nelle attività di sicurezza delle applicazioni (AppSec) e nelle pratiche DevSecOps aiuta a rendere la sicurezza delle API una parte fondamentale del ciclo di vita dello sviluppo.

Domande frequenti (FAQ)

Un endpoint delle API è un indirizzo o un URL specifico in cui un'applicazione può accedere a un altro servizio per ottenere dati o eseguire azioni. È la porta attraverso la quale le richieste e le informazioni passano tra diversi sistemi software.

La sicurezza delle API e la sicurezza delle applicazioni si focalizzano sulla protezione dei sistemi software. La sicurezza delle API si concentra in modo più ristretto sulla protezione delle API per prevenire accessi non autorizzati, crittografare e proteggere i dati e mitigare le vulnerabilità più comuni. La sicurezza delle applicazioni e la sicurezza delle applicazioni web hanno un ambito più ampio, concentrandosi sulla protezione dell'intera applicazione, inclusi il suo codice, l'infrastruttura e i dati degli utenti. La sicurezza delle applicazioni comprende pratiche come la codifica sicura, la gestione della configurazione, il controllo degli accessi e l'esecuzione di test di sicurezza regolari. In sostanza, la sicurezza delle API è un sottoinsieme della sicurezza delle applicazioni, personalizzato in base alle specifiche esigenze di protezione delle interfacce che consentono alle applicazioni di comunicare tra loro.

Le soluzioni per la sicurezza di Akamai proteggono le applicazioni che danno impulso alle vostre attività aziendali e rafforzano le interazioni, senza compromettere le performance o la customer experience. Tramite la scalabilità della nostra piattaforma globale e la visibilità delle minacce, possiamo unire le nostre forze per prevenire, rilevare e mitigare le minacce affinché voi possiate rafforzare la fiducia nel brand e realizzare la vostra visione.