Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Les interfaces de programmation d'applications (API) sont au cœur des produits digitaux, des services et des environnements cloud d'une organisation. Comme elles permettent à des systèmes très différents de fonctionner ensemble et de partager des données, les API sont essentielles à l'innovation, à la productivité des entreprises et au développement de logiciels.

Bien que les API soient indispensables à nos systèmes informatiques actuels, elles sont également une cible privilégiée des cybercriminels. Par exemple, l'accès constant des API aux données en fait un risque opérationnel. Pour cette raison, les solutions API Security sont devenues un élément essentiel du système de sécurité. En établissant des protocoles, des outils et des pratiques qui protègent les interactions entre les API et d'autres systèmes, les solutions API Security aident à prévenir les accès non autorisés, les violations de données et autres cyberattaques dévastatrices.

Qu'est-ce que la sécurité des API ?

Une API est un ensemble de règles et de protocoles qui permettent à des applications et systèmes logiciels très divers de communiquer facilement et de partager des données et des fonctionnalités. Les API définissent essentiellement les méthodes et les formats de données qu'une application peut utiliser pour demander et partager des informations avec une autre.

Cette fonctionnalité présente d'énormes avantages pour les développeurs de logiciels. À mesure que les développeurs créent de nouvelles applications et applications Web, les API leur permettent d'intégrer des données et d'exploiter les fonctionnalités des logiciels existants, plutôt que de créer de nouvelles bases de données et de créer de nouvelles fonctionnalités à partir de zéro. Par conséquent, les développeurs peuvent accélérer les délais et créer des logiciels plus puissants.

Étant donné qu'elles sont très largement utilisées et qu'elles accèdent fréquemment à des données sensibles, les API sont devenues un vecteur d'attaque principal pour les acteurs malveillants. API Security est la pratique consistant à mettre en place des protocoles, des meilleures pratiques et des technologies pour se protéger contre un large éventail d'attaques d'API.

Le besoin de solutions API Security

Les API étant essentielles à la fonctionnalité des systèmes informatiques, API Security est stratégique pour une entreprise. Les attaques réussies contre les API peuvent avoir des conséquences dévastatrices pour une entreprise, notamment :

- Des pertes financières. Les attaques d'API peuvent permettre aux cybercriminels d'accéder à des comptes financiers et de voler des fonds. Les pertes financières supplémentaires incluent les frais juridiques, les amendes réglementaires, l'indemnisation des clients touchés par l'attaque et l'impact à long terme des opportunités commerciales perdues.

- Une violation des données. Les API traitant souvent des données sensibles et des informations personnelles identifiables (PII), une attaque d'API peut entraîner des violations de données pouvant entraîner un vol d'identité, une fraude financière et d'autres activités malveillantes.

- Une interruption opérationnelle. Les API faisant partie intégrante des performances des applications et des systèmes, une violation de la sécurité des API peut entraîner des temps d'arrêt et une perte de productivité. En outre, les acteurs malveillants utilisent souvent des API pour lancer des attaques par déni de service (DoS) qui rendent les services et les fonctionnalités indisponibles pour les utilisateurs légitimes.

- Atteinte à la réputation. Une attaque d'API réussie peut gravement nuire à la réputation d'une entreprise. Les clients peuvent se méfier de faire affaire avec l'entreprise et les partenaires peuvent perdre confiance dans la capacité de l'entreprise à protéger leurs données. Ces développements peuvent entraîner une perte significative d'opportunités commerciales.

- Perte de propriété intellectuelle. Les attaquants peuvent exploiter les API pour accéder à des informations commerciales vitales, y compris des secrets commerciaux, des plans commerciaux et la propriété intellectuelle.

L'enjeu de la sécurité des API

Toute solution de sécurité des API doit aider les entreprises à surmonter plusieurs obstacles majeurs pour protéger les API contre les attaques et les abus.

- Complexité des API. La complexité des API actuelles, en particulier celles qui utilisent GraphQL ou REST, rend la sécurité plus difficile à assurer.

- Menaces évolutives. Les menaces pesant sur les API évoluent constamment, car les attaquants recherchent de nouvelles vulnérabilités à exploiter et de nouvelles façons d'exploiter les API.

- Contraintes liées aux délais. Les problèmes de sécurité des API sont souvent en conflit avec la nécessité pour les développeurs d'agir rapidement pour respecter les délais dans les flux de travail DevOps basés sur FAST.

- Prolifération rapide. La croissance explosive de l'utilisation des API rend difficile pour les équipes informatiques de rester au fait de la sécurité, en particulier lorsque de nouvelles versions des API sont publiées.

- Manque de visibilité. La croissance rapide et non gérée contribuant à la « prolifération des API », les équipes informatiques ont du mal à identifier et à inventorier précisément les API, ce qui rend impossible la protection de toutes les API de leur écosystème.

- Cadres de gouvernance médiocres. Dans de nombreuses entreprises, plusieurs équipes développent des API simultanément sans cadre central de sécurité ou de gouvernance. Pire encore, les entreprises adoptent fréquemment des API open source ou tierces qui rendent l'intégration sécurisée encore plus difficile.

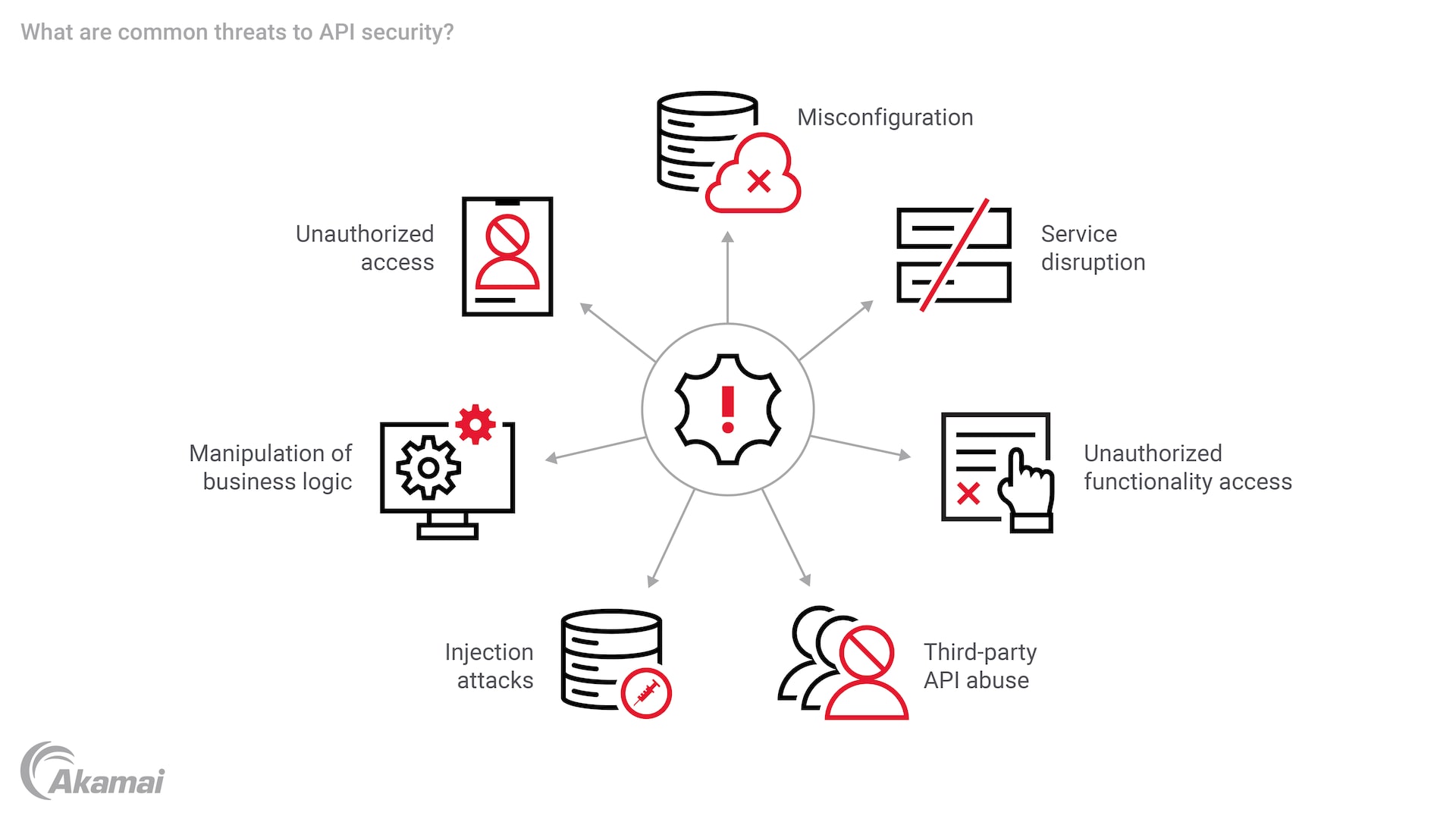

Menaces courantes pour la sécurité des API

Les acteurs malveillants peuvent utiliser ou abuser des API de différentes façons pour exploiter des vulnérabilités, compromettre des données et perturber des services.

- Accès non autorisé. Les attaquants peuvent manipuler des points de terminaison d'API ou utiliser le credential stuffing et des attaques en force brute pour obtenir un accès non autorisé aux données.

- Interruption de service. Les attaques par déni de service (DoS) et par déni de service distribué (DDoS) submergent les API avec un grand nombre de requêtes, ce qui rend les applications et les services indisponibles pour les utilisateurs légitimes. Les attaquants peuvent également abuser des appels d'API pour déclencher une consommation excessive de ressources telles que la bande passante et la puissance de calcul, augmentant ainsi les coûts opérationnels et perturbant potentiellement les services.

- Attaques par injection. Les attaques telles que l'injection SQL et le cross-site scripting (XSS) peuvent amener les API à effectuer des actions involontaires et dangereuses qui entraînent une perte de données, des violations de données ou un piratage de comptes.

- Accès non autorisé aux fonctionnalités. Ces attaques exploitent les faiblesses des contrôles d'accès pour effectuer des actions non autorisées ou contourner les contrôles de sécurité.

- Manipulation de la logique métier. Les attaquants exploitent fréquemment des API qui ne protègent pas la logique métier, ce qui leur permet de facturer automatiquement des comptes factices. Les attaques d'affectation de masse exploitent les API qui lient automatiquement les données d'entrée aux propriétés internes sans les filtrer correctement, ce qui permet aux pirates de modifier les rôles des utilisateurs en incluant des paramètres supplémentaires dans la requête API.

- Mauvaise configuration. L'exploitation d'API mal configurées peut fournir aux attaquants un accès à des données ou fonctionnalités sensibles. Les attaquants peuvent également cibler des API non surveillées ou non documentées avec une sécurité faible.

- Abus d'API tierces. Lorsque les entreprises font confiance aux données provenant d'API tierces sans les valider correctement, les attaquants peuvent manipuler les données ou les fonctionnalités du service principal pour accéder à d'autres systèmes de la chaîne d'approvisionnement.

Pour obtenir une explication détaillée, consultez la liste des 10 principales menaces pour la sécurité des API de l'OWASP.

Types de solutions pour la sécurité des API

Les entreprises peuvent adopter des outils de cybersécurité des API qui offrent plusieurs couches de protection et aident les entreprises à améliorer leur posture de sécurité autour des API.

- Technologies d'authentification et d'autorisation : Pour s'assurer que seuls les utilisateurs autorisés peuvent accéder aux API et manipuler les données, les entreprises doivent adopter des méthodes d'authentification telles que l'authentification multifactorielle, OAuth, OpenID Connect et les clés API. Les technologies d'autorisation incluent le contrôle d'accès basé sur les rôles et le contrôle d'accès basé sur les attributs.

- Passerelle d'API : Une passerelle d'API sert de point d'entrée pour toutes les requêtes API, effectuant des tâches telles que l'authentification, la limitation du débit, la gestion du trafic et la mise en cache pour empêcher les attaques DDoS en temps réel.

- Chiffrement : Les solutions de chiffrement empêchent les données transmises via les API d'être interceptées par les attaquants. Pour protéger le trafic des API, les requêtes, les réponses et les données au repos, les entreprises peuvent utiliser des techniques telles que le chiffrement SSL, TLS et AES.

- Limitation du débit : La limitation du débit empêche les attaques DoS en limitant le nombre de requêtes qu'un utilisateur ou un terminal peut effectuer au cours d'une période spécifiée. Cela empêche les attaquants de submerger les API de requêtes.

- Audit et journalisation : L'audit consiste à suivre les requêtes et les réponses de l'API, tandis que la journalisation consiste à enregistrer les événements et les activités de l'API d'une manière sécurisée et infalsifiable. L'examen continu des audits et des journaux peut aider à fournir une visibilité sur l'activité des API, ce qui permet aux équipes informatiques de détecter et d'atténuer les menaces de sécurité.

- Tests de sécurité des API : Les équipes en charge du développement et de la sécurité doivent effectuer des tests réguliers pour identifier les vulnérabilités des API et les risques potentiels liés aux API. À l'aide de techniques manuelles ou d'automatisation, les tests d'API garantissent que les API sont sécurisées et qu'elles fonctionnent comme prévu. L'approche DAST (Dynamic application Security Testing) permet aux entreprises de tester les API en cours d'exécution dans des conditions réelles, tandis que les tests SAST (Static application Security Testing) examinent le code d'une API pour détecter et résoudre les problèmes de sécurité dès le début du processus de développement.

- Surveillance des API et protection de l'exécution : La surveillance continue de l'utilisation et du comportement des API permet aux équipes en charge de la sécurité d'établir un comportement de base normal et d'identifier les comportements anormaux ou suspects pouvant indiquer un abus d'API.

- Gestion des failles de sécurité : Pour empêcher les attaquants d'exploiter les vulnérabilités au sein des API, les équipes en charge de la sécurité peuvent déployer des solutions de sécurité des API pour analyser les vulnérabilités, appliquer des correctifs et corriger les vulnérabilités.

- Plateforme API Security : Les entreprises peuvent choisir d'adopter une plateforme de protection des API qui consolide un certain nombre de solutions de sécurité des API en un seul emplacement.

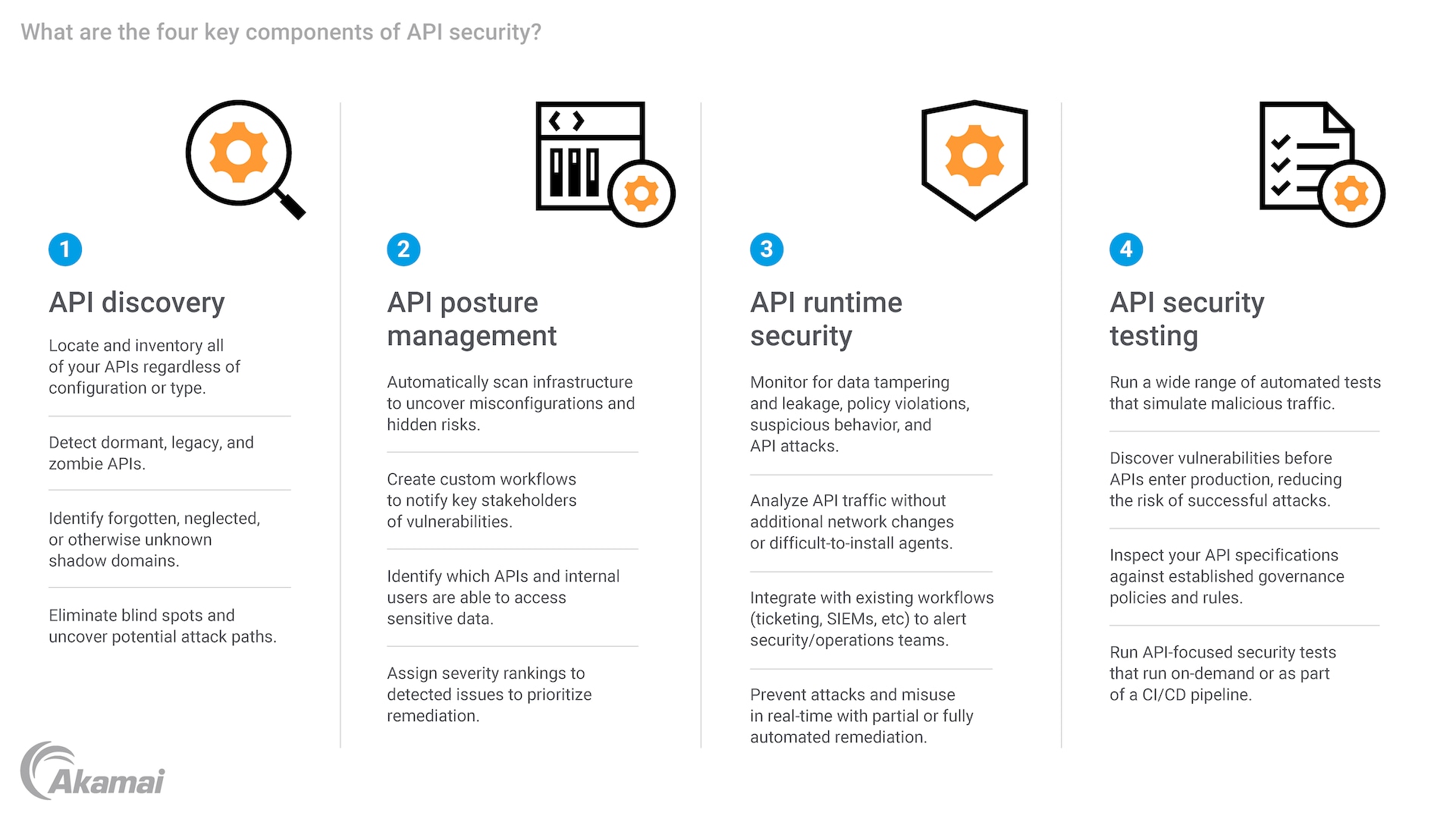

Les quatre composants clés de la sécurité des API

1. Détection des API :

- Localiser et inventorier toutes vos API, indépendamment de leur configuration ou de leur type.

- Détecter les API inactives, héritées et zombies.

- Identifier les domaines fantômes oubliés, négligés ou autrement inconnus.

- éliminer les angles morts et déceler les voies d'attaque potentielles.

2. Gestion de la posture des API :

- Analyser automatiquement l'infrastructure et découvrir les erreurs de configuration ainsi que les risques cachés

- Créer des workflows personnalisés pour informer les principales parties prenantes des vulnérabilités

- Identifier les API et les utilisateurs internes capables d'accéder aux données sensibles

- Attribuer des niveaux de gravité aux problèmes détectés afin de hiérarchiser les mesures correctives

3. Sécurité de la durée d'exécution des API :

- Surveiller la falsification et la fuite de données, les violations de règles, les comportements suspects et les attaques d'API

- Analyser le trafic API sans modifications supplémentaires du réseau ni agents difficiles à installer

- Intégrer les flux de travail existants (système de tickets, SIEM, etc.) pour alerter les équipes chargées de la sécurité/des opérations

- Prévenir les attaques et les abus en temps réel grâce à une correction partielle ou entièrement automatisée.

4. Tests de sécurité des API :

- Exécuter une large gamme de tests automatisés qui simulent le trafic malveillant

- Découvrir les vulnérabilités avant que les API n'entrent en production afin de réduire le risque de réussite des attaques

- Inspecter les spécifications de vos API par rapport aux politiques et règles de gouvernance établies

- Exécuter des tests de sécurité axés sur les API à la demande ou dans le cadre d'un pipeline CI/CD

Meilleures pratiques de sécurité des API

En plus des outils de sécurité des API, les équipes informatiques peuvent adopter diverses meilleures pratiques en matière de sécurité des API qui aident à protéger les API contre les menaces et les abus.

- stratégie de sécurité des API : Les API jouent un rôle essentiel dans l'interopérabilité entre les différents systèmes et plateformes, y compris les environnements cloud natifs et multicloud. La gestion de la sécurité des API dans ces écosystèmes complexes nécessite une stratégie de sécurité robuste pour garantir que les API fonctionnent en toute sécurité dans divers environnements cloud, y compris les fournisseurs AWS et SaaS.

- Découverte continue d'API : Les équipes informatiques doivent continuellement chercher à visualiser toutes les API de leur écosystème digital, y compris les API fantômes et les API zombies, et à maintenir un inventaire des API à jour. La découverte peut également aider à gérer la prolifération des API et à réduire la surface d'attaque en garantissant que les anciennes versions des API sont correctement obsolètes et retirées.

- Gestion du cycle de vie des API : La sécurité des API nécessite une gestion efficace de l'ensemble du cycle de vie des API, de la conception et du développement au déploiement et à l'obsolescence. La gestion des API qui se concentre sur la protection des API à chaque phase du cycle de vie peut contribuer à renforcer la sécurité des API.

- Développement d'API sécurisé : L'intégration de la sécurité dans les pipelines DevOps, les efforts de sécurité des applications (AppSec) et les pratiques DevSecOps contribue à faire de la sécurité des API un élément fondamental du cycle de développement.

Foire aux questions (FAQ)

Un point de terminaison API est une adresse ou une URL spécifique à laquelle une application peut accéder à un autre service pour obtenir des données ou effectuer des actions. Il s'agit de la porte par laquelle les requêtes et les informations transitent entre différents systèmes logiciels.

La sécurité des API et la sécurité des applications se concentrent toutes deux sur la sécurisation des systèmes logiciels. La sécurité des API se concentre plus étroitement sur la protection des API pour empêcher les accès non autorisés, chiffrer et sécuriser les données et corriger les vulnérabilités courantes. La sécurité des applications et la sécurité applicative Web ont une portée plus large, se concentrant sur la sécurisation de l'ensemble de l'application, y compris son code, son infrastructure et ses données utilisateur. La sécurité des applications englobe des pratiques telles que le codage sécurisé, la gestion de la configuration, le contrôle d'accès et les tests de sécurité réguliers. Par essence, la sécurité des API est un sous-ensemble de la sécurité des applications, adapté aux besoins spécifiques de protection des interfaces qui permettent aux applications de communiquer entre elles.

Les solutions de sécurité d'Akamai protègent les applications qui stimulent votre activité à chaque point d'interaction, sans compromettre les performances ou l'expérience client. En tirant parti de l'envergure de notre plateforme mondiale et de la visibilité qu'elle offre sur les menaces, nous travaillons avec vous pour prévenir, détecter et atténuer les menaces, afin de vous permettre de renforcer la confiance en votre marque et de concrétiser votre vision.