Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsdaten und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

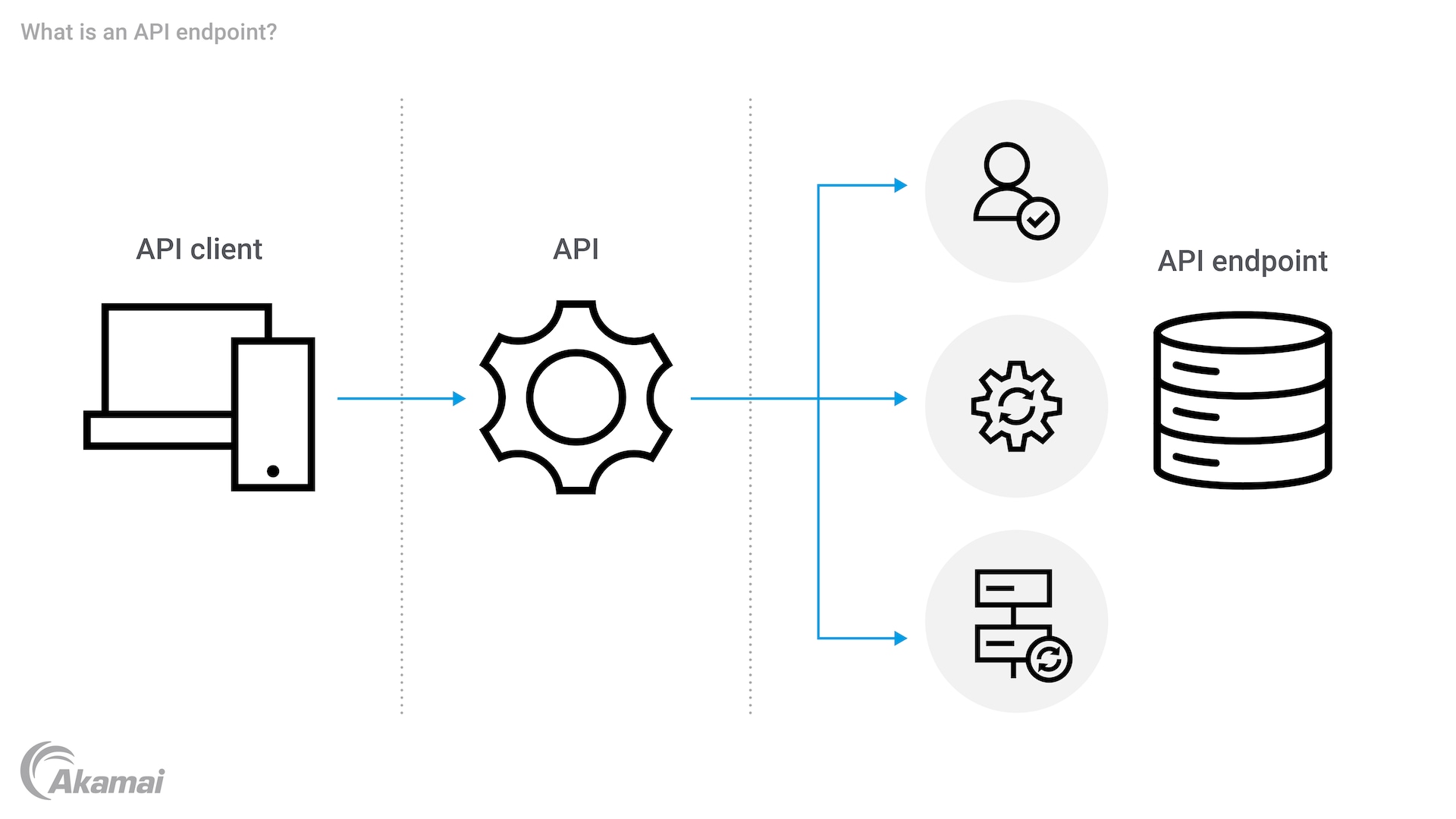

API-Endpunkte (Application Programming Interface) sind bestimmte Pfade oder URLs, über die ein Client auf eine API zugreifen kann. Diese Endpunkte dienen als autorisierter Zugang, über den Anwendungen mit Services interagieren, Daten abrufen und bestimmte Funktionen ausführen können.

Da Endpunkte vertrauliche Informationen offenlegen und Zugriff auf kritische Systeme ermöglichen können, gelten API-Endpunkte bei Cyberkriminellen als äußerst effektiver Angriffsvektor. Um API-Endpunkte zu schützen, müssen Sicherheitsteams einen mehrschichtigen Sicherheitsansatz verfolgen und einige wichtige Best Practices einhalten.

Was sind API-Endpunkte?

Eine API ist ein Satz von Definitionen und Protokollen, mit denen ein Softwareprogramm oder ein System mit einem anderen kommunizieren kann. In ihrer Rolle als Vermittler regeln APIs, wie Systeme miteinander interagieren dürfen, und ermöglichen es Anwendungen, Daten und Funktionen mit anderen Anwendungen, Kunden und externen Benutzern auszutauschen. Da sie einer Anwendung den Zugriff auf Daten und Funktionen aus anderen Anwendungen ermöglichen, unterstützen APIs die Verbindung von Anwendungen und Systemen und ermöglichen es Entwicklern, leistungsstärkere Anwendungen schneller zu erstellen.

API-Endpunkte fungieren als Schnittstellen für die Kommunikation zwischen Anwendungen und geben den genauen Speicherort von Daten oder Ressourcen an. Im Grunde sind API-Endpunkte spezifische URLs, mit denen Anwendungen oder Systeme auf die Ressourcen oder Services zugreifen können, die von einer anderen Anwendung oder einem anderen System bereitgestellt werden. Diese Endpunkt-URLs ermöglichen es Clientanwendungen, HTTP-Anfragen wie GET, POST, PUT oder DELETE zu stellen, während sie mit der API interagieren. Anfragen an Endpunkte werden durch Senden einer bestimmten HTTP-Methode zusammen mit der URL gestellt. Der API-Server verarbeitet die Anfrage und gibt eine Antwort zurück. Diese einfache Interaktion bildet die Grundlage für moderne Webanwendungen.

Die Notwendigkeit von API-Endpunkt-Sicherheit

Da APIs in modernen Anwendungen und digitalen Systemen eine wesentliche Rolle spielen, müssen Sicherheitsteams in Unternehmen API-Endpunkte schützen und sichern. Ein hervorragender Schutz für API-Endpunkte ermöglicht es Unternehmen, kritische Ziele zu erreichen.

- Schutz sensibler Daten: API-Endpunkte verarbeiten oft sensible Daten wie personenbezogene Informationen, Finanzdaten und geistiges Eigentum. Wenn Endpunkte nicht gesichert sind, können Angreifer diese ausnutzen, um Daten zu exfiltrieren oder die Vertraulichkeit und Integrität sensibler Informationen zu untergraben.

- Wahrung des Vertrauens der Nutzer: Werden API-Endpunkte nicht ausreichend gesichert, kann dies den Ruf eines Unternehmens erheblich schädigen und das Vertrauen von Benutzern, Kunden und Partnern untergraben. Der Aufbau von Vertrauen bei diesen Stakeholdern erfordert eine starke Endpunkt-Sicherheit.

- Gewährleistung der Compliance: In vielen regulierten Branchen kann es zu hohen Bußgeldern und Strafen kommen, wenn sensible Kundeninformationen und vertrauliche Daten nicht geschützt werden. Eine hervorragende Sicherheit trägt dazu bei, dies zu vermeiden, indem die Einhaltung von Vorschriften und Standards wie DSGVO, HIPAA und PCI DSS sichergestellt wird.

- Vermeidung finanzieller Schäden: Datenverstöße und Sicherheitsvorfälle führen häufig zu direkten finanziellen Verlusten, wenn böswillige Akteure Bankkonten plündern oder Gelder auf betrügerische Art überweisen. Der mangelnde Schutz von API-Endpunkten ist jedoch auch mit indirekten Kosten für Abhilfemaßnahmen, forensische Untersuchungen und entgangene Geschäftsmöglichkeiten verbunden.

- Vermeidung von Betriebsunterbrechungen: API-Endpunkte sind ein wesentlicher Faktor bei der Leistung von Anwendungen und Systemen. Eine starke Endpunktsicherheit trägt dazu bei, Ausfälle und Ausfallzeiten sowie DoS- (Denial-of-Service) oder DDoS-Angriffe (Distributed Denial-of-Service) zu verhindern, die zu einer Verlangsamung oder zum Absturz von Anwendungen führen können.

Herausforderungen beim Schutz von API-Endpunkten

Um eine starke API-Endpunkt-Sicherheit zu gewährleisten, müssen IT-Teams eine Reihe von Herausforderungen bewältigen.

- Komplexe Angriffsfläche: Um anderen Anwendungen und Systemen verschiedene Funktionen bereitzustellen, müssen APIs mehrere Endpunkte freigeben. Diese Freilegung führt in Verbindung mit der wachsenden Anzahl von APIs zu einer deutlich größeren Angriffsfläche. Jeder frei liegende Endpunkt ist ein potenzieller Einstiegspunkt für Angreifer.

- Neue Bedrohungen: Angreifer verfeinern ihre Methoden kontinuierlich und suchen nach neuen Schwachstellen für Angriffe. Um mit den neuesten Bedrohungen Schritt zu halten und sicherzustellen, dass alle API-Endpunkte vor Bedrohungen geschützt sind, ist ständige Wachsamkeit erforderlich.

- Mangelnde Transparenz: IT-Sicherheitsfachkräfte haben angesichts der zunehmenden Komplexität und Dezentralisierung von IT-Ökosystemen, die sich über lokale und Cloud-Umgebungen erstrecken, häufig Schwierigkeiten, ihre APIs vollständig zu erfassen und zu inventarisieren. Drittanbieter-APIs, Open-Source-APIs und Shadow-APIs machen die Ermittlung von Assets zu einer noch größeren Herausforderung.

- Auswirkungen auf die Performance: Viele der Techniken zum Schutz von API-Endpunkten, wie Verschlüsselung, Validierung und Ratenbeschränkung, können je nach Art der verwendeten Tools die Reaktionsgeschwindigkeit und Performance von APIs beeinträchtigen. IT-Teams müssen den Sicherheitsbedarf eng mit der Notwendigkeit abwägen, Nutzern ein schnelles und nahtloses Nutzererlebnis zu bieten.

- Entwicklungszeiten: Entwicklungsteams stehen ständig unter dem Druck, neue Anwendungen und APIs schneller zu veröffentlichen. Wenn Teams unter hohem Druck täglich neue Produkte oder neue Versionen veröffentlichen, kann dies zu einer Verringerung der Sorgfalt bei Sicherheitstests und der Einhaltung von Sicherheitsprotokollen führen.

- Schnelles Wachstum: In vielen Unternehmen werden APIs und API-Endpunkte von mehreren Teams in unterschiedlichen Bereichen entwickelt, ohne dass ein zentrales Framework für die Umsetzung von Sicherheitsmaßnahmen in diesem Prozess vorhanden ist. Infolgedessen wird es oft schwieriger, API-Endpunkte in der Produktion zu sichern.

- Integrationen: APIs werden oft in andere Systeme, Webservices und Webanwendungen integriert. Wenn die Sicherheitslage dieser externen Systeme nicht auf demselben Niveau liegt, können neue Schwachstellen entstehen.

Bedrohungen für die API-Endpunkt-Sicherheit

Die Zahl der Bedrohungen für die Sicherheit von API-Endpunkten ist groß und nimmt weiter zu. Zu den häufigsten Bedrohungen zählen:

- Fehlerhafte Authentifizierungs- und Autorisierungsprozesse: Wenn Authentifizierungsmechanismen schwach oder nicht ordnungsgemäß umgesetzt sind, können Angreifer unbefugten API-Zugriff erhalten. Probleme mit Autorisierungsprozessen können legitimen Nutzern oder Cyberkriminellen ermöglichen, Berechtigungen zu erhalten, die sie nicht haben sollten, was zu potenziellen Sicherheitsverstößen führen kann.

- Injection-Angriffe: Injection-Angriffe treten auf, wenn schädlicher Code oder Daten in eine API-Anfrage eingefügt werden, um Schwachstellen oder Fehler im API-Code auszunutzen. Infolgedessen können Angreifer schädliche Befehle ausführen oder auf nicht autorisierte Daten zugreifen.

- DoS-Angriffe (Denial of Service): Ein DoS-Angriff auf API-Endpunkte zielt darauf ab, eine API für legitime Benutzer unzugänglich zu machen, indem sie mit übermäßigen Anfragen überlastet wird oder Schwachstellen ausgenutzt werden, die alle ihre Ressourcen beanspruchen. Angreifer können eine riesige Anzahl von Anfragen an den Endpunkt senden und damit seine Kapazität zur Verarbeitung von Traffic überschreiten. Bei anderen Methoden öffnen Angreifer übermäßig viele Verbindungen zur API oder senden böswillig gestaltete XML-Payloads, um Server-, Speicher- und CPU-Ressourcen zu verbrauchen.

- Offenlegung sensibler Daten: Einige Angriffe nutzen Informationen aus unverschlüsseltem Traffic oder aus API-Endpunkten, die unbeabsichtigt zu viele Informationen als Antwort auf eine API-Anfrage preisgeben.

- Machine-in-the-Middle-Angriffe (MITM): Bei dieser Form der API-Endpunkt-Bedrohung fangen Angreifer die Kommunikation zwischen zwei ahnungslosen Parteien ab und/oder verändern sie. Dies kann zu Datendiebstahl, -Manipulation und unbefugtem Zugriff führen. Um sich zwischen einem Client und einem API-Server zu positionieren, können Angreifer Techniken wie Abhören oder DNS-Spoofing verwenden.

- Fehlerhafte Sicherheitskonfiguration: Wenn IT-Teams API-Endpunkte falsch konfigurieren, haben Angreifer möglicherweise eine einfache Möglichkeit, unbefugten Zugriff zu erhalten. Fehlkonfigurationen können auf unvollständige Setups, unsichere Einstellungen oder nicht durchgeführte Updates zurückzuführen sein.

- Brute-Force-Angriffe: Angreifer verwenden häufig automatisierte Tools, um sich mit mehreren Kombinationen aus Nutzernamen und Passwort bei einem Konto anzumelden.

Lösungen zum Schutz von API-Endpunkten

Um API-Endpunkte zu schützen, können IT-Teams eine breite Palette von Technologien und Lösungen einsetzen.

Authentifizierungs- und Autorisierungstechnologie: Die Nutzung bewährter Frameworks und Technologien zur Authentifizierung und Autorisierung von Clients ist einer der wichtigsten Schritte zum Schutz von API-Endpunkten. OAuth 2.0 ist ein Framework, das sichere, Token-basierte Autorisierung verwaltet und in einem HTTP-Dienst eingeschränkten Zugriff auf Nutzerkonten bietet. OpenID Connect fügt OAuth 2.0 eine Identitätsebene hinzu. JSON Web Tokens (JWT) sind ein kompaktes, URL-sicheres Mittel zur Darstellung von Ansprüchen, die zwischen zwei Parteien übertragen werden sollen.

Datenverschlüsselungslösungen: Die Verwendung von SSL/TLS-Protokollen zur Verschlüsselung von Daten während der Übertragung stellt sicher, dass API-Aufrufe nicht abgefangen oder manipuliert werden können. Die TLS-Technologie (Transport Layer Security) verschlüsselt Daten während der Übertragung zwischen Client und Server, um Abhörversuche und Manipulationen zu verhindern. Secure Socket Layer (SSL) ist ein älteres Verschlüsselungsmodell, das mittlerweile größtenteils durch TLS ersetzt wurde, um die Sicherheit zu erhöhen.

API-Gateways: Gateways bieten bestimmten Schutz an API-Endpunkten, indem sie als einziger Einstiegspunkt für API-Anfragen fungieren. So können Gateways bestimmte Sicherheitsfunktionen wie Ratenbeschränkung, Lastausgleich und Überwachung ausführen.

Ratenbeschränkung und Drosselung: Durch die Steuerung der Anzahl der API-Anfragen, die ein Client in einem bestimmten Zeitraum stellen kann, verhindert die Ratenbeschränkung Missbrauch und wehrt DoS-Angriffe ab. Durch Drosselung wird die für Clients verfügbare Bandbreite begrenzt, um eine übermäßige Nutzung der Ressourcen zu verhindern.

Firewalls: Eine Web Application Firewall (WAF) schützt Endpunkte vor häufigen Exploits wie Cross-Site Scripting (XSS), SQL-Injection und anderen Sicherheitsbedrohungen.

SIEM: SIEM-Systeme (Security Information and Event Management) erfassen und analysieren Aktivitäten von verschiedenen Ressourcen in einem IT-Ökosystem – einschließlich API-Endpunkten –, um Sicherheitswarnungen in Echtzeit zu analysieren.

Zugriffskontrolle: Technologie, die eine rollenbasierte Zugriffskontrolle (RBAC) bietet, schränkt den Zugriff auf API-Endpunkte entsprechend den Rollen einzelner Nutzer ein. Die Attributbasierte Zugriffskontrolle (ABAC) verwendet Attribute wie Nutzer, Ressource und Umgebung, um den Zugriff zu kontrollieren und kontextbezogene Zugriffsentscheidungen zu treffen.

API-Verwaltungsplattformen: Diese Lösungen bieten Tools zum Erstellen, Veröffentlichen, Überwachen und Sichern von API-Endpunkten. Integrierte Sicherheitsfunktionen können Tools für die Verwaltung von API-Schlüsseln, Nutzerauthentifizierung, Analysen und vieles mehr umfassen.

Überwachung und Protokollierung: Tools zur Überwachung von API-Datenverkehr können ungewöhnliche Muster aufdecken, die auf böswillige Aktivitäten hindeuten könnten. Protokollierungslösungen führen detaillierte Aufzeichnungen von API-Anfragen und ‑Antworten für Audits und forensische Analysen.

Bot-Management-Plattformen: Bot-Management-Lösungen erkennen und verwalten den Traffic von Bots , um automatisierte Angriffe, Daten-Scraping und andere schädliche Aktivitäten auf API-Endpunkte zu verhindern.

Sicherheitstests: Die Sicherheitstesttechnologie umfasst automatisierte Scanner und manuelle Penetrationstests.

Best Practices zum Schutz von API-Endpunkten

Zusätzlich zu bestimmten Sicherheitstechnologien können Unternehmen API-Endpunkte schützen, indem sie mehrere Best Practices befolgen.

- Input Validation: Durch die ordnungsgemäße Validierung aller Eingaben können Bedrohungen wie Injection-Angriffe verhindert werden. Die Korrektur bzw. Bereinigung von Eingaben zur Entfernung potenziell schädlicher Daten kann ebenfalls dazu beitragen, Angriffe zu verhindern.

- Einsatz von Zero Trust: In einem Zero-Trust-Sicherheitsmodell wird standardmäßig keiner Entität innerhalb oder außerhalb der Organisation vertraut. Jeder Nutzer, jedes Gerät und jede Anwendung, die Zugriff auf einen API-Endpunkt anfordert, muss bei jeder Anfrage kontinuierlich authentifiziert und validiert werden. Zero Trust umfasst auch das Prinzip der geringstmöglichen Berechtigungen, bei dem Nutzer und Anwendungen nur den minimalen Zugriff haben, den sie für die Ausführung ihrer Aufgaben benötigen.

- Verwendung von HTTPS: Indem HTTPS zur einzigen verfügbaren Kommunikationsoption wird, können IT-Teams verhindern, dass Passwörter, private Schlüssel und Kreditkarteninformationen durch Paketsniffer und MITM-Angriffe (Machine-in-the-Middle) einfach gestohlen oder aus Klartext ausgelesen werden.

- Ausschließliche Verwendung einer Einweg-Passwort-Hashing-Technik: Durch die Sicherung von Passwörtern mit Einwegverschlüsselung (Hashing) statt mit symmetrischer Verschlüsselung sind sie vor Angreifern sicherer.

- Sicheres API-Design: Die Aufnahme von Sicherheitsmaßnahmen in den Entwicklungsprozess kann dazu beitragen, API-Endpunkte mit weniger Schwachstellen und Fehlern zu erstellen.

- Patching und Aktualisierung: IT-Teams sollten regelmäßig Patches und Updates auf Endgeräten aufspielen, um bekannte Fehler, Schwachstellen und andere Sicherheitsrisiken zu beseitigen.

- Threat Intelligence: IT-Teams müssen über Best Practices für die API-Sicherheit und die neuesten Bedrohungen für API-Endpunkte, wie sie in den OWASP API Security Top 10 zu finden sind, auf dem Laufenden bleiben.

FAQs

API-Endpunkte sind bestimmte Pfade innerhalb einer API, über die Clients mit Backend-Services interagieren können. Jeder Endpunkt stellt eine eindeutige Funktion oder Ressource dar.

REST-APIs (Representational State Transfer) und SOAP-APIs (Simple Object Access Protocol) erfordern aufgrund ihrer zugrunde liegenden Protokolle und Standards unterschiedliche Sicherheitsansätze. Rest-APIs sind leichter und einfacher, ermöglichen eine einfachere Implementierung, erfordern jedoch umfassendere Sicherheitsmechanismen. Rest-API-Sicherheit basiert in erster Linie auf Sicherheit auf Transportebene, Token-basierter Authentifizierung und HTTP-Sicherheitsmechanismen. SOAP-API-Endpunkte erfordern sowohl Sicherheit auf Transportebene als auch Sicherheit auf Nachrichtenebene unter Verwendung von WS-Security-Standards.

Sicherheitslösungen von Akamai

Akamai schützt die Anwendungen, die Ihr Unternehmen vorantreiben, an jedem Interaktionspunkt – ohne die Performance oder das Kundenerlebnis zu beeinträchtigen. Unsere globale Plattform liefert Skalierbarkeit sowie transparente Einblicke in Bedrohungen. Gemeinsam mit Ihnen können wir auf diese Weise Bedrohungen erkennen und abwehren, damit Sie Markenvertrauen aufbauen und Ihre Vision umsetzen können.