A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, a inteligência avançada contra ameaças e a equipe de operações globais oferecem defesa completa para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.

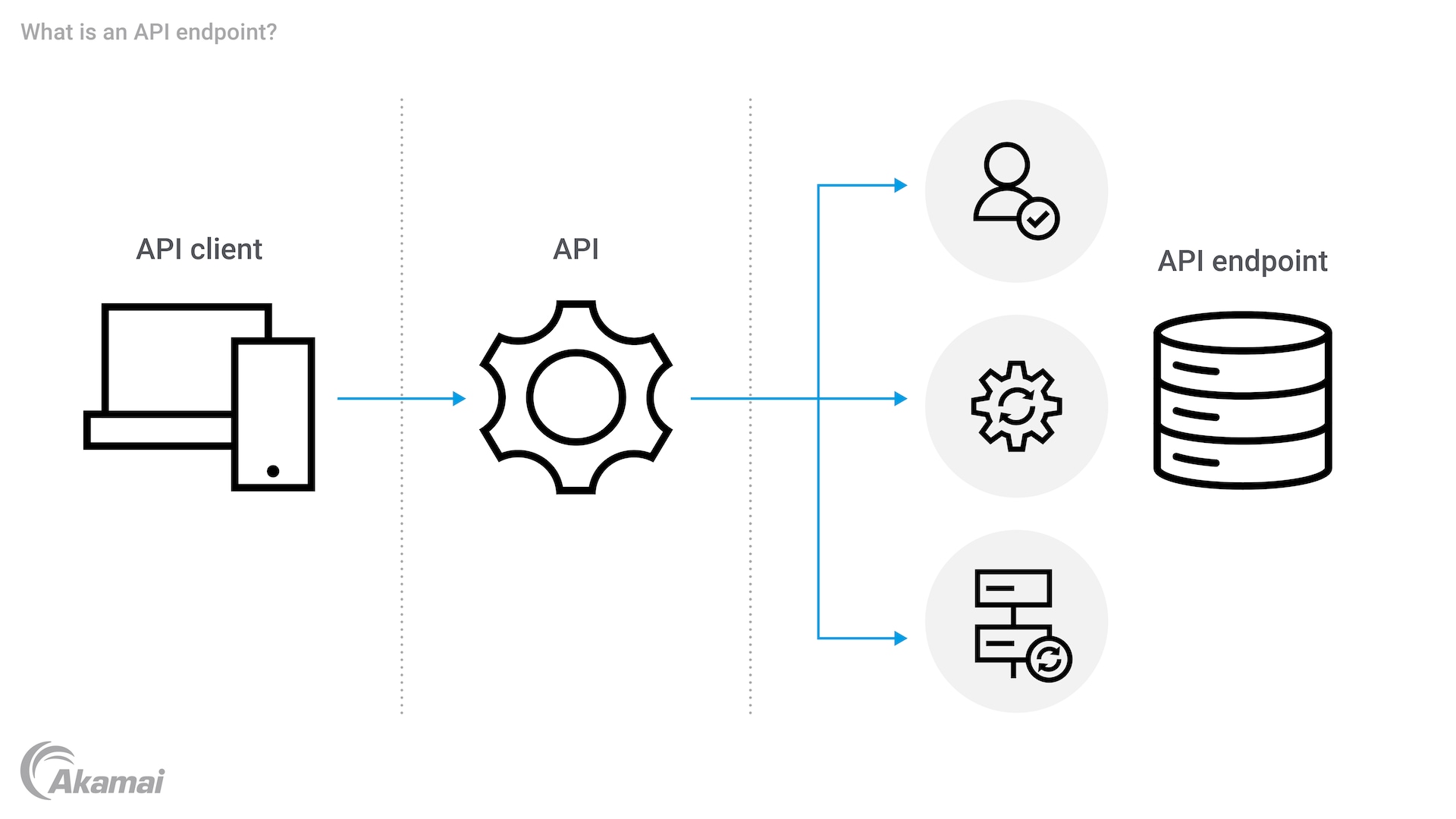

Os pontos de extremidade de interface de programação de aplicações (API) são caminhos ou URLs específicos onde um cliente pode acessar uma API. Esses pontos de extremidade servem como uma porta de entrada autorizada que permite que aplicações interajam com serviços, recuperem dados e executem determinadas funções.

Como os pontos de extremidade podem expor dados confidenciais e permitir acesso a sistemas críticos, os cibercriminosos veem os pontos de extremidade de API como um vetor de ataque altamente eficaz. Para proteger pontos de extremidade de API, as equipes de segurança devem adotar uma abordagem de segurança em várias camadas e seguir várias práticas recomendadas essenciais.

O que são pontos de extremidade de API?

Uma API é um conjunto de definições e protocolos que permite que um programa de software ou sistema se comunique com outro. Ao atuar como intermediária, a API governa como os sistemas podem interagir e permite que aplicações compartilhem dados e funcionalidades com outras aplicações, clientes e usuários externos. Como permitem que uma aplicação acesse dados e funcionalidades de outras aplicações, as APIs ajudam a conectar aplicações e sistemas, além de permitir que os desenvolvedores criem aplicações mais poderosas mais rapidamente.

Os pontos de extremidade de API funcionam como portais de comunicação entre aplicações, fornecendo a localização exata de dados ou recursos. Em um nível básico, os pontos de extremidade de API são URLs específicos que permitem que aplicações ou sistemas acessem os recursos ou serviços oferecidos por outra aplicação ou sistema. Esses URLs de ponto de extremidade permitem que aplicações clientes façam solicitações HTTP como GET, POST, PUT ou DELETE ao interagir com a API. As solicitações para pontos de extremidade são feitas enviando um método HTTP específico junto com o URL. O servidor da API processa a solicitação e retorna uma resposta. Essa interação simples é a base das aplicações web modernas.

A necessidade de segurança de ponto de extremidade de API

Como as APIs desempenham um papel essencial nas aplicações e sistemas digitais modernos, as equipes de segurança corporativa devem proteger e garantir a segurança dos pontos de extremidade de API. A proteção superior de pontos de extremidade de API permite que as organizações atinjam objetivos críticos.

- Proteção de dados confidenciais: os pontos de extremidade de API frequentemente lidam com dados confidenciais, como informações pessoais, detalhes financeiros e propriedade intelectual. Quando os pontos de extremidade não estão protegidos, invasores podem explorá-los para extrair dados ou comprometer a confidencialidade e a integridade das informações confidenciais.

- Manter a confiança do usuário: a falha em proteger os pontos de extremidade de API pode prejudicar significativamente a reputação de uma organização e corroer a confiança de usuários, clientes e parceiros. Construir confiança com essas partes interessadas requer segurança robusta dos pontos de extremidade.

- Garantia de conformidade: em muitos setores regulamentados, a falha em proteger informações confidenciais de clientes e dados sigilosos pode resultar em multas e penalidades legais severas. A segurança superior ajuda a evitar esses resultados, garantindo a conformidade com regulamentos e padrões como GDPR, HIPAA e PCI DSS.

- Prevenção de danos financeiros: violações de dados e incidentes de segurança frequentemente resultam em perdas financeiras diretas quando agentes de ameaça drenam contas bancárias ou transferem fundos fraudulentamente. No entanto, a falta de proteção dos pontos de extremidade de API também acarreta custos indiretos de remediação, investigações forenses e perda de oportunidades de negócios.

- Evitar interrupções nos negócios: os pontos de extremidade de API são parte integrante do desempenho de aplicações e sistemas. A segurança robusta de ponto de extremidade ajuda a evitar interrupções e períodos de inatividade, bem como ataques de negação de serviço (DoS) ou negação de serviço distribuída (DDoS) que podem causar lentidão ou falhas nas aplicações.

Desafios para proteger pontos de extremidade de API

Manter a segurança robusta de pontos de extremidade de API exige que as equipes de TI gerenciem uma série de desafios.

- Superfície de ataque complexa: para disponibilizar várias funções para outras aplicações e sistemas, as APIs precisam expor vários pontos de extremidade. Essa exposição, combinada ao número crescente de APIs, resulta em uma superfície de ataque muito maior. Cada ponto de extremidade exposto é um potencial ponto de entrada para invasores.

- Novas ameaças: os invasores estão continuamente aprimorando seus métodos e procurando novas vulnerabilidades para explorar. Acompanhar as ameaças mais recentes e garantir que todos os pontos de extremidade de API estejam protegidos requer vigilância constante.

- Falta de visibilidade: os profissionais de segurança de TI frequentemente enfrentam dificuldades para visualizar e catalogar 100% de suas APIs devido à crescente complexidade e descentralização dos ecossistemas de TI, que abrangem ambientes locais e em nuvem. APIs de terceiros, APIs de código aberto e APIs ocultas tornam a tarefa de identificar ativos ainda mais desafiadora.

- Impacto no desempenho: muitas das técnicas para proteger pontos de extremidade de API — como criptografia, validação e limitação de taxa — podem afetar negativamente a capacidade de resposta e o desempenho das APIs, dependendo dos tipos de ferramentas utilizadas. As equipes de TI devem equilibrar de perto a necessidade de segurança com a necessidade de oferecer aos usuários uma experiência rápida e fluida.

- Cronogramas de desenvolvimento: as equipes de desenvolvimento estão constantemente sob pressão para lançar novos aplicativos e APIs mais rapidamente. Quando as equipes estão lançando novos produtos ou versões todos os dias sob pressão, o rigor dos testes de segurança e a adesão aos protocolos de segurança podem ser comprometidos.

- Crescimento acelerado: em muitas organizações, as APIs e seus pontos de extremidade são desenvolvidos por várias equipes em diferentes áreas, sem uma estrutura central para incorporar segurança no processo. Como resultado, muitas vezes se torna mais difícil proteger os pontos de extremidade de API em produção.

- Integrações: as APIs geralmente são integradas a outros sistemas, serviços web e aplicações web. Quando a postura de segurança desses sistemas externos não é adequada, isso pode introduzir novas vulnerabilidades.

Ameaças à segurança de pontos de extremidade de API

O universo de ameaças aos pontos de extremidade de API seguros é amplo e crescente. Algumas das ameaças mais comuns incluem:

- Processos de autorização interrompida e de autorização: quando os mecanismos de autenticação são fracos ou implementados incorretamente, isso pode permitir que invasores obtenham acesso não autorizado à API. Problemas nos processos de autorização podem permitir que usuários legítimos ou agentes de ameaça tenham permissões que não deveriam ter, levando a possíveis violações.

- Ataques de injeção: os ataques de injeção ocorrem quando código ou dados maliciosos são inseridos em uma solicitação de API para explorar vulnerabilidades ou falhas no código da API. Como resultado, os invasores podem executar comandos maliciosos ou acessar dados não autorizados.

- Ataques de negação de serviço (DoS): um ataque de DoS em pontos de extremidade de API busca tornar uma API indisponível para usuários legítimos, sobrecarregando-a com solicitações excessivas ou explorando vulnerabilidades que consomem todos os seus recursos. Os invasores podem enviar uma quantidade enorme de solicitações ao ponto de extremidade, excedendo sua capacidade de lidar com o tráfego. Em outros métodos, os invasores abrem conexões excessivas com a API ou enviam cargas XML maliciosamente criadas para consumir recursos de servidor, memória e CPU.

- Exposição de dados confidenciais: alguns ataques exploram informações obtidas de tráfego não criptografado ou quando um ponto de extremidade de API expõe acidentalmente informações demais em resposta a uma solicitação de API.

- Ataques man-in-the-middle (MITM): nesse tipo de ameaça a ponto de extremidade de API, os invasores interceptam e/ou alteram a comunicação entre duas partes desavisadas, o que pode levar ao roubo de dados, manipulação e acesso não autorizado. Para se posicionar entre um cliente e um servidor de API, os invasores podem usar técnicas como escuta clandestina ou falsificação de DNS.

- Configuração incorreta de segurança: quando as equipes de TI configuram incorretamente pontos de extremidade de API, os invasores podem ter um caminho fácil para obter acesso não autorizado. A configuração incorreta pode resultar de configurações incompletas, definições inseguras ou falha em aplicar atualizações.

- Ataques de força bruta: os invasores frequentemente usam ferramentas automatizadas para tentar fazer login em uma conta usando várias combinações de nome de usuário e senha.

Soluções para proteger pontos de extremidade de API

Para proteger pontos de extremidade de API, as equipes de TI podem implementar uma ampla variedade de tecnologias e soluções.

Tecnologia de autenticação e autorização: a implementação de estruturas e tecnologias comprovadas para autenticação e autorização de clientes é uma das etapas mais importantes na proteção de pontos de extremidade de API. O OAuth 2.0 é uma estrutura que gerencia autorização segura baseada em token e fornece acesso limitado a contas de usuário em um serviço HTTP. O OpenID Connect adiciona uma camada de identidade sobre o OAuth 2.0. Os JWT (JSON Web Tokens) são um meio compacto e seguro de representar declarações a serem transferidas entre duas partes.

Soluções de criptografia de dados: o uso de protocolos SSL/TLS para criptografar dados em trânsito garante que as chamadas de API não possam ser interceptadas ou adulteradas. A tecnologia TLS (Transport Layer Security) criptografa dados enquanto eles trafegam entre o cliente e o servidor, para evitar espionagem e adulteração. O SSL (Secure Socket Layer) é um modelo de criptografia mais antigo, atualmente substituído em grande parte pelo TLS, que oferece segurança mais robusta.

Gateways de API: os gateways oferecem certas proteções nos pontos de extremidade de API, atuando como um único ponto de entrada para solicitações de API. Isso permite que os gateways executem funções de segurança como limitação de taxa, balanceamento de carga e monitoramento.

Restrição e limitação da taxa: ao controlar o número de solicitações de API que um cliente pode fazer em um determinado período, a tecnologia de limitação de taxa evita abusos e mitiga ataques DoS. A limitação define a largura de banda disponível aos clientes para evitar o uso excessivo de recursos.

Firewalls: um firewall de aplicações web (WAF) protege pontos de extremidade contra explorações comuns, como cross-site scripting (XSS), injeção de SQL e outras ameaças de segurança.

SIEM: os sistemas de gerenciamento de informações e eventos de segurança coletam e analisam atividades de diferentes recursos em todo o ecossistema de TI, incluindo pontos de extremidade de API, para fornecer análise em tempo real de alertas de segurança.

Controle de acesso: a tecnologia que fornece controle de acesso baseado em função (RBAC) restringe o acesso aos pontos de extremidade de API com base nas funções dos usuários individuais. O controle de acesso baseado em atributo (ABAC) usa atributos como usuário, recurso e ambiente para controlar o acesso e tomar decisões de acesso baseadas em contexto.

Plataformas de gerenciamento de APIs: essas soluções fornecem ferramentas para criar, publicar, monitorar e proteger pontos de extremidade de API. Os recursos de segurança integrados podem incluir ferramentas para gerenciamento de chaves de API, autenticação de usuários, análises e muito mais.

Monitoramento e registro: ferramentas de monitoramento contínuo do tráfego de API podem revelar padrões incomuns que indiquem atividades maliciosas. As soluções de registro mantêm registros detalhados de solicitações e respostas de API para auditoria e análise forense.

Plataformas de gerenciamento de bots: as soluções de gerenciamento de bots detectam e gerenciam o tráfego de bots para evitar ataques automatizados, raspagem de dados e outras atividades maliciosas direcionadas aos pontos de extremidade de API.

Teste de segurança: a tecnologia de teste de segurança inclui scanners automatizados e testes de penetração manuais.

Práticas recomendadas para proteger pontos de extremidade de API

Além de tecnologias específicas de segurança, as organizações podem ajudar a proteger os pontos de extremidade de API seguindo várias práticas recomendadas.

- Validação de entrada: garantir que todas as entradas sejam devidamente validadas pode evitar ameaças como ataques de injeção. Limpar ou sanitizar entradas para remover dados potencialmente prejudiciais também ajuda a prevenir ataques.

- Adoção do modelo Zero Trust: em um modelo de segurança Zero Trust, nenhuma entidade dentro ou fora da organização é confiável por padrão. Cada usuário, dispositivo e aplicação que solicitar acesso a um ponto de extremidade de API deve ser continuamente autenticado e validado a cada solicitação. O Zero Trust também inclui o princípio do menor privilégio, em que usuários e aplicações têm apenas o nível mínimo de acesso necessário para executar suas tarefas.

- Usar HTTPS: ao tornar o HTTPS a única opção de comunicação disponível, as equipes de TI podem evitar que senhas, chaves privadas e informações de cartão de crédito sejam facilmente roubadas ou lidas em texto simples por sniffers de pacotes e ataques man-in-the-middle (MITM).

- Sempre usar uma técnica de hash de senha unidirecional: proteger senhas com criptografia unidirecional (hash), em vez de criptografia simétrica, as torna mais seguras contra invasores.

- Design seguro de API: a introdução de medidas de segurança no processo de desenvolvimento ajuda a criar pontos de extremidade de API com menos vulnerabilidades e falhas.

- Aplicação de patches e atualizações: as equipes de TI devem aplicar patches e atualizações regularmente nos pontos de extremidade para eliminar falhas conhecidas, vulnerabilidades e outros riscos de segurança.

- Inteligência de ameaças: as equipes de TI devem manter-se atualizadas com informações sobre as melhores práticas de segurança de API e as ameaças mais recentes aos pontos de extremidade de API, como as encontradas na lista de segurança de API OWASP Top 10.

Perguntas frequentes

Os pontos de extremidade de API são caminhos específicos dentro de uma API que permitem que clientes interajam com serviços de back-end. Cada ponto de extremidade representa uma função ou recurso exclusivo.

As APIs REST (Representational State Transfer) e SOAP (Simple Object Access Protocol) exigem abordagens diferentes de segurança devido aos seus protocolos e padrões subjacentes. As APIs REST são mais leves e simples, permitindo implementação mais fácil, mas exigindo mecanismos de segurança mais abrangentes. A segurança de API REST baseia-se principalmente na segurança em nível de transporte, autenticação baseada em token e mecanismos de segurança HTTP. Os pontos de extremidade de API SOAP exigem segurança tanto em nível de transporte quanto em nível de mensagem, usando padrões WS-Security.

Soluções de segurança da Akamai

As soluções de segurança da Akamai protegem os aplicativos que impulsionam seus negócios em cada ponto de interação, sem comprometer o desempenho ou a experiência do cliente. Ao aproveitar a escala de nossa plataforma global e sua visibilidade de ameaças, trabalhamos com você para evitar, detectar e mitigar ameaças, permitindo que você construa a confiança na sua marca e opere de acordo com a sua visão.