Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

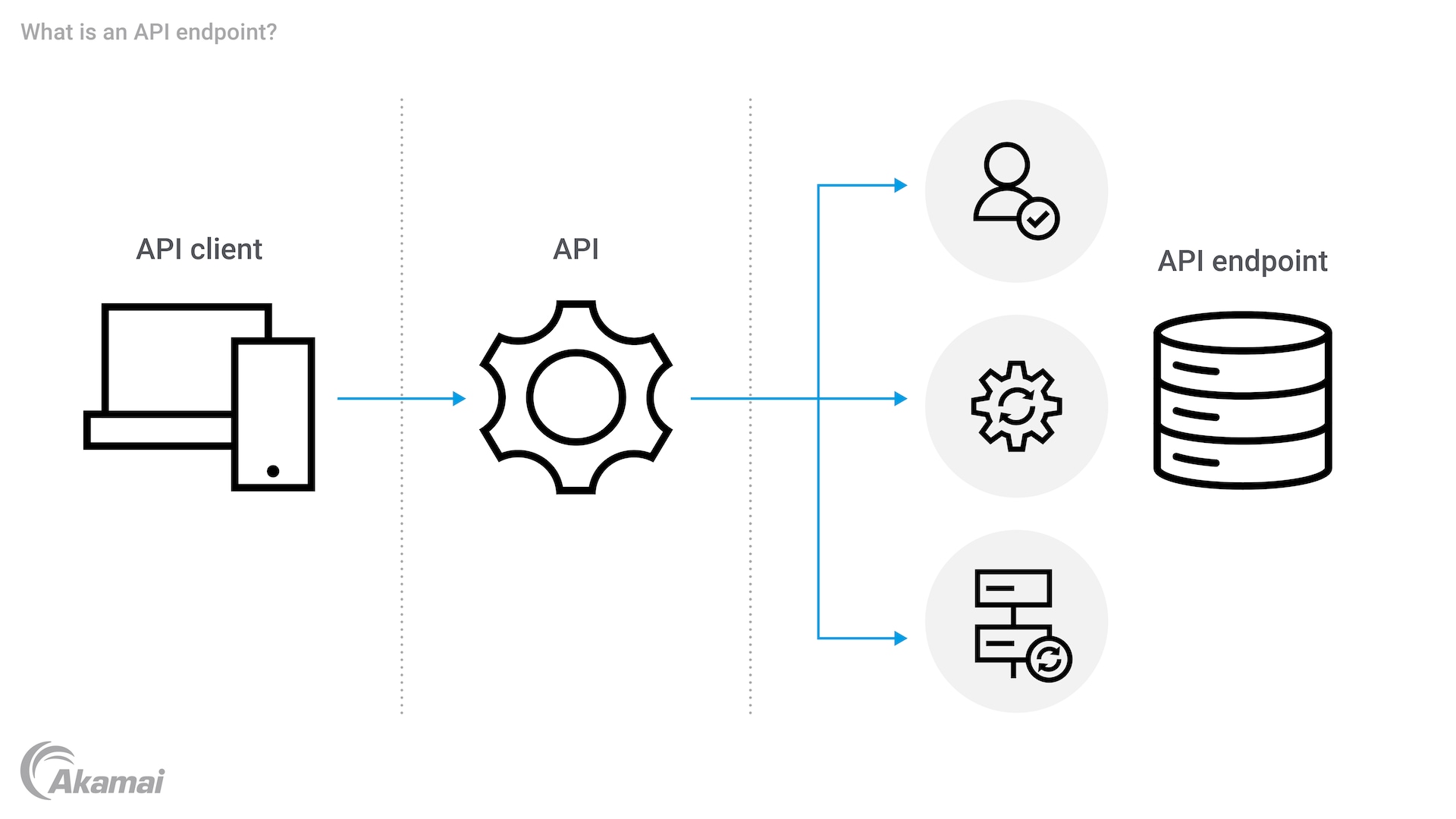

Los terminales de la interfaz de programación de aplicaciones (API) son rutas o URL específicas con las que un cliente puede acceder a una API. Estos terminales sirven como entrada autorizada que permite a las aplicaciones interactuar con los servicios, recuperar datos y realizar determinadas funciones.

Dado que los terminales pueden exponer información confidencial y permitir el acceso a sistemas críticos, los ciberdelincuentes consideran los terminales de API como un vector de ataque altamente eficaz. Para proteger los terminales de API, los equipos de seguridad deben adoptar un enfoque multicapa de la seguridad y seguir varias prácticas recomendadas clave.

¿Qué son los terminales de API?

Una API es un conjunto de definiciones y protocolos que permite que un programa o sistema de software se comunique con otro. Las API, que desempeñan el papel de intermediarias, rigen la forma en que los sistemas pueden interactuar y permiten que las aplicaciones compartan datos y funcionalidades con otras aplicaciones, clientes y usuarios externos. Dado que facilitan que una aplicación acceda a los datos y la funcionalidad de otras aplicaciones, las API ayudan a conectar aplicaciones y sistemas, al tiempo que permiten a los desarrolladores crear aplicaciones más potentes con más rapidez.

Los terminales de API actúan como puertas de enlace para la comunicación entre aplicaciones, y proporcionan la ubicación exacta de los datos o recursos. En un nivel básico, los terminales de API son URL específicas que permiten que las aplicaciones o los sistemas accedan a los recursos o servicios ofrecidos por otra aplicación o sistema. Estas URL de terminales permiten a las aplicaciones cliente realizar solicitudes HTTP como GET, POST, PUT o DELETE a medida que interactúan con la API. Las solicitudes a los terminales se realizan enviando un método HTTP específico junto con la URL. El servidor de API procesa la solicitud y devuelve una respuesta. Esta sencilla interacción es la base de las aplicaciones web modernas.

La necesidad de seguridad de los terminales de API

Dado que las API desempeñan un papel esencial en las aplicaciones y los sistemas digitales modernos, los equipos de seguridad empresarial deben proteger los terminales de API. Una protección superior de terminales de API permite a las organizaciones alcanzar objetivos críticos.

- Proteger datos confidenciales: Los terminales de API suelen gestionar datos confidenciales, como información personal, datos financieros y propiedad intelectual. Cuando los terminales no están protegidos, los atacantes pueden explotarlos para exfiltrar datos o poner en peligro la confidencialidad y la integridad de la información confidencial.

- Mantener la confianza de los usuarios: No proteger los terminales de API puede dañar significativamente la reputación de una organización y deteriorar la confianza de los usuarios, clientes y partners. Generar confianza con estas partes interesadas requiere una estricta seguridad de los terminales.

- Garantizar el cumplimiento: En muchos sectores regulados, no proteger la información delicada de los clientes y los datos confidenciales puede desembocar en elevadas multas y sanciones legales. Una seguridad superior ayuda a evitar estos resultados garantizando el cumplimiento de normativas y estándares como el RGPD, la HIPAA y la PCI DSS.

- Prevenir daños financieros: Las filtraciones de datos y los incidentes de seguridad suelen provocar pérdidas financieras directas cuando los atacantes vacían cuentas bancarias o transfieren fondos de forma fraudulenta. Sin embargo, la falta de protección de los terminales de API también conlleva costes indirectos de corrección, investigaciones forenses y pérdida de oportunidades de negocio.

- Evitar interrupciones empresariales: Los terminales de API forman parte integral del rendimiento de las aplicaciones y los sistemas. Una seguridad estricta de los terminales ayuda a evitar interrupciones y tiempos de inactividad, así como ataques de denegación de servicio (DoS) o ataques distribuidos de denegación de servicio DDoS que pueden ralentizar o bloquear las aplicaciones.

Desafíos de la protección de terminales de API

Mantener una seguridad estricta de los terminales de API requiere que los equipos de TI gestionen una serie de desafíos.

- Superficie de ataque compleja: Para poner diversas funciones a disposición de otras aplicaciones y sistemas, las API deben exponer numerosos terminales. Esta exposición, junto con el creciente número de API, se traduce en una superficie de ataque mucho mayor. Cada terminal expuesto es un posible punto de entrada para los atacantes.

- Nuevas amenazas: Los atacantes perfeccionan continuamente sus métodos y buscan nuevas vulnerabilidades que atacar. Mantenerse al día de las amenazas más recientes y garantizar que todos los terminales de API estén protegidos de las amenazas requiere una vigilancia constante.

- Falta de visibilidad: El personal de seguridad de TI a menudo se enfrenta a dificultades a la hora de visualizar e inventariar el 100 % de sus API a causa de la creciente complejidad y descentralización de los ecosistemas de TI, tanto locales como en la nube. Las API de terceros, las API de código abierto y las API en la sombra dificultan aún más la tarea de identificar los activos.

- Impacto en el rendimiento: Muchas de las técnicas para proteger los terminales de API, como el cifrado, la validación y la limitación de velocidad, tienen el potencial de afectar negativamente a la capacidad de respuesta y el rendimiento de las API, en función de los tipos de herramientas utilizadas. Los equipos de TI deben equilibrar estrechamente la necesidad de seguridad con la necesidad de proporcionar a los usuarios una experiencia rápida y fluida.

- Plazos de desarrollo: Los equipos de desarrollo sufren presiones constantes para lanzar nuevas aplicaciones y API más rápido. Cuando los equipos lanzan nuevos productos o nuevas versiones cada día bajo esta presión, el rigor de las pruebas de seguridad y el cumplimiento de los protocolos de seguridad pueden verse afectados.

- Rápido crecimiento: En muchas organizaciones, varios equipos desarrollan API y terminales de API en diferentes áreas, sin un marco central para introducir la seguridad en el proceso. Como resultado, a menudo resulta más difícil proteger los terminales de API en producción.

- Integraciones: Las API suelen integrarse con otros sistemas, servicios web y aplicaciones web. Cuando la estrategia de seguridad de estos sistemas externos no está a la altura, puede introducir nuevas vulnerabilidades.

Amenazas a la seguridad de los terminales de API

El universo de amenazas para proteger los terminales de API es grande y está creciendo. Entre algunas de las amenazas más comunes se incluyen las siguientes:

- Procesos de autenticación y autorización comprometidos: Cuando los mecanismos de autenticación son débiles o se implementan de forma incorrecta, es posible que los atacantes obtengan acceso no autorizado a las API. Los problemas con los procesos de autorización pueden facilitar que los usuarios legítimos o los atacantes tengan permisos que no deberían tener, lo que provoca posibles filtraciones.

- Ataques de inyección: Los ataques de inyección se producen cuando se insertan código o datos maliciosos en una solicitud de API para explotar vulnerabilidades o defectos en el código de la API. Como resultado, los atacantes pueden ejecutar comandos maliciosos o acceder a datos no autorizados.

- Ataques de denegación de servicio (DoS): Un ataque DoS a los terminales de API pretende que una API no esté disponible para los usuarios legítimos saturándola con un exceso de solicitudes o explotando vulnerabilidades que consumen todos sus recursos. Los atacantes pueden enviar un gran número de solicitudes al terminal, que supera su capacidad para gestionar el tráfico. En otros métodos, los atacantes abren conexiones excesivas a la API o envían cargas XML creadas de forma maliciosa para consumir recursos de servidor, memoria y CPU.

- Exposición de datos confidenciales: Algunos ataques explotan la información obtenida del tráfico no cifrado o cuando un terminal de API expone involuntariamente demasiada información en respuesta a una solicitud de API.

- Ataques de máquina intermediaria (MITM): En esta forma de amenaza a las terminales de API, los atacantes interceptan o alteran la comunicación entre dos partes desprevenidas, lo que podría dar lugar al robo de datos, la manipulación y el acceso no autorizado. Para posicionarse entre un cliente y un servidor de API, los atacantes pueden utilizar técnicas como la escucha o la suplantación de DNS.

- Errores de configuración de seguridad: Cuando los equipos de TI configuran incorrectamente los terminales de API, los atacantes pueden disponer de una forma sencilla de obtener acceso no autorizado. Los errores de configuración pueden ser consecuencia de configuraciones incompletas, ajustes no seguros o fallos en las actualizaciones.

- Ataques de fuerza bruta: Los atacantes suelen utilizar herramientas automatizadas para intentar iniciar sesión en una cuenta con numerosas combinaciones de nombres de usuario y contraseñas.

Soluciones para proteger los terminales de API

Para proteger los terminales de API, los equipos de TI pueden implementar una amplia variedad de tecnologías y soluciones.

Tecnología de autenticación y autorización: La implementación de marcos y tecnologías probados para autenticar y autorizar clientes es uno de los pasos más importantes para proteger los terminales de API. OAuth 2.0 es un marco que gestiona la autorización segura basada en tokens y proporciona acceso limitado a las cuentas de usuario en un servicio HTTP. OpenID Connect añade una capa de identidad sobre OAuth 2.0. JSON Web Tokens (JWT) es un medio compacto y seguro para URL de representar las reclamaciones que se transfieren entre dos partes.

Soluciones de cifrado de datos: El uso de protocolos SSL/TLS para cifrar los datos en tránsito garantiza que las llamadas de API no se puedan interceptar ni manipular. La tecnología de seguridad de la capa de transporte (TLS) cifra los datos a medida que se mueven entre el cliente y el servidor para evitar la escucha y la manipulación. La capa de sockets seguros (SSL) es un modelo de cifrado más antiguo que en la actualidad se ha sustituido principalmente por TLS para una seguridad más estricta.

Puertas de enlace de API: Las puertas de enlace proporcionan ciertas protecciones en los terminales de API al actuar como un único punto de entrada para las solicitudes de API. Esto permite a las puertas de enlace realizar determinadas funciones de seguridad, como la limitación de velocidad, el balanceo de carga y la supervisión.

Limitación y regulación de velocidad: Al controlar el número de solicitudes de API que un cliente puede realizar en un periodo de tiempo determinado, la tecnología de limitación de velocidad evita el abuso y mitiga los ataques DoS. La limitación restringe el ancho de banda disponible para los clientes con el objetivo de evitar que los recursos se utilicen de forma excesiva.

Firewalls: Un firewall de aplicaciones web (WAF) protege los terminales de ataques comunes, como los scripts entre sitios (XSS), las inyecciones SQL y otras amenazas de seguridad.

SIEM: Los sistemas de gestión de eventos e información de seguridad recopilan y analizan la actividad de diferentes recursos de un ecosistema de TI, incluidos los terminales de API, para proporcionar análisis en tiempo real de las alertas de seguridad.

Control de acceso: La tecnología que proporciona control de acceso basado en funciones (RBAC) restringe el acceso a los terminales de API dependiendo de las funciones de los usuarios individuales. El control de acceso basado en atributos (ABAC) utiliza atributos como el usuario, el recurso y el entorno para controlar el acceso y tomar decisiones de acceso basadas en el contexto.

Plataformas de gestión de API: Estas soluciones proporcionan herramientas para crear, publicar, supervisar y proteger los terminales de API. Las funciones de seguridad integradas pueden incluir herramientas para la gestión de claves de API, la autenticación de usuarios, los análisis, etc.

Supervisión y registro: Las herramientas para supervisar contingencias en el tráfico de API pueden revelar patrones inusuales que podrían indicar actividad maliciosa. Las soluciones de registro mantienen registros detallados de las solicitudes y respuestas de API para la auditoría y el análisis forense.

Plataformas de gestión de bots: Las soluciones de gestión de bots detectan y gestionan el tráfico de bots para evitar ataques automatizados, scraping de datos y otras actividades maliciosas dirigidas a los terminales de API.

Pruebas de seguridad: La tecnología de pruebas de seguridad incluye escáneres automatizados y pruebas de penetración manuales.

Prácticas recomendadas para proteger los terminales de API

Además de tecnología de seguridad específica, las organizaciones pueden ayudar a proteger los terminales de API siguiendo varias prácticas recomendadas.

- Validación de entradas: Garantizar que todas las entradas estén correctamente validadas puede evitar amenazas como los ataques de inyección. La limpieza o saneamiento de las entradas para eliminar datos potencialmente dañinos también puede ayudar a prevenir ataques.

- Adopción del modelo Zero Trust: En un modelo de seguridad Zero Trust, ninguna entidad tanto interna como externa a la organización es de confianza de forma predeterminada. Todo usuario, dispositivo y aplicación que solicite acceso a un terminal de API debe autenticarse y validarse continuamente en cada solicitud. El modelo Zero Trust también incluye el principio de privilegios mínimos, en el que los usuarios y las aplicaciones solo tienen el nivel mínimo de acceso que necesitan para realizar sus tareas.

- Uso de HTTPS: Al ser HTTPS en la única opción de comunicación disponible, los equipos de TI pueden evitar que los rastreadores de paquetes y los ataques de máquina intermediaria (MITM) consigan robar fácilmente las contraseñas, las claves privadas y la información de tarjetas de crédito o leerlas en el texto sin formato.

- Usar siempre una técnica de hash de contraseñas unidireccional: Proteger las contraseñas con cifrado unidireccional (hash), en lugar de cifrado simétrico, las hace más seguras frente a los atacantes.

- Diseño de API seguro: La introducción de medidas de seguridad en el proceso de desarrollo puede ayudar a producir terminales de API con menos vulnerabilidades y defectos.

- Aplicación de parches y actualizaciones: Los equipos de TI deben aplicar regularmente parches y actualizaciones a los terminales para erradicar defectos, vulnerabilidades y otros riesgos de seguridad conocidos.

- Inteligencia contra ciberamenazas: Los equipos de TI deben mantenerse al día con la inteligencia sobre las prácticas recomendadas de seguridad de API y las amenazas más recientes a los terminales de API, como las que se encuentran en las 10 principales vulnerabilidades de seguridad de API según OWASP.

Preguntas frecuentes

Los terminales de API son rutas específicas dentro de una API que permiten a los clientes interactuar con servicios de back-end. Cada terminal representa una función o recurso únicos.

Las API de transferencia de estado representacional o REST y las API de protocolo de acceso simple a objetos o SOAP requieren diferentes enfoques de seguridad debido a sus estándares y protocolos subyacentes. Las API REST son más ligeras y simples, lo que permite una implementación más sencilla, pero requieren mecanismos de seguridad más completos. La seguridad de API REST se basa principalmente en la seguridad a nivel de transporte, la autenticación basada en tokens y los mecanismos de seguridad HTTP. Los terminales de API SOAP requieren tanto seguridad a nivel de transporte como seguridad a nivel de mensaje mediante estándares de WS-Security.

Soluciones de seguridad de Akamai

La seguridad de Akamai protege las aplicaciones que impulsan su negocio en cada punto de interacción sin comprometer el rendimiento ni la experiencia del cliente. Gracias a la escala de nuestra plataforma global y su visibilidad de las amenazas, colaboramos con usted para prevenirlas, detectarlas y mitigarlas, de forma que pueda generar confianza en la marca y cumplir su visión.